Michael Cain

0

3546

462

Voyager dans des climats plus exotiques est tout simplement l'une des meilleures choses de la vie. Que vous skiez sur les pistes, escaladiez des montagnes ou travailliez dur pour bronzer, vous ne serez pas loin de votre smartphone ou de votre ordinateur portable. Sinon, comment allez-vous rendre tout le monde jaloux à la maison?

Protéger vos données lors de vos déplacements est très important. Vous pourriez ne pas être en vacances du tout. Voyager pour le travail est important et comporte les mêmes risques. 6 Conseils de sécurité en ligne pour les voyageurs et les guerriers de la route 6 Conseils de sécurité en ligne pour les voyageurs et les guerriers de la route Que vous voyagiez pour le travail ou pour le plaisir, Les réseaux Wi-Fi, différentes lois sur la protection de la vie privée en ligne et les dangers physiques qui pèsent sur votre matériel contribuent tous à faire du voyage un risque pour la sécurité de vos données et de votre personne. , continuer à lire.

1. Utilisez un adaptateur USB Wi-Fi

Certains scénarios invitent à des problèmes. Utiliser le Wi-Fi gratuit et non sécurisé en fait partie. 3 Dangers de la connexion au Wi-Fi public 3 Dangers de la connexion au Wi-Fi public Vous avez entendu dire que vous ne devriez pas ouvrir PayPal, votre compte bancaire ni même votre email tout en utilisant le WiFi public. Mais quels sont les risques réels? . Ce problème est légèrement atténué lors de l'utilisation d'un point de vente Wi-Fi bien sécurisé, mais il existe encore plusieurs stratégies que des individus peu scrupuleux peuvent utiliser pour tenter de capturer vos données.

Il est extrêmement facile d'imiter un point d'accès sans fil. 5 façons dont les pirates peuvent utiliser le Wi-Fi public pour voler votre identité. 5 façons dont les pirates peuvent utiliser le Wi-Fi public pour voler votre identité. . Voici cinq moyens par lesquels les cybercriminels peuvent accéder à vos données personnelles et voler votre identité, tout en dégustant un latté et un bagel. de l'intérieur d'un établissement. Vous pouvez également être invité à saisir des informations personnelles pour accéder au Wi-Fi gratuit. Comment ces données seront-elles utilisées??

L'utilisation d'un adaptateur Wi-Fi privé élimine un nombre important de problèmes. Vous pouvez acheter un dongle avant votre voyage. Votre opérateur local peut avoir beaucoup de données internationales. En Europe, nous avons de la chance que de nombreux opérateurs réduisent (ou suppriment) les limites de données ou offrent au moins votre contrat de téléphonie cellulaire en standard lors de vos déplacements. Vous pouvez également vous rendre chez un détaillant local et consulter ses offres..

Si c'est un pays que vous fréquentez, vous pourriez économiser de l'argent à long terme en récupérant et en utilisant un opérateur local pour vos données mobiles..

2. Évitez les ordinateurs publics

Un non-no massif de données personnelles et personnelles est un ordinateur public. Il n'y a aucun moyen de savoir ce qui a été installé sur un ordinateur en public, que ce soit un enregistreur de frappe, un logiciel malveillant ou un virus..

Si vous êtes obligé d'utiliser un ordinateur public, 5 façons de vous assurer que les ordinateurs publics que vous utilisez sont sécurisés 5 façons de vous assurer que les ordinateurs publics que vous utilisez sont sûrs Le WiFi est dangereux quel que soit l'ordinateur sur lequel vous êtes allumé, mais les machines étrangères exigent encore plus mise en garde. Si vous utilisez un ordinateur public, suivez ces instructions pour garantir votre confidentialité et votre sécurité. , ne vous connectez pas à vos médias sociaux ou à vos comptes bancaires en ligne, et évitez d'ouvrir du courrier privé ou confidentiel.

S'il n'y a littéralement aucune autre option, voir “Utiliser un LiveUSB / CD” en bas.

3. Bulk It Out

Des mesures plus extrêmes peuvent être nécessaires, selon votre destination. Certains gouvernements sont notoirement stricts quant aux données et technologies pouvant entrer dans leur pays.. Toujours rechercher à quoi s'attendre à la frontière. De cette façon, vous ne serez pas surpris si le contrôle des frontières enlève votre appareil pour une enquête plus poussée..

Dans de nombreux cas, vous ne pouvez rien faire pour directement protester contre une inspection de technologie invasive. Après tout, vous ne voulez pas vraiment vous retrouver sur le prochain vol de retour. Mais vous pouvez avoir une longueur d'avance.

Quinn Norton, défenseur de la sécurité numérique et journaliste, suggère, au lieu d'essuyer votre appareil ou de le cacher à certains endroits, essayez le contraire.. “N'essayez pas de cacher vos données. Plus vous cachez vos données, plus vous signalez votre importance.” L'alternative consiste à créer plusieurs enregistrements inexacts pour masquer les précieuses données..

C'est une stratégie intéressante. Ses meilleures chances de succès fonctionnent conjointement avec d'autres plans d'atténuation..

4. Sauvegarde et nettoyage

La douane et la patrouille frontalière des États-Unis augmentent considérablement le nombre de recherches sur des appareils personnels et personnels Recherches sur smartphones et ordinateurs portables: connaissez vos droits Recherches sur smartphones et ordinateurs portables: connaissez vos droits Connaissez-vous vos droits lorsque vous voyagez à l'étranger avec un ordinateur portable, un smartphone ou disque dur? à l'entrée dans le pays. Les citoyens américains ont un ensemble spécifique de droits protégeant leur vie privée lorsqu'ils sont chez eux. Les mêmes droits ne s’étendent pas à ceux qui voyagent aux États-Unis pour le travail ou les loisirs. Je dois ajouter que les États-Unis sont loin d’être le seul pays à avoir mis en place ce type de règles. Quoi qu'il en soit, vous avez besoin d'une stratégie pour protéger vos données. 6 façons de défendre votre vie privée à la frontière 6 façons de défendre votre vie privée à la frontière L'administration de Trump envisage de mettre en place des listes de sites Web, mots de passe et comptes de réseaux sociaux exigeants. NOUS? Et si oui, comment pouvez-vous éviter cet examen minutieux? .

Si vous craignez en particulier que vos données soient clonées, l'une des stratégies consiste à sauvegarder toutes vos données sur un service cloud. Ensuite, essuyez simplement votre appareil. Si vous vous sentez vraiment sournois, utilisez DBAN pour mettre votre lecteur à zéro. 4 façons de supprimer complètement votre disque dur 4 façons de supprimer complètement votre disque dur Lorsque vous vendez un vieil ordinateur ou un disque dur, ou même si vous souhaitez simplement en disposer. , effacer en toute sécurité tout ce qui se trouve sur votre disque dur est très important. Mais comment fais-tu cela? . Une fois la frontière franchie, restaurez vos données dans le nuage à l’aide d’une connexion chiffrée..

Cependant, le lecteur mis à zéro peut éveiller les soupçons. Pourquoi voudriez-vous voyager avec un ordinateur portable / smartphone parfaitement propre??

La création d'un compte d'utilisateur temporaire 5 Conseils pour gérer les comptes d'utilisateurs Windows comme un Pro 5 Conseils pour gérer les comptes d'utilisateur Windows Comme un Pro Les comptes d'utilisateurs Windows sont passés de comptes locaux isolés à des comptes en ligne présentant divers défis en matière de confidentialité. Nous vous aidons à trier vos comptes et à trouver les paramètres qui vous conviennent. sur votre ordinateur portable ou votre smartphone est un bon moyen d’atténuer les soupçons, surtout s’il est utilisé en conjonction avec le “Bulk It Out” stratégie. Votre compte d'utilisateur temporaire, complètement vide, peut éveiller des soupçons par lui-même..

Mais un compte de base avec des fichiers d’espace réservé aura plus de chance.

5. Plusieurs appareils

Si vous vous rendez dans le même pays pour le travail plusieurs fois par an, envisagez d'utiliser un téléphone à graveur. 4 bonnes raisons d'obtenir un téléphone à brûleur d'urgence 4 bonnes raisons d'obtenir un téléphone à brûleur d'urgence Votre smartphone dispose de nombreuses fonctionnalités, ce qui est une excellente chose. . Parfois, vous avez juste besoin d’un téléphone de base à garder en cas d’urgence. Regardons pourquoi. et / ou ordinateur portable. Je veux dire, moins avec le rejet réel, plus avec le fait d'avoir plusieurs appareils dans plusieurs endroits. Si votre ordinateur portable est principalement utilisé pour le travail, il n’est pas impossible de vous procurer un appareil d’occasion et économique à conserver en lieu sûr..

Bien sûr, essuyez l'ordinateur portable d'occasion avant de l'utiliser!

6. Utilisez un LiveUSB ou LiveCD

Dans certaines situations, la seule option consiste à utiliser un périphérique public. J'ai été pris de court avant. Mauvais chargeur d'ordinateur portable, batterie déchargée. Téléphone mort. Panique. Cependant, je garde toujours une clé USB dotée de divers outils de sécurité et de confidentialité, ainsi qu'une distribution Linux ou deux. Les 5 meilleurs Distros Linux à installer sur une clé USB Les 5 meilleurs Distros Linux à installer sur une clé USB versions portables de Linux. Voici les distributions Linux les plus utiles à exécuter à partir d'un lecteur USB. .

Dans ce cas, démarrer Linux LiveUSB ou LiveCD Créer une clé USB amorçable à partir d’un ISO avec ces 10 outils Créer un USB amorçable à partir d’un ISO avec ces 10 outils Vous souhaitez créer un lecteur USB amorçable à partir d’un fichier ISO? Nous avons les dix meilleurs créateurs de clés USB amorçables. peut sauver la journée. Au lieu de devoir vous connecter à l'ordinateur public avec vos informations personnelles, ce qui peut vous compromettre, le LiveUSB démarre un système d'exploitation, entièrement séparé de la machine hôte. Vos données resteront sécurisées et vous pourrez toujours maintenir toutes vos communications régulières.

7. Utilisez HTTPS

L'utilisation de HTTPS est essentielle Qu'est-ce qu'un certificat de sécurité de site Web et pourquoi devriez-vous vous en soucier? Qu'est-ce qu'un certificat de sécurité de site Web et pourquoi devriez-vous vous en soucier? . Je le conseillerais même si vous ne voyagez pas. Electronic Frontier Foundation (EFF) suggère de chiffrer vos données où que vous soyez. Pour nous aider, ils ont créé le module complémentaire de navigateur HTTPS Everywhere. Cet add-on est inclus dans la configuration par défaut du navigateur Tor axé sur la protection de la vie privée, ce qui vous donne une idée de son utilité..

HTTPS vous protégera contre de nombreuses formes de surveillance, ainsi que le détournement de compte et certaines formes de censure.

HTTPS Everywhere est disponible pour Chrome, Firefox et Opera. Des travaux sont en cours pour porter HTTPS Everywhere sur Microsoft Edge..

8. Utilisez un VPN

Comme HTTPS, l’utilisation d’un VPN est une méthode très simple pour renforcer votre sécurité. 8 instances que vous n’utilisiez pas mais qui auraient dû être utilisées: liste de contrôle du VPN 8 instances que vous n’utilisiez pas mais qui auraient dû être: le VPN Liste de contrôle Si vous n'avez pas encore envisagé de vous abonner à un VPN pour protéger votre vie privée, le moment est venu. en voyage. Un VPN fournit un tunnel crypté à un serveur privé situé dans un pays différent de celui de votre hôte. Alors que HTTPS Everywhere chiffre tout le trafic Internet dans le navigateur, un VPN cryptera tout votre trafic Internet..

Nous vous suggérons de prendre un abonnement ExpressVPN.

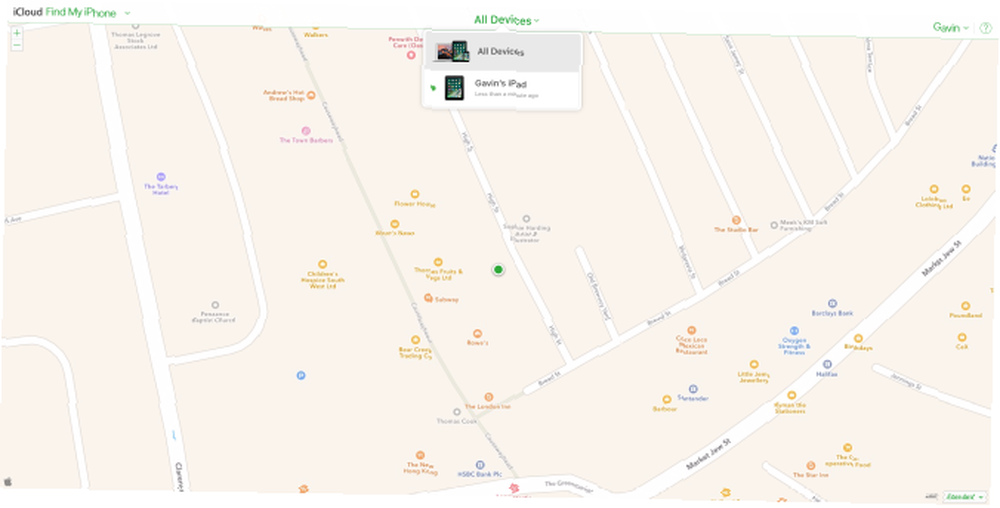

9. Suivez vos appareils

Apple a ouvert la voie en matière de suivi et d’essuyage des appareils. Les appareils iOS ont longtemps été traçables. 8 façons de retrouver un iPhone perdu (et que faire si vous ne pouvez pas le récupérer) 8 façons de retrouver un iPhone perdu (et que faire si vous ne pouvez pas le récupérer) Si votre L'iPhone disparaît, vous devez le chercher et le trouver le plus rapidement possible. Voici comment. à travers le “Trouver mon” fonctionnalité. Votre iPhone, iPad, Mac et même Apple Watch peuvent être localisés via votre portail iCloud. À partir de là, vous pouvez suivre l’emplacement de votre appareil, lui envoyer une commande ping, le appeler, le verrouiller ou l’effacer.

Google a mis un certain temps à rattraper son retard, mais les appareils Android peuvent désormais être suivis via le Gestionnaire de périphériques Android. 2 méthodes simples pour récupérer un téléphone Android perdu ou volé 2 téléphone ou tablette Android perdu ou volé. . À partir de là, vous localisez, sonnez, verrouillez ou nettoyez votre appareil à distance..

Les ordinateurs portables Windows ou Linux ont besoin d'un peu d'aide supplémentaire. Prey propose des comptes de suivi gratuits pour un maximum de trois appareils. Les fonctions incluent la détection de la géolocalisation, la capture de photos recto et verso si possible, l'identification des réseaux Wi-Fi environnants et bien plus encore. Ai-je mentionné que c'est gratuit? L'obtenir maintenant!

Si votre appareil est volé et qu'il a l'air d'être dans votre pays, ne vous précipitez pas pour le récupérer. Comment utiliser Trouver mon iPhone pour récupérer votre iPhone volé Retour Comment utiliser Trouver mon iPhone pour récupérer votre iPhone volé Retour Long histoire courte: ma femme s'est fait voler son iPhone quand elle l'a égarée au travail l'autre jour. J'ai pu me connecter à son compte iCloud et éventuellement récupérer l'appareil. . Appelez la police, montrez-lui vos informations de suivi et demandez-leur de vous aider. Rappelez-vous, un appareil ne vaut pas la peine de mourir pour.

10. Authentification à deux facteurs

Avant votre grand voyage, prenez le temps de configurer l’authentification à deux facteurs. Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser? L'authentification à deux facteurs et pourquoi l'utiliser L'authentification à deux facteurs (2FA) est une méthode de sécurité qui nécessite deux façons différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte,… (2FA) sur vos médias sociaux et vos comptes de messagerie. Si vous voyagez pendant un certain temps, entre différents endroits offrant différents niveaux de sécurité et de confidentialité, il est possible que vous laissiez tomber votre garde..

2FA peut être votre sauvegarde dans cette situation.

Soyez prudent, soyez sain

Garder une trace de vos données ne doit pas être un problème énorme. Malheureusement, certains pays cherchent à rendre cela difficile. Vous pouvez essayer d’atténuer ces problèmes, mais tout simplement si quelqu'un veut vos données, il trouvera probablement un moyen.

Rappelez-vous: rien ne l'emporte sur l'accès physique. En ce sens, soyez prudent et méfiez-vous. Et amusez-vous!

Avez-vous des conseils de voyage pour nos lecteurs? Comment gardez-vous vos données en sécurité lorsque vous êtes en déplacement? Quels sont vos gadgets préférés pour voyager? Faites-nous savoir vos pensées ci-dessous!

Crédits d'image: Poravute Siriphiroon / Shutterstock