Peter Holmes

0

1990

27

La technologie continue d'avancer, plus rapidement qu'un canon à grande vitesse de train, encore plus rapide que la vitesse de la lumière. D'accord, peut-être pas cette rapide, mais nous avons tous eu le sentiment de manquer un moment décisif dans la technologie ou, à tout le moins, un nouveau produit avec une nouvelle spécification éblouissante, et vous ne savez absolument pas de quoi parle le social régional Tiddlywinks..

Se détendre. Ça arrive. Alors, rafraîchissons-nous sur les termes de sécurité les plus couramment utilisés et leur signification.

1. Cryptage

Commençons par un gros problème que vous avez probablement rencontré. Ce n’est pas parce que vous l’avez rencontré que vous comprenez l’importance incroyable du chiffrement..

En résumé, le cryptage est la transformation des données. Comment fonctionne le cryptage et est-il vraiment sans danger? Comment fonctionne le cryptage et est-il vraiment sûr? pour cacher son contenu d'information. Envoyer un message sur WhatsApp Pourquoi le cryptage de bout en bout de WhatsApp est-il un gros problème? Pourquoi le cryptage de bout en bout de WhatsApp est-il un gros problème? WhatsApp a récemment annoncé qu'elle activerait le cryptage de bout en bout de son service. Mais qu'est-ce que cela signifie pour vous? Voici ce que vous devez savoir sur le cryptage WhatsApp. Microsoft demandant des informations cryptées de télémétrie à partir de systèmes Windows 10 ou accédant à votre portail bancaire en ligne, vous envoyez et recevez des informations cryptées. Ne croyez pas ces 5 mythes concernant le cryptage! Ne croyez pas ces 5 mythes sur le cryptage! Le chiffrement semble complexe, mais est beaucoup plus simple que la plupart des gens ne le pensent. Néanmoins, vous pourriez vous sentir un peu trop dans le noir pour utiliser le cryptage, alors détruisons quelques mythes sur le cryptage! que tu le saches ou pas.

Et à juste titre. Vous ne voulez pas qu'Alan utilise une attaque de type homme du milieu Qu'est-ce qu'une attaque de type Man-in-the-Middle? Le jargon de la sécurité a expliqué Qu'est-ce qu'une attaque de type "homme du milieu"? Le jargon de sécurité expliqué Si vous avez entendu parler d'attaques de type "homme au milieu" mais que vous n'êtes pas certain de ce que cela signifie, cet article est pour vous. dans le pub local pour voler les identifiants de votre compte. De même, vous ne voulez pas que n'importe qui puisse lire votre courrier électronique, votre messagerie sécurisée, ni aucun des nombreux services sécurisés avec le cryptage..

Tout dans l'actualité

L'une des plus grandes histoires de cryptage de l'année vient d'être rapidement reprise dans la vie. Je vais vous donner une petite précision: en décembre 2015, 14 personnes ont été assassinées lors d'un acte de terrorisme national commis au Centre régional Inland, à San Bernadino, en Californie..

Les terroristes ont été tués quelques heures plus tard dans une fusillade et le FBI a ensuite fouillé leur domicile. Ils ont récupéré un certain nombre d'objets, dont l'un des iPhone cryptés du défunt. Cela posait un problème au FBI: ils ne pouvaient pas recourir à la force brutale (une attaque exhaustive conçue pour deviner toutes les permutations de mots de passe possibles) de la protection du téléphone, car cela aurait pu effacer les données..

Apple, à juste titre, a refusé de créer une porte dérobée dorée à l'usage du FBI, estimant qu'une fois créée, elle serait utilisée à plusieurs reprises. En outre, ils ont à nouveau correctement indiqué leur conviction qu'une telle porte dérobée tomberait inévitablement entre de mauvaises mains et serait utilisée pour affecter directement et négativement d'autres citoyens..

Avancez quelques mois. Le FBI et Apple s'étaient retrouvés devant le tribunal lorsque le FBI a soudainement annoncé qu'avec l'aide d'une tierce partie inconnue (apparemment une firme de recherche sur la sécurité israélienne), ils avaient réussi à craquer et à accéder aux données stockées sur l'iPhone. Le système d'exploitation mobile le plus sécurisé? Quel est le système d'exploitation mobile le plus sécurisé? Luttant pour le titre de système d'exploitation le plus sécurisé pour mobile, nous avons: Android, BlackBerry, Ubuntu, Windows Phone et iOS. Quel système d'exploitation est le meilleur pour se défendre contre les attaques en ligne? - qui à son tour, équivalait à rien fondamentalement.

Encore avec moi? Continuez encore quelques mois, jusqu'en août 2016, et les pirates informatiques ont annoncé la “libération” de données hautement sensibles d’un serveur auxiliaire de la NSA, supposées avoir été utilisées par l’un des groupes de piratage interne de l’un des organismes gouvernementaux. Les données contenaient apparemment du code détaillant les attaques par porte dérobée sur un certain nombre de pare-feu importants utilisés dans le monde entier, les données étant ensuite mises en vente (avec un prix de départ démesuré d'environ 500 millions de dollars)..

TL; DR: Les portes dérobées fonctionnent jusqu'à ce que tout le monde soit au courant. Puis tout le monde est foutu.

Tout est question de clés

Le cryptage sécurisé le reste en signant des clés numériques échangées de manière sécurisée entre deux parties. La cryptographie à clé publique (cryptographie asymétrique AKA) utilise une paire de clés pour chiffrer et déchiffrer des données..

le Clé publique peut être partagé avec n'importe qui. le Clé privée est gardé privé. L'une ou l'autre clé peut être utilisée pour chiffrer un message, mais vous avez besoin de la clé opposée pour déchiffrer à l'autre bout..

La clé est essentiellement une longue chaîne de nombres qui a été associée à une autre longue chaîne de nombres, mais qui ne sont pas identiques (ce qui les rend asymétrique) En 1977, lorsque Diffie et Hellman avaient proposé la cryptographie à clé publique, leurs travaux étaient considérés comme novateurs et ont jeté les bases de nombreux services numériques sécurisés dont nous profitons aujourd'hui..

Par exemple, si vous avez déjà utilisé une signature numérique, vous avez utilisé une technologie basée sur la cryptologie asymétrique:

Pour créer une signature numérique, un logiciel de signature (tel qu'un programme de messagerie électronique) crée un hachage unidirectionnel des données électroniques à signer. La clé privée de l'utilisateur est ensuite utilisée pour chiffrer le hachage, renvoyant une valeur unique pour les données hachées. Le hachage chiffré, ainsi que d’autres informations telles que l’algorithme de hachage, forme la signature numérique..

Toute modification des données, même sur un seul bit, entraîne une valeur de hachage différente. Cet attribut permet aux autres utilisateurs de valider l'intégrité des données en utilisant la clé publique du signataire pour déchiffrer le hachage. Si le hachage déchiffré correspond à un deuxième hachage calculé des mêmes données, cela prouve que les données n'ont pas changé depuis leur signature.

Si les deux tables de hachage ne correspondent pas, les données ont été altérées d'une manière ou d'une autre (indiquant une défaillance d'intégrité) ou la signature a été créée avec une clé privée qui ne correspond pas à la clé publique présentée par le signataire (indiquant un échec d'authentification).

2. OAuth et OAuth2

OAuth est essentiellement un cadre d'autorisation. Il permet à deux parties de communiquer en toute sécurité, sans qu'il soit nécessaire de fournir un mot de passe à chaque fois. Je vais expliquer comment cela fonctionne à l'aide d'un exemple rapide:

- Bill est un utilisateur. Il souhaite qu'un tiers accède en toute sécurité à son flux Twitter (ressource sécurisée utilisant un mot de passe)..

- Bill demande à la tierce partie d'accéder en toute sécurité à son flux Twitter. L'application tierce dit, “Bien sûr, je demanderai simplement la permission.”

- Le tiers fait la demande. Le service sécurisé - dans ce cas, Twitter - répond en disant, “Bien sûr, voici un gage et un secret.”

- La tierce partie envoie maintenant Bill à Twitter pour approuver les modifications et lui donner le gage pour montrer son implication dans le processus..

- Bill demande à Twitter d’autoriser le demande jeton, et Twitter fait une dernière double vérification. Une fois que Bill a accepté, Twitter renvoie Bill à la tierce partie avec un message “bon à aller” jeton de demande.

- Enfin, le tiers reçoit un accès jeton et peut heureusement poster au flux Twitter de Bill. Lolcats pour tous!

Tout au long du processus, Bill n'a jamais eu à fournir les informations d'identification de son compte à la tierce partie. Au lieu de cela, ils ont été vérifiés via le système de jetons OAuth. Bill conserve toujours le contrôle de ce système et peut à tout moment révoquer le jeton..

OAuth peut également fournir des autorisations plus détaillées. Au lieu d’autoriser tous les mêmes accès à vos informations d’identité, nous pouvons attribuer des autorisations de niveau granulaire, telles que l’octroi d’un accès en lecture seule à un service tiers, mais l’autre possibilité d’agir en tant que post..

Vraiment? UNE “Secret”?

N'est-ce pas?! Qui savait que la terminologie de sécurité pouvait être si kawaii! Très sérieusement, je vais expliquer ce terme un peu plus. Cela dépend de l'ID client et du secret client. Pour que OAuth fonctionne, l'application doit être enregistrée auprès du service OAuth. Le développeur de l'application doit fournir les informations suivantes:

- Nom de l'application

- Site d'application

- URL de redirection ou URL de rappel

Une fois enregistrée, l'application recevra un identifiant client. L'ID client est ensuite utilisé par un service pour identifier une application. Le secret client est utilisé pour authentifier l'identité de l'application auprès du service lorsque celle-ci demande l'accès au compte d'un utilisateur. Il doit rester privé entre l'application et le service.

Il y a de grandes chances que vous utilisiez OAuth sans vous en rendre compte. Êtes-vous connecté à un site Web tiers en utilisant votre compte Facebook, Google ou Microsoft? Si vous pensez deux fois avant de vous connecter à l'aide de comptes sociaux? Si vous pensez deux fois avant de vous connecter à l'aide de comptes sociaux? Ensuite, vous avez établi une connexion sécurisée avec OAuth..

3. Ransomware

Cette variante de malware est en train de devenir le fléau d'Internet.

Tout comme un logiciel malveillant traditionnel infecte votre système, le ransomware agit de la même manière. Le site Web Ultimate Ransomware que vous devez savoir sur le site Web Ultimate Ransomware que vous devez savoir sur Ransomware est une menace croissante et vous devez faire tout ce qui est en votre pouvoir pour l’empêcher. Que vous ayez besoin d’informations ou d’aide après avoir été touché par un ransomware, cette formidable ressource peut vous aider. . Mais au lieu de simplement voler vos données et de transformer votre système au-delà de votre ordinateur: 5 manières dont Ransomware vous captivera dans le futur Au-delà de votre ordinateur: 5 façons dont Ransomware vous captivera dans le futur Ransomware est probablement le plus méchant des logiciels malveillants, les criminels qui l'utilisent sont de plus en plus avancés. Voici cinq choses inquiétantes qui pourraient être prises en otage prochainement, notamment les maisons intelligentes et les voitures intelligentes. Dans un nœud de botnet, Ransomware crypte activement vos données, puis demande un paiement pour sécuriser sa publication. Nous avons examiné le chiffrement à clé publique plus haut dans cet article - et la grande majorité des ransomwares utilisent une technologie de chiffrement accessible au public..

Voici comment le Center for Internet Security le définit:

La cryptographie est une méthode utilisée pour chiffrer ou brouiller le contenu d'un fichier de manière à ce que seuls ceux qui savent comment déchiffrer ou déchiffrer le contenu puissent le lire. Ransomware, un type de logiciel malveillant qui contient un ordinateur ou des fichiers contre rançon, continue de mettre en évidence l'utilisation malveillante de la cryptographie.

Par exemple, l'une des premières formes de ransomware Une histoire du ransomware: son origine et son origine Une histoire du ransomware: son origine et son origine Ransomware date du milieu des années 2000 et, comme de nombreuses menaces à la sécurité informatique, provient de La Russie et l'Europe de l'Est avant de devenir une menace de plus en plus puissante. Mais que réserve l'avenir pour les ransomwares? CryptoLocker était un moyen de gagner en notoriété mondiale. Généralement propagé en tant que pièce jointe malveillante à un e-mail Évitez de tomber victime de ces trois escroqueries Ransomware Évitez de tomber victime de ces trois escroqueries Ransomware Plusieurs escroqueries de ransomware de premier plan sont en circulation actuellement; allons sur trois des plus dévastateurs, pour que vous puissiez les reconnaître. , une fois installé, le ransomware appelle un serveur de commande et de contrôle pour générer une paire de clés RSA de 2 048 bits et en renvoyer une à l'ordinateur infecté. Ensuite, il chiffrerait régulièrement de nombreux fichiers importants à l'aide d'une liste d'extensions préordonnée, annoncerait son achèvement avec un message de rançon et exigerait un paiement en Bitcoin pour la libération sécurisée de la clé privée (ce qui permettrait de déchiffrer les fichiers)..

Si un utilisateur n'avait pas sauvegardé ses fichiers, il serait obligé de payer la rançon ou risquerait d'être supprimé définitivement. Les clés de chiffrement générées par le ransomware CryptoLocker étaient généralement des RSA à 2 048 bits, ce qui signifie qu'avec la technologie actuelle, casser les clés est essentiellement impossible (la puissance de calcul nécessaire pour casser le chiffrement est actuellement irréalisable).

Beaucoup d'autres variantes

La base de données de clés privées CryptoLocker ransomware a été récupérée lors de la suppression du botnet Gameover Zeus en 2014. Elle a permis aux chercheurs en sécurité de créer un outil de décryptage gratuit. CryptoLocker est mort: voici comment vous pouvez récupérer vos fichiers! CryptoLocker est mort: voici comment récupérer vos fichiers! diffuser aux utilisateurs concernés, bien qu'il ait été estimé que les développeurs de ransomware semblaient avoir forcé environ 3 millions de dollars par le biais d'utilisateurs infectés:

En 2012, Symantec, utilisant les données d'un serveur C270 de 5 700 ordinateurs compromis en un jour, a estimé qu'environ 2,9% de ces utilisateurs compromis payaient la rançon. Avec une rançon moyenne de 200 dollars, cela signifiait que des acteurs malveillants bénéficiaient de 33 600 dollars par jour, ou de 394 400 dollars par mois, d’un serveur C2 unique. Ces estimations approximatives démontrent à quel point le ransomware peut être rentable pour les acteurs malveillants.

Ce succès financier a probablement entraîné une prolifération de variantes de ransomwares. En 2013, des variantes de ransomware plus destructives et lucratives ont été introduites, notamment Xorist, CryptorBit et CryptoLocker. Certaines variantes chiffrent non seulement les fichiers du périphérique infecté, mais également le contenu des lecteurs partagés ou en réseau. Ces variantes sont considérées comme destructives car elles chiffrent les fichiers des utilisateurs et des organisations et les rendent inutiles jusqu'à ce que les criminels reçoivent une rançon..

La marée n'a pas tourné. Bien que nous en sachions plus que jamais sur les ransomwares, les développeurs ransomwares mettent à jour et peaufinent leurs produits de manière constante pour assurer un obscurcissement maximal et une rentabilité maximale..

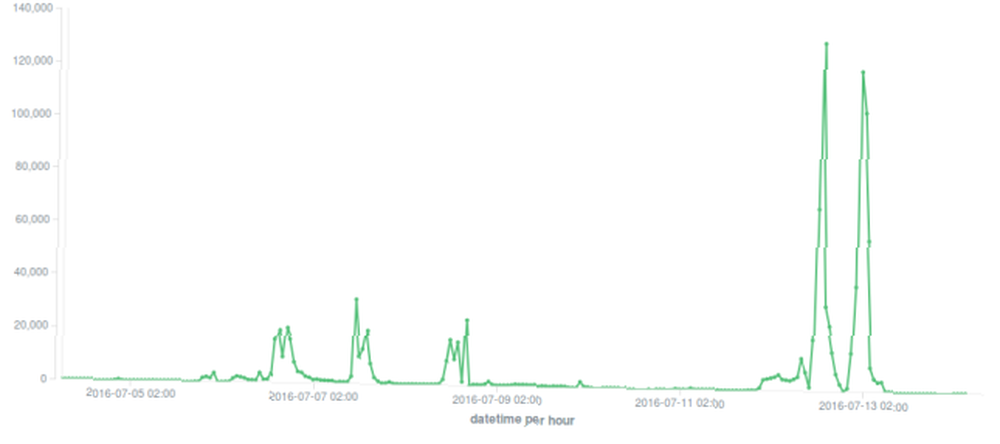

Juin 2016 a vu la réintroduction d'un “plus âgée” forme de ransomware. Locky était déjà parti “hors ligne” Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Locky ransomware inquiète les chercheurs en sécurité, mais depuis sa brève disparition et son retour sous forme de menace de ransomware JavaScript multiplate-forme, les choses ont changé. Mais que pouvez-vous faire pour vaincre le ransomware Locky? avec de nouvelles infections considérablement réduit en faveur d'une autre variante de ransomware, Dridex. Cependant, quand Locky est revenu, on lui avait donné un mode d’attaque extra-punch-punch-deathblow. Auparavant, le logiciel ransomware devait se connecter à un serveur de commande et contrôle pour générer et partager les clés asymétriques décrites précédemment:

La semaine dernière, de mercredi à vendredi, nous avons observé une augmentation notable de la quantité de spam distribuant Locky. Au maximum, nous avons enregistré 30 000 visites à l'heure, ce qui porte le total quotidien à 120 000 visites..

Hier mardi, nous avons assisté à deux nouvelles campagnes d'une ampleur totalement différente: plus de 120 000 spam par heure. En d'autres termes, plus de 200 fois plus que les jours normaux et 4 fois plus que les campagnes de la semaine dernière.

Si le ransomware ne pouvait pas appeler à la maison, il serait impuissant. Les utilisateurs qui se sont rendus compte qu'ils avaient été infectés très tôt pouvaient potentiellement lutter contre l'infection sans que leur système ne soit entièrement crypté. Le Locky mis à jour n'a pas besoin de composer le numéro à la maison, mais il attribue une seule clé publique à chaque système infecté..

Avez-vous compris pourquoi cela pourrait ne pas être aussi grave qu'il y paraît??

En théorie, utiliser une seule clé publique signifie qu'une seule clé privée pourrait déverrouiller chaque système chiffré par le ransomware Locky - mais je ne voudrais toujours pas stocker mes fichiers système en découvrant!

Glossaire normalisé ISO

Nous avons examiné trois terminologies différentes que vous pourriez rencontrer dans votre vie quotidienne. Ce sont des termes universels qui ont la même signification dans le monde de la sécurité et de la gestion de l’information. En fait, étant donné que ces systèmes sont si vastes, d’une importance non équivoque et qu’ils touchent tous les coins du monde, il existe des cadres de terminologie robustes qui facilitent des communications ouvertes et uniformes entre différents partenaires.

Les terminologies sont fournies par la norme ISO / IEC 27000: 2016, qui fournit une vue complète des systèmes de gestion de la sécurité de l'information couverts par la famille de normes ISMS et définit les termes et définitions associés..

La norme est importante car elle jette les bases des communications critiques entre toutes les parties intéressées..

La connaissance est le pouvoir

Nous rencontrons la désinformation partout où nous allons. Pourquoi ça se passe? Malheureusement, les personnes disposant de suffisamment de pouvoir pour prendre des décisions qui pourraient affecter positivement notre sécurité en comprennent rarement assez pour élaborer une politique informée et progressive visant à préserver la confidentialité et la sécurité. Leurs décisions doivent être mesurées en fonction de la sécurité des masses, ce qui entraîne généralement une diminution de la vie privée. Mais pour quel gain?

Prenez le temps d'apprendre et de comprendre la terminologie de sécurité contemporaine. Ça va vous faire sentir plus en sécurité!

Souhaitez-vous que nous couvrions davantage de terminologie de sécurité? Que pensez-vous besoin d'expliquer plus loin? Faites-nous savoir vos pensées ci-dessous!

Crédit d'image: Locky Linegraph via F-Secure