Peter Holmes

0

5073

482

Ne faites confiance à personne. C’était quelque chose que seuls les paranoïaques avaient dit, mais quelque chose s’est passé en cours de route. Nous nous sommes informés. Nous avons appris que les gens pouvaient écouter sur la ligne téléphonique du parti. Nous avons donc payé un supplément pour une ligne privée. Ensuite, nous avons compris que nos enfants ou nos parents pouvaient nous entendre au téléphone, nous avons donc plusieurs lignes pour notre maison. Ensuite, nous pourrions soudainement obtenir un téléphone cellulaire et disposer de nos propres téléphones privés partout où nous le voudrions. Intimité totale! Ou alors nous avons pensé, alors que nos mots et nos informations volaient dans les airs. Tout d'abord, il s'agit d'écoutes téléphoniques sans mandat, puis de journaux, d'avocats, d'assureurs et d'autres personnes qui piratent vos communications. Qui est le prochain? Comment pouvons-nous arrêter cela? Malheureusement, les lois sont très tardives, vous devez donc prendre certaines mesures dès maintenant. C’est ici que nous examinons comment sécuriser les communications de votre smartphone pour rendre la sélection des informations beaucoup plus difficile..

Changer le moyen de communication

Pour reprendre Marshall McLuhan, le médium est le type de mandat requis. Généralement, plus la forme de communication est ancienne, plus sa protection juridique est grande. Selon la Electronic Frontier Foundation, “… Seulement 20 ordonnances judiciaires autorisant des conversations interceptées orales ont été rapportées dans le rapport de 2007 sur l'écoute électronique, contre 1 998 ordonnances autorisant l'écoute électronique de “communications filaires” ou des communications vocales.” C'est aux États-Unis d'Amérique. Le contenu du courrier (courrier postal) est également hautement protégé par la loi. Cependant, tout le monde peut lire l'enveloppe et le service postal des États-Unis en assure également le suivi. Les conversations téléphoniques par ligne terrestre sont presque également protégées par rapport au courrier, mais vos enregistrements téléphoniques sont également à la disposition du gouvernement. Une fois que vous avez décidé d'appeler des téléphones portables, les lois empêchant le gouvernement de les écouter deviennent plus laxistes. La messagerie texte encore plus encore. Étant donné que ces communications cellulaires et WiFi passent par des espaces en plein air, les tribunaux peuvent juger qu'il n'y a pas d'attente raisonnable en matière de vie privée que les gouvernements se permettent des conversations par ligne terrestre.

Le problème le plus important en matière de SMS et de sécurité est que l'intégralité de la conversation est stockée sur votre téléphone, et probablement sur les serveurs de votre fournisseur de services, pendant au moins un certain temps. Avec un appel de cellule normal, tout ce qui est stocké est la métadonnée, comme qui vous avez appelé, quand, pour combien de temps et d'où vous avez appelé. Le point ici - ne texte pas des choses que vous ne voulez pas fuite. Surtout si vous êtes sénateur ou membre du congrès.

Les communications par téléphone portable et Wi-Fi sont dans les airs sous forme de signaux radio. La technologie nécessaire pour les capter n’est donc pas si éloignée de ce qu’il faut pour capter un signal radio commercial. Si vous pensez que votre téléphone peut être compromis, comparez vos symptômes à ceux de Steve Campbell. 6 Signes possibles Votre téléphone cellulaire peut être mis sur écoute Comment savoir si votre téléphone est sous écoute: 6 panneaux d'avertissement Comment savoir si votre téléphone est sous écoute: 6 panneaux d'avertissement Comment savoir si votre téléphone est sur écoute? Et pouvez-vous savoir qui l'a exploité? Regardons les signes avant-coureurs et ce que vous pouvez faire. . Cette vidéo est peut-être un peu ancienne dans le monde des télécommunications, mais elle montre le matériel de base nécessaire pour capturer une quantité énorme de trafic cellulaire. En plus de l'ordinateur, vous envisagez de dépenser environ 1 500 dollars. Ce n'est pas un investissement énorme.

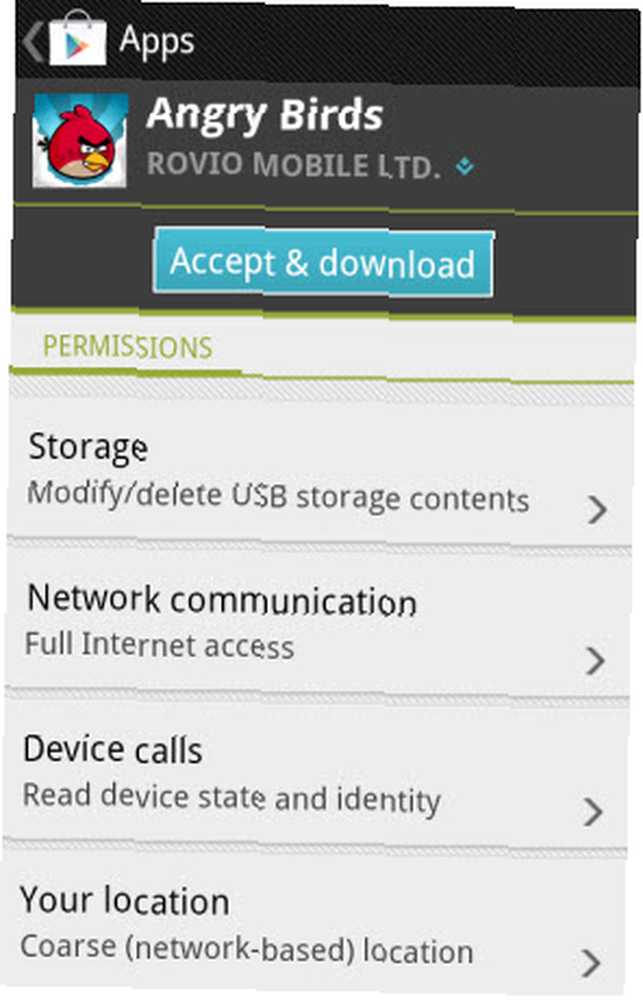

Vérifiez vos applications

Le moyen le plus simple de compromettre les communications avec un smartphone consiste peut-être à écrire une application qui vous permet d'accéder à tout ce qui se trouve sur votre téléphone, puis de le télécharger. Ce n’est pas un problème aussi grave pour les iPhones qu'Apple a le dernier mot sur le fait qu'une application le soit ou non dans son magasin. Cependant, avec Android, Google n’a pas la même rigueur. De plus, il y a ceux qui vont rooter leur appareil Android et télécharger des applications depuis presque n'importe où.

Pour en savoir plus, consultez Chris Hoffman, Fonctionnement des autorisations pour les applications et pourquoi vous devez vous soucier Fonctionnement des autorisations pour les applications Android et Pourquoi vous devez vous soucier du fonctionnement des autorisations pour les applications Android et Pourquoi vous devez vous soucier des applications Android force les applications à déclarer les autorisations requises lors de leur installation . Vous pouvez protéger votre vie privée, votre sécurité et votre facture de téléphone portable en accordant une attention particulière aux autorisations lors de l'installation d'applications - bien que de nombreux utilisateurs… constituent une lecture obligatoire. Les avertissements sur ce qu'une application peut faire avec votre téléphone sont presque aussi universellement ignorés que les CLUF. Si vous êtes en train d'installer une application et qu'un avertissement s'affiche, cette application aura accès à vos contacts, à votre état et à votre identité du téléphone, à l'envoi de SMS ou de MMS, et bien plus encore. Est-ce que l'application a vraiment besoin de ce type d'accès? Sinon, ne l'installez pas. Examinez les applications que vous avez installées et désinstallez celles qui dépassent leurs besoins. Vous pouvez même envisager de réinitialiser votre téléphone afin de vous assurer qu'il ne contient aucun logiciel espion..

Crypter la communication

Avec toutes ces lois en place, il est terriblement improbable que quiconque écoute vos communications. Vraiment, vous êtes une personne formidable, mais vous n’êtes pas si excitant. Ce que vous avez mangé pour le dîner et le nombre de kilomètres parcourus sur l’elliptique sont ennuyeux, et déjà sur Facebook. Qui va enfreindre les lois sur les télécommunications et acheter des équipements coûteux pour savoir que vous détestez le kale, mais regardez ce que cela a fait pour Jennifer Aniston? Bien, supposons que vos conversations soient vraiment juteuses pour les espions et les enquêteurs privés. Voyons comment rendre les communications de notre smartphone moins utiles aux oreilles indiscrètes, même s'ils les interceptent..

Le cryptage prend quelque chose qui a du sens pour la personne moyenne et le rend un charabia qui ne peut redevenir significatif que par un processus mathématique complexe. C'est à peu près la description la plus courte que je puisse trouver. Si vous recherchez une explication sur le fonctionnement du cryptage, lisez le Comment ça crypte mon disque? Comment Bitlocker fonctionne-t-il? Confidentialité de niveau militaire gratuite pour vos fichiers: Comment Bitlocker fonctionne-t-elle [Windows] Protection de vos fichiers militaire gratuite? Comment fonctionne Bitlocker [Windows] Vous avez déjà entendu cette citation sur le fait d’expliquer le fonctionnement d’un téléviseur à un fourmi? Je ne vous traite pas comme une fourmi, même si vous travaillez fort et appréciez la gorgée occasionnelle de lait de pucerons. Quel… article. Les mêmes principes sont à l'œuvre dans la plupart des cryptages.

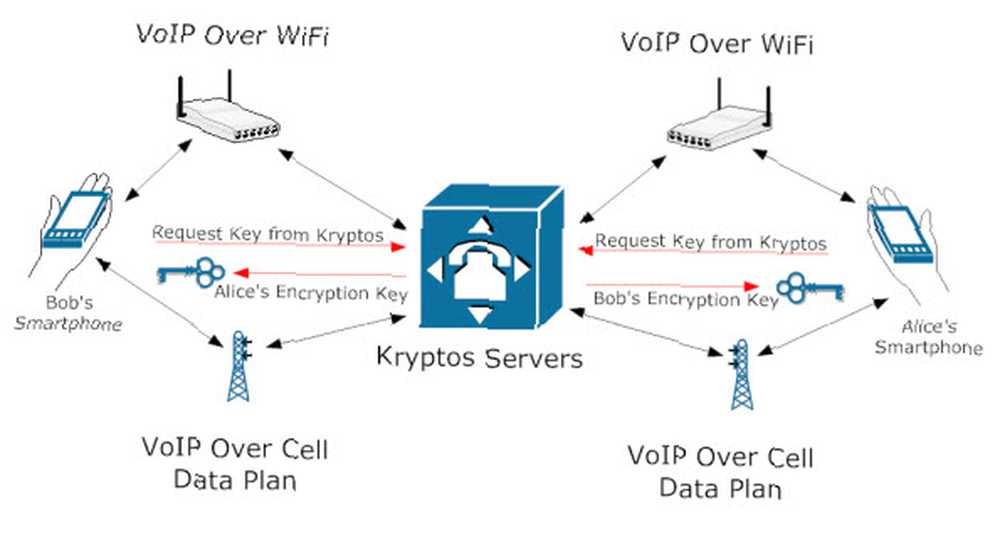

Kryptos - iOS, Android [Plus disponible], Blackberry - Application gratuite, Service à 10 $ / mois

Kryptos est, au niveau le plus simple, un service crypté de voix sur Internet (VoIP). Si vous voulez mieux comprendre la VoIP, parcourez l'article de Stefan Neagu,

Comment fonctionne Skype? Comment fonctionne Skype? [Technologie expliquée] Comment fonctionne Skype? [Technologie expliquée]. Cela lui permet de fonctionner sur des connexions cellulaires et WiFi. Soyez averti - VoIP qui fait ne pas aller sur WiFi utilise votre plan de données. Ce que l'application fait, c'est chiffrer votre appel vocal en utilisant le standard AES 256 bits avec un échange de clé RSA 2048 bits. Comme il s'agit d'une connexion VoIP et que les deux personnes doivent disposer de l'application et du service, l'appel est presque une véritable connexion d'égal à égal, à l'exception du fait que la clé doit être validée par une autorité de certification. Une attaque Man-in-the-Middle est théoriquement possible. Je ne dirais pas que c'est terriblement plausible.

Le cryptage AES 256 bits appliqué à votre appel correspond à la norme utilisée par Windows BitLocker et est considéré comme un cryptage raisonnable pour la communication de documents de niveau Très secret par le gouvernement des États-Unis. Maintenant, cela semble impressionnant, et c'est vraiment, sachez que Top Secret n'est pas la plus haute cote de sécurité.

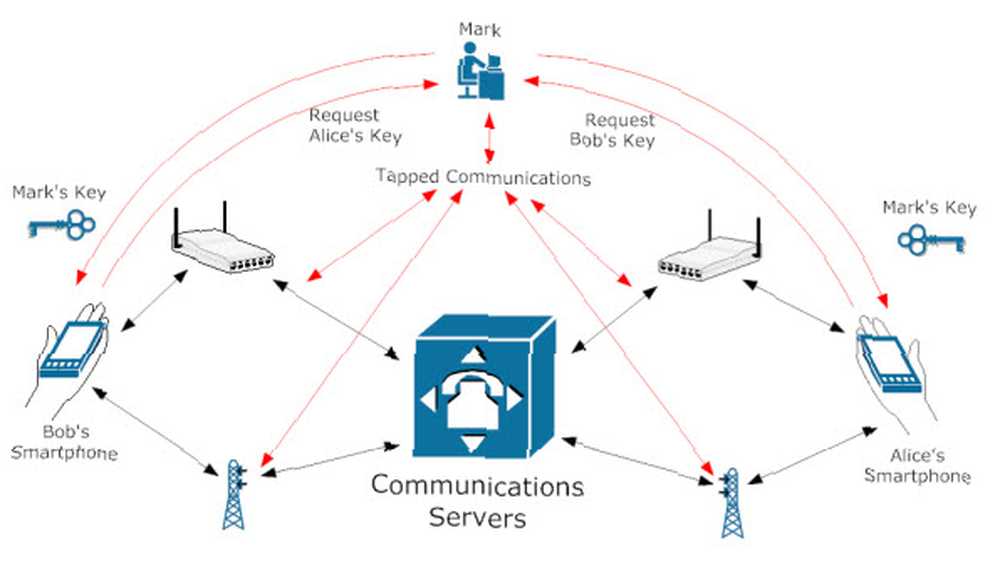

La clé RSA 2048 bits utilisée pour verrouiller et déverrouiller le cryptage de votre appel ajoute une couche de sécurité supplémentaire. C'est la clé numérique qui verrouille et déverrouille le cryptage à chaque bout de la conversation. Tout comme une clé pour une porte, plus il y a de petites bosses et de rainures sur la clé, plus il est difficile pour les criminels de la reproduire. 2048 bits signifie que votre clé pour toute conversation est un nombre aléatoire de 617 chiffres. Pour mettre cela en perspective, la plupart des billets de loterie utilisent un maximum de 12 chiffres et nous savons tous quelles sont les chances de gagner à la loterie..

DigiCert, fournisseur de certificats de signature numérique pour le commerce électronique, a calculé qu'il faudrait, “6,4 quadrillions d'années” pour craquer une clé RSA 2048 bits. Cependant, RSA Laboratories estime approximativement, sur la base de la loi de Moore et du temps qu'il a fallu pour déchiffrer une clé DES 56 bits, que la clé RSA 2048 bits pourrait devenir pratique à craquer vers 2030. C'est beaucoup moins que 6.4 quadrillions d'années, mais toujours impressionnant. En 2030, il est trop tard pour passer un coup de fil aujourd'hui. Cependant, quand il y a un échange de clé comme celui-ci, il y a la chance superslim d'une attaque de type "Man-In-The-Middle". C'est là qu'une personne est en train de téléphoner, à son insu (mais à notre insu) aux deux autres personnes. Mark émet sa propre clé à Alice et à Bob, lorsque Bob demande la clé d'Alice et qu'Alice demande la clé de Bob. Voila! L'appel lui est ouvert.

Kryptos affirme ne pas enregistrer les appels ou quoi que ce soit à propos des appels. Ils affirment également qu'ils ne permettraient jamais à un gouvernement de passer par la porte arrière pour leurs communications. Eh bien, ils n’auraient peut-être pas vraiment le choix en vertu de lois telles que la loi américaine CALEA (Communications Assistance for Law Enforcement Act). Cette loi vise à obliger les fournisseurs de communications, même VoIP, à faciliter le contrôle des communications par les organismes chargés de l'application de la loi en temps réel.

Alors, quel est le degré de sécurité de Kryptos? Pour le prix de 10 $ par mois, je dirais que c'est raisonnablement sécurisé.

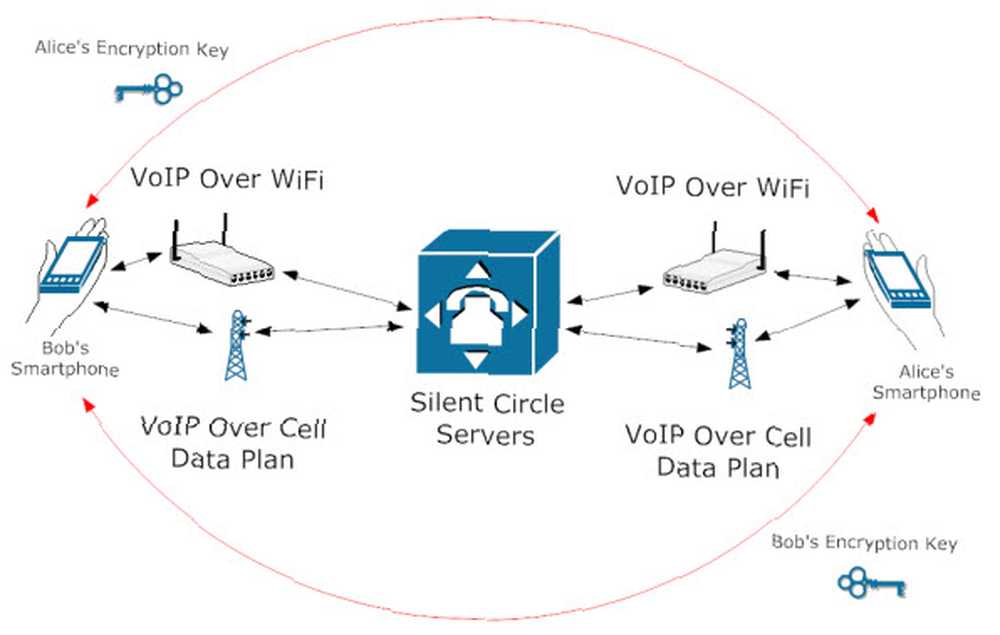

Téléphone silencieux - iOS, Android - Application gratuite, Service à 10 $ / mois

Présenté par Silent Circle et Phil Zimmerman, la personne responsable du cryptage PGP, Silent Phone est un service de cryptage vocal pour les appareils Android et iOS. Comme Kryptos, il fonctionne sur une connexion VoIP via WiFi ou votre plan de données cellulaires. Cela nécessite également que les deux personnes disposent de l'application et du service de chiffrement de bout en bout..

Contrairement à Kryptos, il utilise une méthodologie de cryptage propriétaire appelée ZRM (Zimmermann Transport Protocol). Cela diffère de la clé RSA 2048 bits en ce sens qu'elle génère une clé sans avoir à s'enregistrer avec une autorité de certification. Chaque appel génère un mot de passe qui doit être prononcé dans l'application pour pouvoir poursuivre l'appel..

https://youtube.com/watch?v=yJpCW3DOmiY%3Ffeature%3Doembed

Silent Phone utilise le cryptage AES 256 bits comme le fait Kryptos, mais ce point de la comparaison importe peu. La clé ne sera tout simplement pas assez longue pour craquer et il n'y a aucune chance d'une attaque Man-in-the-Middle. Vous ne pouvez pas entrer dans la transmission vocale avec la méthode ZRTP.

Silent Circle jure qu'ils ne s'inclineront jamais devant la pression du gouvernement, ce qui est respectable, voire un peu égaré. À un moment donné, ils devront peut-être décider s’ils veulent garder l’entreprise ou garder leur morale intacte. Je suis un peu sous l'emprise des tribulations précédentes de Phil Zimmerman lorsqu'il a sorti PGP - il semble authentique de l'endroit où je suis assis, à des kilomètres de là. Pourtant, il n'est pas le seul dans l'entreprise, nous allons donc voir ce qui se passe. Peut-être qu'ils ne seront jamais obligés de décider - qui sait? Peut-être vont-ils céder, mais vous ne le saurez jamais. Globalement, pour les mêmes 10 $ par mois pour le service, je dirais que Silent Phone est bien plus sécurisé que Kryptos. La disponibilité d'autres applications pour le cryptage des communications par courrier électronique, texte et vidéo est un autre avantage. En ayant toute la suite, c'est le service que je voudrais aller pour.

Le emporter

En cryptant les données déjà présentes sur votre téléphone, comme dans l'article, Comment crypter des données sur votre smartphone Comment crypter des données sur votre smartphone Comment crypter des données sur votre smartphone Avec le scandale Prism-Verizon, ce qui se serait produit semble-t-il que la National Security Agency (NSA) des États-Unis d'Amérique a procédé à l'exploration de données. C'est-à-dire qu'ils ont parcouru les enregistrements d'appels de… et en utilisant les méthodes décrites dans cet article, vous obtiendrez ce qui se rapproche le plus d'un téléphone espion qu'un citoyen moyen peut avoir. Est-ce trop? C'est à vous de décider en fonction de vos situations.

Pensez-vous que vous devez sécuriser les communications de votre smartphone? Préoccupé par les gens qui écoutent? Que faites-vous actuellement à ce sujet? Quelles sont vos préoccupations? Avez-vous d'autres conseils à partager? Faites-nous savoir, car savoir est vraiment la moitié de la bataille.

Sources d'images: Capture d'écran Kryptos via Google Play, Capture d'écran de téléphone silencieux via Google Play, Wife confère une conférence privée sur le téléphone via Shutterstock; Jeune homme d'affaires via Shutterstock; Fille avec un sac via Shutterstock