Owen Little

0

1674

148

À une époque, la sécurité des systèmes informatiques impliquait de s'assurer que vous fermiez la porte à clé avant de quitter votre bureau. Hélas, cette époque s'est estompée il y a une décennie et la montée en puissance de l'ordinateur domestique au statut d'appareil ménager essentiel a été associée à une spirale sans fin de menaces de sécurité et d'applications de sécurité destinées à les contrecarrer. Cela peut conduire à des malentendus qui peuvent rendre votre ordinateur vulnérable à certaines failles de sécurité.

À une époque, la sécurité des systèmes informatiques impliquait de s'assurer que vous fermiez la porte à clé avant de quitter votre bureau. Hélas, cette époque s'est estompée il y a une décennie et la montée en puissance de l'ordinateur domestique au statut d'appareil ménager essentiel a été associée à une spirale sans fin de menaces de sécurité et d'applications de sécurité destinées à les contrecarrer. Cela peut conduire à des malentendus qui peuvent rendre votre ordinateur vulnérable à certaines failles de sécurité.

Discutons des problèmes de sécurité courants que les programmes antivirus ne protègent généralement pas et de ce que vous pouvez faire pour renforcer vos défenses..

Accès physique / vol

Le vol physique reste un problème de sécurité en série qui n’est pas rare parmi les utilisateurs d’ordinateurs portables qui utilisent fréquemment leur ordinateur portable à l’extérieur de la maison. Les voleurs d'ordinateurs portables volent généralement un ordinateur portable pour le vendre plus tard, pas comme moyen d'obtenir des données privées, mais cela ne signifie pas que votre sécurité ne sera pas compromise. Ne vous laissez pas berner par votre écran de connexion Windows protégé par mot de passe - cela n'arrêtera pas l'attaquant déterminé.

Si vous vous inquiétez de la possibilité d'un vol d'ordinateur portable, vous devriez vous tourner vers des services qui vous permettent de suivre, désactiver ou effacer votre ordinateur portable s'il est volé. LAlarm LAlarm Laptop fait craquer votre ordinateur portable en cas de vol LAlarm Laptop fait craquer votre ordinateur portable en cas de vol en espèces.

Nous avons couvert de nombreuses applications et services pouvant vous aider à localiser votre ordinateur portable volé. Découvrez Prey traquez et récupérez votre ordinateur portable volé avec Prey traquez et récupérez votre ordinateur portable volé avec Prey, et si vous avez un Mac, JackSMS.

Menaces à distance

Les entreprises de sécurité informatique cherchent constamment à attirer de nouveaux clients et à augmenter leurs revenus en proposant de nouveaux produits. Cela a pour effet secondaire de dérouter les clients. Quelle est la différence entre Norton Antivirus, Norton Internet Security et Norton 360? Vous devrez creuser pour bien comprendre tous les tenants et aboutissants.

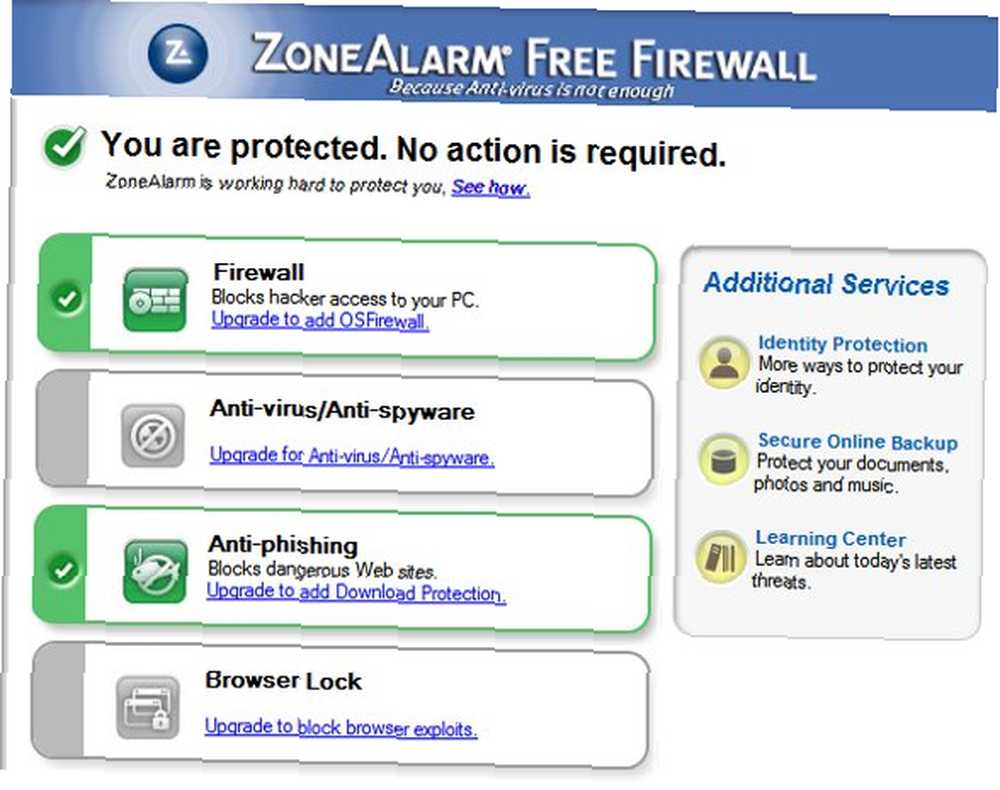

Certaines personnes optent simplement pour l'antivirus. Il a le prix le plus bas et indique qu'il protège contre les virus - c'est tout ce dont vous avez besoin, n'est-ce pas? Eh bien, pas si vite. Le logiciel de pare-feu est également très important. Antivirus peut détecter les fichiers suspects et les mettre en quarantaine, mais ne fait rien contre les attaquants qui tentent d'accéder à votre ordinateur en dehors de votre réseau local. Les pirates utilisent parfois ces attaques pour créer un “botnet” - une série d'ordinateurs zombies qui sont manipulés par quelqu'un d'autre que leurs propriétaires. Ces ordinateurs sont ensuite utilisés pour des activités sommaires telles que des campagnes de spam ou des attaques de déni de service. Comment une attaque de déni de service peut-elle éliminer Twitter? [Technologie expliquée] Comment une attaque DoS peut-elle éliminer Twitter? [Technologie expliquée] .

La bonne nouvelle est qu’il existe quelques pare-feu gratuits solides. Les trois meilleurs pare-feu gratuits pour Windows Les trois meilleurs pare-feu gratuits pour Windows. Si vous avez déjà une solution antivirus, ces programmes vous aideront à renforcer la sécurité de votre ordinateur..

Virus Périphériques

Bien que rares à l’heure actuelle, il ya eu quelques exemples récents d’attaques contre la sécurité informatique qui ne se sont pas concentrées sur les ordinateurs eux-mêmes, mais sur les périphériques. Ces attaques sont en train de devenir possibles, car les périphériques actuellement connectés à des ordinateurs (y compris les claviers, les souris et les disques durs) sont souvent des mini-ordinateurs dotés de leurs propres capacités de mémoire et de traitement..

La vulnérabilité la plus connue de ce type était la faille de sécurité du clavier Apple révélée lors de la conférence Black Hat de 2009. Un pirate informatique intelligent a prouvé qu’il était possible d’installer un enregistreur de frappe sur le clavier lui-même. Le pirate informatique n'a pas prouvé que les données pouvaient être transmises à distance, mais il a sonné l'alarme dans la tête de nombreux experts en sécurité car il n'existe actuellement aucune défense contre ce type d'attaque et la détection est difficile..

Les smartphones deviennent une préoccupation majeure. Ils se connectent souvent à des ordinateurs pour transférer des données et des informations personnelles. De nouvelles failles en matière de sécurité sont constamment constatées dans les smartphones, mais les entreprises de sécurité en sont encore à leurs balbutiements. En tant que tel, vous ne pouvez pas faire plus que faire preuve de bon sens et de garder votre téléphone à l'écart de votre PC si votre téléphone a été victime d'une faille de sécurité..

Phishing

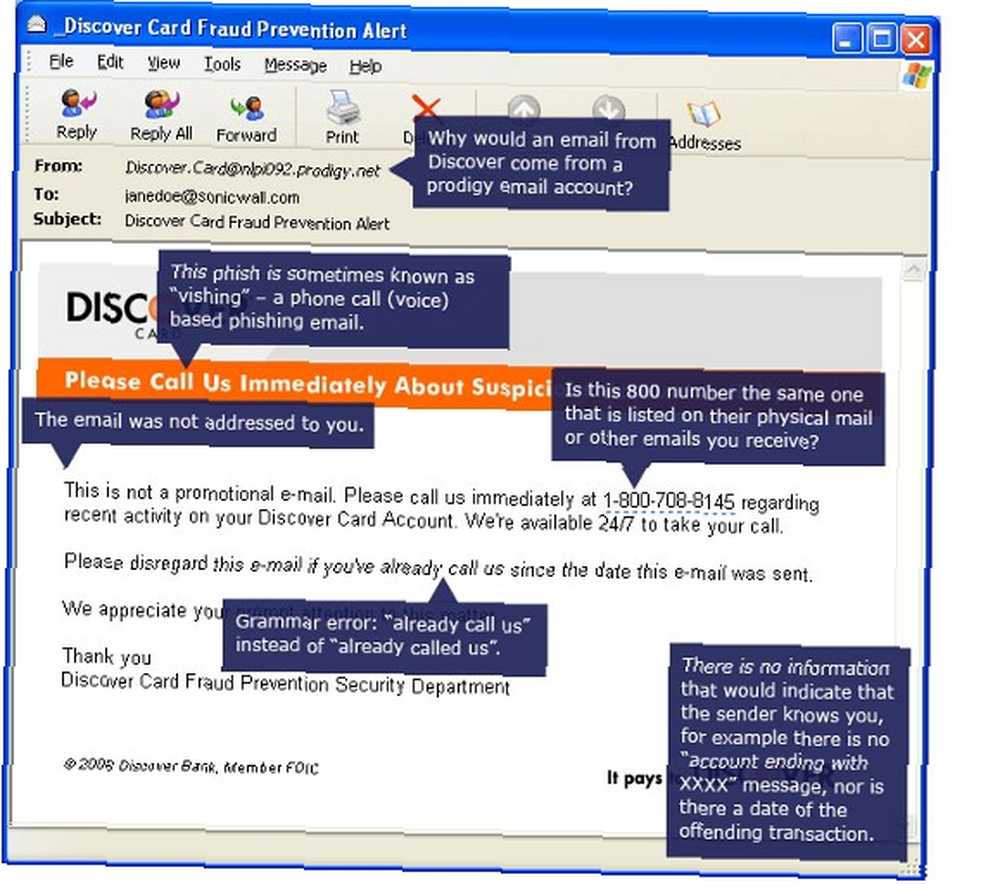

Une attaque de phishing se produit lorsque vous êtes dirigé vers un site Web qui semble être familier et que vous essayez de vous connecter. Cependant, le site Web est une fraude intelligente qui vole votre nom d'utilisateur et votre mot de passe et l'envoie à un tiers inconnu qui peut utiliser ce site. données à faire du mal. Il est assez difficile de voir que ces attaques arrivent en premier lieu, et elles deviennent de plus en plus sophistiquées et plus difficiles à détecter avec le temps..

Les programmes antivirus ne protègent pas contre cette menace car il ne s'agit pas vraiment d'un virus. Les produits de sécurité Internet les plus complets proposés par la plupart des entreprises incluent généralement une forme de protection anti-hameçonnage, mais vous devrez leur remettre de l’argent. Il existe toutefois des moyens de se protéger des menaces de phishing sans avoir à payer pour une suite de sécurité coûteuse..

Construire vos connaissances sur les tactiques de phishing est le meilleur moyen de vous défendre contre cette menace sans payer un centime. Le test de phishing gratuit de SonicWALL SonicWALL: Découvrez comment identifier les courriels de phishing. SonicWALL: Découvrez comment identifier les courriers de phishing. Il vous apprend à identifier les menaces de phishing. Vous pouvez également essayer d’utiliser l’un des nombreux sites Web qui vous permettent de saisir un lien afin de déterminer s’il est légitime. 7 Sites rapides vous permettant de vérifier si un lien est sécurisé 7 Sites rapides vous permettant de vérifier si un lien est sûr Avant de cliquer sur un lien, utilisez ces vérificateurs de liens pour vérifier que cela ne mène pas à des logiciels malveillants ou à d'autres menaces de sécurité. .

Conclusion

Les applications antivirus ne sont que la première étape de la sécurité des systèmes informatiques. Bien qu'un programme antivirus solide bloque de nombreuses menaces, toutes les menaces ne relèvent pas de leur compétence. Les connaissances qu’il contient devraient vous aider à protéger votre ordinateur contre d’autres menaces. Si vous connaissez des menaces autres que des virus ne figurant pas dans cette liste, veuillez laisser un commentaire..