Joseph Goodman

0

2473

295

Les enfants nés il y a seulement une décennie ont beaucoup plus de prouesses technologiques que leurs parents. Ce faux sentiment de compétence technique amène de nombreux enfants à infecter les ordinateurs personnels et les périphériques de leurs parents avec des logiciels malveillants..

À moins que le parent ait un emploi dans un domaine technologique, la compréhension de la technologie de leurs enfants dépasse de loin la leur. Cela peut être dangereux à bien des égards.

Alors que pouvez-vous faire à ce sujet?

Parents: Reprenez le contrôle

De nombreux parents en savent peut-être assez pour installer un logiciel de surveillance parentale. Guide complet du contrôle parental Guide complet du contrôle parental Le monde des appareils connectés à Internet peut être terrifiant pour les parents. Si vous avez de jeunes enfants, nous vous couvrons. Voici tout ce que vous devez savoir sur la configuration et l’utilisation du contrôle parental. sur des ordinateurs ou des appareils mobiles que les enfants utilisent.

Malheureusement, cela n’est généralement pas efficace, car toute personne possédant une connaissance rudimentaire des outils de piratage de base peut contourner le logiciel de surveillance parentale. 7 façons dont votre enfant pourrait contourner le logiciel de contrôle parental. net dans le logiciel de contrôle parental ne signifie pas que vos enfants ne trouveront pas un moyen de naviguer à travers. Voici comment ils vont le faire! .

Il existe des moyens beaucoup plus efficaces de contrôler ce que vos enfants peuvent faire en ligne, et vous n'avez pas besoin d'un doctorat en informatique pour le faire..

Suivre ce guide simple vous permettra de reprendre le contrôle de ce qui se passe au sein de votre réseau domestique.

Les dangers de l'élevage d'un script Kiddie

La montée en puissance des mouvements de piratage comme Anonymous, et d'innombrables films et séries télévisées qui glorifient le piratage informatique, ont donné naissance à la popularité de “le piratage” chez les enfants et les adolescents. Ceci est particulièrement vrai pour les enfants nourris sur iPad.

En réalité, vous n'avez pas besoin de compétences avancées en codage ni d'un diplôme d'études collégiales en informatique pour entrer dans le monde obscur du piratage..

Kenneth Currin Schuchman, 20 ans, de Vancouver, dans l'État de Washington, est responsable du développement d'un réseau de zombies gigantesque qui a piraté plus de 500 000 routeurs Internet à travers le monde..

Les enquêteurs fédéraux ont retracé l'attaque jusqu'à ce qu'ils ont appelé un “piratage amateur” connu comme “Nexus Zeta”, une affiche fréquente sur les forums de hackers. Ils l'ont qualifié d'amateur en raison du manque de connaissances en piratage informatique qu'il a affiché sur ces forums..

Pourtant, Schuchman a utilisé le code et les outils de piratage existants pour créer un réseau de zombies malveillant, comparable à celui que les enquêteurs fédéraux ont vu uniquement de groupes de pirates informatiques plus sophistiqués..

Si vous ne pensez pas que votre petit pirate informatique en herbe pourrait avoir un tel problème, considérez que Schuchman était un chômeur de 20 ans handicapé vivant avec son père. Il n'avait aucune formation informatique formelle, ni aucune ressource pour acheter des systèmes informatiques avancés. Il travaillait dans sa chambre et bricolait sur les forums de pirates, en utilisant des outils de base et du code.

Schuchman fait maintenant face à des accusations fédérales et peut-être une peine de prison.

Comment le piratage de votre enfant peut vous affecter

Ma famille se tourne souvent vers moi pour des conseils techniques. Dans un cas, une mère de la famille a parlé de son iPhone, de sa messagerie SMS et même de la compromission de ses comptes bancaires par un pirate informatique..

Elle a indiqué qu'elle soupçonnait qu'un ou plusieurs de ses enfants étaient intéressés par “le piratage”. Ce fait a sonné l'alarme pour plusieurs raisons.

Si votre enfant est impliqué dans le piratage informatique, vos ordinateurs et vos périphériques peuvent être compromis comme suit:.

Logiciels piratés ou libres (chevaux de Troie)

Avoir un enfant intéressé par le piratage augmente les chances d'être infecté par une application de cheval de Troie.

UNE cheval de Troie est une application déguisée en application apparemment innocente. Cela pourrait être un simple outil de piratage ou un film piraté ou un jeu téléchargé sur le web sombre. Les meilleurs sites Web sombres que vous ne trouverez pas sur Google Les meilleurs sites Web sombres que vous ne trouverez pas sur Google Le Web sombre ne convient pas à tout le monde. , mais cela vaut la peine d’en explorer certaines parties. Voici les meilleurs sites web sombres. .

C'est une infection dangereuse car elle peut créer une porte dérobée sur l'ordinateur, modifier des fichiers ou voler des informations sensibles..

Et vous n'avez pas besoin que des informations sensibles soient stockées sur votre ordinateur pour y accéder. Le cheval de Troie peut utiliser des outils d’enregistrement de frappe pour suivre vos frappes au clavier lorsque vous tapez un mot de passe sur des sites Web bancaires ou de cartes de crédit..

La toile sombre

Les enfants qui croient qu'ils sont “les hackers” sont souvent les premiers à plonger dans le web sombre Les meilleurs sites Web sombres que vous ne trouverez pas sur Google Les meilleurs sites Web sombres que vous ne trouverez pas sur Google Le Web sombre ne convient pas à tout le monde, mais il vaut la peine d'explorer certaines parties de il. Voici les meilleurs sites Web sombres. . Dans la plupart des cas, vous devez utiliser le réseau Tor pour télécharger de la musique piratée, des films, etc..

Malheureusement, utilisé à mauvais escient, il pourrait également transmettre des logiciels malveillants ou d'autres virus..

Si vous accédez à des serveurs situés sur le réseau Tor lui-même, il est relativement sûr tant que les fichiers téléchargés ne sont pas eux-mêmes infectés..

Le danger est lorsque le réseau Tor est utilisé pour accéder à Internet régulièrement. “Noeuds de sortie” sont des serveurs où le trafic de Tor est acheminé vers le Web, et il y a eu des exemples dans le passé de noeuds de sortie peu scrupuleux. la vie privée, mais ce n'est pas parfait. Voici comment rester en sécurité contre les nœuds de sortie Tor compromis. menaçant la sécurité de ce trafic.

Les noeuds de sortie peuvent tenter de:

- Voler des mots de passe

- Injecter du code malveillant dans les téléchargements sécurisés

- Voler des informations personnelles

Pour les enfants, l’utilisation du réseau Tor n’est qu’un aspect du sentiment d’être un pirate informatique. Malheureusement, ils peuvent ne pas comprendre entièrement les ramifications de choses telles que les noeuds de sortie ou le code malveillant injecté.

Et si votre enfant utilise le réseau Tor pour accéder à l'un de vos comptes (comme votre identifiant Apple ou votre compte Facebook) à l'aide de canaux non chiffrés, vos propres comptes risquent alors d'être compromis..

Comment reprendre le contrôle (pour les parents)

Si vous avez découvert que vos enfants piratent activement, vous devez prendre quelques mesures immédiatement pour nettoyer vos appareils et protéger votre réseau..

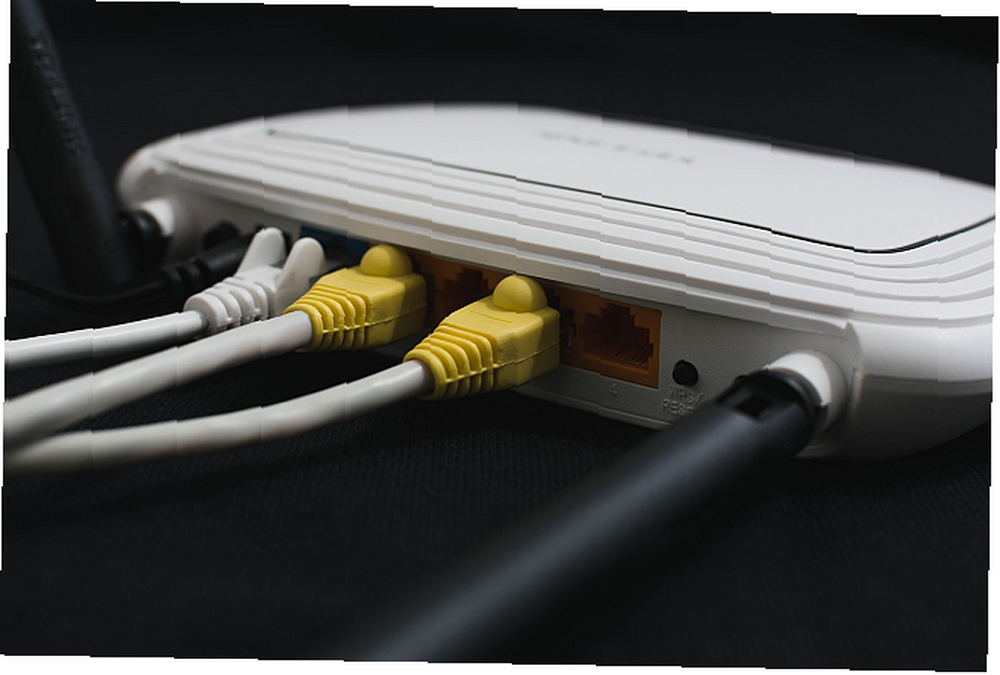

1. Verrouillez votre routeur

La toute première chose à faire en tant que parent est de prendre le contrôle d'Internet. Cela signifie prendre le contrôle du routeur à la source, là où Internet entre chez vous..

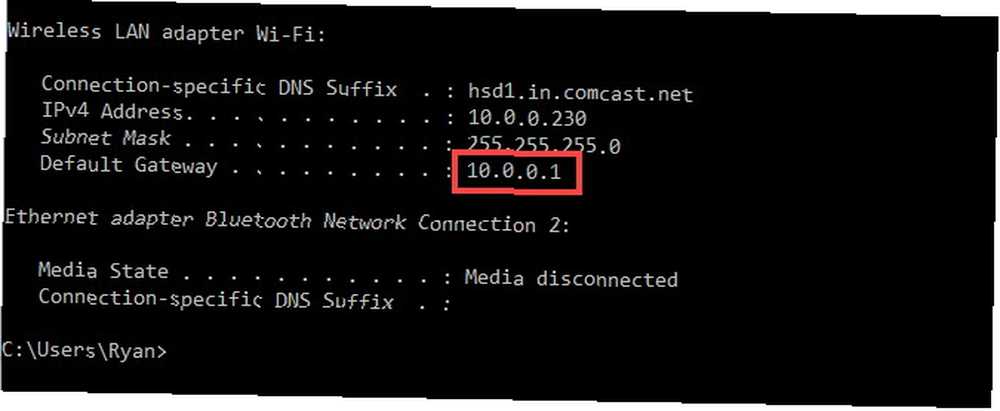

Sur votre propre ordinateur, ouvrez une invite CMD et tapez: ipconfig.

Maintenant, ouvrez un navigateur Web et tapez cette adresse IP dans le champ URL.

Vous verrez un écran de connexion. L'identifiant de connexion est généralement “admin”. Si vous ne connaissez pas le mot de passe, vous avez probablement laissé votre routeur grand ouvert sans aucune sécurité. Malheureusement, c'est une erreur commune que trop de gens font. Si vous pouvez vous connecter sans entrer de mot de passe, c'est le cas.

Assurez-vous de définir un mot de passe administrateur que personne ne peut deviner.

Lorsque vous vous connectez pour la première fois à votre routeur, vous pouvez constater que votre pare-feu est désactivé ou configuré avec un niveau de sécurité faible. Vous devez également rechercher sur votre réseau des périphériques inhabituels que vous ne reconnaissez pas..

Vérifiez auprès de vos enfants pour savoir quels appareils ils utilisent et gardez à l'esprit que les appareils intelligents pour la maison seront également répertoriés ici..

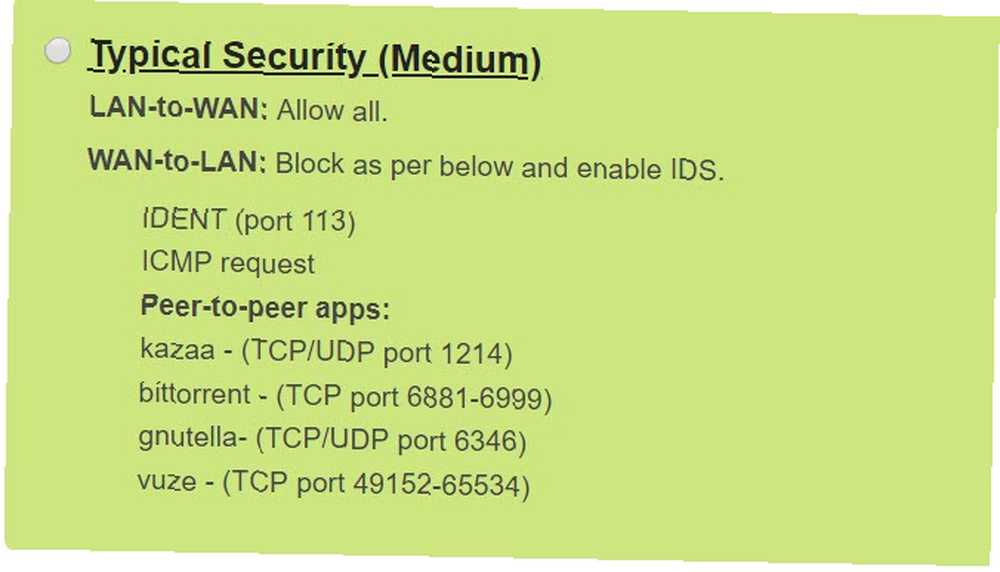

Choisissez de préférence un niveau de sécurité qui bloque les applications peer-to-peer dangereuses que les enfants utilisent pour télécharger du contenu piraté, comme BitTorrent..

Votre routeur peut aussi avoir un “contrôle parental” zone dans laquelle vous pouvez limiter strictement l’accès à des sites Web spécifiques ou contenant des mots-clés. Vous pouvez également autoriser l'accès au routeur à partir de périphériques spécifiques et rien d'autre..

Plus important encore, une fois que vous avez mis à jour le mot de passe de votre routeur, ne le communiquez pas à vos enfants..

Ils ont peut-être pu contourner les contrôles parentaux sur leur ordinateur ou leur smartphone, mais ils ne pourront contourner la sécurité de votre routeur que si vous avez utilisé un mot de passe court, facile à deviner..

Pour plus d'informations, consultez notre guide sur la sécurisation de votre routeur..

2. Verrouiller les appareils

Aujourd'hui, la plupart des grands fournisseurs de services sans fil offrent aux parents la possibilité d'appliquer des garanties et d'autres contrôles pour l'accès des enfants à Internet..

Des services comme celui-ci vous permettent de faire des choses comme:

- Suivi de localisation GPS

- Limiter le temps d'écran

- Filtrage du contenu

- Contrôler quelles applications peuvent être installées

Gardez simplement à l'esprit que les enfants débrouillards qui se lancent dans le piratage vont probablement essayer de jailbreaker leur iPhone ou de rooter leur Android pour qu'ils puissent faire ce qu'ils veulent. Vous pouvez installer des applications sur ces téléphones pour vérifier si elles ont été compromises. Vérifiez-les au moins une fois par mois.

3. Réinitialiser vos ordinateurs et appareils mobiles

Malheureusement, si votre enfant télécharge et exécute activement des outils de piratage sur votre réseau ou télécharge du contenu piraté, la solution la plus sûre consiste à recommencer à zéro..

Ceci est particulièrement important si vous pensez qu'un périphérique de votre réseau a été infecté..

Ce ne sera pas facile, mais c’est la meilleure assurance que votre ménage soit débarrassé de tous les chevaux de Troie et autres logiciels malveillants..

Avant de suivre l'une de ces étapes, veillez à sauvegarder vos documents, fichiers, images et vidéos importants sur un disque dur externe par exemple..

- Restaurer tous les ordinateurs Windows 4 façons de réinitialiser votre ordinateur Windows 10 en usine 4 façons de réinitialiser votre ordinateur Windows 10 en usine Vous voulez savoir comment réinitialiser un ordinateur avec les paramètres d'usine? Nous vous montrons les meilleures méthodes pour réinitialiser un ordinateur Windows sous Windows 10, 8 ou 7. sur les paramètres d'usine.

- Restaurez tous les ordinateurs Mac. Comment réinstaller macOS pour un Mac rapide et propre. Comment réinstaller macOS pour un Mac rapide et propre. Besoin de restaurer votre Mac aux paramètres d'usine? Voici comment installer une nouvelle copie de macOS et tout effacer. aux paramètres d'usine

- Réinitialiser tous les smartphones Android sous Réglages, Réinitialisation de sauvegarde

- Réinitialiser tous les iPhone ou iPad Comment réinitialiser votre iPhone et votre iPad en usine Comment réinitialiser votre iPhone ou votre iPad en usine Vous vous demandez comment réinitialiser votre iPhone ou votre iPad en usine? Voici comment sauvegarder, réinitialiser et restaurer facilement les données de votre appareil iOS. dispositifs

Bien que cela puisse sembler utiliser un marteau pour tuer une mouche, il est nécessaire.

Par expérience, je peux vous assurer qu'il est très difficile de savoir quel appareil a compromis vos informations bancaires ou votre compte de carte de crédit. Nettoyer tous les appareils est le seul moyen d'éradiquer définitivement de votre vie un pirate informatique particulièrement déterminé..

4. Réinitialiser tous les mots de passe

Une fois que votre routeur est verrouillé, l'activité des appareils domestiques est contrôlée et que tous vos appareils sont propres, il est temps de réinitialiser tous les mots de passe de votre compte..

Vous ne pouvez effectuer cette étape qu'après le nettoyage. Si un logiciel de keylogger était en cours d'exécution sur l'un des périphériques avant le nettoyage, le pirate informatique recapturait simplement les nouveaux mots de passe..

Dressez une liste de tous les comptes que vous utilisez, y compris les comptes dans lesquels sont stockées vos informations de carte de crédit ou bancaires..

Quelques exemples pourraient inclure:

- Apple Pay ou Google Pay

- Pay Pal

- Votre identifiant Apple

- Tous les comptes de médias sociaux

- Tous les comptes de messagerie (en particulier ceux utilisés pour les confirmations de réinitialisation de mot de passe)

- Comptes bancaires

- Comptes de carte de crédit

- Comptes multimédias tels que Netflix, YouTube et Amazon

Une fois que vous avez terminé toutes les réinitialisations de votre mot de passe, votre foyer doit être éradiqué de l'infection..

Conseils de sécurité supplémentaires

La seule façon de maintenir un ménage à l'abri de la menace des pirates informatiques est de suivre un ensemble strict de protocoles de sécurité. Tenez vos enfants responsables de ces mêmes règles.

Le moyen le plus important de vous protéger en tant que famille:

- Ne partagez pas les mots de passe au sein de la famille

- Conservez des comptes individuels tels que des identifiants Apple ou des comptes de messagerie.

- Évitez d'enregistrer les détails de votre carte de crédit dans des comptes de jeu utilisés par vos enfants (comme le réseau PlayStation).

- Si possible, ne partagez pas les ordinateurs ou les appareils intelligents entre adultes et enfants de la famille.

Si vos enfants enfreignent ces règles, emportez leurs appareils pour montrer que vous êtes sérieux.

Parlez à vos enfants des dangers

Bien que ces mesures puissent sembler dramatiques, les effets des logiciels malveillants ou des logiciels de Troie conduisant à une identité volée et à de l’argent provenant de votre compte bancaire sont bien plus dramatiques..

N'attendez pas d'être victime. Discutez avec vos enfants de ce qui peut arriver lorsqu'ils téléchargent du contenu piraté infecté à partir de réseaux d'égal à égal, ou utilisez des outils de piratage qui ne peuvent pas faire confiance..

Faites de l’intérêt de votre enfant pour le piratage un intérêt productif pour les ordinateurs et la technologie. Encouragez-les à s'intéresser à la sécurité informatique et à la cryptographie, mais assurez-vous qu'ils comprennent les dangers inhérents au piratage. Et assurez-vous qu'ils comprennent les dangers du téléchargement de jeux piratés. 5 Les dangers réels du téléchargement de jeux piratés 5 Le danger réel de la sécurité de télécharger des jeux piratés Le piratage de jeux vidéo est une affaire sérieuse. Même si vous n’éprouvez aucun scrupule moral, ces cinq risques de sécurité indéniables devraient vous dissuader de courir le risque. , films et autres contenus.

Crédit d'image: marcinmaslowski / Depositphotos