Mark Lucas

1

1371

234

Les paiements NFC (Near Field Communication) deviennent de plus en plus courants. Bien que les États-Unis aient un peu ralenti leur adoption, les Britanniques utilisent la technologie depuis 2011. Ces dernières années, la popularité des paiements NFC a également explosé en Europe, au Canada et en Australie..

L'un des principaux arguments de vente des paiements NFC est une meilleure sécurité. Nous avons longuement parlé des fonctionnalités de sécurité offertes par Apple Pay Apple Pay est plus sûr que vous ne le pensez: 5 faits pour le prouver Apple Pay est plus sûr que vous ne le pensez: 5 faits pour le prouver Les services de paiement mobiles comme Apple Pay deviennent de plus en plus populaire. Mais quelles fonctionnalités de sécurité offre-t-il? Quelles sont les garanties en place? Est-ce sûr? ailleurs sur le site.

Mais ne soyez pas dupe. Les paiements sans contact NFC ne fournissent pas une garantie de sécurité en fonte. Comme dans toute transaction financière, il existe des faiblesses et des échappatoires. Les systèmes de paiement sans contact constituent-ils une menace pour vos finances? Les systèmes de paiement sans contact constituent-ils une menace pour vos finances? Les paiements sans contact sont devenus plus populaires, mais sont-ils sécurisés? Quelles menaces entourent cette nouvelle lubie financière? Plus important encore, devriez-vous vous inscrire? .

Vous devez prendre en compte cinq problèmes de sécurité NFC avant d'effectuer votre prochain paiement sans contact..

1. Oublier

L'écoute abusive est sans doute la principale menace à laquelle sont confrontés tous les paiements sans contact NFC. Le terme fait référence à un criminel “écouter” sur une transaction NFC.

Contrairement à la remise d'argent dans un magasin, la nature des paiements NFC signifie que le dispositif de paiement et le terminal transmettent des données électroniques. Les voleurs peuvent utiliser ces données pour vérifier des informations privées sur l'utilisateur. Cela pourrait prendre la forme de coordonnées bancaires, mais aussi d'informations nécessaires pour le vol d'identité simple. 10 éléments d'information utilisés pour voler votre identité. 10 éléments d'information utilisés pour voler votre identité. Selon le US Bureau of Justice, le coût du vol d'identité victimes de plus de 24 milliards de dollars en 2012, plus que le cambriolage des ménages, le vol de moteur et le vol de propriété combinés. Ces 10 informations sont ce que les voleurs recherchent… comme des noms et des adresses.

De manière générale, une transaction NFC comporte trois aspects principaux: capture des signaux d'interface radio, décodage des canaux de communication, et analyse des données capturées. C’est la première partie à risque d’espionnage.

Les paiements NFC utilisent un couplage magnétique pour gérer le transfert d'énergie entre le lecteur RFID HF et les antennes d'étiquette. Le couplage limite la portée des signaux, mais certains hackers au chapeau blanc prétendent avoir réussi jusqu'à cinq mètres de distance..

En fin de compte, si un intercepteur peut recevoir, amplifier, traiter et décoder les signaux filtrés, il peut espionner.

Solution: Utilisez uniquement des canaux sécurisés pour effectuer des paiements. Les canaux sécurisés chiffrent les données afin que seul un appareil autorisé puisse les décoder.

2. Utilisez-vous une application à jour??

Les paiements sans contact NFC sont rendus possibles par les applications. La technologie NFC réside dans le matériel de votre téléphone ou de votre tablette, mais c'est l'application individuelle ou le système d'exploitation qui détermine le mode d'utilisation de la technologie..

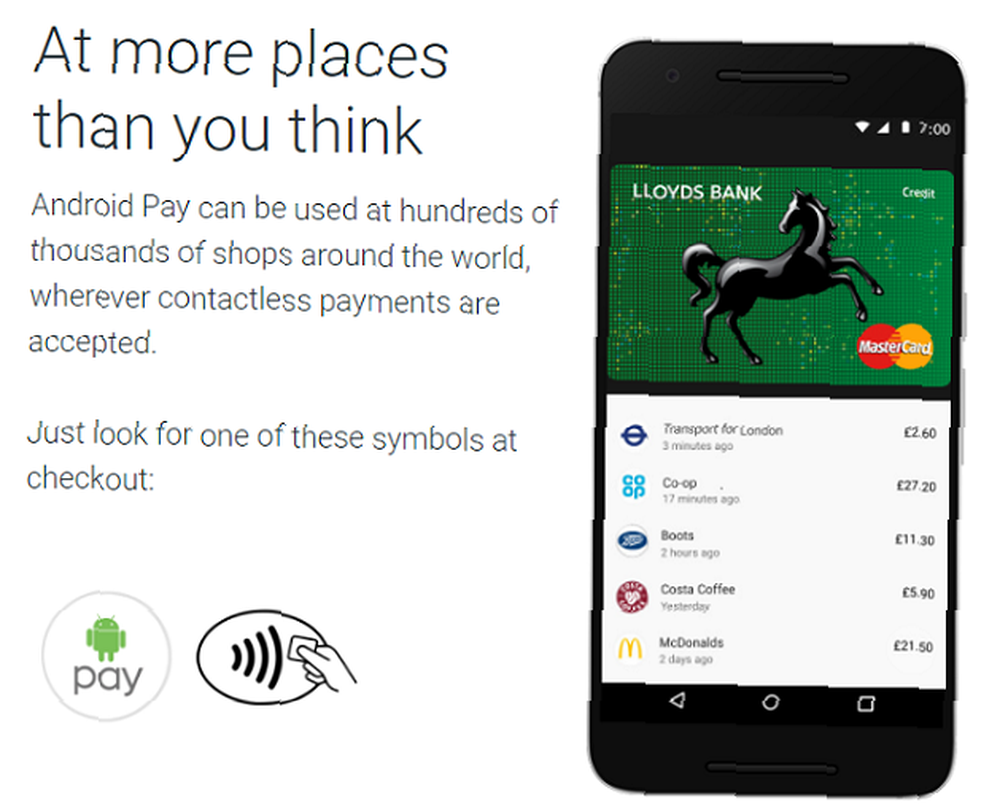

Même si vous n'utilisez pas les paiements NFC, vous connaissez probablement certains des principaux acteurs du secteur. Tout ce que vous devez savoir sur Apple Pay, Samsung Pay et Android Pay. Tout ce que vous devez savoir sur Apple Pay, Samsung Pay. , et Android Pay Android Pay, Samsung Pay, Apple Pay ont tous leurs avantages et leurs inconvénients. Jetons un coup d'oeil à la façon dont chacun fonctionne et à qui peut les utiliser. . Ils comprennent Samsung Pay, Apple Pay, Android Pay, LifeLock Wallet et Square Wallet. Plusieurs applications bancaires ont également la fonctionnalité.

Comme toute application sur votre téléphone, vous devez mettre à jour ces applications fréquemment. De toute évidence, une application à jour vous donnera accès aux dernières fonctionnalités, mais garantira également que vous utilisez la version de l'application avec les correctifs de sécurité les plus récents..

Si vous n'exécutez pas la dernière version d'une application, vous risquez de compromettre votre sécurité financière..

Solution: Assurez-vous toujours que les mises à jour automatiques sont activées sur votre appareil..

3. le vol

L'année dernière, près de 2,5 millions d'Américains se sont fait voler leur smartphone. 2 méthodes simples pour récupérer un téléphone Android perdu ou volé 2 méthodes simples pour récupérer un téléphone Android perdu ou volé Ces méthodes peuvent vous aider à retrouver votre téléphone ou votre tablette Android perdu ou volé. . Historiquement, si vous étiez victime d'un vol, c'était agaçant, mais cela ne changeait pas la vie. Si vous aviez été diligent, vos contacts, photos, messages et autres données utiles auraient été dans le cloud - vous n'avez rien perdu.

Cependant, avec la prévalence croissante des applications de paiement sans contact NFC, il pourrait être question de changement.

Bien sûr, si vous prenez votre sécurité mobile au sérieux, vous ne devriez généralement pas vous inquiéter. Votre téléphone et votre application de paiement seront protégés à l'aide de mots de passe, de codes PIN et de données biométriques..

Crédit d'image: photographee.eu/Depositphotos

Crédit d'image: photographee.eu/Depositphotos

Cependant, des milliers de personnes ne prennent pas ces précautions. Ils sont vulnérables. Vous pouvez également être vulnérable si vous désactivez les invites de code confidentiel pour des périodes définies après une transaction, puis perdez votre téléphone pendant cette période..

Mais en ignorant la sécurité des utilisateurs laxiste et les séquences d'événements malheureuses, existe-t-il toujours un risque? Oui, mais c'est minime. La façon dont les applications de paiement utilisent la tokenization les empêche de fonctionner si elles détectent un code PIN piraté.

Solution: Ne prenez pas de raccourcis avec la sécurité de votre téléphone. Activez toujours toutes les protections disponibles au niveau de l'appareil et de l'application. Si vous perdez votre téléphone, contactez immédiatement votre banque et votre fournisseur d'application de portefeuille..

4. Attaques d'interception

Revenons à un aperçu technique. En plus des attaques d'espionnage, vous êtes également vulnérable aux attaques par interception. Elles fonctionnent de la même manière que les attaques de type homme du milieu. Qu'est-ce qu'une attaque de type homme du milieu? Le jargon de la sécurité a expliqué Qu'est-ce qu'une attaque de type "homme du milieu"? Le jargon de sécurité expliqué Si vous avez entendu parler d'attaques de type "homme au milieu" mais que vous n'êtes pas certain de ce que cela signifie, cet article est pour vous. : un pirate informatique reçoit des informations d'un appareil, les modifie, puis les transmet au destinataire.

Avec NFC, le risque est négligeable, mais il existe. Les pirates ne peuvent le faire fonctionner que si les deux appareils sont en actif mode. Si on est dans Passif mode, les deux appareils ne peuvent pas recevoir et envoyer des informations en même temps.

Même si les deux sont en mode actif, les périphériques peuvent reconnaître une erreur de protocole et arrêter la transmission..

En bout de ligne, les attaques d'interception sont difficiles à opérer, mais pas impossibles.

Solution: Laissez NFC désactivé lorsque vous ne l'utilisez pas. Lorsqu'il est activé, laissez votre appareil en mode passif pour éviter un couplage actif-actif accidentel..

5. Confidentialité du consommateur

Vous ne pensiez pas que nous serions capables de traverser tout l'article sans discuter de la vie privée, avez-vous?!

Il n’est pas surprenant que les paiements NFC suscitent une foule de nouveaux problèmes de protection de la vie privée au cours des prochaines années..

Pour comprendre la situation actuelle, il est nécessaire d’expliquer le contexte. En 1999, le Congrès des États-Unis a adopté le Loi Gramm-Leach-Bliley (GLBA). L'un des nombreux changements mis en place consistait à rapprocher les fournisseurs de services de paiement mobiles des institutions financières et à permettre aux consommateurs de ne plus partager des informations personnelles à des fins de marketing tiers..

Le décret a été suivi en 2003 par le Loi CAN-SPAM (CSA) et le Loi sur la protection des consommateurs de téléphones (TCPA). Les lois interdisaient aux entreprises d'envoyer des courriels commerciaux non sollicités et des SMS à des appareils sans fil. Mais surtout, les lois ne s'appliquent pas lorsqu'une personne a établi une relation d'affaires avec le prétendu expéditeur.

Jusqu'ici tout va bien. Cependant, GLBA, CSA et TCPA ne conviennent pas à l'ère moderne des paiements NFC.

Bien que personne ne l’ait encore testée devant les tribunaux, il semble que GLBA ne s’applique pas si un consommateur ou une application (plutôt qu’une institution financière) divulgue les informations aux magasins et aux vendeurs lors d’une transaction NFC..

De même, CSA et TCPA ne s'appliqueront pas. En payant un fournisseur, vous avez établi une relation commerciale avec lui..

Il y a quelques résultats probables de ces échappatoires:

- Nous pouvons nous attendre à ce que davantage de magasins téléchargent des publicités, des bons de réduction et même des logiciels publicitaires sur nos appareils lors d'une transaction NFC..

- Nous pourrions commencer à voir d'autres fournisseurs utiliser les informations relatives à nos achats pour nous montrer des annonces ciblées sur le Web..

- Nous allons probablement commencer à voir les contrats de licence de logiciel et les avis de point de vente nous obligeant à donner notre consentement pour recevoir des messages marketing..

Solution: Lisez les petits caractères d'une application, lisez les conditions générales d'un magasin et fouillez toujours dans les paramètres de votre portefeuille pour voir s'il existe un moyen d'empêcher les transferts de données de cette nature..

La sécurité NFC vous inquiète-t-elle??

Comme le montre cet article, la technologie NFC est loin d’être une solution miracle qui résoudra instantanément toutes les insécurités du secteur financier. Vous êtes exposé à des problèmes techniques, à des problèmes pratiques et à des problèmes de confidentialité.

Cependant, la technologie NFC est probablement encore plus sûre que l’utilisation des anciennes cartes bancaires à bande magnétique ou même des innovations les plus récentes de la technologie à puce et code NIP..

Utilisez-vous les paiements sans contact NFC? La sécurité des paiements vous inquiète-t-elle? Avez-vous été victime d'un crime NFC? Comme toujours, vous pouvez laisser toutes vos opinions et pensées dans la section commentaires ci-dessous.

Crédit d'image: Wavebreakmedia / Depositphotos