Harry James

0

1378

275

Tant de choses se passent chaque mois dans le monde de la cybersécurité, de la confidentialité en ligne et de la protection des données. C'est difficile de suivre!

Notre résumé de sécurité mensuel vous aidera à suivre chaque mois les informations les plus importantes sur la sécurité et la confidentialité. Voici ce qui s'est passé en septembre.

1. 50 millions de comptes Facebook piratés

La dernière semaine de septembre a donné lieu à l'une des plus grandes nouvelles: 50 millions de comptes d'utilisateurs Facebook ont été piratés. Facebook Hack affecte 50 millions de comptes Facebook Hack affecte 50 millions de comptes Environ 50 millions d'utilisateurs de Facebook ont pu avoir accès à leurs comptes dans le cadre d'une violation majeure de la sécurité. Ce qui n'est pas une bonne nouvelle. . Facebook a réinitialisé les mots de passe de 90 millions de comptes, juste pour être sûr, indiquant que le nombre final de comptes compromis pourrait augmenter.

Les attaquants ont exploité une vulnérabilité dans Facebook “Voir comme” qui permet aux utilisateurs de voir à quoi ressemble leur compte par rapport aux autres. La vulnérabilité de Facebook provient de trois bogues. La première permet à l'outil de téléchargement de vidéos Facebook d'apparaître sur la page Afficher en tant que. La seconde permet à l’outil de téléchargement de générer un code d’accès. Un dernier bogue permet à la page Afficher comme de générer un code d'accès pour l'utilisateur que le pirate informatique souhaite.

Si on vous demandait de vous reconnecter à Facebook aujourd'hui, il est probable que vous fassiez partie des 90 millions d'utilisateurs de Facebook potentiellement concernés par ce piratage..

Plus de 40 millions d'utilisateurs de Facebook touchés par Facebook, à titre de précaution supplémentaire.

- Donie O'Sullivan (@donie) 28 septembre 2018

Le problème ne se limite pas au site Facebook non plus. D'autres services Facebook, tels qu'Instagram, sont également vulnérables, de même que des sites et des services utilisant la connexion Facebook, désormais omniprésente. (C’est ainsi que vous sécurisez vos comptes lors de l’utilisation de la connexion sociale. Utilisation de la connexion sociale? Suivez ces étapes pour sécuriser vos comptes à l’aide de la connexion sociale. Protégez vos comptes si vous utilisez un service de connexion sociale (tel que Google ou Facebook) alors vous pensez peut-être que tout est sécurisé, mais il est temps de jeter un coup d'œil sur les faiblesses des logins sociaux.)

Initialement, le seul moyen de savoir si vous êtes une victime est si Facebook vous a déconnecté de votre compte sans avertissement. Cependant, Facebook indique désormais qu'il affichera un message en haut de votre fil d'actualité si votre compte était impliqué..

Le hack Facebook revêt une signification particulière pour les lecteurs européens de MakeUseOf; Il s'agit de la première violation de données significative d'une grande entreprise de technologie depuis que l'UE a promulgué la loi sur la protection générale des données (GDPR) en mai 2018.

Étant donné que Facebook est enregistré en Irlande, la Commission irlandaise de protection des données pourrait imposer à Facebook une énorme amende aux termes du règlement général, mais le commissaire n'a pas encore précisé sa pertinence. “la nature de la violation et le risque pour les utilisateurs.”

Si vous êtes une victime de hack sur Facebook, voici quatre choses à faire immédiatement 4 choses à faire immédiatement lorsque votre compte Facebook est piraté 4 choses à faire immédiatement lorsque votre compte Facebook est piraté Vous vous demandez quoi faire si votre compte Facebook a été piraté? Nous vous aiderons à résoudre ce cauchemar pour récupérer votre compte Facebook.. .

2. Les gouvernements à cinq yeux attaquent le cryptage

“Les gouvernements des États-Unis, du Royaume-Uni, du Canada, de l'Australie et de la Nouvelle-Zélande respectent les droits de la personne et la vie privée et soutiennent le rôle du chiffrement dans la protection de ces droits..”

Les ministres des gouvernements Five Eyes - les États-Unis d'Amérique, le Royaume-Uni, le Canada, l'Australie et la Nouvelle-Zélande - se sont réunis en Australie pour la FCM annuelle. C’est lors de cette réunion ministérielle des cinq pays que la déclaration ci-dessus a été rédigée.

Toutefois, un examen plus approfondi de la déclaration commune révèle que les alliés de Five Eyes menacent d’adopter une législation contraignant les géants de la technologie tels que Apple, Facebook et Google à fournir “solutions d'accès légal” à leurs produits. En d'autres termes: les gouvernements des pays de Five Eyes veulent le cryptage backdoors, et ils le veulent maintenant.

Mes sentiments sur le récent bourbier de chiffrement Five Eyes Encryption Backdoor sont simplement les suivants: Le pouvoir corrompt. Le pouvoir absolu corrompt absolument.

Toute technologie permettant un accès illimité à des données cryptées des citoyens peut et sera exploitée par les gouvernements.

- Keith Hoodlet (@andMYhacks) 5 septembre 2018

Malheureusement, ce n'est tout simplement pas possible. Créer une porte dérobée pour une personne ne l’empêche pas d’exister pour les autres. Une fois la porte dérobée du cryptage ouverte, la sécurité de centaines de millions d'autres utilisateurs respectueux de la loi s'évapore.

Ce n'est pas un problème qui va bientôt disparaître. De plus, il existe de nombreux arguments contre le cryptage. Pourquoi ne jamais laisser le gouvernement briser le cryptage? Pourquoi ne jamais laisser le gouvernement briser le cryptage? Vivre avec le terrorisme signifie faire face à des appels réguliers à une notion vraiment ridicule: créer un cryptage accessible au gouvernement. Mais ce n'est pas pratique. Voici pourquoi le cryptage est vital dans la vie quotidienne. , mais très peu pour. Parfois, des outils de chiffrement tels que GrayKey Qu'est-ce que GrayKey? Un outil qui casse le cryptage et les mots de passe iPhone Qu'est-ce que GrayKey? Un outil qui casse le cryptage et les mots de passe de l'iPhone Le cryptage est vital pour la confidentialité et la sécurité, mais les iPhones sont désormais menacés grâce à GrayKey. à propos de GrayKey et pourquoi Apple s’inquiète autant. pop-up pour donner aux forces de l'ordre une pause, mais ils sont rares. D'autres pays envisagent une approche alternative. Par exemple, des documents du ministère de l'Intérieur allemand font référence à l'utilisation du logiciel d'interception de communication à distance pour cibler les appareils iOS, Android et Blackberry sans avoir à recourir à des fournisseurs de services tels que Apple, Google, Facebook, etc..

La police installe des portes dérobées sur les appareils de leurs suspects? C'est une autre histoire.

3. Violation de British Airways: 300 000 clients concernés

La compagnie aérienne britannique British Airways (BA) a révélé qu'au cours de la période allant du 22st Août 2018 à 21h45 le 5th Septembre 2018, les détails de paiement de 300 000 clients ont été violés. (Oui, ces moments étrangement spécifiques viennent de BA.)

Les informations volées contenaient les informations personnelles et financières de tous les clients ayant réservé auprès de BA au cours de cette période. Cependant, cela n'incluait pas les données de passeport ou d'identité pour ces clients. S'exprimant lors de l'émission Today on Friday de BBC Radio 4, Friday, le président-directeur général de BA, Alex Cruz, a déclaré que le piratage était “une attaque criminelle sophistiquée et malveillante” et que BA sont “extrêmement désolé pour ce qui est arrivé.” Cruz a également promis que BA était “Engagé à 100%” à indemniser les clients concernés.

BA n'a pas officiellement divulgué comment le piratage a eu lieu. Cependant, les chercheurs en sécurité de RiskIQ estiment que les pirates ont créé un code malveillant sur la page de paiement de BA via une version modifiée de la bibliothèque JavaScript de Modernizr. Le code malveillant a chargé des données volées sur un serveur hébergé en Roumanie. Ceci fait à son tour partie d’un fournisseur VPS nommé Time4VPS, basé en Lituanie..

“L’infrastructure utilisée dans cette attaque n’a été conçue que pour British Airways, avec des scripts ciblés à dessein qui se fondraient dans le traitement normal des paiements pour éviter toute détection..”

Les chercheurs ont attribué le piratage à un groupe appelé Magecart, également responsable des récentes attaques sur Ticketmaster et Newegg.

Ce hack #BritishAirways ressemble exactement au hack #Ticketmaster, etc. Ils ont probablement chargé un script (.js) depuis un emplacement compromis et l’ont chargé sur les pages de paiement. Les CSP ne pourraient même pas atténuer ce type d'attaque. Ne chargez pas de scripts sur les pages de paiement!

- Daniel James (@ danieltj27) 7 septembre 2018

4. ESET Discover First Rootkit basé sur UEFI

Les chercheurs en sécurité d'ESET ont découvert le tout premier rootkit sauvage dans l'UE. Le rootkit permet à un pirate d'installer des logiciels malveillants persistants sur un système vulnérable Ce que vous ne savez pas sur les rootkits vous fera peur Ce que vous ne savez pas sur les rootkits vous fait peur Si vous ne connaissez rien aux rootkits, il est temps de changer cela. . Ce que vous ignorez vous effraie et vous oblige à reconsidérer la sécurité de vos données. avec le potentiel de survivre à un format de système complet.

La découverte d'un rootkit UEFI est particulièrement irritante, car les systèmes UEFI sont traditionnellement sécurisés. Qu'est-ce que l'UEFI et en quoi cela vous garde-t-il plus sécurisé? Qu'est-ce que l'UEFI et comment vous sécurise-t-il davantage? contre de telles menaces. Cependant, le rootkit pose un problème important dans la mesure où il nécessite l’élimination complète du microprogramme de la carte mère. vos programmes antivirus et antimalware habituels ne s'approchent pas du rootkit Le Guide de suppression complète des logiciels malveillants Le Guide de suppression complète des logiciels malveillants Les logiciels malveillants sont monnaie courante, et l'élimination des logiciels malveillants de votre système est un processus long qui nécessite des instructions. Si vous pensez que votre ordinateur est infecté, c’est le guide dont vous avez besoin. .

“Bien qu'il soit difficile de modifier l'image UEFI d'un système, il existe peu de solutions pour analyser les modules UEFI du système et détecter les éléments malveillants.,” lit le blog ESET. “De plus, nettoyer le micrologiciel UEFI d'un système signifie le faire clignoter à nouveau, opération peu courante et certainement pas par l'utilisateur moyen. Ces avantages expliquent pourquoi des attaquants déterminés et ingénieux continueront de cibler les systèmes UEFI.”

Le rootkit, connu sous le nom de LoJack, serait l’œuvre du tristement célèbre groupe de piratage informatique lié au gouvernement russe, Fancy Bear. Les pirates informatiques ont modifié l'outil antivol légitime pour ordinateurs portables LoJack d'Absolute Software. L'outil s'installe dans le BIOS du système pour survivre à un effacement du système. La modification remplace des parties du code LoJack original pour réécrire les puces UEFI vulnérables.

Comment vous protégez-vous contre le rootkit UEFI? La méthode la plus simple consiste à garder UEFI Secure Boot activé. Comment désactiver UEFI Secure Boot pour un démarrage double sur un système quelconque Désactivation de UEFI Secure Boot pour un démarrage double N'importe quel système UEFI peut interférer avec l'installation d'un deuxième système d'exploitation. Voici comment désactiver UEFI Secure Boot et double-démarrer tout système d'exploitation de votre choix. . Le micrologiciel de votre système rejettera ensuite tous les fichiers sans un certificat de vérification approprié, protégeant ainsi votre système..

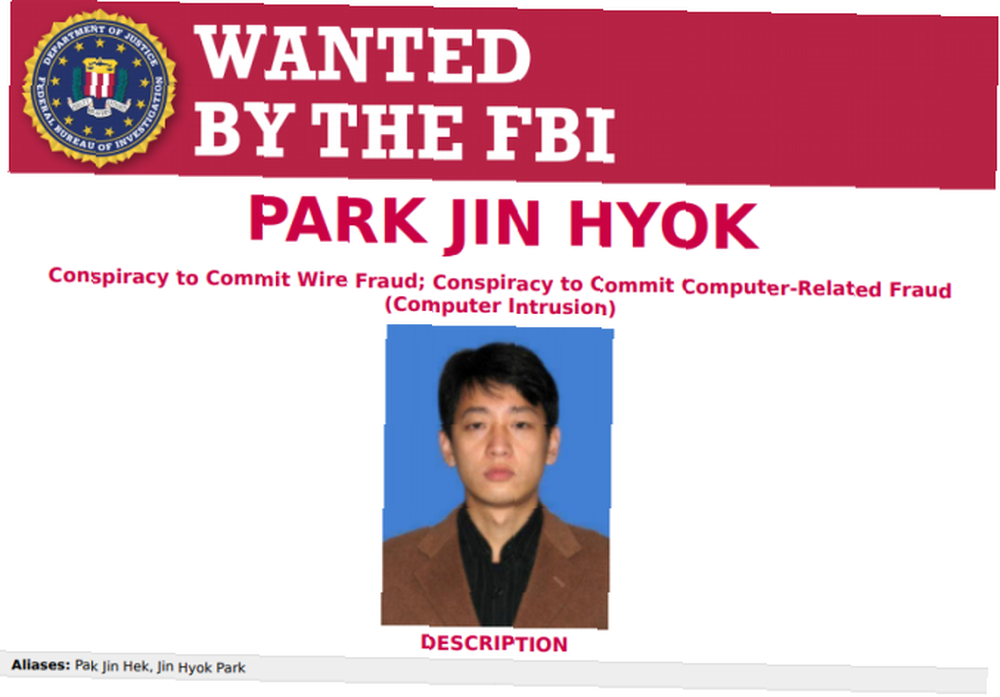

5. Un pirate nord-coréen accusé dans WannaCry et Sony Hacks

Le gouvernement américain a inculpé et sanctionné un pirate informatique nord-coréen pour l'attaque mondiale contre le ver ransomware WannaCry 2017 L'attaque mondiale contre ransomware et la protection de vos données L'attaque globale contre le ransomware et la protection de vos données Une cyberattaque massive a frappé des ordinateurs du monde entier. Avez-vous été affecté par le ransomware auto-réplicant hautement virulent? Si non, comment pouvez-vous protéger vos données sans payer la rançon? , ainsi que le piratage de Sony Pictures de 2014 qui a forcé la société à retirer son film à paraître, Final Controversy of Interview 2014: Sony Hack, The Interview & The North Controversy 2014: Sony Hack, The Interview & North Korea Did North Korea vraiment pirater Sony Pictures? Où est la preuve? Quelqu'un at-il quelque chose à gagner de l'attaque et comment l'incident a-t-il été transformé en promotion pour un film? . (The Interview est une comédie sur un complot visant à assassiner le dirigeant nord-coréen, Kim Jong-un.)

Selon l'acte d'accusation, Park Jin Hyok, programmeur nord-coréen, travaillait pour une société écran avec des bureaux en Chine et en RPDC. Park et ses collègues seraient impliqués dans des activités malveillantes de la part de l'armée nord-coréenne.

“L'ampleur et la portée des cyber-crimes allégués par la plainte sont stupéfiantes et offensantes pour tous ceux qui respectent l'état de droit et les cyber-normes acceptées par les nations responsables,” a déclaré le procureur général adjoint John Demers. “La plainte allègue que le gouvernement nord-coréen, par le biais d'un groupe parrainé par l'État, a volé une banque centrale et des citoyens d'autres pays, exercé des représailles contre la liberté d'expression afin de le refroidir à l'autre bout du monde, et créé un malware destructeur qui a indistinctement touché des victimes plus nombreuses. de 150 autres pays, causant des centaines de millions, voire des milliards de dollars de dégâts.”

Le groupe de piratage serait également responsable de la tentative de piratage infructueuse contre Lockheed Martin. Le groupe est également responsable d'attaques contre la Banque du Bangladesh, la Banco del Austro en Équateur, la banque vietnamienne Tien Phong, et plusieurs échanges de crypto-monnaie..

Le gouvernement nord-coréen a répondu à l'acte d'accusation américain, le qualifiant de “campagne de frottis”. Il affirme également que Park est un “nullité”. Compréhensible, compte tenu des circonstances.

Récapitulation sur la sécurité: septembre 2018

Ce sont cinq des histoires de sécurité les plus importantes de septembre 2018. Mais beaucoup plus s'est passé; nous n'avons tout simplement pas la place de tout énumérer en détail. Voici cinq autres histoires de sécurité intéressantes qui ont été publiées le mois dernier:

- Le département d'État américain a confirmé qu'une atteinte à la sécurité avait affecté le courrier électronique de “moins de 1% des boîtes de réception des employés.”

- La société de gestion de données, Veeam, a exposé 445 millions d’enregistrements pendant une dizaine de jours.

- Le bureau du procureur américain a révélé comment les créateurs de réseaux de zombies de Mirai aident le FBI à enquêter “complexe” affaires de cybercriminalité. Leur aide les évite de prison.

- Uber a écopé d'une amende de 148 millions de dollars pour leur violation de données en 2017.

- La taille moyenne des attaques par DDoS a quintuplé, à 26 Gbps, selon Nexusguard.

Tous les mois, la cybersécurité, la protection de la vie privée, la protection des données, les logiciels malveillants et le cryptage représentent une énorme somme. Revenez prochainement au début du mois prochain pour votre bilan de sécurité d'octobre 2018. En attendant, vérifiez ces cinq violations de la sécurité qui pourraient avoir mis vos données en péril. 5 Infractions récentes pouvant avoir mis vos données en péril. toutes les dernières attaques en matière de sécurité en ligne, nous avons donc arrondi certaines des violations les plus remarquables de 2018. !

Crédit d'image: Thought Catalogue Books / Flickr