Michael Fisher

0

1956

262

Le mot “virus” et son association avec des ordinateurs a été apposée par l'informaticien américain Frederick Cohen qui l'a utilisé pour décrire “un programme qui peut "infecter" d'autres programmes en les modifiant pour en inclure une copie éventuellement évoluée” retour en 1983. Ils viennent dans toutes les saveurs, des vers problématiques qui se propagent comme une traînée de poudre aux entrées de porte dérobée causées par des imposteurs de chevaux de Troie.

Le mot “virus” et son association avec des ordinateurs a été apposée par l'informaticien américain Frederick Cohen qui l'a utilisé pour décrire “un programme qui peut "infecter" d'autres programmes en les modifiant pour en inclure une copie éventuellement évoluée” retour en 1983. Ils viennent dans toutes les saveurs, des vers problématiques qui se propagent comme une traînée de poudre aux entrées de porte dérobée causées par des imposteurs de chevaux de Troie.

Des alertes de virus très médiatisées ont été diffusées au fil des années. Obtenez des alertes instantanées sur les nouveaux virus informatiques et les courriels de phishing Obtenez des alertes instantanées sur les nouveaux virus informatiques et les courriels de phishing, dont beaucoup ont attiré l'attention des médias. Dans cet article, je vais explorer l'histoire des virus informatiques - 5 des pires (meilleurs?) Virus informatiques jamais compilés et diffusés sur le Web. Insectifuge à portée de main…

Octobre 2001: Klez

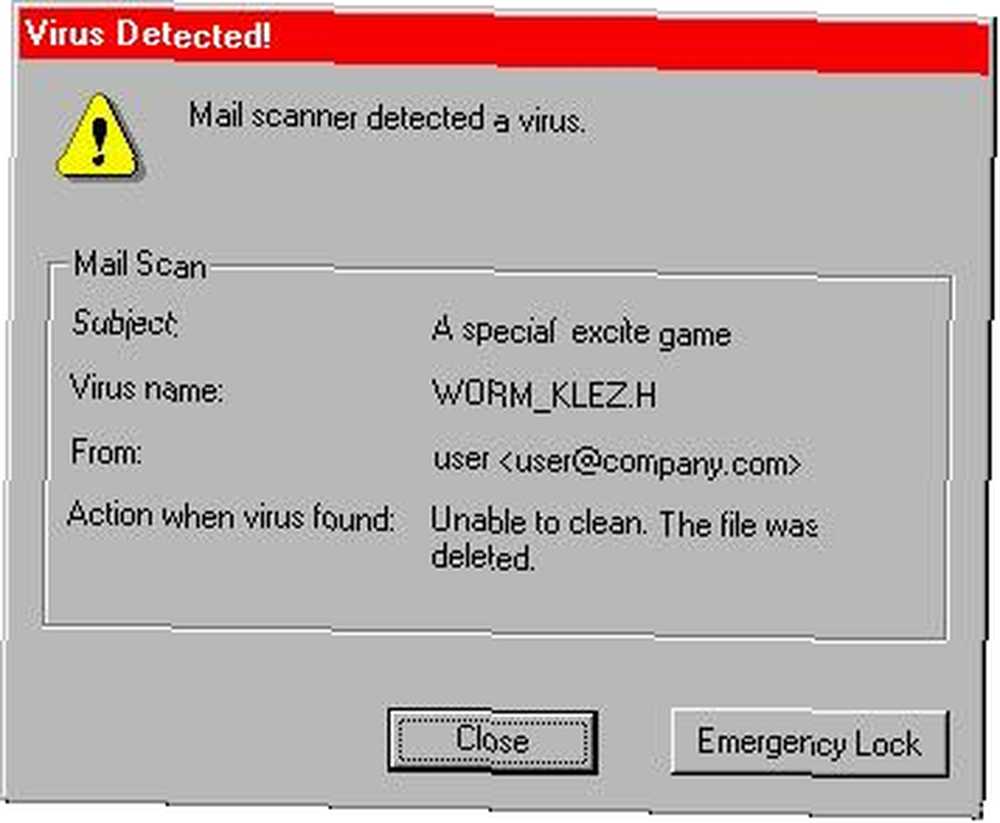

Avant 2001 et le virus Klez, tous les virus qui se propageaient par courrier électronique étaient envoyés à partir de l'adresse électronique du destinataire infecté. Même si cela posait toujours problème, le Web s’adaptant à des mots tels que “troyen” et “ver”, Klez alluma la chaleur d'un cran supplémentaire.

Klez était en fait le premier virus à pouvoir usurper des adresses électroniques, en remplaçant celle du “De” terrain avec quelqu'un d'autre il a plu. Cela évitait la détection des difficultés et une fois qu'un utilisateur était infecté. 3 principales manières d'infecter les gens par un virus de messagerie Les 3 principales façons de infecter des personnes par un virus de messagerie l'infection était rapidement transmise via des carnets d'adresses électroniques..

Distribuées dans de nombreuses versions, y compris un ver et un cheval de Troie, certaines versions ont rendu inutilisables les ordinateurs infectés sans avoir à réinstaller Windows. Klez a exploité une vulnérabilité de l’agent de rendu Trident d’Internet Explorer (également utilisé dans Outlook et Outlook Explress) pour faire des ravages..

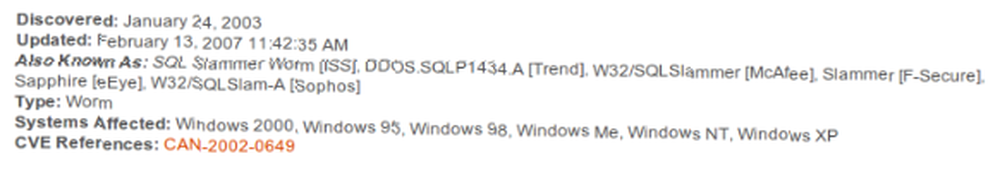

Janvier 2003: SQL Slammer / Sapphire

SQL Slammer, également connu sous le nom de Sapphire, cible les logiciels de base de données SQL Server et Desktop Engine de Microsoft, initiant un déni de service distribué. Comment une attaque par déni de service peut-elle neutraliser Twitter? [Technologie expliquée] Comment une attaque DoS peut-elle éliminer Twitter? [Technologie expliquée] (DDoS) sur diverses cibles. Quelques minutes après avoir infecté le premier serveur, Slammer a commencé à doubler son nombre de machines infectées toutes les quelques secondes..

Les effets de ce virus ont eu une incidence sur des situations réelles. La Bank of America a connu des pannes de guichets automatiques, la ville de Seattle n'a pas pu prendre d'appels 911 pendant un certain temps et les clients voyageant via Continental Airlines ont rencontré des problèmes de billetterie et d'enregistrement. On estime que le virus a causé environ 1 milliard de dollars de dégâts au total..

Janvier 2004: MyDoom

MyDoom a commencé à apparaître dans les boîtes de réception du monde entier en janvier 2004 et est rapidement devenu le ver le plus répandu sur le Web. Les messages électroniques contenant le ver étaient souvent masqués en tant qu'échecs de livraison, ce qui incitait nombre d'entre eux à s'ouvrir et à examiner le message. Une fois le fichier joint exécuté, le ver s’envoyait lui-même aux adresses électroniques trouvées dans le carnet d’adresses local et en mettait une copie dans le dossier partagé de KaZaA..

Tout comme Klez, MyDoom pouvait usurper le courrier électronique, mais permettait également de rechercher des adresses électroniques par le biais de recherches Web. De ce fait, le virus a eu un autre impact: une charge importante placée sur des services tels que Yahoo et Google, ce qui a ralenti la recherche sur le Web..

Le ver contenait deux charges utiles: l’une était une porte dérobée permettant à un intrus de contrôler l’ordinateur infecté et l’autre était une attaque DDoS sur le groupe SCO. Beaucoup se sont interrogés sur l'origine du virus, de nombreux rapports suggérant la Russie. MyDoom contenait le texte “Andy; Je fais juste mon travail, rien de personnel, désolé,” ce qui a amené de nombreuses personnes à croire que le virus avait été construit moyennant des frais, bien que cela ne soit pas concluant..

2004: Sasser et Netsky

Sasser et Netsky sont sans doute l’une des épidémies les plus célèbres à avoir fait l’éclat de la presse, non seulement pour leur efficacité étonnante, mais aussi pour le fait qu’ils remontent à une adolescente allemande de 17 ans, Sven Jaschan. Sasser et Netsky sont des virus distincts. Ce sont des similitudes dans le code qui les ont initialement liées au même individu..

Le ver Sasser ne s'est pas propagé par courrier électronique, mais en recherchant les adresses IP vulnérables et en déposant ainsi sa charge utile. Sasser a exploité une saturation de mémoire tampon dans le service LSSASS (Local Security Authority Subsystem Service) de Windows XP qui avait été corrigée avant la publication du ver. Cela a amené certains à croire que le correctif de Microsoft était une ingénierie inverse, ce qui a conduit à la construction du virus..

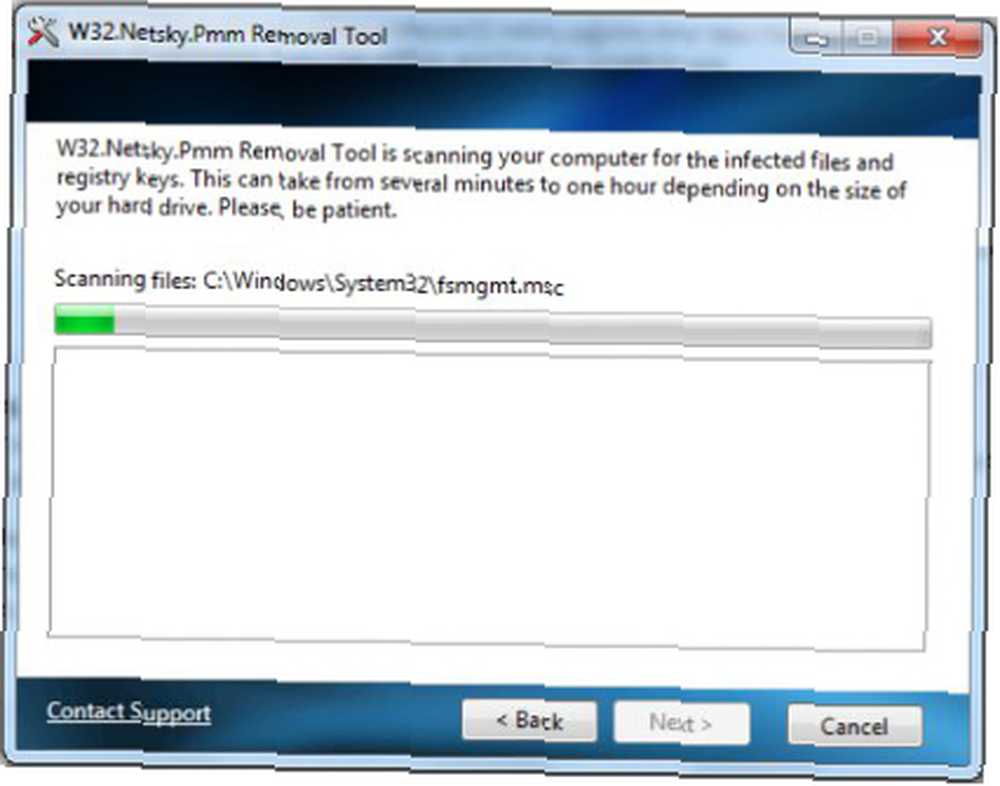

Netsky s'est propagé par courrier électronique comme des virus plus classiques, et il en a été de différentes saveurs avec des résultats différents. L’auteur des deux auteurs a été abandonné par un ami lorsque Microsoft a émis une prime de 250 000 USD pour des informations sur l’épidémie. Il a été jugé en tant que mineur et condamné à 21 mois de prison avec sursis (et à une offre d'offres d'emploi émanant de sociétés de sécurité, bien sûr)..

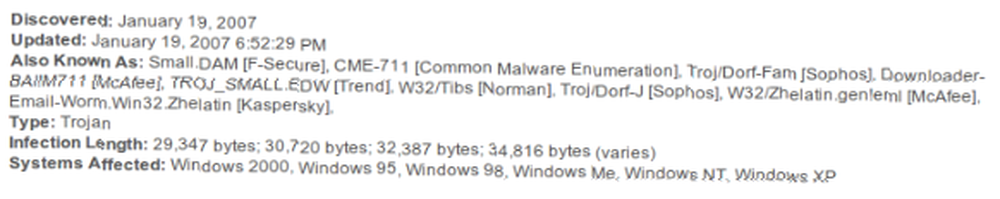

Janvier 2007: Storm Worm (Peacomm / Nuwar)

Distribué à l'origine dans des messages électroniques contenant le sujet “230 morts dans la tempête qui frappe l'Europe”, le ver de tempête (comme il est devenu connu) est un cheval de Troie méchant qui infecterait davantage la machine d'un utilisateur avec un logiciel malveillant une fois actif. Tandis que “Ver de tempête” est le nom qui a collé, le virus a été vu se dissimulant derrière d'autres sujets inspirés par l'actualité.

Les e-mails infectés par le ver contenaient une pièce jointe exécutable. Une fois exécuté, d'autres logiciels malveillants peuvent être installés et l'ordinateur infecté fera partie d'un réseau de zombies - un réseau de PC contrôlables à distance. En septembre 2007, on estimait que de 1 à 10 millions d'ordinateurs étaient infectés et faisaient partie du botnet Storm, mais en raison de la façon dont les ordinateurs communiquent, il est impossible de mesurer leur taille sans accès au serveur de contrôle..

Alors que le ver de tempête n’est pas difficile à détecter ou à supprimer maintenant, à ce stade de l’histoire des virus informatiques, il était particulièrement résistant en raison de la façon dont chaque infection a évolué. À son apogée, le virus se propageait à un rythme incroyable, un analyste de Postini notant que l'entreprise avait détecté plus de 200 000 courriels contenant des liens vers le virus en l'espace de quelques jours..

Conclusion

Bien que la sécurité semble être le mot d'ordre numéro un du Web ces jours-ci, vous ne pouvez toujours pas être trop prudent. Les mesures les plus importantes que vous pouvez prendre pour éviter toute infection future sont d'effectuer toutes les mises à jour du système à temps. L'approche minimaliste des outils de sécurité sur votre ordinateur [Windows] L'approche minimaliste des outils de sécurité sur votre ordinateur [Windows] Il y a quelques années, lorsque Windows Vista était le système d'exploitation de choix, j'ai choisi de ne pas utiliser d'antivirus. Au lieu de cela, je me suis appuyé sur quelques solutions anti-spyware, le pare-feu de mon routeur et le bon vieux commun… et bien sûr en utilisant un scanner de virus. Le meilleur logiciel antivirus gratuit Le meilleur logiciel antivirus gratuit Le meilleur logiciel antivirus gratuit Quel que soit l'ordinateur utilisé, vous avez besoin protection antivirus. Voici les meilleurs outils antivirus gratuits que vous pouvez utiliser. .

Il y a bien longtemps que je n'ai pas eu de virus, et toi? Désolé si j'ai raté votre “préféré” virus - renseignez-nous dans les commentaires ci-dessous.

Crédit image: Shutterstock