Owen Little

0

2558

490

Parmi le flot continu d'informations personnelles volées, un type de données a renforcé sa position en tant que caviar de références personnelles et est maintenant recherché par un large éventail de personnes et d'organisations néfastes. Les données médicales ont atteint le top 5 raisons pour lesquelles le vol d'identité médical est en augmentation 5 raisons pour lesquelles le vol d'identité est en augmentation Les fraudeurs veulent vos informations personnelles et vos informations de compte bancaire - mais saviez-vous que vos dossiers médicaux les intéressent également? Découvrez ce que vous pouvez faire à ce sujet. de la pile d'usurpation d'identité, et à ce titre, les installations médicales sont confrontées à une recrudescence des logiciels malveillants conçus pour voler ces informations d'identification privées.

MEDJACK 2

Plus tôt cette année, nous avons exploré le rapport MEDJACK Santé: le nouveau vecteur d’attaque pour les fraudeurs et les voleurs d’identités Santé: le nouveau vecteur d’attaque pour les fraudeurs et les voleurs d’identités Les fraudeurs utilisent de plus en plus les dossiers de santé pour réaliser des profits. Un dossier médical numérisé présente d’énormes avantages, mais en vaut-il la peine de mettre vos données personnelles à la ligne de mire? , compilé par la firme de sécurité centrée sur la tromperie, TrapX. Leur rapport initial MEDJACK illustrait un large éventail d’attaques dirigées contre des établissements médicaux à travers le pays, notamment des dispositifs médicaux pour hôpitaux. TrapX trouvé “Compromis étendu d'une variété de dispositifs médicaux comprenant des équipements à rayons X, des systèmes d'archivage d'images et de communication (PACS) et des analyseurs de gaz sanguins (BGA),” ainsi que notifier aux autorités hospitalières une gamme impressionnante d'instruments potentiellement vulnérables supplémentaires, notamment:

“Équipements de diagnostic (scanners TEP, tomodensitomètres, appareils d'IRM, etc.), équipements thérapeutiques (pompes à perfusion, lasers médicaux et appareils de chirurgie LASIK) et équipements de survie (appareils cœur-poumon, ventilateurs médicaux, appareils d'oxygénation à membrane extracorporelle et appareils de dialyse) ) et beaucoup plus.”

Le nouveau rapport, MEDJACK.2: Hôpitaux sous siège (J'adore ce titre, en passant!), S’appuie sur ces premiers détails de la menace persistante pour les installations médicales, et la société de sécurité fournit une analyse détaillée de la “en cours, avancé” attaques ayant lieu.

Nouvelles institutions, nouvelles attaques

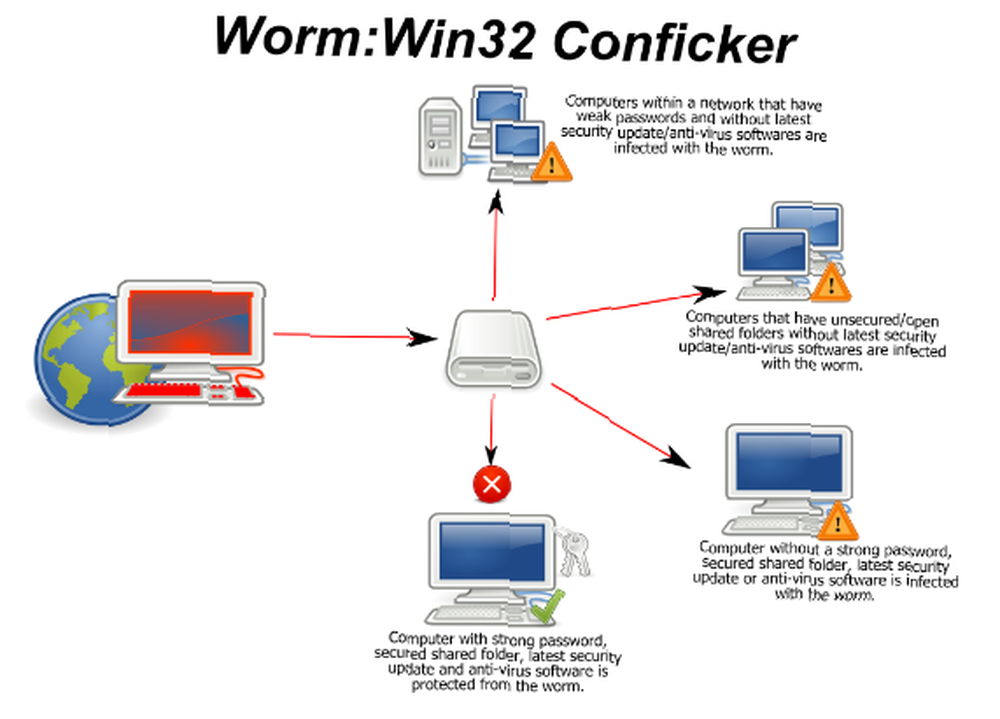

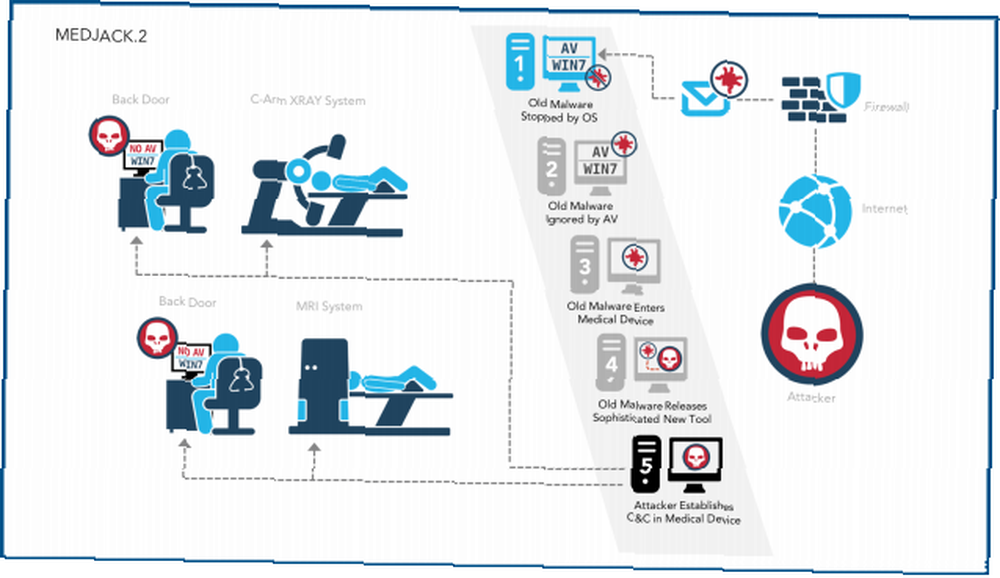

L'une des choses les plus intéressantes détaillées dans le rapport concerne les variantes de logiciels malveillants sophistiquées déployées par les attaquants, conçues spécifiquement pour ne pas préoccuper les systèmes Windows modernes. Le ver MS08-067, plus communément appelé Conficker, est bien connu des professionnels de la sécurité. De plus, sa signature est tout aussi connue des logiciels antivirus et de sécurité des points finaux. Comparez les performances de votre antivirus avec ces 5 sites comparés Comparez ces performances Performances de l'antivirus avec ces 5 sites de choix Quel logiciel antivirus doit utiliser? Quel est le "meilleur"? Nous examinons ici cinq des meilleures ressources en ligne pour le contrôle des performances anti-virus, afin de vous aider à prendre une décision éclairée.. .

La majorité des versions récentes de Windows ont éradiqué la plupart des vulnérabilités spécifiques qui ont permis au ver de réussir “grand jour,” ainsi, lorsqu’il a été présenté au système de sécurité réseau de l’installation médicale, il a semblé qu’il n’y avait aucune menace immédiate.

Toutefois, le programme malveillant a été spécifiquement sélectionné pour sa capacité à exploiter les anciennes versions non corrigées de Windows que l'on trouve sur de nombreux dispositifs médicaux. Ceci est critique pour deux raisons:

- Les nouvelles versions de Windows n'étant pas vulnérables, elles n'ont pas détecté de menace, éliminant ainsi les protocoles de sécurité des points d'extrémité qui auraient dû intervenir. Cela garantissait la navigation réussie du ver vers tous les anciens postes de travail Windows..

- En concentrant spécifiquement l’attaque sur les anciennes versions de Windows, les chances de succès étaient considérablement plus grandes. De plus, la plupart des dispositifs médicaux ne disposent pas d'une sécurité des points de terminaison spécialisée, ce qui limite encore leurs chances de détection..

Moshe Ben Simon, co-fondateur de TrapX, a expliqué:

“MEDJACK.2 ajoute une nouvelle couche de camouflage à la stratégie de l'attaquant. De nouveaux outils d’attaque hautement performants sont intelligemment dissimulés dans des programmes malveillants très anciens et obsolètes. C'est un loup très intelligent habillé en très vieux mouton. Ils ont planifié cette attaque et savent que, dans les établissements de santé, ils peuvent lancer ces attaques sans impunité ni détection, et établir facilement des backdoors au sein du réseau d'hôpitaux ou de médecins dans lesquels ils peuvent rester non détectés et exfiltrer des données pendant de longues périodes..”

Vulnérabilités Spécifiques

En utilisant le ver Conficker obsolète comme enveloppe, les attaquants ont pu se déplacer rapidement entre les réseaux internes des hôpitaux. Bien que TrapX n’ait pas officiellement désigné les fournisseurs d’installations médicales que leurs systèmes de sécurité évaluaient, ils ont détaillé les départements, les systèmes et les fournisseurs d’équipement concernés:

- Hôpital No 1: 1000 meilleurs hôpitaux mondiaux

- Fournisseur A - Système de radio-oncologie

- Vendeur A - Système de porte LINAC Trilogy LINAC

- Vendeur B - Système de radiologie par fluoroscopie

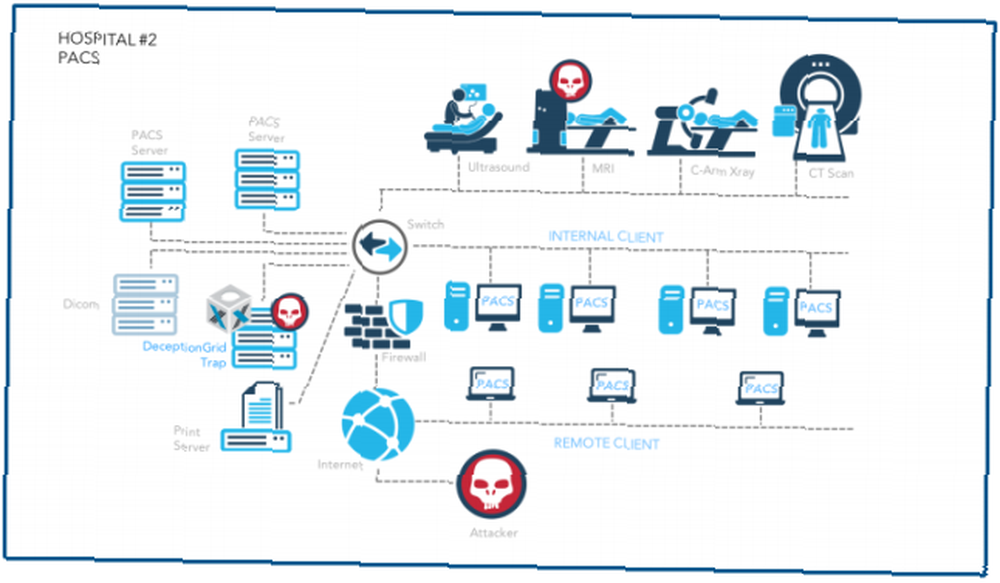

- Hôpital n ° 2: 2000 premiers hôpitaux mondiaux

- Vendeur C - Système PACS

- Serveurs informatiques et unités de stockage à plusieurs fournisseurs

- Hôpital n ° 3: Top 200 des hôpitaux mondiaux

- Vendeur D - Machine à rayons X

Dans le premier hôpital, les attaquants ont compromis un système exécutant un système de détection d'intrusion centralisé, une protection des terminaux sur l'ensemble du réseau et des pare-feu de nouvelle génération. En dépit de ces protections, les chercheurs en sécurité ont découvert des portes dérobées dans un certain nombre de systèmes, comme indiqué ci-dessus..

Le second hôpital a découvert que son système d’archivage d’images et de communication (PACS) avait été compromis pour permettre la recherche de dispositifs médicaux et de données de patients vulnérables. Comment les données de santé de vos applications sont achetées et vendues Comment les données de santé de vos applications sont achetées et vendues La récente explosion du nombre d'applications de santé et de mise en forme signifie que nos appareils collectent beaucoup de données sur la santé, données vendues. , comprenant “images de films radiographiques, images de tomographie par tomodensitométrie (TDM) et imagerie par résonance magnétique (IRM) avec les postes de travail, les serveurs et le stockage nécessaires.” Un dilemme particulier est que pratiquement tous les hôpitaux du pays disposent d'au moins un service PACS centralisé et qu'il en existe des centaines de milliers d'autres dans le monde..

Dans le troisième hôpital, TrapX a trouvé une porte dérobée dans l’équipement X-Ray, une application basée sur Windows NT 4.0. 7 anciens programmes Windows toujours utilisés aujourd'hui Vous vous en souvenez? 7 Anciens programmes Windows encore utilisés de nos jours Ils disent que la technologie avance à un taux exponentiel. Mais saviez-vous que certains programmes existent depuis plusieurs décennies? Rejoignez-nous pour une promenade dans Nostalgia Lane et découvrez les programmes Windows les plus anciens. . Bien que l'équipe de sécurité de l'hôpital “avait une expérience considérable dans la cybersécurité,” ils ne savaient absolument pas que leur système avait été compromis, encore une fois en raison de l'arrivée du logiciel malveillant enveloppé d'une menace sous-estimée.

Un danger pour les services?

La présence de pirates informatiques au sein des réseaux médicaux est bien sûr extrêmement préoccupante. Mais il semble que leur intrusion dans les réseaux d’installations médicales soit principalement motivée par le vol de dossiers médicaux personnels. Voici comment ils vous piratent: le monde obscur des kits d’exploitation Voici comment ils vous piratent: le monde obscur des kits d’exploitation Les fraudeurs peuvent utiliser des suites logicielles exploiter les vulnérabilités et créer des logiciels malveillants. Mais quels sont ces kits d'exploits? D'où viennent-ils? Et comment peuvent-ils être arrêtés? , plutôt que de constituer une menace directe pour le matériel hospitalier. En ce sens, nous pouvons être reconnaissants.

De nombreux chercheurs en sécurité prendront note des programmes malveillants sophistiqués camouflant Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Locky ransomware inquiète les chercheurs en sécurité, mais depuis sa brève disparition et son retour sous forme de code JavaScript multiplate-forme menace de ransomware, les choses ont changé. Mais que pouvez-vous faire pour vaincre le ransomware Locky? comme des versions plus basiques, conçues pour échapper aux solutions actuelles de sécurité des terminaux. TrapX a noté dans son rapport initial MEDJACK que si un ancien logiciel malveillant était utilisé pour accéder à des périphériques, il s'agissait d'une escalade définitive; le désir des assaillants de contourner les points de contrôle de sécurité modernes a été noté. -

“Ces anciens programmes de protection contre les programmes malveillants contournent les solutions de point de terminaison modernes, car les vulnérabilités ciblées ont depuis longtemps été fermées au niveau du système d'exploitation. Alors maintenant, les attaquants, sans générer d’alerte, peuvent distribuer leurs kits d’outils les plus sophistiqués et créer des backdoors dans les principaux établissements de santé, sans avertissement ni alerte..”

Même si l'objectif principal est le vol des informations d'identification des patients, l'exposition de ces vulnérabilités critiques ne signifie qu'une chose: un système de santé plus vulnérable, avec davantage de vulnérabilités potentielles à exposer. Ou encore, des réseaux qui ont déjà été compromis sans déclencher d'alarmes. Comme nous l'avons vu, ce scénario est tout à fait possible.

Les dossiers médicaux sont devenus l'une des formes les plus lucratives d'informations personnellement identifiables, recherchées par un large éventail d'entités malveillantes. Avec des prix allant de 10 à 20 dollars américains par disque, il existe un marché noir efficace, stimulé par la facilité apparente d'accès à d'autres disques..

Le message aux établissements médicaux devrait être clair. L’évolution des dossiers des patients en une version numérisée facilement transférable est sans aucun doute fantastique. Vous pouvez entrer dans presque tous les centres médicaux et ils pourront facilement accéder à une copie de vos dossiers..

Toutefois, sachant que les dispositifs de protection utilisant de plus en plus d'anciens matériels sont de plus en plus utilisés dans les dispositifs médicaux, les fabricants d'équipements et les établissements médicaux doivent déployer des efforts concertés afin de garantir la sécurité des dossiers des patients..

Avez-vous été touché par le vol de dossiers médicaux? Qu'est-il arrivé? Comment ont-ils accédé à vos dossiers? Faites-nous savoir ci-dessous!