Owen Little

0

1508

259

En tant que consommateurs, nous sommes tous obligés de faire confiance aux sociétés de technologie que nous utilisons. Après tout, la plupart d’entre nous n’avons pas les compétences nécessaires pour découvrir nous-mêmes des failles et des vulnérabilités en matière de sécurité..

Le débat autour de la confidentialité et de la fureur récente provoquée par Windows 10 La fonctionnalité de détection du WiFi de Windows 10 représente-t-elle un risque pour la sécurité? La fonctionnalité de détection du WiFi de Windows 10 représente-t-elle un risque pour la sécurité? n'est qu'une partie du puzzle. Une autre partie - tout à fait plus sinistre - est lorsque le matériel lui-même a des défauts.

Un utilisateur averti peut gérer sa présence en ligne et modifier suffisamment de paramètres pour limiter ses problèmes de confidentialité. Tout ce que vous devez savoir sur les problèmes de confidentialité de Windows 10 Tout ce que vous devez savoir sur les problèmes de confidentialité de Windows 10 Alors que Windows 10 présente des problèmes que les utilisateurs doivent connaître de nombreuses réclamations ont été exagérées. Voici notre guide sur tout ce que vous devez savoir sur les problèmes de confidentialité de Windows 10. , mais un problème avec le code sous-jacent d’un produit est plus grave; il est beaucoup plus difficile à repérer et plus difficile à résoudre pour un utilisateur final.

Que c'est il passé?

D-Link, fabricant taïwanais d’équipement de réseau très en vogue, est la dernière entreprise à avoir sombré dans un cauchemar en matière de sécurité. Beaucoup de nos lecteurs utiliseront leurs produits à la maison ou au bureau; en mars 2008, ils sont devenus le premier fournisseur mondial de produits Wi-Fi et contrôlent actuellement environ 35% du marché..

La nouvelle a éclaté plus tôt aujourd'hui au sujet de gaffe qui a vu la société publier ses clés de signature de code privées à l'intérieur du code source d'une mise à jour récente du micrologiciel. Les clés privées permettent à un ordinateur de vérifier qu'un produit est authentique et que le code du produit n'a pas été altéré ni corrompu depuis sa création..

En termes simples, cette échappatoire signifie donc qu'un pirate informatique pourrait utiliser les clés publiées sur ses propres programmes pour induire un ordinateur en lui faisant croire que son code malveillant était en réalité un produit légitime de D-Link..

Comment est-ce arrivé?

D-Link est fier de son ouverture depuis longtemps. Une partie de cette ouverture est un engagement à opérer en sous-traitance pour l’ensemble de ses microprogrammes sous une licence GPL (General Public License). En pratique, cela signifie que n'importe qui peut accéder au code de n'importe quel produit D-Link, ce qui lui permet de le modifier et de le modifier pour l'adapter à ses besoins précis..

En théorie, c'est une position louable à prendre. Ceux qui se tiennent au courant du débat entre Apple et iOS ne manqueront pas de savoir que l'une des plus grandes critiques adressées à l'entreprise basée à Cupertino est leur ferme volonté de rester fermés à ceux qui voudraient modifier la source. code. C'est la raison pour laquelle il n'y a pas de ROM personnalisée telle que Cyanogen Mod d'Android. Comment installer CyanogenMod sur votre appareil Android Comment installer CyanogenMod sur votre appareil Android De nombreuses personnes s'accordent à dire que le système d'exploitation Android est plutôt impressionnant. Non seulement son utilisation est intéressante, mais elle est également gratuite comme en open source, de sorte qu'elle puisse être modifiée… pour les appareils mobiles d'Apple.

Le revers de la médaille est que, lorsque des gaffes à grande échelle sont générées en open source, elles peuvent avoir un effet d'entraînement énorme. Si leur micrologiciel était à source fermée, la même erreur aurait été beaucoup moins problématique et beaucoup moins susceptible d'être découverte.

Comment a-t-il été découvert??

La faille a été découverte par un développeur norvégien connu sous le nom de “Bartvbl” qui avait récemment acheté la caméra de surveillance DCS-5020L de D-Link.

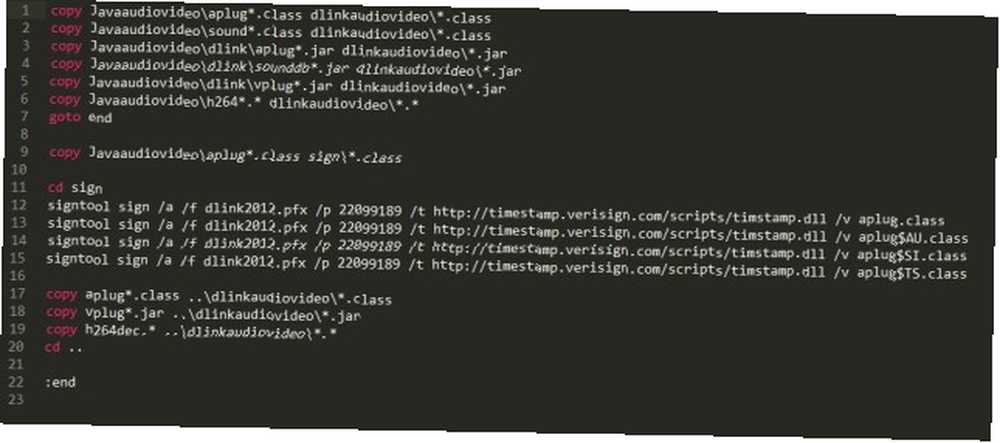

En tant que développeur compétent et curieux, il a décidé de fouiller “sous le capot” dans le code source du firmware de l'appareil. Dans celui-ci, il a trouvé les clés privées et les phrases secrètes nécessaires pour signer le logiciel.

Il a commencé à mener ses propres expériences, découvrant rapidement qu'il était capable de créer une application Windows qui était signée par l'une des quatre clés - lui donnant ainsi l'impression qu'elle venait de D-Link. Les trois autres clés ne fonctionnaient pas.

Il a partagé ses découvertes avec le site d'actualités techniques néerlandais Tweakers, qui a ensuite transmis cette découverte à la société de sécurité néerlandaise Fox IT..

Ils ont confirmé la vulnérabilité en publiant la déclaration suivante:

“Le certificat de signature de code concerne en effet un package de microprogramme, la version de microprogramme 1.00b03. Sa date d'origine date du 27 février de cette année, ce qui signifie que les clés de ce certificat ont été libérées bien avant l'expiration du certificat. C'est une grosse erreur”.

Pourquoi est-ce si grave??

C'est grave à plusieurs niveaux.

Tout d'abord, Fox IT a signalé qu'il y avait quatre certificats dans le même dossier. Ces certificats provenaient de Starfield Technologies, KEEBOX Inc. et Alpha Networks. Ils auraient tous pu être utilisés pour créer un code malveillant capable de contourner les logiciels anti-virus. Comparez les performances de votre antivirus avec ces 5 principaux sites. Comparez les performances de vos anti-virus avec ces 5 principaux sites. devrait utiliser? Quel est le "meilleur"? Nous examinons ici cinq des meilleures ressources en ligne pour le contrôle des performances anti-virus, afin de vous aider à prendre une décision éclairée. et autres contrôles de sécurité traditionnels - en effet, la plupart des technologies de sécurité font confiance aux fichiers signés et les laissent passer sans problème..

Deuxièmement, les attaques par menace persistante avancée (APT) sont en train de devenir un mode opératoire de plus en plus privilégié pour les pirates. Ils utilisent presque toujours des certificats et des clés perdus ou volés pour subjuguer leurs victimes. Parmi les exemples récents, citons le projet final Controversy du programme malveillant pour essuie-tout 2014 de Sony: Sony Hack, L'interview et la controverse Final de 2014 pour la Corée du Nord: Sony Hack, The Interview et la Corée du Nord Où est la preuve? Quelqu'un at-il quelque chose à gagner de l'attaque et comment l'incident a-t-il été transformé en promotion pour un film? utilisé contre Sony en 2014 et l'attaque Duqu 2.0 sur les fabricants chinois d'Apple.

Ajouter plus de pouvoir à l'arsenal du criminel est clairement peu judicieux et revient à l'élément de confiance mentionné au début. En tant que consommateurs, nous devons faire preuve de vigilance dans la protection de leurs actifs sécurisés afin de lutter contre la menace des cybercriminels..

Qui est affecté?

La réponse honnête est que nous ne savons pas.

Bien que D-Link ait déjà publié de nouvelles versions du microprogramme, il n’ya aucun moyen de savoir si les pirates ont réussi à extraire et à utiliser les clés avant la découverte publique de bartvbl..

On espère que l'analyse d'échantillons de logiciels malveillants sur des services tels que VirusTotal pourrait éventuellement apporter une réponse à la question. Nous devons d'abord attendre la découverte d'un virus potentiel..

Cet incident ébranle-t-il votre confiance dans la technologie?

Quelle est votre opinion sur cette situation? Des failles comme celle-ci sont-elles inévitables dans le monde de la technologie ou les entreprises sont-elles à blâmer pour leur piètre attitude à l'égard de la sécurité?

Un incident comme celui-ci vous empêcherait-il d'utiliser les produits D-Link à l'avenir, ou accepteriez-vous le problème et continueriez-vous à le faire??

Comme toujours, nous aimerions avoir de vos nouvelles. Vous pouvez nous faire part de vos pensées dans la section commentaires ci-dessous.

Crédit d'image: Matthias Ripp via Flickr.com