Edmund Richardson

0

4479

26

On dit que la route de l'enfer est pavée de bonnes intentions. Vous pouvez faire quelque chose avec les extrémités les plus magnanimes, mais si vous ne faites pas attention, tout cela peut aller terriblement mal, incroyablement vite.

Une faille de sécurité dans les services d'accessibilité d'Android, découverte par le chercheur en sécurité de SkyCure, Yair Amit, en est un excellent exemple. En exploitant une faille de l'outil permettant aux aveugles et aux malvoyants d'utiliser des appareils Android, un attaquant pourrait en prendre le contrôle, tout en acquérant des privilèges élevés et en accédant à l'accès aux fichiers qu'il contient..

Jetons un coup d'oeil et voyons comment vous pouvez empêcher cela.

Comprendre la faille

Cet exploit s'appuie sur des recherches antérieures de SkyCure, publiées lors de la conférence RSA de cette année. La recherche a exploré comment, en créant des applications pouvant s'appuyer sur d’autres applications et en lançant les services d’accessibilité intégrés (améliorations de l’interface utilisateur conçues pour aider les utilisateurs handicapés), vous pouvez introduire différents types de comportement malin, comme le montre la vidéo ci-dessous.

En guise de preuve de concept, SkyCure a créé un jeu basé sur la populaire série télévisée Rick and Morty, qui lance en fait un service d’accessibilité malveillant, le tout sans que l’utilisateur ne le remarque..

En décrivant la menace initiale, SkyCure indique qu'elle pourrait être utilisée pour “donner à un pirate informatique malveillant des autorisations pratiquement illimitées sur ses logiciels malveillants”. SkyCure indique que l'une des applications potentielles de l'attaque consiste à déployer un ransomware. Il pourrait également être utilisé pour composer des courriers électroniques et des documents d'entreprise via le périphérique de l'utilisateur, ainsi que pour surveiller en permanence l'activité du périphérique..

Ce type d’attaque a un nom - clickjacking, ou moins communément un “UI attaque de réparation”. OWASP (Projet de sécurité des applications Web ouvertes) définit le détournement de clics comme lorsque “un attaquant utilise plusieurs couches transparentes ou opaques pour inciter un utilisateur à cliquer sur un bouton ou sur un lien sur une autre page alors qu'il avait l'intention de cliquer sur la page de niveau supérieur”.

À partir de Android Lollipop (5.x), Google a ajouté une solution de contournement qui, en théorie, aurait rendu impossible ce type d’attaque. La modification introduite par Google signifiait que si un utilisateur souhaitait activer des services d'accessibilité, le bouton OK ne pouvait pas être recouvert par une superposition, ce qui empêchait un attaquant de les lancer de manière furtive..

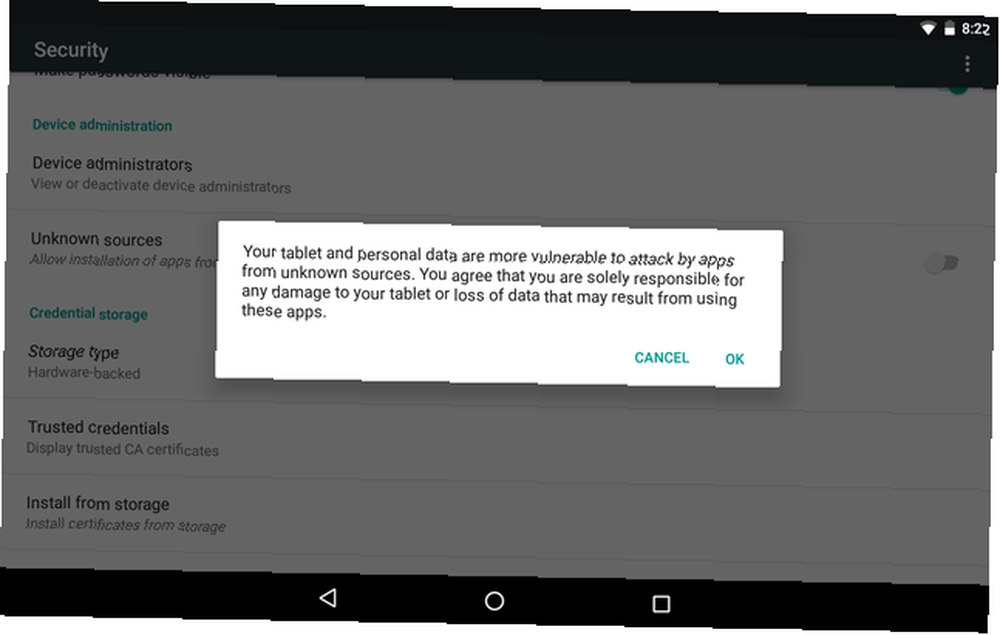

Pour référence, voici à quoi cela ressemble lorsque vous lancez un service d'accessibilité manuellement. Comme vous pouvez le constater, Google est très explicite sur les autorisations Android requises. Fonctionnement des autorisations pour les applications Android et pourquoi vous devez vous soucier Fonctionnement des autorisations pour les applications Android et pourquoi vous devez vous soucier des applications Android oblige les applications à déclarer les autorisations dont elles ont besoin lors de leur installation. Vous pouvez protéger votre confidentialité, votre sécurité et votre facture de téléphone portable en accordant une attention particulière aux autorisations lors de l'installation d'applications, même si de nombreux utilisateurs…. Cela dissuadera de nombreux utilisateurs d'installer des services d'accessibilité..

Comment vaincre les protections de Google

Yair Amit a cependant trouvé une faille dans l'approche de Google..

“J'étais dans un hôtel quand il m'est venu à l'esprit que, même si la porte de l'hôtel bloquait la vue sur le couloir à l'extérieur, il y avait un judas qui ne bloquait pas la vue. C’est mon épiphanie qui m’a amené à penser que s’il y avait un trou dans la superposition, le bouton OK pourrait être «en grande partie recouvert» tout en acceptant un contact dans la zone potentiellement très petite qui n’était pas couverte, contournant ainsi la nouvelle protection. toujours cacher l'intention véritable de l'utilisateur.”

Pour tester cette idée, la développeur de logiciels SkyCure, Elisha Eshed, a modifié le jeu Rick and Morty, utilisé dans la preuve de concept d’exploitation originale. Eshed a créé un petit trou dans la superposition, qui a été déguisé en article de jeu mais qui était en réalité le bouton de confirmation du service d'accessibilité. Lorsque l'utilisateur a cliqué sur l'élément de jeu, le service a été lancé et, avec lui, tout le comportement indésirable.

Alors que l'exploit original fonctionnait contre pratiquement tous les appareils Android fonctionnant sous Android KitKat, c'est officiel: Nexus 5 et Android 4.4: les KitKat sont officiels: Nexus 5 et Android 4.4: les KitKat sont disponibles. Le Nexus 5 est désormais en vente sur le Google Play Store. le tout nouveau Android 4.4 KitKat, qui sera également déployé sur d'autres appareils "dans les prochaines semaines". et plus tôt, cette approche augmente le nombre de périphériques exploitables à inclure ceux fonctionnant sous Android 5.0 Lollipop Android 5.0 Lollipop: Qu'est-ce que c'est et quand vous l'obtiendrez Android 5.0 Lollipop: Ce que c'est et quand vous l'obtiendrez Android 5.0 Lollipop est ici, mais uniquement sur les appareils Nexus. Qu'y a-t-il exactement de nouveau dans ce système d'exploitation et quand pouvez-vous vous attendre à ce qu'il arrive sur votre appareil? . En conséquence, presque tous les appareils Android actifs sont vulnérables à cette attaque.. SkyCure estime que 95,4% des appareils Android pourraient être affectés.

Atténuer contre cela

Conformément aux procédures sensibles de divulgation responsable Divulgation complète ou responsable: Comment les vulnérabilités de sécurité sont divulguées Divulgation complète ou responsable: Comment les vulnérabilités de sécurité sont divulguées Les vulnérabilités de sécurité des progiciels courants sont découvertes à tout moment, mais comment sont-elles rapportées aux développeurs, et comment les pirates informatiques découvrent-ils les vulnérabilités qu’ils peuvent exploiter? , SkyCure a d’abord contacté Google avant de le publier, afin de leur donner la possibilité de le réparer.. L'équipe de sécurité Android de Google a décidé de ne pas résoudre le problème et accepte le risque en raison de la conception actuelle..

Pour atténuer les menaces, SkyCure recommande aux utilisateurs d’exécuter une version mise à jour d’une solution de défense contre les menaces mobiles. Ils se défendent de manière proactive contre les menaces, un peu comme le font les systèmes IPS (Intrusion Protection System) ou IDS (Intrusion Detection System). Cependant, ils sont massivement destinés aux utilisateurs professionnels et dépassent largement les moyens de la plupart des utilisateurs à domicile..

SkyCure recommande aux utilisateurs privés de se protéger en veillant à ne télécharger les applications que de sources fiables. Est-il sûr d'installer des applications Android à partir de sources inconnues? Est-il sûr d'installer des applications Android à partir de sources inconnues? Le Google Play Store n'est pas votre seule source d'applications, mais est-il sécuritaire de chercher ailleurs? , tel que le Google Play Store. Il recommande également que les appareils exécutent une version mise à jour d'Android, bien que, compte tenu de la fragmentation de l'écosystème Android et du processus de mises à jour piloté par l'opérateur, Pourquoi mon téléphone Android n'a-t-il pas encore été mis à jour? Pourquoi mon téléphone Android n'a-t-il pas encore été mis à jour? Le processus de mise à jour Android est long et compliqué. examinons-le pour savoir exactement pourquoi votre téléphone Android met si longtemps à se mettre à jour. , C'est plus facile à dire qu'à faire.

Il convient de noter que Marshmallow - la dernière version d'Android - oblige les utilisateurs à créer manuellement et spécifiquement un recouvrement du système en modifiant les autorisations pour cette application. Bien que ce type de vulnérabilité puisse éventuellement affecter les périphériques exécutant Marshmallow, en réalité, cela ne se produira pas, car il est beaucoup plus difficile à exploiter.

Tout mettre en contexte

SkyCure a identifié un moyen dangereux et viable pour un attaquant de dominer totalement un appareil Android. Bien que cela soit effrayant, il est bon de vous rappeler que beaucoup de cartes doivent être en place pour qu'une attaque basée dessus fonctionne..

L’attaquant doit faire l’une des deux choses suivantes. Une des tactiques serait de déployer leur application sur le Google Play Store, en contournant les procédures extrêmement rigoureuses d'analyse statique et de détection des menaces. C'est extrêmement improbable. Six ans après son ouverture, et des millions d’applications plus tard, Google est devenu extrêmement doué pour identifier les logiciels malveillants et les faux logiciels. Apple a fait de même sur ce point, bien que Microsoft ait encore un long chemin à parcourir.

Sinon, les attaquants devront convaincre un utilisateur de configurer leur téléphone pour accepter les logiciels de sources non officielles et d'installer une application, par ailleurs inconnue. Comme il est peu probable que le public soit nombreux, il faudra que les assaillants choisissent une cible et la "fouillent"..

Si cela sera inévitablement un cauchemar pour les services informatiques des entreprises, ce sera moins un problème pour les utilisateurs domestiques ordinaires, la grande majorité d'entre eux obtenant leurs applications d'une seule source officielle, le Google Play Store..

Crédit d'image: Un cadenas brisé par Ingvar Bjork via Shutterstock