Lesley Fowler

0

4267

1217

Environ 33% de tous les utilisateurs de Chromium ont un plugin de navigateur installé. Plutôt que d'être un créneau, une technologie de pointe utilisée exclusivement par des utilisateurs chevronnés, les add-ons sont de plus en plus répandus, la majorité provenant du Chrome Web Store et du marché des add-ons Firefox..

Mais comment sont-ils en sécurité?

Selon les recherches devant être présentées lors du symposium IEEE sur la sécurité et la confidentialité, la réponse est: pas très. L’étude financée par Google a révélé que des dizaines de millions d’utilisateurs de Chrome avaient installé divers types de logiciels malveillants, ce qui représente 5% du trafic total de Google..

La recherche a abouti à la suppression de près de 200 plug-ins de Chrome App Store, et a remis en question la sécurité globale du marché..

Alors, que fait Google pour assurer notre sécurité et comment pouvez-vous repérer un add-on non fiable? j'ai découvert.

D'où viennent les add-ons

Appelez-les comme vous voulez - extensions de navigateur, plugins ou add-ons - ils viennent tous du même endroit. Développeurs tiers indépendants développant des produits qui, à leur avis, répondent à un besoin ou résolvent un problème.

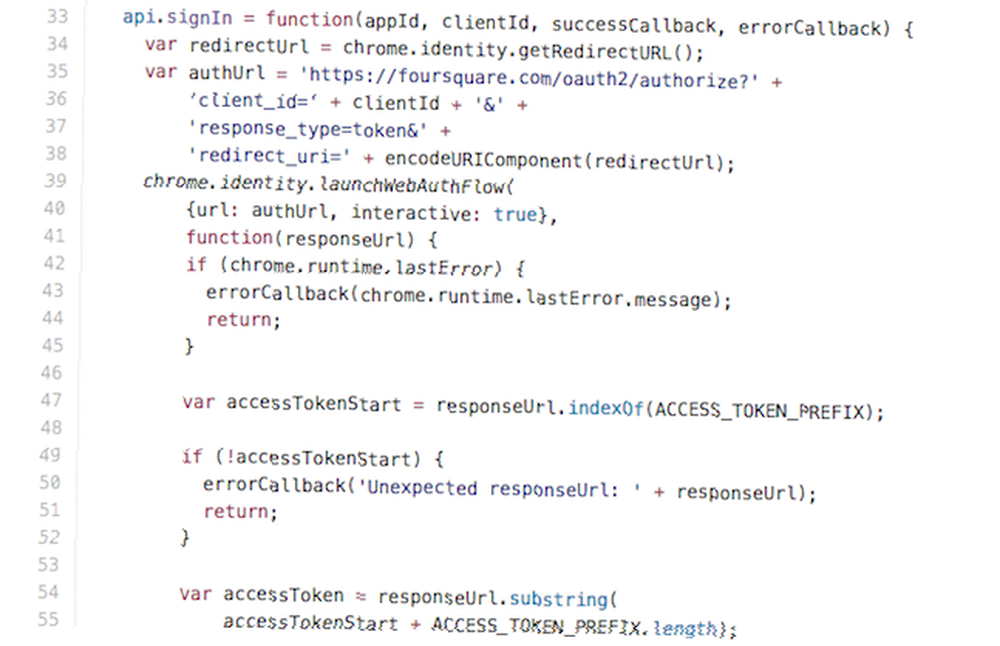

Les add-ons de navigateur sont généralement écrits à l'aide de technologies Web, telles que HTML, CSS et JavaScript. Qu'est-ce que JavaScript et Internet peuvent-ils exister sans elle? Qu'est-ce que JavaScript et Internet peut-il exister sans cela? JavaScript est l'une de ces choses que beaucoup prennent pour acquis. Tout le monde l'utilise. , et sont généralement conçus pour un navigateur spécifique, bien que certains services tiers facilitent la création de plug-ins de navigateur multiplates-formes.

Une fois qu'un plugin a atteint un niveau d'achèvement et est testé, il est ensuite publié. Il est possible de distribuer un plugin indépendamment, bien que la grande majorité des développeurs choisissent plutôt de le distribuer via les magasins d'extensions de Mozilla, Google et Microsoft..

Bien que, avant de toucher l'ordinateur d'un utilisateur, il doit être testé pour garantir son utilisation en toute sécurité. Voici comment cela fonctionne sur le Google Chrome App Store.

Garder Chrome en toute sécurité

De la soumission d'une extension à sa publication éventuelle, il y a une attente de 60 minutes. Que se passe t-il ici? Eh bien, en coulisse, Google s'assure que le plug-in ne contient aucune logique malveillante, ni aucun élément susceptible de compromettre la confidentialité ou la sécurité des utilisateurs..

Ce processus est connu sous le nom de '' Enhanced Item Validation '' '(IEV) et consiste en une série de contrôles rigoureux qui examinent le code d'un plugin et son comportement lors de son installation afin d'identifier les logiciels malveillants..

Google a également publié un "guide de style" qui indique aux développeurs quels sont les comportements autorisés et décourage expressément les autres. Par exemple, il est interdit d'utiliser du JavaScript inline - JavaScript qui n'est pas stocké dans un fichier séparé - afin d'atténuer les risques d'attaques de script entre sites Qu'est-ce qu'un script intersite (XSS) et pourquoi il s'agit d'une menace à la sécurité? -Site Scripting (XSS) et pourquoi c'est une menace pour la sécurité Les vulnérabilités de script intersite sont aujourd'hui le plus gros problème de sécurité pour les sites Web. Des études ont révélé qu'elles étaient extrêmement courantes - 55% des sites Web contenaient des vulnérabilités XSS en 2011, selon le dernier rapport de White Hat Security, publié en juin… .

Google déconseille également fortement l'utilisation de 'eval', qui est une construction de programmation qui permet au code de s'exécuter, et peut présenter toutes sortes de risques pour la sécurité. Ils ne sont pas non plus très intéressés par les plugins se connectant à des services distants autres que ceux de Google, car cela pose le risque d'une attaque de type Man-In-The-Middle (MITM). Qu'est-ce qu'une attaque Man-in-the-Middle? Le jargon de la sécurité a expliqué Qu'est-ce qu'une attaque de type "homme du milieu"? Le jargon de la sécurité expliqué Si vous avez entendu parler d'attaques de type "homme du milieu" mais que vous n'êtes pas certain de ce que cela signifie, cet article est pour vous.. .

Ce sont des étapes simples, mais sont pour la plupart efficaces pour assurer la sécurité des utilisateurs. Javvad Malik, responsable de la sécurité chez Alienware, pense que c'est un pas dans la bonne direction, mais souligne que le plus grand défi pour assurer la sécurité des utilisateurs est une question d'éducation..

“Faire la distinction entre les bons et les mauvais logiciels devient de plus en plus difficile. Pour paraphraser, un logiciel légitime de l'homme est un autre virus malveillant volant l'identité et compromettant la vie privée de l'homme, codé dans les entrailles de l'enfer.

“Ne vous méprenez pas, je me réjouis de la décision de Google de supprimer ces extensions malveillantes - certaines d'entre elles n'auraient jamais dû être rendues publiques. Mais le défi qui se pose aux entreprises telles que Google consiste à contrôler les extensions et à définir les limites du comportement acceptable. Une conversation qui va au-delà d'une sécurité ou d'une technologie et d'une question pour la société utilisatrice d'Internet en général.”

L'objectif de Google est de s'assurer que les utilisateurs sont informés des risques associés à l'installation de plug-ins de navigateur. Chaque extension de Google Chrome App Store est explicite sur les autorisations requises et ne peut pas dépasser les autorisations que vous lui attribuez. Si une extension demande à faire des choses qui semblent inhabituelles, vous avez alors des raisons de soupçonner.

Comme nous le savons tous, il arrive parfois que des programmes malveillants glissent.

Quand Google se trompe

Google, étonnamment, garde un navire assez serré. Il ne leur manque pas beaucoup de temps, du moins lorsqu'il s'agit du Google Chrome Web Store. Quand quelque chose fait, cependant, c'est mauvais.

- AddToFeedly est un plugin Chrome permettant aux utilisateurs d'ajouter un site Web à leur lecteur RSS Feedly. Feedly, commenté: qu'est-ce qui en fait un remplacement populaire de Google Reader? Feedly, Commenté: Qu'est-ce qui en fait un remplacement populaire de Google Reader? Maintenant que Google Reader n’est plus qu’un lointain souvenir, la bataille pour l’avenir de RSS est véritablement engagée. Feedly est l’un des produits les plus remarquables. Google Reader n'était pas un… abonnement. Au départ, il s'agissait d'un produit légitime lancé par un développeur amateur, mais il a été acheté pour un montant à quatre chiffres en 2014. Les nouveaux propriétaires ont ensuite associé le plug-in au logiciel de publicité SuperFish, qui injectait de la publicité dans les pages et faisait apparaître des fenêtres pop-up. SuperFish a gagné en notoriété au début de l’année en affirmant que Lenovo l’avait envoyé avec tous ses ordinateurs portables Windows bas de gamme. Propriétaires d’ordinateurs Lenovo les ordinateurs portables expédiés aux magasins et aux consommateurs à la fin de 2014 avaient des logiciels malveillants préinstallés. .

- La capture d'écran de la page Web permet aux utilisateurs de capturer une image de l'intégralité de la page Web visitée et a été installée sur plus d'un million d'ordinateurs. Cependant, il a également transmis des informations utilisateur à une seule adresse IP aux États-Unis. Les propriétaires de WebPage Screenshot ont nié tout acte répréhensible et ont affirmé que cela faisait partie de leurs pratiques d’assurance qualité. Google l'a depuis supprimé du Chrome Web Store.

- Google Chrome est une extension malhonnête qui a détourné des comptes Facebook. 4 choses à faire immédiatement lorsque votre compte Facebook est piraté. 4 choses à faire immédiatement lorsque votre compte Facebook est piraté. Vous vous demandez quoi faire si votre compte Facebook a été piraté? Nous vous aiderons à résoudre ce cauchemar pour récupérer votre compte Facebook. et partagé des statuts, des publications et des photos non autorisés. Le programme malveillant se propageait sur un site qui imitait YouTube et demandait aux utilisateurs d'installer le plug-in afin de pouvoir visionner des vidéos. Google a depuis supprimé le plugin.

Étant donné que la plupart des gens utilisent Chrome pour effectuer la grande majorité de leurs tâches informatiques, il est troublant que ces plugins aient réussi à se glisser entre les mailles du filet. Mais au moins il y avait un procédure échouer. Lorsque vous installez des extensions depuis ailleurs, vous n'êtes pas protégé.

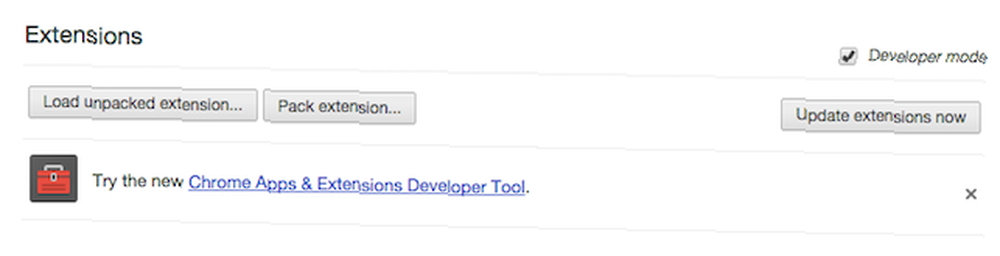

Tout comme les utilisateurs d’Android peuvent installer les applications de leur choix, Google vous permet d’installer toute extension Chrome de votre choix. Procédure d’installation manuelle des extensions Chrome Procédure d’installation manuelle des extensions Chrome Google a récemment décidé de désactiver l’installation des extensions Chrome à partir de sites Web tiers. les utilisateurs veulent toujours installer ces extensions. Voici comment le faire. , y compris ceux qui ne proviennent pas du Chrome Web Store. Il ne s'agit pas simplement de donner aux consommateurs un choix supplémentaire, mais plutôt de permettre aux développeurs de tester le code sur lequel ils travaillent avant de l'envoyer pour approbation..

Cependant, il est important de garder à l'esprit que toute extension installée manuellement n'a pas été soumise aux procédures de tests rigoureuses de Google et peut contenir toutes sortes de comportements indésirables..

Comment êtes-vous à risque?

En 2014, Google a dépassé Internet Explorer de Microsoft en tant que navigateur Web dominant et représente maintenant près de 35% des utilisateurs d'Internet. Par conséquent, pour ceux qui cherchent à gagner rapidement de l’argent ou à distribuer des logiciels malveillants, ils restent une cible tentante..

Google, pour la plupart, a été capable de faire face. Il y a eu des incidents, mais ils ont été isolés. Lorsque les logiciels malveillants ont réussi à se faufiler, ils ont réagi rapidement et avec le professionnalisme que vous attendez de Google..

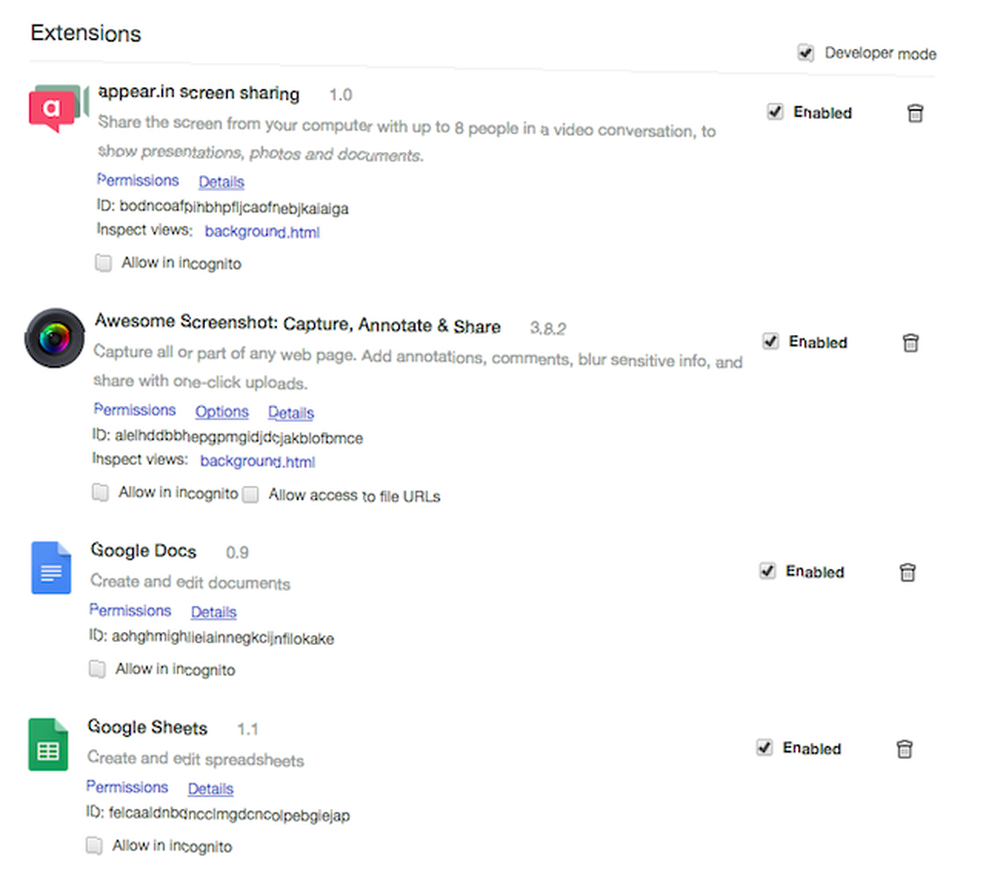

Cependant, il est clair que les extensions et les plugins sont un vecteur d’attaque potentiel. Si vous envisagez de faire quelque chose de sensible, comme de vous connecter à votre banque en ligne, vous pouvez le faire dans un navigateur séparé, sans plug-in, ou dans une fenêtre de navigation privée. Et si vous avez l’une des extensions listées ci-dessus, tapez chrome: // extensions / dans votre barre d'adresse Google Chrome, puis recherchez-les et supprimez-les, par sécurité.

Avez-vous déjà installé accidentellement des logiciels malveillants Google Chrome? Vivre pour raconter l'histoire? Je veux en entendre parler. Laissez-moi un commentaire ci-dessous, et nous allons discuter.

Crédits images: marteau sur verre brisé via Shutterstock