Joseph Goodman

0

3494

122

La protection des données et des informations personnelles est souvent au centre des préoccupations, notamment à la suite d'incidents comme le scandale Facebook et Cambridge Analytica. Mais la plupart des fuites d'informations ne sont pas dues à des entreprises qui vendent volontairement vos données. Au contraire, ils sont le résultat de violations et de piratages.

Pour aggraver les choses, vous n'entendez souvent parler de ces violations de données que des années plus tard. Les entreprises créent de meilleurs outils pour lutter contre la cybercriminalité Comment l'intelligence artificielle combattra-t-elle les pirates informatiques modernes et la cybercriminalité? Comment l'intelligence artificielle combattra-t-elle les pirates informatiques modernes et la cybercriminalité? Avec une pénurie de talents et une épidémie de cybercriminalité, comment les entreprises peuvent-elles lutter contre les pirates informatiques? Avec intelligence artificielle! , mais cela ne ressemble pas à un problème qui disparaîtra de si tôt.

Heureusement, plusieurs outils en ligne peuvent vous aider à déterminer si vos comptes sont sécurisés. Voici quelques-uns des meilleurs outils pour vérifier si vos comptes en ligne ont été piratés ou compromis..

Ai-je été pwned

Avez-vous déjà été pwned est l'un des meilleurs moyens de vérifier si vos comptes en ligne ont été compromis. L'outil utilise votre adresse électronique pour vérifier si elle est associée à des données piratées. Le site Web a été créé par un expert en sécurité, Troy Hunt, qui permet aux utilisateurs de référencer leurs informations avec des bases de données de données d'identification non conformes rendues publiques sur des sites tels que Pastebin..

Tout ce que vous avez à faire est d'écrire votre adresse email dans la barre de recherche du site. Le site identifiera ensuite si votre email est apparu dans des données compromises..

Si votre adresse électronique est associée à une violation de données, le site Web spécifie la date de la violation, le service ou l'entreprise concernée et les détails des données divulguées..

Vous pouvez également utiliser Ai-je reçu pour vous inscrire à un service de notification vous permettant de savoir si votre compte apparaît dans une nouvelle violation de données.

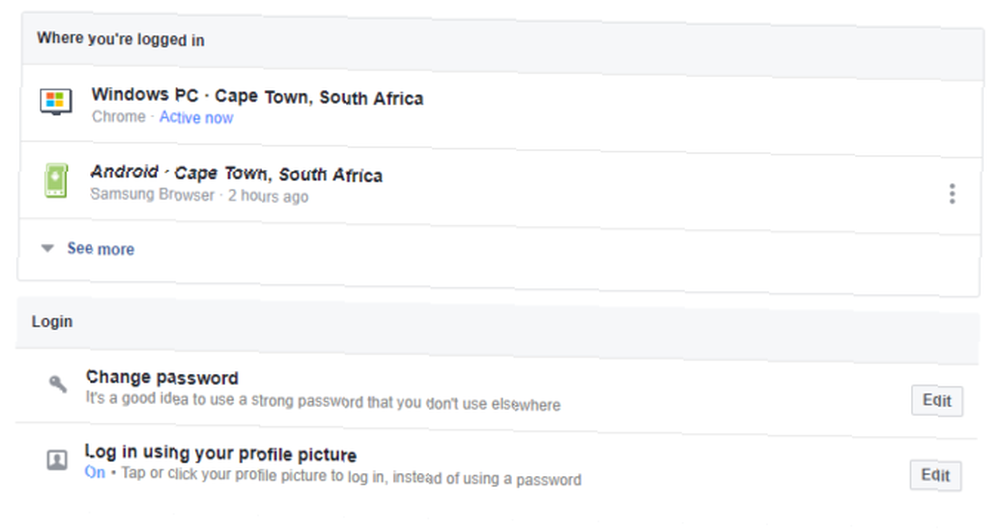

Historique de connexion Facebook

Au fil du temps, Facebook a publié davantage d'outils permettant aux utilisateurs de vérifier si leur compte est sécurisé. Le dernier outil en date vous permet de vérifier si Facebook a vendu vos données. Comment vérifier si vos données Facebook ont été vendues Comment vérifier si vos données Facebook ont été vendues Vous pouvez maintenant vérifier si vos données ont été consultées pendant le scandale Cambridge Analytica sans avoir attendre que Facebook publie les informations sur votre fil de nouvelles… à Cambridge Analytica.

Cependant, le tableau de bord de votre compte Facebook peut vous aider à garder un œil sur la sécurité de votre compte en vous donnant des détails sur les emplacements de connexion et les sessions actives en cours. Vous pouvez trouver cet outil sous Paramètres> Sécurité et connexion.

Facebook fournit une liste des emplacements et des périphériques avec des sessions actives sous un onglet appelé “Où vous êtes connecté”. Si vous voyez quelque chose sortant de l'ordinaire, tel qu'un appareil non reconnu ou un emplacement que vous n'avez pas visité, vous pouvez le signaler ou vous déconnecter de la session à l'aide du menu déroulant situé en regard de chaque liste. La liste vous permet également de voir la dernière date de connexion pour vous donner plus de contexte.

Si vous n'utilisez pas une multitude de sessions actives sur des périphériques, nous vous recommandons de vous déconnecter pour renforcer la sécurité de votre compte..

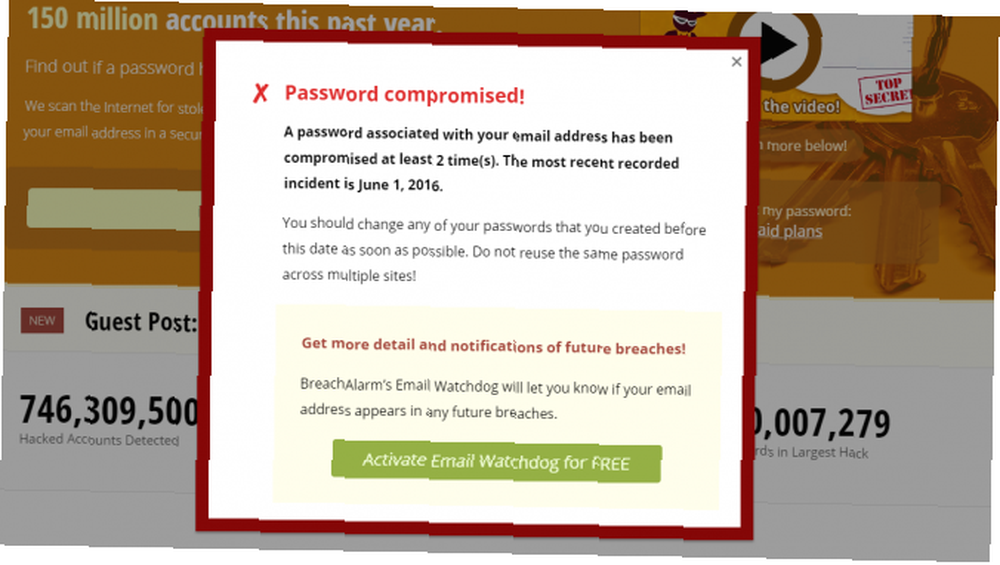

BreachAlarm

BreachAlarm est un outil alternatif à Have I Been Pwned, qui utilise un processus similaire pour vérifier si une adresse email est associée à des données piratées. Il fournit également des données sur les mots de passe divulgués.

La principale différence entre BreachAlarm et Have I Was Pwned est que l'ancien offre un service payant aux entreprises. Ce service permet aux utilisateurs de s'abonner aux notifications sur les violations de données où leurs comptes de messagerie et les informations d'identification de leurs employés sont apparus..

Vous pouvez également vous inscrire à d'autres forfaits offrant différents niveaux d'assistance par courrier électronique aux employés de BreachAlarm..

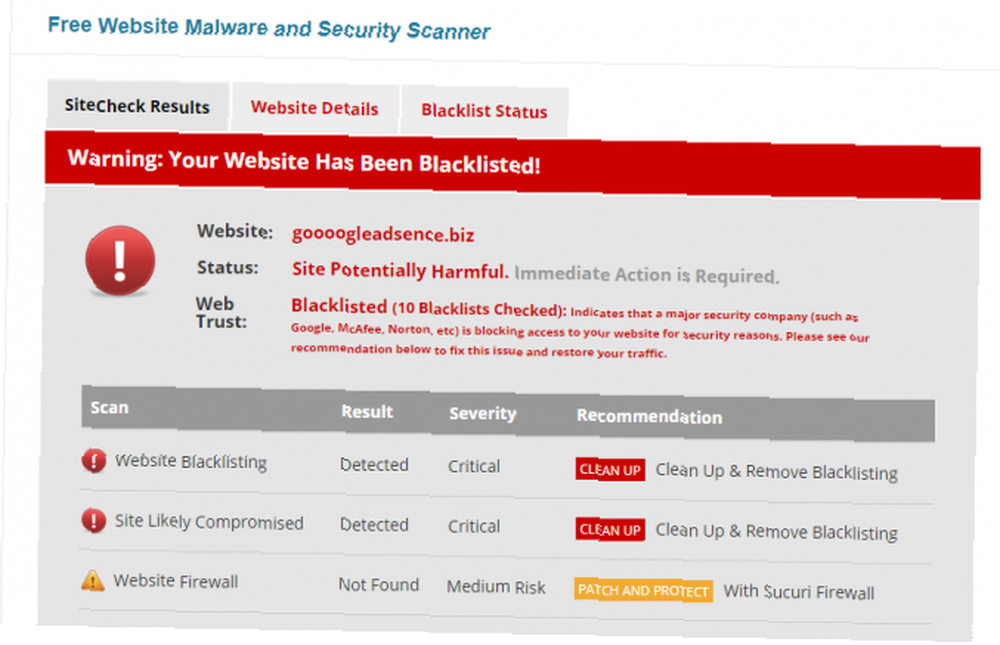

Sucuri SiteCheck

Les pirates ne ciblent pas seulement les comptes personnels en ligne, tels que les médias sociaux, mais également les sites Web. Alors que les grands sites Web ont mis en place un certain nombre de mesures de sécurité, les sites Web de petites entreprises ou de blogueurs souffrent souvent de piratage..

Vous pouvez consulter votre propre site Web pour détecter les programmes malveillants avec Sucuri SiteCheck, un outil gratuit d'analyse de programmes malveillants pour les domaines. Sucuri recherche dans une adresse de domaine tout logiciel malveillant connu, son statut de liste noire, ses erreurs de site Web et tout logiciel obsolète. Il permettra également d'identifier si vous avez un pare-feu de site Web.

Nous avons testé l'outil avec des sites de logiciels malveillants connus, par opposition à des sites dont nous savons qu'ils sont sécurisés, pour nous assurer qu'il peut identifier avec précision un site compromis..

Alors que SiteCheck offre aux utilisateurs la possibilité de s’inscrire aux services Sucuri pour remédier aux vulnérabilités, cet outil est gratuit.

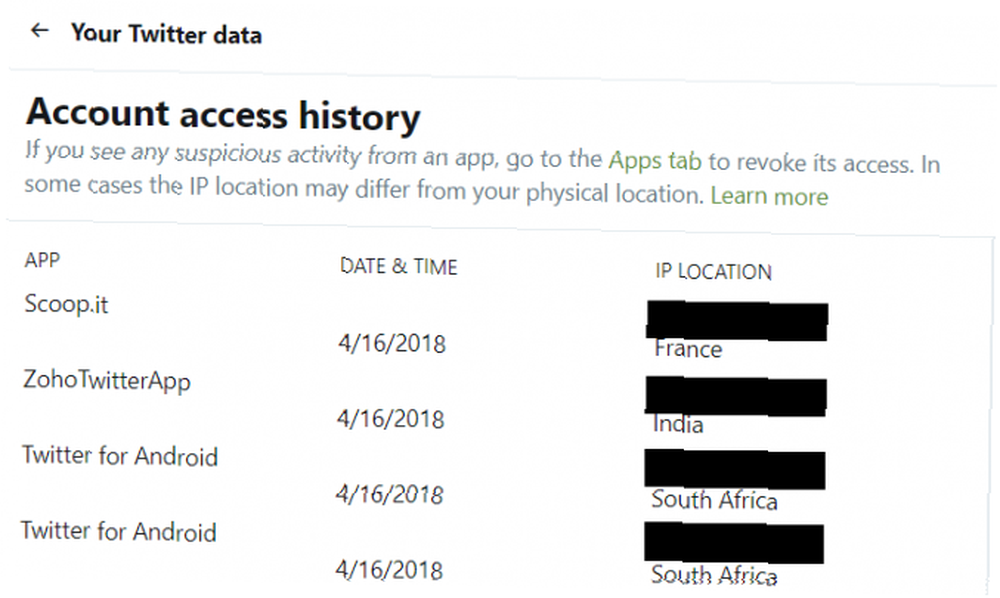

Historique et autorisations d'accès aux comptes Twitter

Tout comme Facebook, Twitter permet aux utilisateurs de surveiller les emplacements de connexion et les sessions actives. Cela peut vous aider à déterminer si un tiers non autorisé accède à votre compte..

Pour ce faire, ouvrez simplement le menu Vos données Twitter dans vos paramètres Twitter. Ici vous pouvez trouver un historique de connexion pour votre compte. Cet historique comprend une liste des emplacements depuis lesquels votre compte a été accédé, ainsi que l'application ayant accédé à votre compte..

Si vous utilisez des applications de planification telles que Zoho Social ou Buffer, vous pouvez vous attendre à voir quelques emplacements étrangers dans l'historique de votre compte. En effet, Twitter note l'emplacement IP de l'application, plutôt que l'emplacement physique où vous utilisez l'application..

Si vous voyez un pays étranger dans l'historique de vos positions, vérifiez sous les noms d'applications pour voir s'il s'agit d'un service que vous avez autorisé. Si vous voyez une application que vous ne reconnaissez pas ou que vous n'utilisez plus, vous pouvez révoquer l'accès sous l'onglet Applications Twitter..

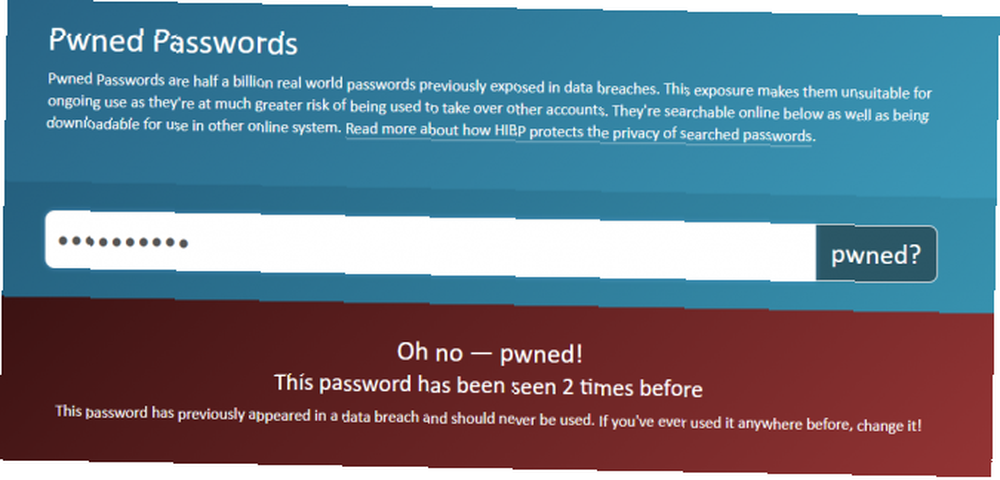

Mots de Pwned

Pwned Passwords fait partie de Have I Was Pwned, mais au lieu de vérifier les adresses e-mail, l'outil vérifie les listes de mots de passe divulgués. Ceci est particulièrement utile pour savoir que de nombreux pirates informatiques utilisent le bourrage de données d'identification pour accéder aux comptes d'utilisateurs..

Si vous êtes une personne qui recycle son mot de passe ou utilise le même mot de passe pour tous les comptes, il est essentiel de savoir si votre mot de passe est réellement sûr. Pwned Passwords inclut un demi-milliard de mots de passe exposés à des violations..

L'outil note que même si votre mot de passe ne figure pas dans les violations, cela ne signifie pas qu'il s'agit d'un bon mot de passe. Ainsi, même si vous obtenez le feu vert, vous devez vous assurer de créer des mots de passe forts Améliorer la sécurité Web à l'aide des mots de passe générés automatiquement de Chrome Améliorer la sécurité Web à l'aide des mots de passe générés automatiquement de Chrome Saviez-vous que Chrome dispose d'un générateur de mot de passe intégré? pour tous vos comptes.

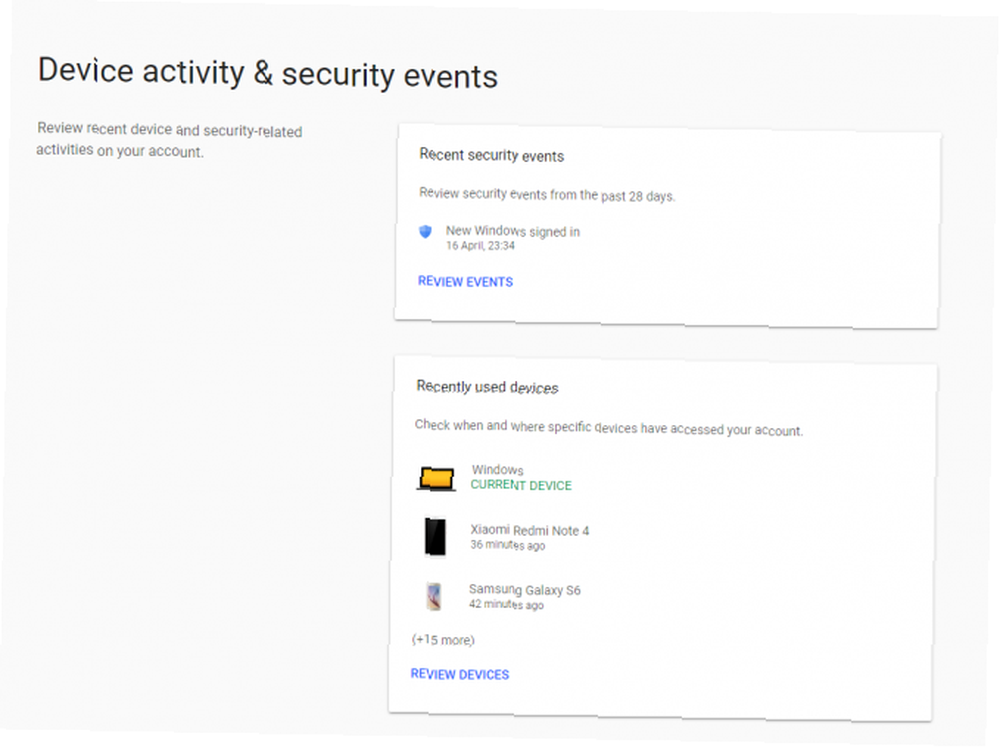

Comptes Google: événements liés à l'activité et à la sécurité des appareils

L'outil de sécurité de Google permet aux utilisateurs de vérifier l'activité et les emplacements de connexion de tous les comptes et applications liés à Google. Pour accéder à cet historique, il vous suffit de vous connecter à votre profil Google et de sélectionner “activité de l'appareil et événements de sécurité”. Sous cet onglet, vous verrez toutes les modifications de mot de passe ou les options de récupération ajoutées effectuées au cours des 28 derniers jours..

Vous pouvez également vérifier le nombre d'appareils actuellement connectés à vos comptes Google. Tous les événements de sécurité auront également une balise de géo-localisation, ce qui signifie que vous pouvez vérifier exactement où cela s'est passé..

Si vous remarquez quelque chose de suspect, vous devez sélectionner l'option Sécuriser votre compte..

Pour gérer les applications qui ont accès à votre compte Google, allez à Connexion et sécurité> Applications avec accès à votre compte> Gérer les applications. Ici, vous pouvez consulter vos applications et révoquer les autorisations si nécessaire..

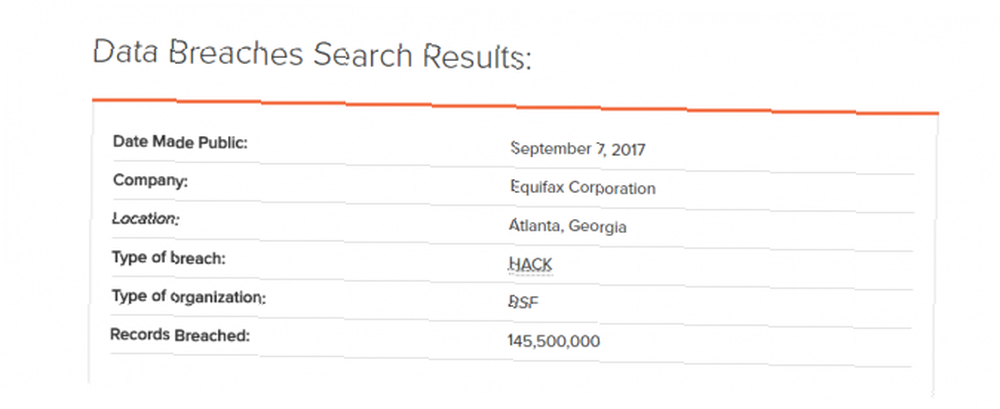

Vérifier manuellement les violations de données

Bien que la plupart des outils de cette liste soient assez complets, ils ne vous permettent que de vérifier certaines informations d'identification ou certains comptes. C'est pourquoi l'utilisation d'un outil tel que PrivacyRights.org peut être utile pour déterminer la sécurité de votre compte..

Le site Web répertorie toutes les violations de données aux États-Unis depuis 2005, soit un total de plus de 8 000 violations..

Privacy Rights agit comme un moteur de recherche sur les violations de données, vous permettant de filtrer les résultats en fonction du nom de l'entreprise, du secteur d'activité, de la date de la violation, etc. Cela nécessite un peu plus d'effort que les autres outils de cette liste, mais cela permet de combler certaines lacunes. Par exemple, BreachAlarm et Have I Been a Pwned ne pourront pas vous informer des violations de données relatives à des comptes qui n'incluent pas votre adresse e-mail, tels que des comptes bancaires en ligne ou des comptes d'université en ligne..

Mais avec l'outil de recherche sur les droits à la confidentialité, vous pouvez vérifier si votre banque ou votre université a subi une violation de données au cours de la dernière décennie. Cherchez simplement le nom de votre institution pour voir si elle a été piratée.

Le site ne pourra pas vous dire si vos données spécifiques ont été compromises. Cependant, en identifiant si une institution a été violée, vous pouvez savoir si vous devez modifier vos informations de connexion. Par exemple, la recherche d'Equifax apportera des détails sur la tristement célèbre violation de données Equifax Comment vérifier si vos données ont été volées lors de la violation Equifax Comment vérifier si vos données ont été volées lors de la violation Equifax Nouvelles vient de faire surface d'une violation de données Equifax qui affecte jusqu’à 80% des utilisateurs de cartes de crédit aux États-Unis. Êtes-vous un d'entre eux? Voici comment vérifier. .

Ne soyez pas piraté en voyant si vous avez été piraté

Il est extrêmement important de sécuriser vos comptes et de vous assurer que vos données ne sont pas compromises. Dans le même temps, votre empressement à faire cela ne devrait pas être la source d'une violation.

Certains outils disponibles sur le Web ne sont pas sécurisés. Ou pire, ils se font passer pour des outils de sécurité mais tentent en réalité de récolter des informations d'identification. C’est l’un des moyens utilisés par les pirates pour accéder à vos comptes..

Lors de la vérification de la sécurité de votre compte, veillez à utiliser uniquement les outils que d'autres ont demandés. Si un site tiers nécessite que vous fournissiez plus qu'une simple adresse électronique, évitez-le plutôt.

Même si vous n'avez pas été affecté par une violation, vous devriez toujours envisager d'accroître la sécurité de votre compte en ligne. Pour des conseils sur la procédure à suivre, lisez notre guide sur la configuration de l'authentification à deux facteurs. Comment configurer l'authentification à deux facteurs sur tous vos comptes sociaux Comment configurer l'authentification à deux facteurs sur tous vos comptes sociaux Voyons quelles plates-formes de médias sociaux soutenir l'authentification à deux facteurs et comment vous pouvez l'activer. pour vos comptes sociaux.