Harry James

0

1055

1

De temps en temps, une nouvelle variante de logiciel malveillant apparaît pour vous rappeler que les enjeux de sécurité ne cessent de croître. Le cheval de Troie bancaire QakBot / Pinkslipbot en fait partie. Les logiciels malveillants, qui ne se contentent pas de collecter les informations d'identification bancaires, peuvent désormais persister et agir en tant que serveur de contrôle, longtemps après qu'un produit de sécurité a cessé de fonctionner comme prévu..

Comment OakBot / Pinkslipbot restent-ils actifs? Et comment pouvez-vous le supprimer complètement de votre système??

QakBot / Pinkslipbot

Ce cheval de Troie bancaire se nomme QakBot et Pinkslipbot. Le malware lui-même n'est pas nouveau. Il a été déployé pour la première fois à la fin des années 2000, mais continue de poser problème plus de dix ans plus tard. Le cheval de Troie a reçu une mise à jour qui prolonge les activités malveillantes, même si un produit de sécurité limite son objectif initial..

L'infection utilise la technologie UPnP (Universal Plug-and-Play) pour ouvrir les ports et permettre les connexions entrantes de quiconque sur Internet. Pinkslipbot est ensuite utilisé pour collecter les informations d'identification bancaires. La gamme habituelle d’outils malveillants: enregistreurs de frappe, voleurs de mots de passe, attaques par navigateur MITM, vol de certificats numériques, identifiants FTP et POP3, etc. Le malware contrôle un réseau de zombies contenant plus de 500 000 ordinateurs. (Qu'est-ce qu'un botnet, de toute façon? Votre PC est-il un zombie? Et qu'est-ce qu'un ordinateur Zombie? Quoi qu'il en soit? [MakeUseOf explique] Votre ordinateur est-il un Zombie? Et qu'est-ce qu'un ordinateur Zombie? Vous recevez probablement des centaines de courriers indésirables tous les jours, ce qui signifie qu'il y a des centaines et des milliers de personnes assises, assis…)

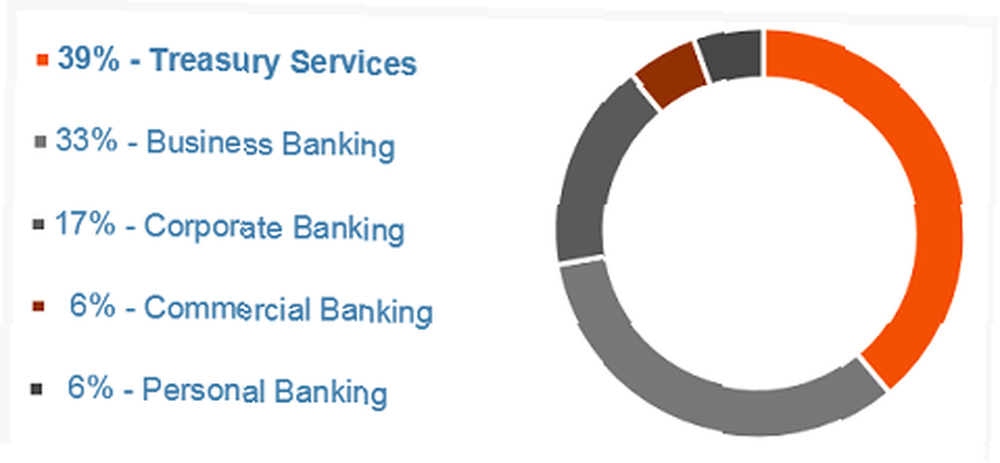

Les programmes malveillants s’adressent principalement au secteur bancaire américain, 89% des appareils infectés se trouvant dans des établissements de trésorerie, de grandes entreprises ou de banques commerciales..

Crédit d'image: IBM X-Force

Crédit d'image: IBM X-Force

Une nouvelle variante

Des chercheurs de McAfee Labs ont découvert la nouvelle variante Pinkslipbot.

“Dans la mesure où UPnP suppose que les applications et les périphériques locaux sont dignes de confiance, il n’offre aucune protection de sécurité et est susceptible d’être utilisé de manière abusive par toute machine infectée du réseau. Nous avons observé plusieurs serveurs mandataires de contrôle Pinkslipbot hébergés sur des ordinateurs distincts du même réseau domestique, ainsi que ce qui semble être un point d'accès public Wi-Fi,” Sanchit Karve, chercheur en matière d'anti-programmes malveillants chez McAfee. “À notre connaissance, Pinkslipbot est le premier malware à utiliser des machines infectées en tant que serveurs de contrôle HTTPS et le deuxième malware à utiliser un exécutable à utiliser UPnP pour la redirection de port après le tristement célèbre ver Conficker en 2008..”

Par conséquent, l’équipe de recherche McAfee (et d’autres) tente d’établir exactement comment un ordinateur infecté devient un proxy. Les chercheurs estiment que trois facteurs jouent un rôle important:

- Une adresse IP située en Amérique du Nord.

- Une connexion internet haut débit.

- La possibilité d'ouvrir des ports sur une passerelle Internet à l'aide de UPnP.

Par exemple, le logiciel malveillant télécharge une image à l'aide du service de test Comcast'sSpeed afin de vérifier que la bande passante disponible est suffisante..

Une fois que Pinkslipbot a trouvé une machine cible appropriée, le logiciel malveillant envoie un paquet Simple Service Discovery Protocol afin de rechercher des dispositifs IGD (Internet Gateway Devices). À son tour, la connectivité de l'IGD est vérifiée, avec un résultat positif en ce qui concerne la création de règles de transfert de port..

En conséquence, une fois que l'auteur du programme malveillant a déterminé si une machine est propice à l'infection, un fichier binaire de cheval de Troie est téléchargé et déployé. Ceci est responsable de la communication proxy du serveur de contrôle.

Difficile à oblitérer

Même si votre suite antivirus ou anti-programme malveillant a correctement détecté et supprimé QakBot / Pinkslipbot, il est possible qu'elle serve toujours de proxy de contrôle du serveur pour le programme malveillant. Votre ordinateur peut toujours être vulnérable sans que vous ne vous en rendiez compte..

“Les règles de redirection de port créées par Pinkslipbot sont trop génériques pour pouvoir être supprimées automatiquement sans risque de mauvaise configuration accidentelle du réseau. Et comme la plupart des programmes malveillants n'interfèrent pas avec le transfert de port, les solutions anti-programmes malveillants ne peuvent pas annuler ces modifications.,” dit Karve. “Malheureusement, cela signifie que votre ordinateur peut toujours être vulnérable aux attaques extérieures même si votre logiciel anti-programme malveillant a supprimé avec succès tous les fichiers binaires Pinkslipbot de votre système..”

Le logiciel contient des fonctionnalités de ver Virus, logiciels espions, logiciels malveillants, etc. Expliqué: Comprendre les menaces en ligne Virus, logiciels espions, Logiciels malveillants, etc. Expliqué: Comprendre les menaces en ligne le web commence à ressembler à un endroit assez effrayant. , ce qui signifie qu’il peut se répliquer automatiquement via des lecteurs réseau partagés et d’autres supports amovibles. Selon des chercheurs d'IBM X-Force, cela a provoqué des verrouillages Active Directory (AD), obligeant les employés des établissements bancaires concernés à rester déconnectés pendant des heures à la fois..

Un guide de suppression court

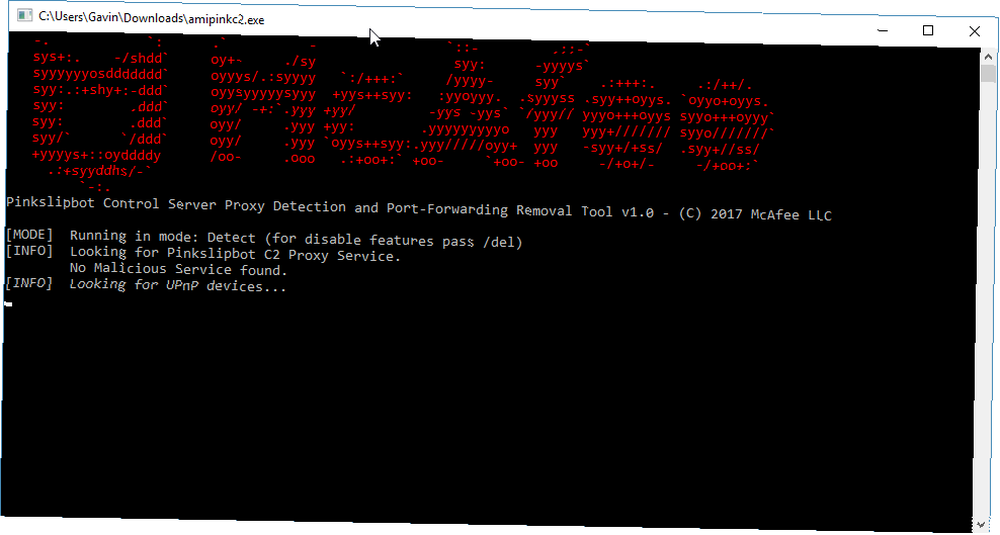

McAfee ont publié le Outil de suppression de Pinkslipbot Control Server Proxy Detection and Port-Forwarding (ou PCSPDPFRT, bref… je plaisante). L'outil est disponible au téléchargement ici. De plus, un court manuel d'utilisation est disponible ici [PDF].

Une fois que vous avez téléchargé l’outil, faites un clic droit et Exécuter en tant qu'administrateur.

L’outil analyse automatiquement votre système dans “détecter le mode.” S'il n'y a aucune activité malveillante, l'outil se fermera automatiquement sans apporter de modification à la configuration de votre système ou de votre routeur..

Cependant, si l’outil détecte un élément malveillant, vous pouvez simplement utiliser le / del commande pour désactiver et supprimer les règles de transfert de port.

Éviter la détection

Il est quelque peu surprenant de voir un cheval de Troie bancaire de cette sophistication.

Outre le ver Conficker susmentionné “les informations sur l'utilisation malveillante de l'UPnP par un programme malveillant sont rares.” De manière plus pertinente, il est clair que les appareils IoT utilisant UPnP constituent une cible (et une vulnérabilité) énorme. Alors que les appareils IoT deviennent omniprésents, vous devez concéder que les cybercriminels ont une chance en or. (Même votre réfrigérateur est en danger! Le réfrigérateur intelligent de Samsung vient d'être attribué. Que pensez-vous du reste de votre maison intelligente? Le réfrigérateur intelligent de Samsung vient tout juste d'être acheté. Que pensez-vous du reste de votre maison intelligente? Une vulnérabilité du réfrigérateur intelligent de Samsung a été découverte par le Royaume-Uni Pen Test Parters, une entreprise d’information basée sur l’infosec. La mise en œuvre du cryptage SSL par Samsung ne vérifie pas la validité des certificats.)

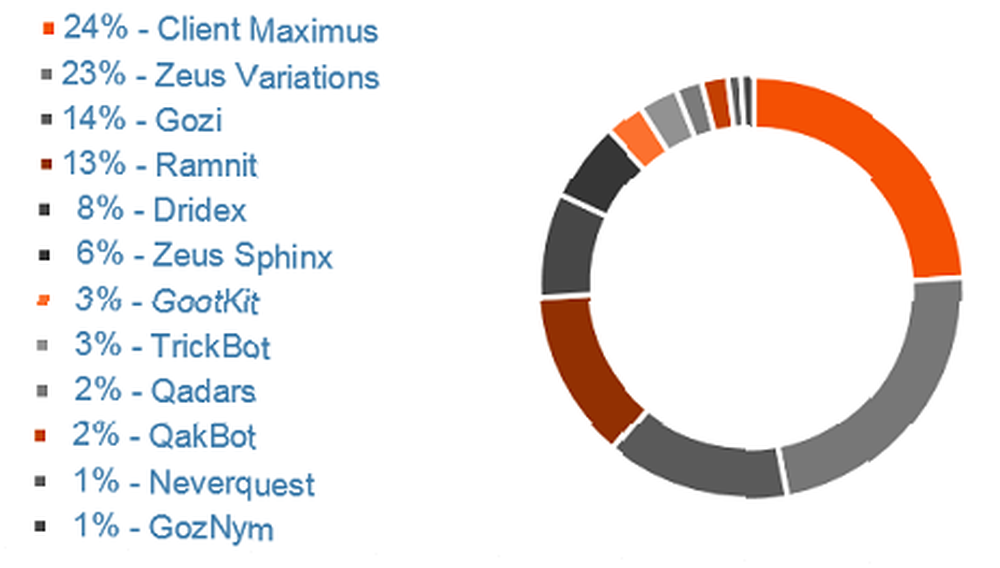

Mais bien que Pinkslipbot devienne une variante difficile à supprimer, il n’est toujours que 10e parmi les types de logiciels malveillants financiers les plus répandus. Le client Maximus occupe toujours la première place.

Crédit d'image: IMB X-Force

Crédit d'image: IMB X-Force

Les mesures d'atténuation restent essentielles pour éviter les logiciels malveillants financiers, qu'il s'agisse d'entreprises, d'entreprises ou de particuliers. Éducation de base contre le phishing Comment repérer un courrier électronique de phishing? Comment repérer un courrier électronique de phishing Attraper un courrier électronique de phishing est une tâche ardue! Les fraudeurs se font passer pour PayPal ou Amazon, tentant de voler votre mot de passe et les informations de votre carte de crédit, leur tromperie est presque parfaite. Nous vous montrons comment détecter la fraude. Comment les fraudeurs utilisent-ils les courriels de phishing pour cibler les étudiants? Comment les fraudeurs utilisent-ils les courriers de phishing pour cibler les étudiants? Le nombre d'escroqueries destinées aux étudiants est en augmentation et beaucoup tombent dans ces pièges. Voici ce que vous devez savoir et ce que vous devez faire pour les éviter. un moyen massif d’empêcher ce type d’infection de pénétrer dans une organisation - ou même chez vous.

Touché par Pinkslipbot? Était-ce à la maison ou votre organisation? Étiez-vous en lock-out de votre système? Faites-nous savoir vos expériences ci-dessous!

Crédit d'image: akocharm via Shutterstock