Mark Lucas

0

3027

109

Il y a de bonnes nouvelles pour toute personne touchée par les ransomwares CrypBoss, HydraCrypt et UmbreCrypt. Fabian Wosar, chercheur à Emsisoft, a réussi à procéder à une ingénierie inverse, et a ainsi lancé un programme capable de décrypter des fichiers qui seraient autrement perdus..

Ces trois programmes malveillants sont très similaires. Voici ce que vous devez savoir à leur sujet et comment récupérer vos fichiers..

Rencontrer la famille CrypBoss

La création de logiciels malveillants a toujours été une industrie artisanale valant des milliards de dollars. Des développeurs de logiciels mal intentionnés écrivent de nouveaux programmes malveillants et les vendent aux enchères à des criminels organisés dans les confins du Web sombre. Un voyage dans le Web caché: guide pour les nouveaux chercheurs Un voyage dans le Web caché: Guide pour les nouveaux chercheurs Ce manuel Vous parcourez les nombreux niveaux du Web profond: bases de données et informations disponibles dans des revues spécialisées. Enfin, nous arriverons aux portes de Tor. .

Ces criminels les distribuent ensuite à grande échelle, infectant ainsi des milliers de machines et générant une somme impie. Qu'est-ce qui motive les gens à pirater des ordinateurs? Astuce: l'argent Qu'est-ce qui motive les gens à pirater des ordinateurs? Astuce: Argent Les criminels peuvent utiliser la technologie pour gagner de l'argent. Tu sais ça. Mais vous seriez surpris de voir à quel point ils peuvent être ingénieux, du piratage et de la revente de serveurs à leur reconfiguration en mineurs lucratifs de Bitcoin.. .

Il semble que c'est ce qui s'est passé ici.

HydraCrypt et UmbreCrypt sont des variantes légèrement modifiées d'un autre programme malveillant appelé CrypBoss. En plus d'avoir des ancêtres partagés, ils sont également distribués par l'intermédiaire du Angler Exploit Kit, qui utilise la méthode du téléchargement au volant pour infecter les victimes. Dann Albright a beaucoup écrit sur les kits d’exploitation Voici comment ils vous piratent: le monde obscur des kits d’exploitation Voici comment ils vous piratent: le monde obscur des kits d’exploitation Les fraudeurs peuvent utiliser des suites logicielles pour exploiter les vulnérabilités et créer des programmes malveillants. Mais quels sont ces kits d'exploits? D'où viennent-ils? Et comment peuvent-ils être arrêtés? autrefois.

Certains des plus grands noms de la recherche sur la sécurité informatique ont effectué de nombreuses recherches sur la famille CrypBoss. Le code source de CrypBoss a été divulgué l’année dernière sur PasteBin et a été presque immédiatement dévoré par la communauté de la sécurité. En fin de semaine dernière, McAfee a publié l'une des meilleures analyses d'HydraCrypt, qui explique son fonctionnement à son plus bas niveau..

Les différences entre HydraCrypt et UmbreCrypt

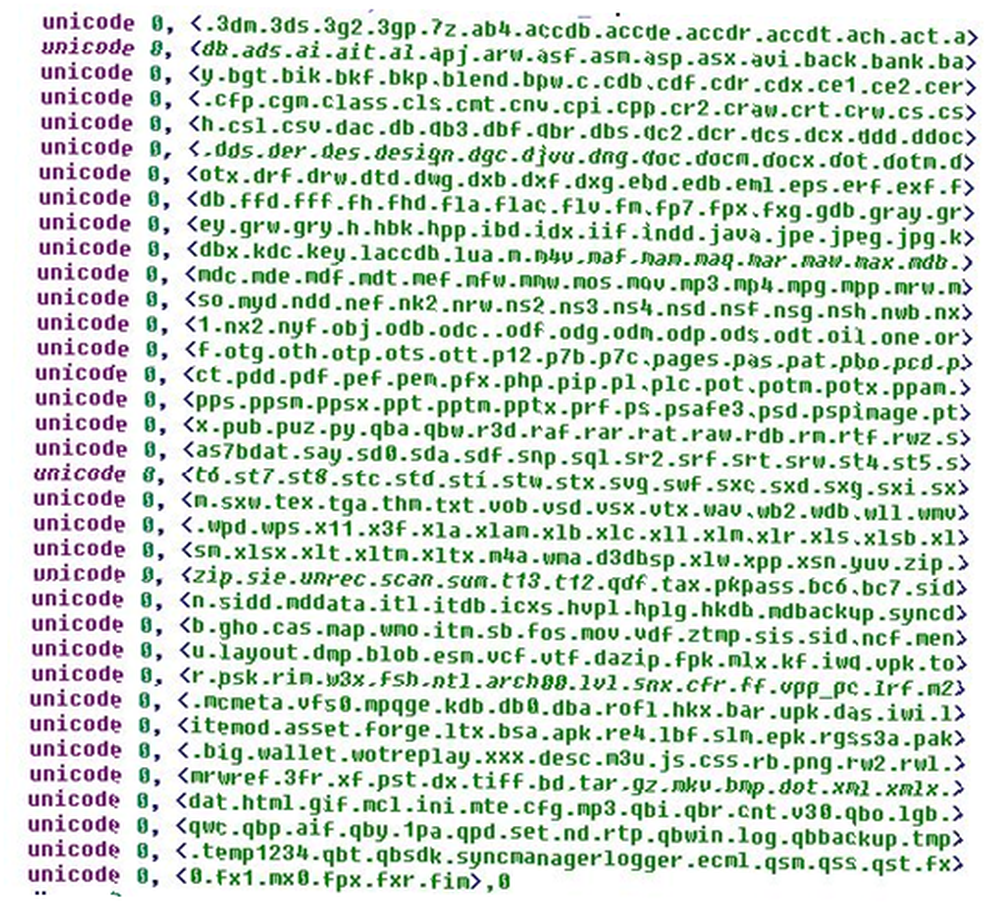

En termes de fonctionnalités essentielles, HydraCrypt et UmbreCrypt font la même chose. Lorsqu’ils infectent un système pour la première fois, ils commencent à chiffrer les fichiers en fonction de leur extension, en utilisant un cryptage asymétrique puissant..

Ils ont également d’autres comportements non essentiels qui sont assez courants dans les logiciels ransomware..

Par exemple, les deux autorisent l'attaquant à télécharger et à exécuter un logiciel supplémentaire sur la machine infectée. Les deux suppriment les clichés instantanés des fichiers cryptés, rendant impossible leur restauration..

Peut-être la plus grande différence entre les deux programmes est la façon dont ils “une rançon” les dossiers.

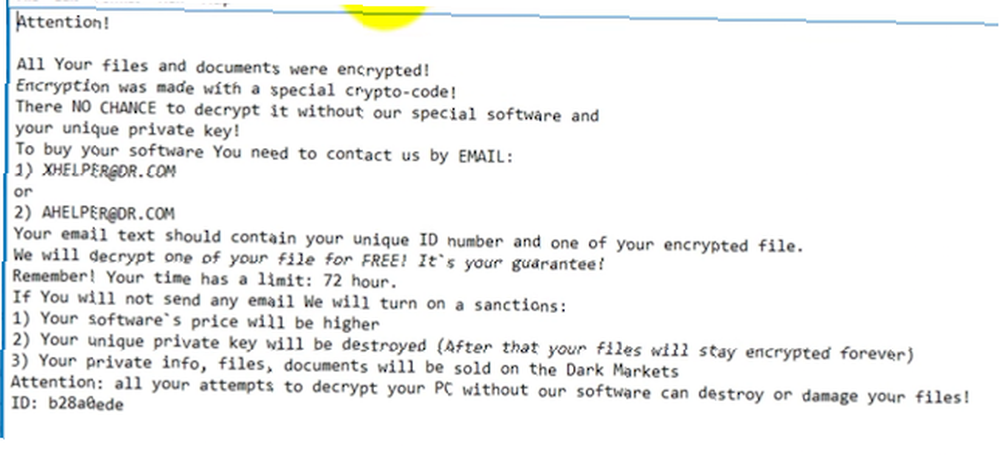

UmbreCrypt est une affaire de fait. Il indique aux victimes qu'elles ont été infectées et qu'il n'y a aucune chance pour qu'elles récupèrent leurs fichiers sans coopérer. Pour que la victime puisse lancer le processus de déchiffrement, elle doit envoyer un courrier électronique à l'une des deux adresses. Ceux-ci sont hébergés sur “ingénieur.com” et “consultant.com” respectivement.

Peu de temps après, une personne d'UmbreCrypt répondra avec des informations de paiement. L'avis de ransomware n'indique pas à la victime combien elle va payer, bien qu'il indique à la victime que les frais seront multipliés s'il ne paye pas dans les 72 heures..

De manière hilarante, les instructions fournies par UmbreCrypt indiquent à la victime de ne pas lui envoyer de courrier électronique. “menaces et impolitesse”. Ils fournissent même un exemple de format de courrier électronique que les victimes peuvent utiliser..

HydraCrypt diffère légèrement dans la façon dont leur note de rançon est loin plus menaçant.

Ils disent que si la victime ne paie pas dans les 72 heures, ils vont imposer une sanction. Cela peut être une augmentation de la rançon ou la destruction de la clé privée, rendant ainsi impossible le déchiffrement des fichiers..

Ils menacent également de divulguer des informations confidentielles. Voici ce que votre identité pourrait valoir sur le Web noir. Voici quelle serait votre identité sur le Web sombre. Il est mal à l'aise de penser à vous comme une marchandise, mais toutes vos données personnelles, de nom et adresse pour les détails du compte bancaire, valent quelque chose pour les criminels en ligne. Combien valez-vous? , fichiers et documents de non-payeurs sur le Web sombre. Cela en fait une rareté parmi les ransomwares, car cela a une conséquence bien pire que de ne pas récupérer vos fichiers..

Comment récupérer vos fichiers

Comme nous l’avons mentionné plus tôt, Fabian Wosar d’Emisoft a pu casser le cryptage utilisé et a publié un outil permettant de récupérer vos fichiers, appelé DecryptHydraCrypt.

Pour que cela fonctionne, vous devez disposer de deux fichiers. Ceux-ci doivent être n'importe quel fichier crypté, plus une copie non cryptée de ce fichier. Si vous avez sauvegardé sur Google Drive ou sur votre compte de messagerie un document sur votre disque dur, utilisez cette commande..

Sinon, recherchez simplement un fichier PNG chiffré et utilisez tout autre fichier PNG aléatoire que vous avez créé ou que vous téléchargez à partir d'Internet..

Ensuite, faites-les glisser dans l'application de décryptage. Il va ensuite entrer en action et commencer à essayer de déterminer la clé privée.

Vous devriez être averti que cela ne sera pas instantané. Le déchiffreur effectuera des calculs compliqués pour élaborer votre clé de déchiffrement. Ce processus peut prendre plusieurs jours, selon votre processeur..

Une fois que la clé de déchiffrement a été élaborée, une fenêtre s’ouvrira et vous permettra de sélectionner les dossiers dont vous souhaitez déchiffrer le contenu. Cela fonctionne de manière récursive, donc si vous avez un dossier dans un dossier, il vous suffira de sélectionner le dossier racine..

Il est intéressant de noter que HydraCrypt et UmbreCrypt ont un défaut: les 15 derniers octets de chaque fichier crypté sont endommagés de manière irréversible..

Cela ne devrait pas trop vous déranger car ces octets sont généralement utilisés pour le remplissage ou les métadonnées non essentielles.. Fluff, fondamentalement. Mais si vous ne pouvez pas ouvrir vos fichiers déchiffrés, essayez de les ouvrir avec un outil de restauration de fichier..

Pas de chance?

Il y a une chance que cela ne fonctionne pas pour vous. Cela pourrait être pour plusieurs raisons. Le plus probable est que vous essayez de l'exécuter sur un programme anti-ransomware autre que HydraCrypt, CrypBoss ou UmbraCrypt..

Une autre possibilité est que les auteurs du programme malveillant l’aient modifié pour utiliser un algorithme de cryptage différent..

À ce stade, vous avez deux options.

Le pari le plus rapide et le plus prometteur est de payer la rançon. Cela varie un peu, mais se situe généralement autour de 300 USD et vos fichiers seront restaurés dans quelques heures..

Il devrait aller de soi que vous traitez avec des criminels organisés. Il n'y a donc aucune garantie qu'ils décrypteront les fichiers. Si vous n'êtes pas content, vous n'avez aucune chance d'obtenir un remboursement..

Vous devez également prendre en compte l'argument voulant que le paiement de ces rançons perpétue la propagation du ransomware et continue de le rendre financièrement rentable pour les développeurs qui souhaitent écrire des programmes ransomware..

La deuxième option est d'attendre dans l'espoir que quelqu'un publiera un outil de décryptage pour le malware contre lequel vous avez été attaqué. CryptoLocker est mort: voici comment récupérer vos fichiers! CryptoLocker est mort: voici comment récupérer vos fichiers! , lorsque les clés privées ont été divulguées à partir d'un serveur de commande et de contrôle. Ici, le programme de décryptage était le résultat d'une fuite de code source.

Il n'y a aucune garantie pour cela cependant. Bien souvent, il n’ya pas de solution technologique pour récupérer vos fichiers sans payer une rançon.

Mieux vaut prévenir que guérir

Bien sûr, le moyen le plus efficace de gérer les programmes anti-ransomware est de vous assurer que vous n'êtes pas infecté. En prenant quelques précautions simples, comme exécuter un antivirus entièrement mis à jour et ne pas télécharger des fichiers depuis des emplacements suspects, vous pouvez réduire vos risques d'infection..

Avez-vous été touché par HydraCrypt ou UmbreCrypt? Avez-vous réussi à récupérer vos fichiers? Faites-moi savoir dans les commentaires ci-dessous.

Crédits d'image: Utilisation d'un ordinateur portable, du doigt sur le pavé tactile et du clavier (Scyther5 via ShutterStock), Bitcoin sur le clavier (AztekPhoto via ShutterStock)