Peter Holmes

0

5369

1002

Que vous soyez dans un aéroport, dans un café ou dans une bibliothèque, une connexion Wi-Fi gratuite est disponible presque partout ces jours-ci. Malheureusement, tous les réseaux Wi-Fi gratuits ne sont pas protégés de manière vigilante en matière de sécurité informatique..

Le réseau Wi-Fi que vous utilisez peut être exposé aux menaces de sécurité des pirates informatiques et des cybercriminels, mettant ainsi en péril vos informations personnelles. Voici ce que vous devez savoir sur les faux réseaux Wi-Fi.

Pourquoi les pirates utilisent-ils de faux réseaux Wi-Fi??

Le Wi-Fi public est souvent la cible des attaques de type MITM (Man in the Middle). Selon SaferVPN, les pirates utilisent jusqu'à 25% des points d'accès publics pour accéder à vos informations personnelles..

En plus de profiter des réseaux Wi-Fi non sécurisés pour voler votre identité, 5 façons dont les pirates peuvent utiliser le Wi-Fi public pour voler votre identité 5 manières dont les pirates peuvent utiliser le Wi-Fi public pour voler votre identité Vous aimerez peut-être utiliser le Wi-Fi public - mais les hackers aussi. Voici cinq moyens par lesquels les cybercriminels peuvent accéder à vos données personnelles et voler votre identité, tout en dégustant un latté et un bagel. , deux vulnérabilités Wi-Fi supplémentaires que les pirates peuvent utiliser sont les points d'accès non autorisés (Rogue Access Points) et Evil Twins. Il s'agit apparemment de véritables réseaux sans fil créés pour inciter les victimes potentielles à divulguer leurs informations personnelles..

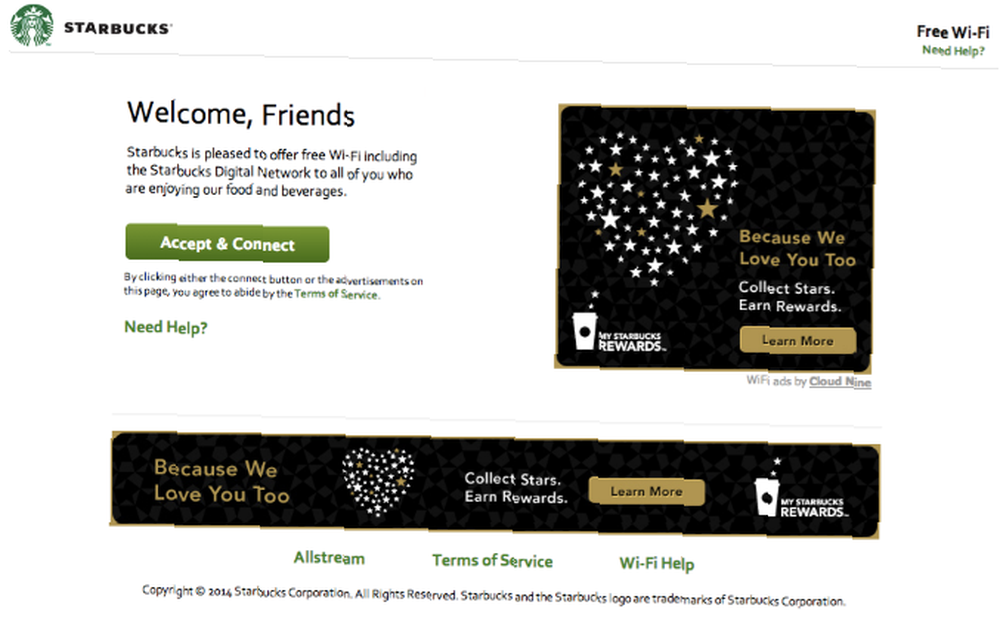

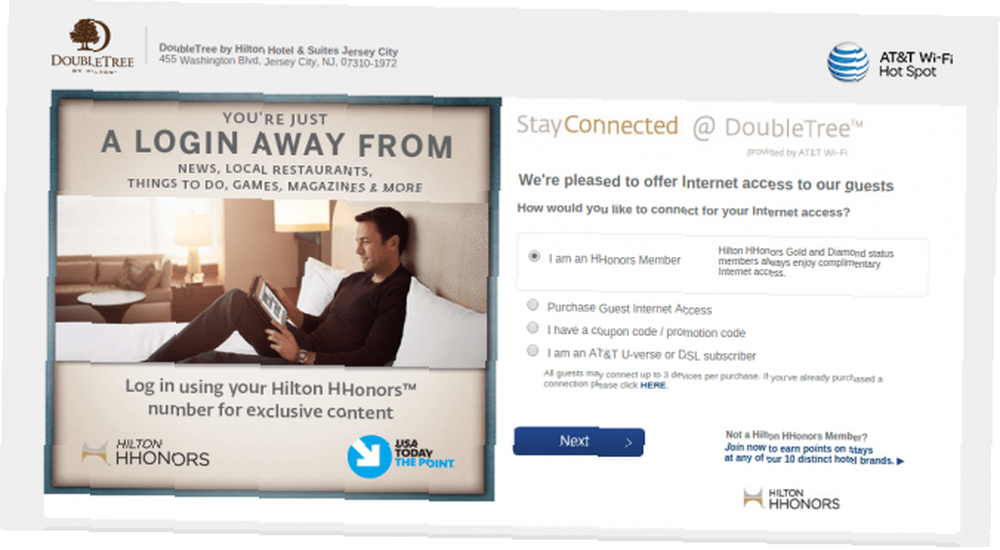

Ils peuvent ressembler à ce que vous attendez d'un véritable réseau et agir comme tel. Cela inclut l’utilisation du même nom ou d’un nom similaire (pensez Starbucks Wi-fi contre Starbucks Wi-Fi gratuit), et le même écran de connexion.

Lorsque vous êtes connecté à un réseau non sécurisé et non chiffré, vous donnez au moins un accès gratuit à l'intrus à tout ce que vous faites en ligne. Cela inclut la saisie des noms d’utilisateur, mots de passe et autres informations personnelles que vous entrez..

Tout au plus, vous téléchargerez un virus ou un logiciel malveillant et leur donnerez un accès complet à votre appareil, même après vous être déconnecté du périphérique non sécurisé. “réseau”.

Si vous vous connectez à un réseau nécessitant une carte de crédit, comme un hôtel ou un avion “payer à l'heure” réseau, le pirate informatique aura copié les informations de votre carte de crédit avant même de commencer à naviguer. En bref, toutes les données que vous téléchargez ou chargez sur le réseau Wi-Fi du pirate informatique sont visibles pour eux..

Bien qu'il existe d'autres moyens par lesquels les pirates informatiques peuvent utiliser le Wi-Fi public pour voler votre identité, nous allons nous concentrer sur ce que sont Evil Twins et Rogue Access Points, sur ce qu'il faut rechercher et ce que vous devez faire si vous vous connectez à l'un d'entre eux..

Qu'est-ce qu'un point d'accès non autorisé (AP)?

Un point d'accès Rogue, parfois utilisé de manière interchangeable avec Evil Twin, est un périphérique non sécurisé connecté à un réseau inconnu du propriétaire. Cet appareil diffusera son propre réseau Wi-Fi qui vous permettra de vous connecter au véritable réseau créé par l'entreprise..

La connexion au Wi-Fi semblera normale, mais votre connexion passera par le point d’accès du pirate informatique au lieu du périphérique sécurisé prévu..

Un pirate informatique associe généralement cela à une attaque par déni de service. Qu'est-ce qu'une attaque DDoS? [MakeUseOf explique] Qu'est-ce qu'une attaque DDoS? [MakeUseOf explique] Le terme DDoS siffle à chaque fois que le cyber-activisme surgit en masse. Ce type d'attaques fait les gros titres de la presse internationale pour plusieurs raisons. Les problèmes qui déclenchent ces attaques DDoS sont souvent controversés ou hautement… sur le point d'accès d'origine pour le désactiver, faisant de leur le seul signal disponible..

Les points d'accès non autorisés constituent un problème de sécurité majeur qui menace la sécurité de tous les utilisateurs connectés. Les fonctionnalités de sécurité réseau et les pare-feu pouvant être activés sur le réseau n'affecteront pas l'accès des points d'accès non autorisés à vos données transmises..

Un Rogue AP est difficile à repérer en tant qu'utilisateur. Cependant, si vous craignez d’avoir des périphériques supplémentaires sur votre réseau, voici comment trouver un périphérique non fiable sur votre réseau..

Qu'est-ce qu'un mauvais réseau Wi-Fi double??

Un Evil Twin est techniquement un type de point d'accès non autorisé pouvant être configuré avec n'importe quel téléphone ou ordinateur portable doté de fonctionnalités sans fil. Il diffère en ce sens qu'il n'est pas strictement connecté au réseau Wi-Fi de l'entreprise sans le savoir. Le pirate informatique configurera un réseau sans fil dupliqué qui ressemble et agit de la même manière que le réseau d'origine, en utilisant le même nom et apparemment les mêmes caractéristiques de sécurité..

Le signal de ce Wi-Fi l'emporte généralement sur celui du réseau réel, simplement en étant physiquement plus proche de l'utilisateur. Encore une fois, une attaque par déni de service visant à désactiver le point d'accès d'origine n'est pas rare dans ce scénario..

Dans les deux cas, cela signifie que les victimes potentielles se connecteront au signal du pirate plutôt qu'au réseau réel..

Comment repérer un mauvais réseau Wi-Fi double

Malheureusement, dans la vraie vie, les jumeaux maléfiques ne portent pas de barbiches pour les rendre facilement identifiables. Ne présumez pas cela car le nom du Wi-Fi est “Starbucks Wi-fi gratuit”, qu'il est sécurisé, ou même qu'il appartient à Starbucks.

Curieusement, les Evil Twins les plus faciles à repérer peuvent être ceux qui sont protégés par mot de passe. Si vous entrez intentionnellement un mot de passe incorrect et que vous ne recevez pas de message d'erreur, le point d'accès est probablement faux. Un jumeau maléfique laissera généralement n'importe qui y accéder quel que soit le mot de passe que vous entrez.

Attention aux connexions réseau très lentes. Cela pourrait indiquer que le pirate informatique utilise Internet mobile pour vous connecter au Web..

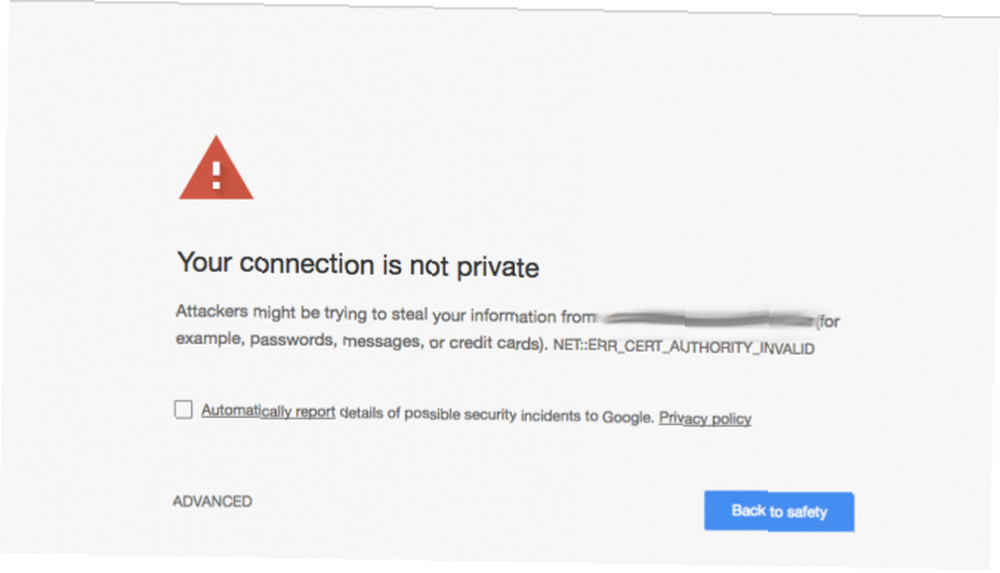

Faites également attention à la barre d'adresse des sites Web que vous visitez. Si votre site Web bancaire affiche une version HTTP non cryptée au lieu de HTTPS, votre connexion est définitivement non sécurisée. Ceci s'appelle SSL Stripping, et un pirate informatique peut obtenir vos mots de passe ou vos coordonnées bancaires au fur et à mesure que vous les entrez.

Il est facile pour un pirate informatique de vous rediriger vers une fausse version de n'importe quel site Web si vous vous connectez via son appareil. Ainsi, il pourra obtenir vos informations de connexion dès que vous les aurez entrées. L'utilisation d'un VPN ne vous protégera pas dans ces cas, car vous entrez vos informations sur le propre site Web du pirate informatique..

Cependant, assurez-vous que l'URL est correcte et recherchez les erreurs grammaticales ou le langage que vous n'attendriez pas du site Web..

Les faux domaines (utilisant souvent des adresses mal désignées) doivent être surveillés lorsque vous naviguez dans n'importe quelle situation, car ils constituent l'une des nombreuses menaces d'ingénierie sociale courantes auxquelles vous pouvez faire face en ligne. Comment vous protéger de ces 8 attaques d'ingénierie sociale Comment vous protéger de ces 8 attaques d'ingénierie sociale Quelles techniques d'ingénierie sociale un pirate informatique utiliserait-il et comment vous en protégeriez-vous? Jetons un coup d'oeil à certaines des méthodes d'attaque les plus courantes.

Comment éviter d'être victime de piratages Wi-Fi publics

Utilisez toujours un VPN, comme notre service ExpressVPN, classé n ° 1, sur votre tablette, votre téléphone ou votre ordinateur portable. Il existe des solutions VPN pour pratiquement tous les appareils, y compris vos smartphones, tablettes, ordinateurs portables, ordinateurs de bureau et routeurs..

Lorsque vous accédez à un réseau Wi-Fi public, en particulier si aucun VPN n’est installé, continuez à naviguer régulièrement. Évitez d'accéder à des sites Web sur lesquels vous allez saisir des données sensibles, comme Amazon ou vos services bancaires en ligne..

Recherchez les erreurs de certificat SSL. Qu'est-ce qu'un certificat de sécurité de site Web et pourquoi devriez-vous vous en soucier? Qu'est-ce qu'un certificat de sécurité de site Web et pourquoi devriez-vous vous en soucier? De nombreux navigateurs vous informeront si vous accédez à une page non sécurisée et non cryptée. Assurez-vous d’avoir accès aux versions chiffrées de n’importe quel site Web. Toujours vérifier si le “Garantir” remarquez dans votre barre d'adresse est vert. Outre un VPN, vous devez également envisager des extensions de sécurité telles que HTTPS Everywhere. 13 Meilleures extensions de sécurité Google Chrome à installer maintenant 13 Meilleures extensions de sécurité Google Chrome à installer maintenant Il peut être difficile de rester en ligne sécurisé. Voici plusieurs extensions de sécurité Chrome que vous devriez envisager d’ajouter.. .

Si vous voyez une erreur de certificat de sécurité, ne l'ignorez pas. Au lieu de cela, fermez le site Web et recherchez d’autres indices indiquant que vous êtes sur un réseau suspect..

Cela pourrait également valoir la peine de désactiver votre appareil. “connexion automatique au Wi-Fi” fonction pour empêcher la connexion accidentelle à un réseau illégitime.

Prenez garde et suivez ces sept stratégies sécurisées pour utiliser le Wi-Fi public en toute sécurité sur votre téléphone..

Que faire si vous vous connectez à un partenaire maléfique ou malicieux

Même si vous êtes vigilant, votre téléphone peut vous connecter automatiquement à un réseau non sécurisé sans que vous vous en rendiez compte. Si vous pensez que vous êtes connecté à un réseau compromis, procédez comme suit pour réduire les conséquences potentielles..

- Déconnecter le plus rapidement possible.

- Effacez votre liste de connexions Wi-Fi enregistrées pour éviter de vous connecter au même réseau à l'avenir..

- Effacer le cache de votre navigateur

- Exécutez des contrôles antivirus et anti-programmes malveillants. Les meilleurs outils antivirus et de sécurité informatique Les meilleurs outils antivirus et de sécurité informatique Préoccupé par les logiciels malveillants, les ransomwares et les virus? Voici les meilleures applications de sécurité et antivirus dont vous avez besoin pour rester protégé.

- Changez le mot de passe de n'importe quel site auquel vous vous êtes connecté et de tout autre site Web utilisant les mêmes informations de connexion..

- Appelez votre banque et annulez toutes les cartes bancaires que vous avez utilisées.

Tout réseau non chiffré et réseau Wi-Fi public peut être la cible d'une attaque MITM. En fait, le réseau n'a même pas besoin d'appartenir à un pirate informatique ayant une intention criminelle - tout réseau mis en place sans souci de sécurité est vulnérable. Soyez prudent et utilisez toujours un VPN lorsque vous êtes en ligne. 4 raisons de toujours utiliser un VPN lorsque vous êtes en ligne 4 raisons de toujours utiliser un VPN lorsque vous êtes en ligne Les VPN (réseaux privés virtuels) sont de plus en plus populaires. . Cependant, il n’est pas toujours clair pourquoi vous devriez en utiliser un. Voici pourquoi vous devriez en utiliser un chaque fois que vous allez en ligne. !