William Charles

0

1654

346

Lorsque nous parlons de sécurité et de confidentialité, plusieurs acronymes courants sont utilisés. Vous avez probablement rencontré le navigateur Tor, axé sur la confidentialité et l'anonymat. Et les VPN figurent souvent dans les articles des grands médias. Il y a une autre option à considérer aussi: I2P.

Mais quel acronyme de confidentialité convient à vos besoins? Explorons ce que sont I2P, Tor et les VPN, et lequel vous convient le mieux Tor contre PirateBrowser contre Anonymox: confidentialité et accès comparés Tor contre PirateBrowser contre Anonymox: confidentialité et accès Comparé, Tor n'est plus le seul à proposer des navigateurs une expérience Internet sécurisée et axée sur la confidentialité. Plusieurs autres choix forts sont maintenant disponibles. Mais quelle solution vous convient le mieux? Nous allons jeter un coup d'oeil. .

Tor

le “Tor” nom dérive du nom du projet logiciel d'origine: The Onion Router. Le logiciel Tor dirige le trafic Web via un système mondial de nœuds relais interconnectés. Ceci est connu comme “routage des oignons” parce que vos données traversent plusieurs couches.

En plus des couches, Tor chiffre tout le trafic réseau, y compris l'adresse IP du prochain nœud. Les données cryptées passent par plusieurs relais sélectionnés de manière aléatoire, une seule couche contenant l'adresse IP du nœud suivant étant déchiffrée pendant le transit..

Le dernier nœud de relais déchiffre le paquet en entier et envoie les données à sa destination finale sans révéler - à aucun moment - une adresse IP source..

Comment utiliser Tor?

Le navigateur Tor est le moyen le plus simple d’utiliser le logiciel Tor. Téléchargez et installez le navigateur comme n'importe quel autre logiciel. La configuration se poursuivra après la première ouverture du navigateur Tor. Ensuite, vous naviguez comme d'habitude. Ce sera un peu plus lent que la normale - j'ai peur que l'envoi des données par plusieurs relais prenne du temps..

Pourquoi devrais-je utiliser Tor?

Le navigateur Tor chiffre toutes les transmissions de données. En tant que tel, de nombreuses personnes l'utilisent: criminels, journalistes, pirates informatiques, forces de l'ordre (pour protéger les communications et résoudre les crimes), agences gouvernementales, et bien plus encore. En fait, Tor a commencé sa vie en tant que projet de recherche navale et de DARPA aux États-Unis. Nous avons même écrit un guide expliquant comment utiliser le Web caché comme outil de recherche Voyage dans le Web caché: guide pour les nouveaux chercheurs Voyage dans le Web caché: guide pour les nouveaux chercheurs Ce manuel vous guidera dans une tournée les nombreux niveaux du Web profond: bases de données et informations disponibles dans des revues spécialisées. Enfin, nous arriverons aux portes de Tor. .

Le navigateur Tor est également l’un des chemins les plus directs vers le Web sombre (à ne pas confondre avec le Web profond. 6 coins inconnus du Web profond que vous pourriez aimer. 6 coins inconnus du Web profond et que vous aimeriez aimer. Le Web profond a une mauvaise réputation - à peu près toutes les mauvaises choses auxquelles vous pouvez penser sont disponibles, mais il y a aussi de très bonnes choses que vous voudrez peut-être vérifier.). Le web sombre est le soi-disant “ventre sombre” Qu'est-ce que le Web profond? C'est plus important que vous ne le pensez Qu'est-ce que le Web profond? C'est plus important que vous ne le pensez Le web profond et le web sombre semblent à la fois effrayants et néfastes, mais les dangers ont été exagérés. Voici ce qu'ils ont réellement fait et comment vous pouvez même y accéder vous-même! de l'ordinaire (parfois appelé “surface”) Web que nous parcourons quotidiennement. Chaque fois que vous entendez parler d'un marché en ligne vendant des substances et des produits illicites, vous parlez d'un site hébergé sur le réseau occulte.

Mais Tor ne se limite pas aux marchés et communications secrètes fous The Rise and Fall de Ross Ulbricht, alias le Dread Pirate Roberts The Rise and Fall de Ross Ulbricht, alias le dread Pirate Roberts La Route de la Soie ressemblait à Amazon pour le marché noir. Son chef, le Dread Pirate Roberts, a souvent adopté une philosophie libertaire anti-établissement, mais que savons-nous de plus sur lui? . Vous pouvez l'utiliser pour d'autres, “Ordinaire” navigation sur Facebook Comment parcourir Facebook sur Tor en 5 étapes Comment parcourir Facebook sur Tor en 5 étapes Vous souhaitez rester en sécurité lorsque vous utilisez Facebook? Le réseau social a lancé une adresse .onion! Voici comment utiliser Facebook sur Tor. . Par exemple, les compagnies aériennes utilisent des algorithmes complexes pour garder un œil sur l'intérêt de leurs vols, ajustant les prix à la demande. Continuez à visiter le même site, en utilisant la même adresse IP, et la compagnie aérienne saura vous intéresser - mais le prix augmente généralement. Consultez les mêmes vols en utilisant le navigateur Tor et vous pourrez trouver des réductions intéressantes..

Va protéger ma vie privée?

Oui. La conception de Tor protège la vie privée de bas en haut. Si vous utilisez uniquement le navigateur Tor pour naviguer sur Internet, vous ne prévenez personne, nulle part. Cependant, les défenseurs inconditionnels de la vie privée considèrent que le réseau Tor est compromis. Programme de l'Agence nationale de sécurité (NSA) XKeyscore enregistre toutes les personnes visitant la page Web de Tor Votre intérêt pour la confidentialité garantira que vous êtes ciblé par la NSA Votre intérêt pour la confidentialité garantira que vous serez ciblé par la NSA Oui, c'est vrai. Si la protection de la vie privée vous tient à cœur, vous serez peut-être ajouté à une liste. et télécharge le navigateur Tor. En outre, ils classent ceux qui le téléchargent et l'installent comme “extrémistes potentiels.”

RÉSISTER. TELECHARGEZ LE NAVIGATEUR DE TOR. Protégez votre vie privée en ligne.

- petites lèvres (@slavvvica) 5 mai 2017

Donc, oui, désolé, vous êtes sur une liste maintenant. (Ils pensent de la même manière à ceux qui utilisent Linux, alors je ne m'inquiéterais pas trop.)

Tor ne chiffre que les données envoyées et reçues dans le navigateur Tor (ou dans un autre navigateur utilisant le logiciel Tor).. Il ne chiffre pas l'activité du réseau pour l'ensemble de votre système.

Pour en savoir plus sur Tor, cherchez des moyens d'éviter les nœuds de sortie Tor compromis 6 façons de rester en sécurité contre les nœuds de sortie Tor compromis 6 façons de rester en sécurité contre les nœuds de sortie Tor Tor est puissant pour protéger la confidentialité en ligne, mais ce n'est pas le cas. t parfait. Voici comment rester en sécurité contre les nœuds de sortie Tor compromis. .

I2P

Invisible Internet Project (I2P) est un protocole de routage à l'ail. Ceci est une variante du protocole de routage d'oignon utilisé par Tor.

I2P est un “réseau de recouvrement anonyme.” Le protocole de routage ail crypte plusieurs messages ensemble pour rendre l'analyse du trafic de données difficile, tout en augmentant la vitesse du trafic réseau. L'acheminement de l'ail tire son nom de l'ail actuel. Chaque message est un “gousse d'ail,” avec l'ensemble du paquet chiffré représentant le “ampoule.” Chaque message crypté a sa propre instruction de livraison spécifique et chaque noeud final fonctionne comme un identifiant cryptographique (lecture d'une paire de clés publiques).

Chaque client I2P (routeur) construit une série de connexions entrantes et sortantes “tunnels” - mise en réseau peer-to-peer (P2P) directe. Une différence majeure entre I2P et les autres réseaux P2P que vous avez utilisés est la sélection individuelle de la longueur du tunnel. La longueur du tunnel est un facteur d’anonymat, de latence et de débit personnel, et fait partie du modèle de menace entre pairs..

Le résultat est que le plus petit nombre de pairs possible transmet des messages en fonction du modèle de menace de l'expéditeur et du destinataire de chaque pair..

Comment utiliser I2P?

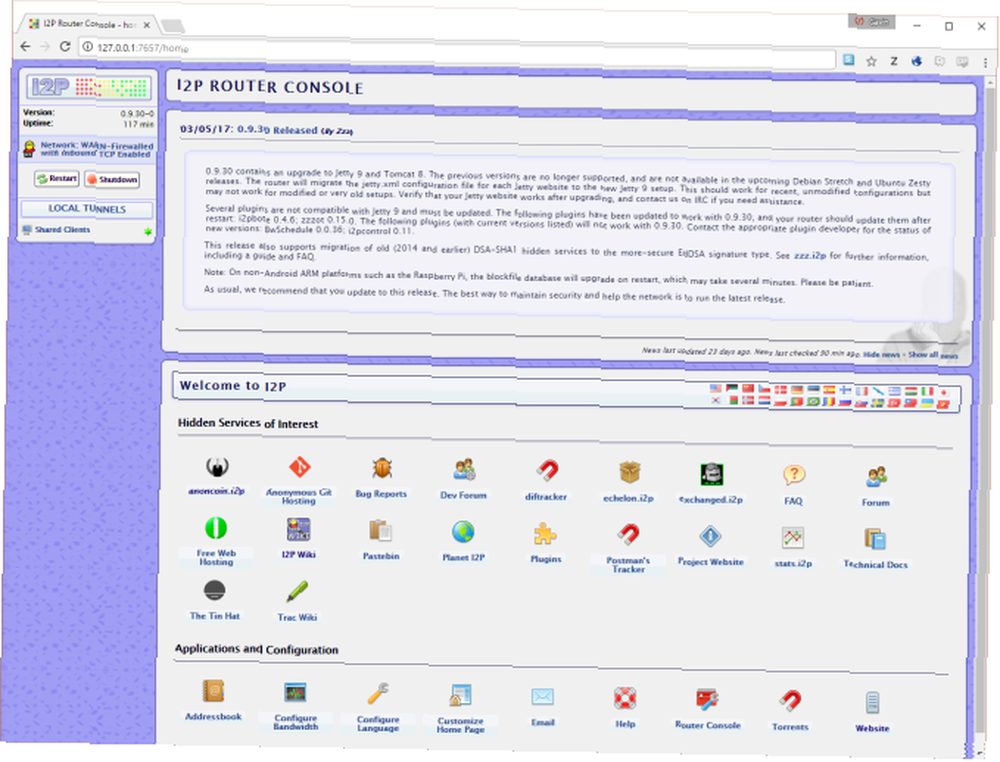

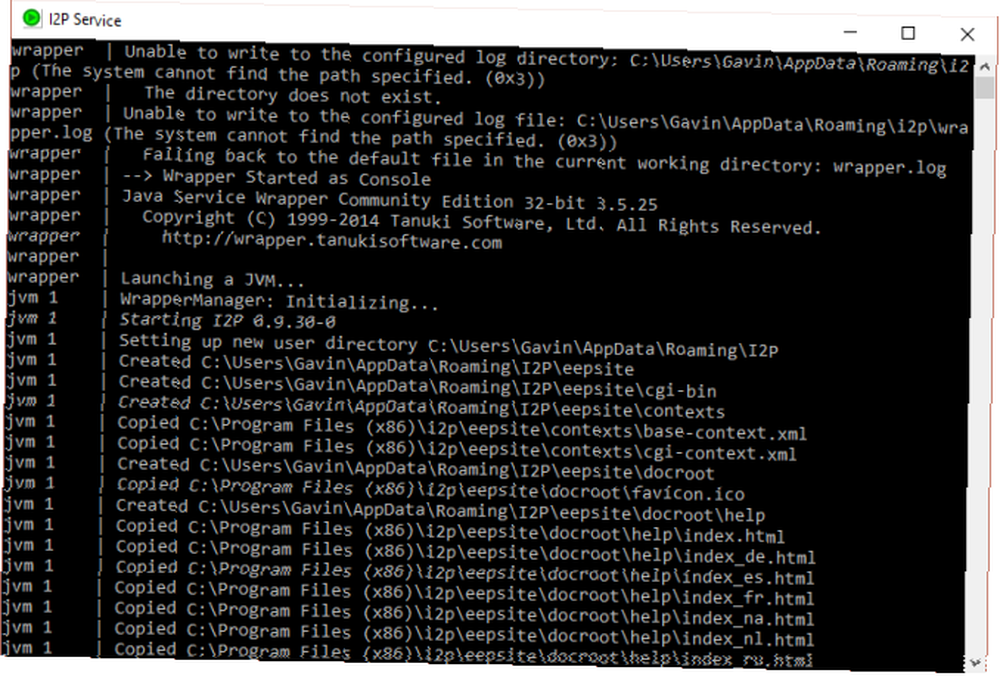

Le moyen le plus simple d'utiliser I2P consiste à télécharger et à installer le package d'installation officiel. Une fois installé, ouvrez Démarrer I2P (redémarrable). Cela ouvrira une page Web hébergée localement dans Internet Explorer, le navigateur par défaut I2P (vous pourrez le changer plus tard). C’est la console du routeur I2P ou, en d’autres termes, le routeur virtuel utilisé pour maintenir votre connexion I2P. Vous remarquerez également la fenêtre de commande du service I2P - ignorez-la et laissez-la en marche en arrière-plan..

Le service I2P peut prendre quelques minutes pour être opérationnel, en particulier lors du premier démarrage. Prenez le temps de configurer vos paramètres de bande passante.

I2P permet à ses utilisateurs de créer et d’héberger des sites Web cachés, appelés “sites eep.” Si vous souhaitez accéder à un site Web, vous devez configurer votre navigateur pour qu’il utilise le proxy I2P spécifique. Vous pouvez trouver les détails de la configuration du proxy I2P ici.

Pourquoi devrais-je utiliser I2P?

I2P et Tor offrent des expériences de navigation similaires pour la plupart. Selon votre configuration de bande passante I2P, il est probablement légèrement plus rapide que le navigateur Tor et s’exécute dans le confort de votre navigateur actuel. I2P regorge de services cachés, dont beaucoup sont plus rapides que leurs équivalents basés sur Tor - un avantage considérable si vous êtes frustré par le réseau parfois exaspérant de Tor..

I2P fonctionne à côté de votre connexion Internet habituelle, cryptant le trafic de votre navigateur. Cependant, I2P n'est pas le meilleur outil pour naviguer anonymement sur le Web ouvert. Le nombre limité de prêts impromptus (où votre trafic se re-joint “régulier” le trafic Internet) signifie qu'il est beaucoup moins anonyme lorsqu'il est utilisé de cette façon.

I2P protégera-t-il ma vie privée??

En un mot, oui. Il protégera très bien votre vie privée, à moins que vous ne l’utilisiez pour la navigation Web régulière. Et même dans ce cas, il faudrait beaucoup de ressources pour isoler votre trafic Web. I2P utilise le modèle P2P distribué pour garantir que la collecte de données, la collecte de statistiques et les aperçus du réseau sont difficiles à effectuer. En outre, le protocole de routage de l'ail chiffre plusieurs messages ensemble, ce qui rend l'analyse du trafic beaucoup plus difficile..

Les tunnels I2P dont nous avons parlé précédemment sont unidirectionnels: les données ne circulent que dans un sens. Un tunnel à l'intérieur, un tunnel à l'extérieur. Cela seul fournit un plus grand anonymat pour tous les pairs.

I2P ne chiffre que les données envoyées et reçues via un navigateur configuré. Il ne chiffre pas l'activité du réseau pour l'ensemble de votre système.

VPN

Enfin, nous avons le réseau privé virtuel (VPN). Un VPN fonctionne différemment pour Tor et I2P. Au lieu de se concentrer uniquement sur le cryptage du trafic du navigateur, un VPN crypte tout le trafic réseau entrant et sortant. En ce sens, il offre aux utilisateurs réguliers un moyen facile de protéger leurs données, mais il y a certaines mises en garde que nous examinerons dans un instant..

Comment fonctionne un VPN

Normalement, lorsque vous envoyez une demande (par exemple, cliquez sur un lien dans votre navigateur Web ou lancez Skype pour un appel vidéo), votre requête envoie une requête au serveur qui contient les données spécifiées, puis elle vous est renvoyée. La connexion de données n'est généralement pas sécurisée et toute personne ayant une connaissance suffisante des ordinateurs peut potentiellement y accéder (en particulier si vous utilisez HTTP standard plutôt que HTTPS).

Un VPN se connecte à un serveur (ou des serveurs) prédéfini (s) appartenant à un particulier, créant une connexion directe appelée “tunnel” Guide abrégé MakeUseOf de la terminologie VPN Guide abrégé MakeUseOf de la terminologie VPN La nécessité d'une connexion Internet sécurisée n'a jamais été aussi vitale. Un VPN est un excellent moyen d’arrêter l’espionnage indésirable dans votre trafic Internet. Nous sommes ici pour couper à travers le jargon VPN. (bien qu'avec l'utilisation croissante de VPN, ce terme ne soit pas vu fréquemment). La connexion directe entre votre système et le serveur VPN est cryptée, de même que toutes vos données..

Les VPN sont accessibles via un client que vous installerez sur votre ordinateur. La majorité des VPN utilisent la cryptographie à clé publique. Comment fonctionne le cryptage et est-il vraiment sans danger? Comment fonctionne le cryptage et est-il vraiment sûr? . Lorsque vous ouvrez le client VPN et que vous vous connectez avec vos informations d'identification, il échange une clé publique. 3 Termes de sécurité essentiels à comprendre 3 Termes de sécurité essentiels à comprendre. Confus par le cryptage? Dérouté par OAuth, ou pétrifié par Ransomware? Révisons quelques termes de sécurité les plus couramment utilisés et leur signification. , confirmer la connexion et protéger votre trafic réseau.

Pourquoi devrais-je utiliser un VPN??

Un VPN chiffre votre trafic réseau. Tout ce qui implique une connexion Internet sur votre système est à l'abri des regards indiscrets. La popularité des VPN a également fortement augmenté. Ils sont exceptionnellement utiles pour:

- Sécuriser vos données sur une connexion Wi-Fi publique.

- Accéder au contenu limité par région.

- Une couche de sécurité supplémentaire lors de l'accès à des informations sensibles.

- Protéger votre vie privée du gouvernement ou d'autres agences invasives.

Un VPN protégera-t-il ma vie privée?

Oui, un VPN protégera votre vie privée - mais voici les mises en garde auxquelles j'ai fait allusion plus tôt. Comme la plupart des choses, vous payez pour ce que vous obtenez. Il existe de nombreux fournisseurs de VPN gratuits, mais ils ne vous protègent pas toujours aussi complètement que vous le pensez..

Par exemple, de nombreux fournisseurs de VPN gratuits tiennent un journal de tous les utilisateurs et de leur trafic Internet. Ainsi, bien que les données cryptées puissent entrer et sortir en toute sécurité de votre ordinateur, ainsi que de leur serveur, il existe toujours un journal de ce que vous avez fait. Et bien que la majorité des fournisseurs de VPN ne soient pas sur le point de vous transformer en autorités, ils sont légalement obligés de divulguer ce qu'ils savent s'ils recevaient une assignation à comparaître. Si vous souhaitez une connexion véritablement sécurisée et sans journal, consultez ces six VPN axés sur la confidentialité..

Les VPN constituent un excellent moyen facile de récupérer une partie de la vie privée, sans avoir à changer de navigateur, ni à modifier vos habitudes de navigation et votre utilisation d'Internet. Si vous envisagez cette option, vous pouvez également envisager l’utilisation d’un commutateur de désactivation de réseau privé virtuel. Qu'est-ce qu'un commutateur de suppression de réseau privé virtuel? Voici pourquoi vous avez besoin d'un Qu'est-ce qu'un commutateur d'arrêt réseau (VPN)? Pourquoi avez-vous besoin d'un? Que se passe-t-il si votre VPN cesse de fonctionner? Les données non cryptées sont envoyées sur Internet. Pour éviter cela, vous avez besoin d’un kill switch VPN.. .

Résumé de Tor vs. I2P vs. VPN

Si vous souhaitez une navigation ultra-privée, accéder aux sites d'oignons et au darkweb, et ne dérange pas un léger plongeon de la vitesse d'Internet, choisissez Tor..

Si vous souhaitez un accès ultra-privé à des services cachés et à des outils de messagerie via un réseau de pairs distribué, sans vous soucier d'une légère baisse de la vitesse d'Internet, choisissez I2P..

Enfin, si vous souhaitez chiffrer tout votre trafic réseau entrant et sortant et ne craignez vraiment pas une légère baisse de la vitesse d'Internet, choisissez un VPN..

Certains choisissent d'utiliser le navigateur Tor sur un VPN sans journal. D'autres simplement déclenchent un VPN gratuit quand ils veulent accéder à leurs services bancaires en ligne dans un café local (c'est très raisonnable). Quoi qu'il en soit, un VPN est désormais un élément essentiel de la technologie de sécurité et de confidentialité accessible que je conseillerais à quiconque d'envisager.

Et si vous êtes intéressé par l'option VPN mais que vous ne savez pas ce qui vous convient le mieux, commencez par notre article sur l'examen VPN Surfshark VPN Surfshark: abordable, flexible et puissant Examen VPN Surfshark: abordable, flexible et puissant pour un VPN de confiance? Découvrez si Surfshark est le bon choix pour protéger votre confidentialité en ligne.. .

Crédits d'image: ImageFlow / Shutterstock