William Charles

0

2950

675

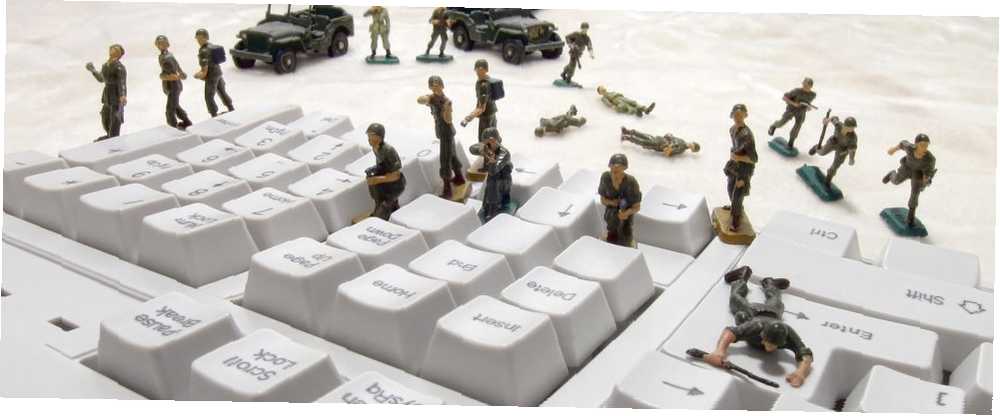

La révolution technologique des deux dernières décennies a entraîné des changements spectaculaires. Nous vivons maintenant nos vies en ligne, avec notre travail principalement effectué à l’écran. Le travail manuel a été remplacé par des systèmes informatiques complexes pouvant contrôler automatiquement de grandes infrastructures. Même si cela a amélioré nos vies de nombreuses façons, il nous a également laissés vulnérables à un nouveau danger..

Les cyberattaques sont devenues monnaie courante, avec les attaques DDoS et les fuites de données maintenant gravées dans la conscience populaire. En mai 2017, le ransomware WannaCry a explosé à travers le monde. L'attaque a particulièrement frappé le service national de la santé du Royaume-Uni, forçant la fermeture de certaines salles d'urgence. Un peu plus d’un mois plus tard, NotPetya a surgi de nulle part. Tout ce que vous devez savoir sur le NotPetya Ransomware Tout ce que vous devez savoir sur le NotPetya Ransomware Une forme méchante de ransomware surnommée NotPetya se répand actuellement dans le monde entier. Vous avez probablement des questions et nous avons certainement des réponses. attaquer les grandes institutions et les infrastructures nationales à travers le monde.

À Petya ou à NotPetya

L'attribution est une affaire délicate. Les chercheurs en sécurité analysent le code du programme malveillant à la recherche de traces d'identification et publient leurs meilleures suppositions quant à l'identité de l'auteur de l'attaque. WannaCry a été largement considéré comme un moyen d'extorsion pour un gain personnel par l'attaquant - même s'il était peu développé. Lorsque NotPetya a frappé pour la première fois, il semblait que ce soit plus ou moins le même.

C’est à quoi ça ressemble quand on se fait prendre avec NotPetya ransomware https://t.co/cBYojU06FL pic.twitter.com/u7dCJEnafn

- Carte mère (@motherboard) 30 juin 2017

Il y avait des signes cependant que quelque chose d'autre se passait. Les chercheurs ont découvert que le code de NotPetya indiquait que même si vous payiez la rançon, vos fichiers pourraient ne jamais avoir été cachés derrière le cryptage de l'attaquant. Au lieu de cela, vous effectuez le paiement et NotPetya peut effacer complètement vos données. La vaste liste de victimes, associée à la possibilité d'effacer complètement les données, suggère que cela n'aurait peut-être pas été un outil d'extorsion.

Au lieu de cela, NotPetya aurait pu être un acte de cyberguerre.

Qu'est-ce que la cyberguerre?

Dictionary.com définit la guerre comme “un conflit armé par la force des armes, entre nations ou entre des parties d'une même nation; guerre, par terre, mer ou air.” La guerre a toujours eu une définition assez claire. Si les forces militaires ont commencé à attaquer physiquement, il ne faisait aucun doute que vous étiez en guerre. L'impact économique de la guerre peut être grave, comme cela a été démontré en Allemagne à la fin de la Première Guerre mondiale..

Sans compter le coût humain de la guerre, car des attaques physiques entraîneront inévitablement la mort de nombreuses personnes..

Crédit d'image: BeeBright via Shutterstock

Crédit d'image: BeeBright via Shutterstock

La cyberguerre ne repose pas sur des attaques physiques, mais sur des attaques numériques. Oxford English Dictionary définit la cyberguerre comme la “utilisation de la technologie informatique pour perturber les activités d'un État ou d'une organisation.” C'est pour cette raison que de nombreux experts contestent que la cyberguerre constitue en réalité une guerre. Au lieu de cela, ils pensent que la cyberguerre est mieux considérée comme une version sophistiquée du sabotage ou de l'espionnage.

Cependant, au fur et à mesure que notre lien avec la technologie numérique permanente s’approfondit, les actes de cyberguerre peuvent avoir des effets désastreux, voire mortels..

Actes de cyberguerre

Nous ne pourrons peut-être jamais savoir si le déclenchement de NotPetya était un acte de cyberguerre ou non. Cependant, ce ne serait pas la première fois que la cyberguerre serait mise à nu. Les gouvernements, les entreprises et les hacktivistes du monde entier ont commencé à utiliser les armes relativement peu coûteuses de la cyberguerre pour faire avancer leurs propres objectifs..

La facilité relative de déploiement de ces attaques Encouragez-vous accidentellement votre adolescent à pirater? Encouragez-vous accidentellement votre adolescent à pirater? Les indices sur l'utilisation de la technologie par vos enfants pourraient réside dans le matériel supplémentaire qu'ils demandent, la vitesse de l'internet ou les logiciels. Mais cela mène-t-il à une vie de cybercriminalité? est ce qui les a rendus si réguliers. Du ransomware en tant que service Ransomware en tant que service apportera le chaos à tout le monde Ransomware en tant que service apportera le chaos à tout le monde Ransomware est en passe de devenir l'outil des criminels et des malfaiteurs au sein d'un secteur des services inquiétant. , dans lequel n'importe qui peut s'abonner à un service de ransomware et cibler des utilisateurs comme vous et moi. Attaques DDoS à faible coût Comment se protéger contre une attaque DDoS? Comment vous protéger contre une attaque par DDoS? Les attaques DDoS - une méthode utilisée pour surcharger la bande passante Internet - semblent être à la hausse. Nous vous montrons comment vous pouvez vous protéger contre une attaque par déni de service distribué. , les armes de la cyberguerre sont faciles à trouver. Ils peuvent être achetés dans un anonymat relatif et déployés de l’autre côté du monde presque instantanément. Les résultats de telles attaques peuvent souvent être classés en deux catégories: propagande, espionnage ou sabotage.

La propagande

Toutes les guerres ne traversent pas les frontières nationales. Il est tout à fait possible qu'une guerre éclate entre citoyens d'un même pays. On peut en dire autant de la cyberguerre. Un épisode récent du podcast Répondre à tous a examiné comment le président russe Vladimir Poutine a utilisé la plateforme de blogs LiveJournal pour diffuser de la propagande et faire taire les dissidents.

Les serveurs de LiveJournal étant à l'origine basés aux États-Unis, un homme d'affaires russe a acheté la plate-forme, plaçant ainsi les données sous le contrôle de la Russie. C'est vraiment intéressant de voir en quoi la communication en ligne peut différer selon les régions du monde! Voici huit des plates-formes de médias sociaux qui sont les mieux à même de se connecter avec les utilisateurs russes. . À compter d'avril 2017, tout blog de la plate-forme comptant plus de 3 000 visiteurs quotidiens est considéré comme un média. En tant que média, il ne peut pas être publié anonymement, empêchant ainsi les dissidents d’obtenir une large audience..

Crédit d'image: Yeamake via Shutterstock

Crédit d'image: Yeamake via Shutterstock

Les gouvernements nationaux ne sont pas les seuls à utiliser Internet pour la propagande. Le groupe extrémiste ISIS est bien connu pour utiliser Internet pour radicaliser et recruter La guerre contre ISIS Online - Votre sécurité est-elle menacée? La guerre contre ISIS Online - Votre sécurité est-elle menacée? Anonyme affirme cibler les sites Web ISIS, alertant de nombreuses personnes sur le fait que les terroristes ont une présence en ligne. Mais comment sont-ils combattus? Et que devriez-vous faire si vous découvrez ISIS en ligne? . Ils ont même exploité les médias en ligne sensationnalistes en publiant des vidéos horribles qui pourraient être facilement partagées - agissant en tant que matériel de recrutement et poursuivant leur objectif de terroriser des innocents..

Le collectif de piratage Anonymous a utilisé des cyberattaques pour miner directement la présence en ligne d’ISIS. Leurs actions ont finalement poussé ISIS en grande partie hors de l'espace numérique grand public et sur le Web sombre. Qu'est-ce que le Web profond? C'est plus important que vous ne le pensez Qu'est-ce que le Web profond? C'est plus important que vous ne le pensez Le web profond et le web sombre semblent à la fois effrayants et néfastes, mais les dangers ont été exagérés. Voici ce qu'ils ont réellement fait et comment vous pouvez même y accéder vous-même! . Cela reflétait les attaques sur le terrain qui visaient à isoler ISIS dans des espaces géographiques spécifiques afin de limiter leur influence..

Espionnage

Depuis la fuite d'Edward Snowden Qu'est-ce que PRISM? Tout ce que vous devez savoir Qu'est-ce que PRISM? Tout ce que vous devez savoir Aux États-Unis, la National Security Agency a accès à toutes les données que vous stockez auprès de fournisseurs de services américains tels que Google, Microsoft, Yahoo et Facebook. Ils surveillent probablement aussi l'essentiel du trafic qui traverse le…, il est de plus en plus évident que les gouvernements du monde entier utilisent les technologies numériques pour espionner leurs propres citoyens. En manipulant les données que nous créons chaque jour en ligne, ces gouvernements peuvent également commettre des actes de cyberguerre. Une grande partie du tumulte autour des fuites de Snowden était due à une surveillance indiscrète de la NSA par ses propres citoyens, mais ils ont également eu recours à une surveillance massive pour espionner des pays du monde entier..

La chancelière allemande Angela Merkel aurait même été incluse dans leur vaste réseau. Elle a ensuite comparé la NSA à la police répressive de la police secrète est-allemande, la Stasi.

L'OTAN explore les règles du cyberespionnage https://t.co/lT6dj9WzOb

- Sky News (@SkyNews) 13 juin 2017

Tout comme il n’existe pas de définition claire de la cyberguerre, la question de savoir si le cyberespionnage constitue un acte de cyberguerre fait encore l’objet d’un débat. L'espionnage traditionnel existe dans le monde entier, dans de nombreux comtés, quel que soit leur statut en guerre. Cependant, de nombreuses économies ont fini par compter sur la technologie numérique et Internet. L'espionnage des entreprises et les attaques visant à saper les entreprises et l'économie d'un pays pourraient être considérés comme des actes de cyberguerre.

Beaucoup des types d'attaques qui pourraient le plus vous affecter sont susceptibles de tomber dans cette catégorie. Fuites de données: 560 millions d'anciens mots de passe ont fui en ligne 560 millions d'anciens mots de passe ont fuit en ligne Il est probablement temps de changer à nouveau vos mots de passe. Parce qu’une énorme base de données de 560 millions d’identifiants de connexion a été trouvée en ligne et n’a pas encore été découverte par des voisins. Pourquoi votre site Web favori était en panne aujourd'hui [Mis à jour] Pourquoi votre site Web favori était en panne [Mis à jour] Les pirates ont lancé une attaque par déni de service distribué (DDoS) contre Dyn ce matin. L’attaque était responsable de la fermeture ou de l’interruption du trafic vers une foule de sites Web populaires. sont tous des actes qui portent directement atteinte à votre sécurité, ainsi que des dommages à long terme aux entreprises et à l'économie.

Sabotage

Nulle part, l’effet potentiel de la cyberguerre n’a été aussi fortement ressenti que lors des élections présidentielles américaines de 2016. La victoire de Donald Trump dans la course a été une surprise pour beaucoup et est venue après plusieurs fuites de données dommageables du Comité national démocrate (DNC). Le site de dénonciation WikiLeaks a publié plus de 20 000 courriels de la DNC WikiLeaks Rains On Parade de Clinton: vos coordonnées figuraient-elles dans des courriels ayant fui? WikiLeaks Rains on Clinton's Parade: vos détails étaient-ils dans des courriels ayant fui? Le téléchargement par Wikileaks de 20 000 courriels de la Convention nationale démocrate a révélé que le processus de sélection était horriblement corrompu - mais il a également révélé en ligne les données personnelles des donateurs de la rivale Clinton et… qui dénonçaient les partis pris et la corruption..

De l'avis général, la fuite résultait d'un piratage informatique parrainé par l'État russe. Des liens non étayés avec le gouvernement russe ont par la suite poursuivi le président en exercice. La difficulté d'attribuer l'origine de l'attaque est l'une des principales raisons pour lesquelles ce problème est toujours d'actualité.

Crédit d'image: zhangyang13576997233 via Shutterstock

Crédit d'image: zhangyang13576997233 via Shutterstock

La dernière décennie a vu la mise en ligne d’infrastructures plus critiques, l’automatisation prenant en charge les processus manuels, auparavant très laborieux. Toutefois, la connexion d'infrastructures critiques à Internet peut être une activité risquée. Le réseau électrique ukrainien a été piraté: cela pourrait-il se produire ici? Le réseau électrique ukrainien a été piraté: cela pourrait-il se produire ici? Une récente cyberattaque sur un réseau électrique ukrainien a montré que nos craintes étaient fondées: les pirates informatiques peuvent cibler des infrastructures critiques, telles que les réseaux électriques. Et nous ne pouvons rien faire à ce sujet. . L'un des vers les plus infâmes à avoir été découvert à l'état sauvage est Stuxnet - un ver à la pointe de la technologie pourrait-on utiliser ces techniques de cyberespionnage de la NSA contre vous? Ces techniques de cyberespionnage de la NSA pourraient-elles être utilisées contre vous? Si la NSA peut vous suivre - et nous savons qu'il le peut - les cybercriminels le peuvent aussi. Voici comment les outils conçus par le gouvernement seront utilisés contre vous plus tard. qui a utilisé des tactiques furtives et des logiciels malveillants pour infecter les ordinateurs qui contrôlaient la machine nucléaire iranienne. Le résultat fut que les contrôleurs infectés laisseraient les centrifugeuses nucléaires tourner trop vite et se déchirer.

Sa complexité indiquait qu'il avait été développé par un État-nation à un coût élevé. En raison de son engagement politique à neutraliser les ambitions nucléaires de l’Iran, on pense généralement que le ver a été développé par les États-Unis en partenariat avec Israël.

Que pouvez-vous faire?

En temps de guerre, l’une des manières les plus directes de s’impliquer consiste à se joindre à l’armée. Les cyberwars modernes représentent un défi différent. Souvent, l'ennemi n'est pas connu et son emplacement pourrait être bien caché. Ils peuvent être un collectif en vrac comme Anonymous, ou un État-nation. Une action directe contre un ennemi inconnu et invisible peut être presque impossible. Cependant, il existe des moyens de minimiser l'impact de la cyberguerre.

Campagne pour la cybersécurité en priorité

Les actes de cyberguerre visent principalement à voler l’information ou à saboter les économies et les infrastructures. La mise en ligne d'infrastructures critiques présente des avantages évidents, mais la rapidité avec laquelle elle intervient a conduit à un manque de concentration sur la sécurité. Ce qu’il faut apprendre des grands événements de sécurité de 2016, ce qu’il faut apprendre des grands événements de sécurité de 2016 Il est indéniable que 2016 est largement considéré comme une "mauvaise année", en particulier pour la sécurité des données. Mais que pouvons-nous apprendre des fuites, des brèches et de la surveillance accrue? qui sont signalés sur une base régulière. Et ce ne sont que ceux que nous connaissons.

Les règles relatives à la guerre sont claires et sans ambiguïté. Les dépenses publiques en matière de défense dépassent souvent toutes les autres considérations budgétaires. On ne peut en dire autant de la cyberguerre et de la défense. Les entreprises ne sont souvent pas réglementées sur leur sécurité numérique et ne le traitent donc pas comme une priorité. Le fait que les agences gouvernementales se mettent en quatre pour développer des cyber-armes dangereuses, puis leur permettre de se faire voler. Des cybercriminels possèdent des outils de piratage de la CIA: ce que cela signifie pour vous Des cybercriminels possèdent des outils de piratage de la CIA: ce que cela signifie pour vous les logiciels malveillants - capables de pirater presque tous les appareils électroniques grand public sans fil - pouvaient désormais rester entre les mains de voleurs et de terroristes. Alors, qu'est-ce que ça signifie pour vous? aussi n'aide pas. Informez votre représentant que la sécurité numérique est importante, non seulement pour vous, mais pour les intérêts de la sécurité nationale, elle ne manquera pas de susciter leur intérêt..

Même si vous ne croyez pas pouvoir faire une différence, rappelez-vous que ce n'est pas la première fois que l'activisme en ligne s'impose.

Protège toi

Heureusement, vous n'êtes pas impuissant face à ces attaques. En prenant des précautions pour vous protéger en cas de violation de données ou d'attaque numérique, vous minimisez vos risques.

- Gardez votre ordinateur et votre smartphone à jour.

- Gérez vos mots de passe de manière sécurisée à l'aide d'un gestionnaire de mots de passe. Comment les gestionnaires de mots de passe préservent vos mots de passe en toute sécurité Comment les gestionnaires de mots de passe sécurisent vos mots de passe Les mots de passe qui sont difficiles à déchiffrer sont également difficiles à retenir. Voulez-vous être en sécurité? Vous avez besoin d'un gestionnaire de mot de passe. Voici comment ils fonctionnent et comment ils vous protègent. .

- Activer l'authentification à deux facteurs Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser? L'authentification à deux facteurs et pourquoi l'utiliser L'authentification à deux facteurs (2FA) est une méthode de sécurité qui requiert deux méthodes différentes votre identité Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte,… .

- Protégez-vous avec un logiciel antivirus Les 10 meilleurs logiciels antivirus gratuits Les 10 meilleurs logiciels antivirus gratuits Peu importe l'ordinateur que vous utilisez, vous avez besoin d'une protection antivirus. Voici les meilleurs outils antivirus gratuits que vous pouvez utiliser. .

- Méfiez-vous des arnaques et des menaces en ligne Comment se protéger de 3 des plus grandes arnaques en ligne en ce moment Comment se protéger de 3 des plus grandes arnaques en ligne en ce moment Les gens se moqueront toujours des escrocs. Trois des arnaques les plus dévastatrices du moment ont rapporté des centaines de millions de dollars aux cybercriminels. Que pouvez-vous faire pour vous protéger? .

- Sauvegardez régulièrement vos fichiers. Guide de sauvegarde et de restauration de Windows. Guide de sauvegarde et de restauration de Windows. Sauf si vous êtes prêt à perdre vos données, vous avez besoin d'une bonne routine de sauvegarde Windows. Nous allons vous montrer comment préparer et sauvegarder les sauvegardes.. .

- Inscrivez-vous pour recevoir des notifications de fuite de données Les outils de vérification de compte de messagerie piraté sont-ils authentiques ou frauduleux? Les outils de vérification de compte de courrier électronique piratés sont-ils authentiques ou frauduleux? Certains outils de vérification des e-mails faisant suite à la prétendue violation des serveurs de Google n'étaient pas aussi légitimes que les sites Web les reliant auraient pu l'espérer.. .

Êtes-vous prêt pour la cyberguerre?

Si Internet a démocratisé le savoir, il a également créé un nouveau champ de bataille numérique. Les faibles barrières à l'entrée signifient que ces nouvelles armes sont accessibles à tous - pas seulement aux États-nations et aux organisations riches. Mauvaise information, propagande et même fausses nouvelles Qu'est-ce qu'une fausse nouvelle et comment se diffuse-t-elle si rapidement? Qu'est-ce qu'une fausse nouvelle et comment se propage-t-elle si rapidement? Les fausses nouvelles tourmentent Internet et le pire, c'est que la plupart des gens ne peuvent pas les reconnaître quand ils les voient. sont monnaie courante sur Internet.

Un grand nombre des vulnérabilités faciles à exploiter qui ont conduit à un grand nombre de cyberattaques pourraient facilement être corrigées avec des investissements. Les infrastructures critiques telles que les soins de santé, les transports, l’énergie et la sécurité sont trop importantes pour permettre de faire fonctionner des systèmes d’exploitation obsolètes, de ne pas sauvegarder leurs données en toute sécurité ou d’avoir des plans d’urgence. Bien que cela puisse être hors de votre contrôle, vous pouvez sécuriser votre existence numérique Éviter la surveillance sur Internet: le guide complet Éviter la surveillance sur Internet: le guide complet La surveillance sur Internet reste un sujet brûlant, nous avons donc créé cette ressource complète gros problème, qui est derrière, si vous pouvez complètement l'éviter, et plus encore. minimiser l'impact de la cyberguerre sur vous et votre famille.

Etes-vous inquiet des conséquences d'une cyberguerre? Ou pensez-vous que l'inquiétude est exagérée? Que pensez-vous que nous devrions faire différemment? Faites-nous savoir dans les commentaires ci-dessous!

Crédits Image: Olivier Le Queinec / Shutterstock