Lesley Fowler

0

3551

710

Le ransomware est une nuisance régulière. Une infection par ransomware prend votre ordinateur en otage et exige le paiement de sa libération. Dans certains cas, un paiement ne sécurise pas vos fichiers. Les photos personnelles, la musique, les films, le travail et plus sont détruits. Le taux d’infection par ransomware continue d’augmenter - malheureusement, nous n’avons toujours pas atteint le sommet. Ransomware-as-a-Service va apporter le chaos à tout le monde Ransomware-as-a-Service va apporter le chaos à tout le monde Ransomware s’éloigne de ses racines outil de criminels et de malfaiteurs dans un secteur de services préoccupant, dans lequel n'importe qui peut s'abonner à un service de ransomware et cibler des utilisateurs comme vous et moi. - et sa complexité augmente.

Il y a eu des exceptions notables à cette règle. Dans certains cas, des chercheurs en sécurité ont déchiffré le cryptage du ransomware. Battez les fraudeurs avec ces outils de décryptage Ransomware. Battez les fraudeurs avec ces outils de décryptage Ransomware. Si vous avez été infecté par un ransomware, ces outils de décryptage gratuits vous aideront à déverrouiller et à récupérer vos fichiers perdus. N'attendez pas une minute! , leur permettant de créer un outil de décryptage convoité 5 Sites et applications pour battre Ransomware et vous protéger 5 Sites et applications pour battre Ransomware et vous protéger Avez-vous déjà fait face à une attaque de ransomware où certains de vos fichiers ne sont plus accessibles? Voici quelques outils que vous pouvez utiliser pour prévenir ou résoudre ces problèmes. . Ces événements sont rares et se produisent généralement lorsqu'un botnet malveillant est retiré. Cependant, tous les ransomwares ne sont pas aussi complexes que nous le pensons.

L'anatomie d'une attaque

Contrairement à certaines variantes courantes de programmes malveillants, les ransomwares tentent de rester cachés le plus longtemps possible. C'est pour laisser le temps de chiffrer vos fichiers personnels. Ransomware est conçu pour garder la quantité maximale de ressources système à la disposition de l'utilisateur, afin de ne pas sonner l'alarme. Par conséquent, pour de nombreux utilisateurs, la première indication d'une infection par ransomware est un message post-chiffrement expliquant ce qui s'est passé..

Comparé à d'autres logiciels malveillants Virus, logiciels espions, logiciels malveillants, etc. Expliqué: Comprendre les menaces en ligne Virus, Logiciels espions, Logiciels malveillants, etc. Expliqué: Comprendre les menaces en ligne Lorsque vous commencez à penser à tout ce qui pourrait mal tourner lors de la navigation sur Internet, le Web commence à ressembler à un endroit assez effrayant. , le processus d'infection de ransomware est assez prévisible. L'utilisateur téléchargera un fichier infecté: il contient la charge du ransomware. Lorsque le fichier infecté est exécuté, rien ne semble se produire immédiatement (selon le type d'infection). L'utilisateur reste pas conscient que ransomware commence à chiffrer leurs fichiers personnels.

En plus de cela, une attaque de ransomware a plusieurs autres modèles de comportement distincts:

- Note de ransomware distincte.

- Transmission de données en arrière-plan entre l'hôte et les serveurs de contrôle.

- L'entropie des modifications de fichiers.

Fichier Entropie

L'entropie de fichiers peut être utilisée pour identifier des fichiers cryptés avec un ransomware. Écrivant pour Internet Storm Center, Rob VandenBrink décrit brièvement l’entropie des fichiers et les ransomware:

Dans l’industrie informatique, l’entropie d’un fichier fait référence à une mesure spécifique de l’aléatoire appelée “Shannon Entropie,” nommé pour Claude Shannon. Cette valeur est essentiellement une mesure de la prévisibilité de tout caractère spécifique du fichier, basée sur les caractères précédents (détails complets et maths ici). En d'autres termes, c'est une mesure de la “le hasard” des données dans un fichier - mesuré sur une échelle de 1 à 8, où les fichiers texte typiques auront une valeur faible, et les fichiers cryptés ou compressés auront une valeur élevée.

Je suggère de lire l'article original car il est très intéressant.

Vous ne pouvez pas résoudre les ransomwares avec un algorithme d'entropie sophistiqué trouvé dans Google ;-) Le problème est un peu plus complexe que cela.

- Le monstre mach (@osxreverser) 20 avril 2016

Est-ce différent de “Ordinaire” Malware?

Les ransomwares et les logiciels malveillants partagent un objectif commun: rester obscurcis. L'utilisateur conserve une chance de lutter contre l'infection si celle-ci est rapidement repérée. Le mot magique est “cryptage.” Ransomware prend sa place dans l'infamie pour son utilisation du chiffrement, alors que le chiffrement est utilisé depuis très longtemps dans les logiciels malveillants..

Le chiffrement aide les logiciels malveillants à passer sous le radar des programmes antivirus en confondant la détection des signatures. Au lieu de voir une chaîne de caractères reconnaissable qui alerterait une barrière de défense, l’infection se déroule sans que l’on en remarque Bien que les suites antivirus reconnaissent de plus en plus ces chaînes - communément appelées hachage - il est facile pour de nombreux développeurs de programmes malveillants de contourner le problème.

Méthodes courantes d'obscurcissement

Voici quelques méthodes plus courantes d’obscurcissement:

- Détection - De nombreuses variantes de programmes malveillants peuvent détecter si elles sont utilisées dans un environnement virtualisé. Cela permet au logiciel malveillant d'échapper à l'attention des chercheurs en sécurité en refusant simplement de l'exécuter ou de le décompresser. À son tour, cela empêche la création d’une signature de sécurité à jour.

- Timing - Les meilleures suites antivirus sont constamment en alerte, recherchant une nouvelle menace. Malheureusement, les programmes antivirus généraux ne peuvent pas protéger tous les aspects de votre système à tout moment. Par exemple, certains logiciels malveillants ne se déploieront qu'après un redémarrage du système, des opérations antivirus d'échappement (et probablement de les désactiver dans le processus).

- la communication - Malware téléphonera à son serveur de commande et de contrôle pour obtenir des instructions. Ce n'est pas le cas de tous les logiciels malveillants. Cependant, lorsqu'ils le font, un programme antivirus peut détecter des adresses IP spécifiques connues pour héberger des serveurs C & C et tenter d'empêcher la communication. Dans ce cas, les développeurs de logiciels malveillants font simplement pivoter l’adresse du serveur C & C, en évitant la détection..

- Fausse opération - Un faux programme intelligemment conçu est peut-être l'une des notifications les plus courantes d'infection par un programme malveillant. Les utilisateurs non avertis présument que cela fait partie de leur système d'exploitation (généralement Windows) et suivent allègrement les instructions à l'écran. Celles-ci sont particulièrement dangereuses pour les utilisateurs de PC non qualifiés et, tout en agissant comme une interface frontale conviviale, peuvent permettre à de nombreuses entités malveillantes d'accéder à un système..

Cette liste n'est pas exhaustive. Cependant, il couvre certaines des méthodes les plus courantes utilisées par les logiciels malveillants pour rester masqué sur votre PC..

Ransomware est-il simple??

Simple est peut-être le mauvais mot. Ransomware est différent. Une variante de ransomware utilise le cryptage plus largement que ses homologues, ainsi que de manière différente. le actes l’infection par le ransomware sont ce qui le rend remarquable, ainsi que la création d’une aura: le ransomware est quelque chose à craindre.

Lorsque #ransomware va évoluer et atteindre #IoT et #Bitcoin, il sera trop tard pour fragmenter TOUTES vos données informatiques. S'il vous plaît faites-le maintenant. #Pirater

- Maxime Kozminski (@MaxKozminski) 20 février 2017

Ransomware utilise des fonctionnalités quelque peu nouvelles, telles que:

- Cryptage de grandes quantités de fichiers.

- Suppression de clichés instantanés permettant normalement aux utilisateurs de restaurer à partir d'une sauvegarde.

- Création et stockage de clés de cryptage sur des serveurs C & C distants.

- Demander une rançon, généralement en Bitcoin introuvable.

Considérant que le malware traditionnel “seulement” vole vos identifiants utilisateur et mots de passe, le ransomware vous affecte directement, perturbant votre environnement informatique immédiat. En outre, ses conséquences sont très visuelles.

Tactics Ransomware: Table de fichiers maîtres

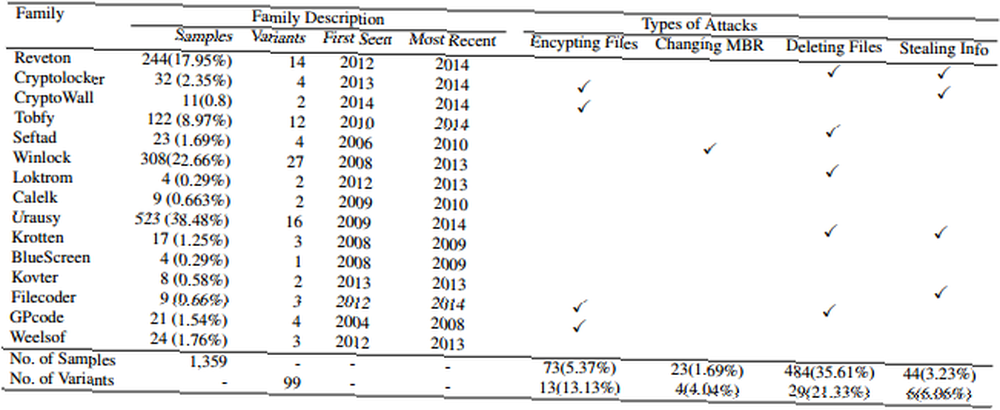

Ransomware “sensationnel!” facteur provient certainement de son utilisation du cryptage. Mais la sophistication est-elle tout ce qu'il semble? Engin Kirda, cofondateur et architecte en chef chez Lastline Labs, ne pense pas. Lui et son équipe (à l'aide de recherches entreprises par Amin Kharraz, l'un des doctorants de Kirda) ont mené à bien une énorme étude sur les ransomwares, analysant 1359 échantillons de 15 familles de ransomwares. Leur analyse a exploré les mécanismes de suppression et a abouti à des résultats intéressants..

Quels sont les mécanismes de suppression? Environ 36% des cinq familles de ransomwares les plus courantes de l'ensemble de données supprimaient des fichiers. Si vous ne payiez pas, les fichiers étaient en train d'être supprimés. En fait, la plupart des suppressions étaient assez simples..

Comment un professionnel ferait-il cela? Leur objectif serait d’effacer le disque afin qu’il soit difficile de récupérer les données. Vous écrivez sur le disque, vous effacez ce fichier du disque. Mais la plupart d’entre eux, bien sûr, étaient paresseux et travaillaient directement sur les entrées de la table de fichiers maîtres et marquaient les éléments comme supprimés, mais les données restaient toujours sur le disque..

Par la suite, ces données supprimées pourraient être récupérées et, dans de nombreux cas, complètement récupérées.

Tactics Ransomware: Environnement de bureau

Un autre comportement classique des ransomwares est le verrouillage du bureau. Ce type d'attaque est présent dans des variantes plus basiques. Au lieu de procéder au chiffrement et à la suppression de fichiers, le ransomware verrouille le bureau, forçant l'utilisateur à quitter la machine. La majorité des utilisateurs considèrent cela comme signifiant que leurs fichiers ont disparu (cryptés ou complètement supprimés) et ne peuvent tout simplement pas être récupérés..

Tactiques Ransomware: Messages Forcés

Les infections par ransomware affichent notoirement leur note de rançon. Il demande généralement à l'utilisateur de payer pour le retour en toute sécurité de ses fichiers. En plus de cela, les développeurs de ransomware envoient aux utilisateurs des pages Web spécifiques tout en désactivant certaines fonctionnalités du système - afin qu'ils ne puissent pas se débarrasser de la page / image. Ceci est similaire à un environnement de bureau verrouillé. Cela ne signifie pas automatiquement que les fichiers de l'utilisateur ont été cryptés ou supprimés.

Réfléchissez avant de payer

Une infection par ransomware peut être dévastatrice. C'est incontestable. Cependant, être touché par un ransomware ne signifie pas automatiquement que vos données ont disparu pour toujours. Les développeurs de Ransomware ne sont pas tous des programmeurs extraordinaires. S'il existe un moyen facile d'obtenir un gain financier immédiat, il le sera. Ceci, sachant que certains utilisateurs paieront 5 raisons pour lesquelles vous ne devriez pas payer Ransomware Scammers 5 raisons pour lesquelles vous ne devriez pas payer Ransomware Scammers Ransomware est effrayant et vous ne voulez pas être touché par cela - mais même Si vous le faites, il y a des raisons impérieuses pour lesquelles vous ne devriez PAS payer ladite rançon! en raison de la menace immédiate et directe. C'est tout à fait compréhensible.

Les meilleures méthodes d'atténuation contre les ransomwares restent: sauvegardez régulièrement vos fichiers sur un lecteur non connecté au réseau, maintenez votre suite antivirus et vos navigateurs Internet à jour, surveillez les courriels d'hameçonnage et soyez prudent dans le téléchargement de fichiers depuis Internet..

Crédit d'image: andras_csontos via Shutterstock.com