Michael Cain

0

3938

924

L'année 2017 a été mauvaise pour la sécurité en ligne. Les grands événements de la cybersécurité en 2017 et leurs conséquences Les principaux événements de la cybersécurité en 2017 et leurs conséquences Avez-vous été victime d'un piratage en 2017? Des milliards ont été, en ce qui était clairement la pire année dans la cybersécurité à ce jour. Avec tant de choses qui se passent, vous avez peut-être oublié certaines des violations: récapitulons. . L'augmentation du ransomware L'attaque globale de ransomware et comment protéger vos données L'attaque globale de ransomware et Comment protéger vos données Une cyberattaque massive a frappé des ordinateurs du monde entier. Avez-vous été affecté par le ransomware auto-réplicant hautement virulent? Si non, comment pouvez-vous protéger vos données sans payer la rançon? a dominé le début de l’année, alors que les violations de données (y compris le tristement célèbre Equifax hack Equihax: une des violations les plus calamiteuses de tous les temps Equihax: l’une des violations les plus calamiteuses de tous les temps atteinte à la sécurité de tous les temps, mais connaissez-vous tous les faits? Avez-vous été touché? Que pouvez-vous faire à ce sujet? Découvrez ici.).

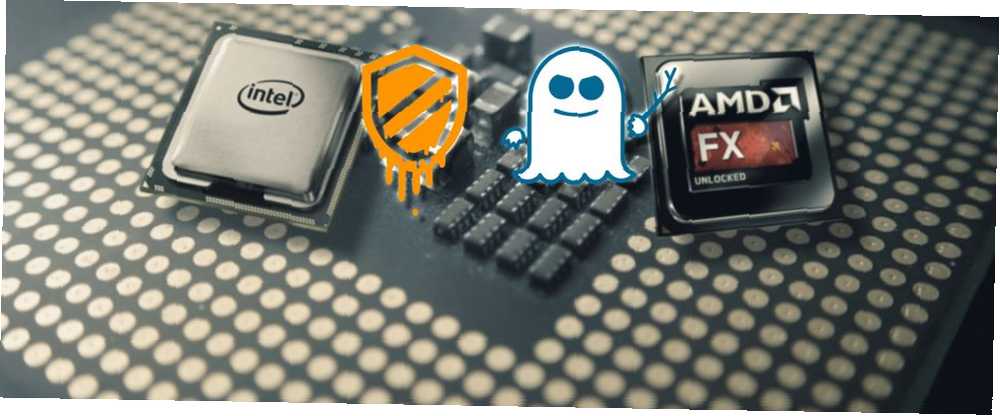

Vers la fin de l'année, des rumeurs ont commencé à se répandre sur une énorme faille de sécurité affectant les processeurs Intel. Alors que le soleil se levait en 2018, les chercheurs ont déclenché une avalanche d'informations sur deux nouveaux exploits: Meltdown et Specter. Les deux affectent le processeur.

La fusion affecte principalement les processeurs Intel et est (relativement) facile à corriger. Pour alimenter le feu, la réponse d’Intel à la faille a suscité de vives critiques de la part du secteur de la sécurité. Spectre a le potentiel d’affecter presque tous les processeurs modernes de tous les fabricants et sera le plus difficile des deux exploits à long terme. Cependant, pour avoir une idée de la gravité de ces deux défauts et de leur incidence sur vous, nous devons d'abord examiner le fonctionnement d'un processeur..

À l'intérieur de la CPU

L'unité centrale de traitement (CPU) est l'une des parties les plus critiques de votre ordinateur et est souvent appelée le cerveau de l'opération. La CPU reçoit des instructions de votre RAM, les décode, puis exécute enfin l'action demandée. C'est ce qu'on appelle le cycle Fetch-Decode-Execute Qu'est-ce qu'un CPU et que fait-il? Qu'est-ce qu'un processeur et que fait-il? Les acronymes informatiques sont source de confusion. Qu'est-ce qu'un processeur quand même? Et ai-je besoin d'un processeur quad ou dual-core? Qu'en est-il d'AMD ou d'Intel? Nous sommes là pour vous aider à expliquer la différence! , et est la colonne vertébrale de tous les processeurs.

En théorie, cette opération est toujours prévisible, la RAM transmettant toutes les instructions en séquence à la CPU pour exécution. Cependant, les processeurs du monde réel sont plus complexes que cela et traitent souvent plusieurs instructions simultanément. Les processeurs étant de plus en plus rapides, le principal goulot d'étranglement est la vitesse de transfert des données entre la RAM et le CPU..

Afin d'améliorer les performances, de nombreux processeurs exécutent une exécution dans le désordre lorsqu'une instruction n'a pas encore été chargée à partir de la RAM. Si le code se branche bien, le processeur doit deviner quelle branche suivre, appelée prédiction de branche. La CPU peut alors aller plus loin et commencer à exécuter de façon spéculative le code prédit.

Une fois les instructions manquantes chargées, la CPU peut annuler toute action prédictive ou spéculative comme si elle ne s’était jamais produite. Cependant, Meltdown et Specter utilisent ces mécanismes pour exposer des données sensibles..

La fusion d'Intel

La fusion est actuellement le plus controversé des deux exploits et affecte uniquement les processeurs Intel (bien que certains rapports suggèrent que les processeurs AMD pourraient également être vulnérables). Le noyau est le noyau du système d'exploitation de votre ordinateur. Le noyau Linux: une explication avec les termes de Layman Le noyau Linux: une explication avec les termes de Layman Les distributions Linux n'ont en commun qu'un seul élément commun: le noyau Linux. Mais alors que l'on en parle souvent, beaucoup de gens ne savent pas vraiment ce que ça fait. et a un contrôle complet sur le système. Avec un tel contrôle complet, l'accès au noyau de votre système est limité.

Cependant, la mise en œuvre par Intel d’exécution spéculative permet un accès préemptif au noyau avant de procéder à une vérification de l’accès. Une fois la vérification terminée, l'accès spéculatif est bloqué, mais cette courte période est suffisante pour révéler les données mappées dans le noyau. Ces données peuvent aller des données d’application aux mots de passe et clés de cryptage. L'exploit est applicable à presque tous les processeurs Intel sur presque tous les systèmes d'exploitation, y compris Linux, macOS, Windows, les environnements de virtualisation tels que VMware et même les serveurs de cloud computing tels que Windows Azure et Amazon Web Services (AWS)..

#Meltdown in Action: Dumping de la mémoire (version GIF) #intelbug #kaiser / cc @ misc0110 @lavados @StefanMangard @yuvalyarom pic.twitter.com/x46zvm60Mc

- Moritz Lipp (@mlqxyz) 4 janvier 2018

L'exploit avait été découvert par Project Zero de Google à la mi-2017 et signalé de manière indépendante par deux autres groupes de recherche. Tous avaient révélé la vulnérabilité aux développeurs et fabricants de matériel concernés avant sa publication. Cela signifiait qu'au moment où l'exploit était devenu public, AWS, Windows, macOS et Linux avaient tous reçu des mises à jour pour empêcher cette attaque..

La prévention consiste à mettre en œuvre “isolation de la table de pages du noyau” ce qui rend plus difficile l'accès au noyau. Cependant, cela signifie également que les opérations seront plus lentes et les premiers rapports suggèrent qu’il pourrait y avoir une baisse de performance de 5 à 30% après les mises à jour..

Spectre intérieur

L'attention des médias s'est principalement concentrée sur les impacts sur les performances résultant de l'application de correctifs Meltdown. Cependant, Spectre est sans doute le plus dommageable des deux exploits.

Le spectre n'affecte pas que les processeurs Intel - il affecte presque tous les processeurs d'Intel, AMD et ARM dans tous les types de périphériques. Lorsque Meltdown nécessite une application malveillante pour lire la mémoire du noyau, Specter abuse de l'exécution spéculative pour forcer d'autres applications à divulguer leurs données protégées. Les chercheurs ont pu effectuer l'attaque avec du code natif et du code Javascript. L’approche Javascript permet de contourner le sandboxing du navigateur, ce qui permet de lancer Spectre directement à partir de votre navigateur..

Résumé des vulnérabilités de #Spectre et #Meltdown CPU - https://t.co/wPZDtJ3Ild - #Intel #intelbug #infosec #exploit #vulnérabilité #spectreattack #meltdownattack pic.twitter.com/SM3t4NjlUt

- Nops? (@ 0x0090) 4 janvier 2018

Cette attaque est plus difficile à maîtriser, mais également plus difficile à protéger. Les chercheurs ont même nommé l'exploit Spectre “comme il n'est pas facile à réparer, [et] cela nous hantera pendant un certain temps.” Les correctifs logiciels pourront atténuer certaines variations de Spectre, mais il s’agit principalement d’un problème lié au matériel. La division CERT du Software Engineering Institute (SEI), basée aux États-Unis, a même publié une note de vulnérabilité, indiquant que la solution consiste à: “remplacer le matériel CPU vulnérable.”

Les conséquences

À peine une journée se passe sans qu'une nouvelle faille de sécurité, un bug ou une violation de données ne soit mis au jour. Certains sont sans doute plus critiques que d'autres, et Meltdown et Specter entrent dans cette catégorie. L'impact de ces exploits est généralisé, mais la probabilité de subir l'une de ces attaques est assez faible. Ceci est d'autant plus vrai que personne n'a été en mesure de trouver la preuve que ceux-ci ont déjà été utilisés.

Ce qui a fait si largement parler de ces deux exploits, c’est la réponse du fournisseur, en particulier Intel. Alors que Microsoft, Amazon et la communauté Linux créaient frénétiquement des correctifs pour atténuer les exploits, Intel se mettait sur la défensive..

Nouveau logo pour @intel: "Vendons tout notre stock avant que notre défaut de conception critique ne soit rendu public." #intelbug #InsiderTradinghttps: //t.co/DaNX5hIqLw pic.twitter.com/oLLs5qusGg

- Randy Olson (@randal_olson) 4 janvier 2018

Leur déclaration initiale en réponse à Meltdown et Specter minimisait leur gravité et tentait de dégager la société de toute responsabilité. À la colère de beaucoup, ils ont dit la “les exploits n'ont pas le potentiel de corrompre, modifier ou supprimer des données” comme si la capacité de lire des données sensibles n’était pas importante. Après leur importante violation de données, Equifax a adopté une position similaire en matière de défense des images. Cela a finalement abouti à leur comparution devant le Congrès.

Intel a également été puni pour son approche, son stock ayant chuté de 3,5%. Le directeur général d’Intel, Brian Krzanich, aurait peut-être pris une autre page du livre d’Equifax. Il aurait vendu pour 25 millions de dollars d'actions Intel après avoir appris les exploits de novembre 2017..

Réactions aux exploits Meltdown et Specter

https://t.co/GWa0gUXvCE pic.twitter.com/lj4ndjLSC0- CommitStrip (@CommitStrip) 4 janvier 2018

L’attention s’est surtout portée sur Intel, mais d’autres fabricants de puces ont également fait connaître leur position. AMD affirme que leurs processeurs ne sont affectés par aucun de ces exploits. Pendant ce temps, ARM a adopté une approche mixte, suggérant que la plupart de leurs processeurs n’était pas affectée, mais fournissant une liste détaillée de ceux qui sont concernés..

Beaucoup de bruit pour rien?

Si ces exploitations étaient utilisées par des personnes mal intentionnées, les dégâts seraient alors considérables. Heureusement, comme Heartbleed auparavant, ces attaques potentiellement dangereuses n'ont jamais été vues à l'état sauvage. Ils nécessitent également l'installation de logiciels malveillants sur votre ordinateur pour pouvoir exécuter les attaques. Donc, à moins que vous n'ayez un ensemble de circonstances très spécifiques, en tant qu'utilisateur domestique, vous ne serez probablement pas affecté. Cependant, il ne faut pas prendre le risque.

Au fur et à mesure que les fournisseurs, les fabricants et les développeurs diffusent des mises à jour pour atténuer les exploits, vous devez les installer. Maintenir une bonne hygiène en ligne ne vous ferait pas de mal Améliorer votre cyber-hygiène en 5 étapes simples Améliorer votre cyber-hygiène en 5 étapes simples Dans le monde numérique, la "cyber-hygiène" est aussi importante que l'hygiène personnelle réelle. Des vérifications régulières du système sont nécessaires, ainsi que de nouvelles habitudes en ligne plus sûres. Mais comment pouvez-vous apporter ces changements? non plus.

Nous sommes reconnaissants aux héros méconnus de Spectre et Meltdown: les milliers d'ingénieurs qui ont passé leurs vacances à travailler sur des correctifs de système d'exploitation, des correctifs de navigateur, des déploiements dans le cloud, etc. Je vous remercie.

- Lee Holmes (@Lee_Holmes) 4 janvier 2018

Les fournisseurs d'informatique en nuage sont les plus vulnérables aux attaques, car les avantages potentiels sont beaucoup plus importants. Avec autant de données stockées sur le cloud, les attaquants ont intérêt à tenter ces exploits sur des serveurs cloud. C'est un signe positif que certains des principaux fournisseurs ont déjà publié des correctifs.

Cependant, vous vous demandez vraiment à quel point le cloud computing est sécurisé. Bien que la réponse d’Intel aux exploits soit décevante, la complexité des correctifs et la rapidité avec laquelle ils ont été déployés par plusieurs fournisseurs sont louables et rassurantes..

Etes-vous inquiet par Meltdown et Specter? Pensez-vous que le compromis entre vitesse et sécurité est acceptable? Selon vous, qui est responsable des correctifs? Laissez-nous savoir dans les commentaires!