Michael Cain

0

2283

310

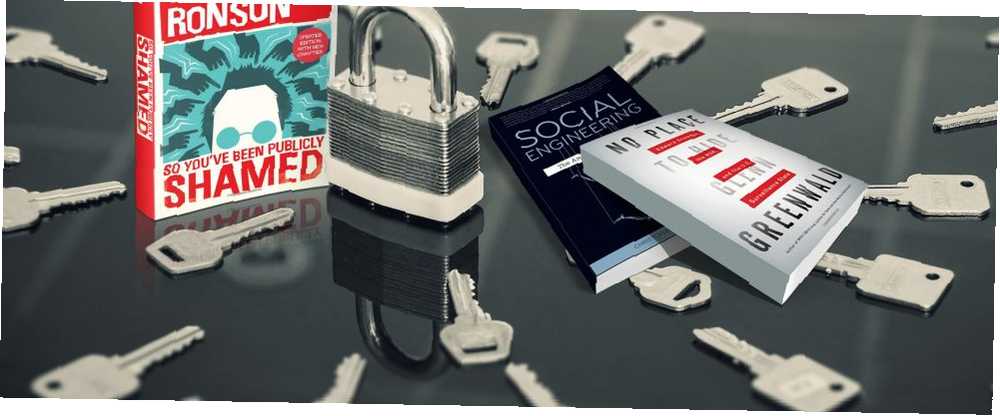

La sécurité concerne tout ce que nous faisons, en ligne et hors ligne. Il n'y a plus de distinction entre nos vies et Internet. Nous socialisons, établissons des plans, travaillons et effectuons des opérations bancaires en ligne. Avec autant de données circulant entre les serveurs du monde entier, il est essentiel de les conserver en toute sécurité. Malheureusement, il existe un sous-ensemble vocal d’entreprises et de gouvernements qui ne sont pas d’accord. Ils pensent que nous ne devrions pas avoir le droit à la vie privée et que nos données leur appartiennent maintenant..

Ce va-et-vient peut sembler compliqué, ou pire sans importance. Heureusement, il ne manque pas d'experts prêts à partager leur expertise pour en faire profiter tous. Que vous soyez déjà investi dans la lutte pour la sécurité ou que vous souhaitiez amener quelqu'un dans le giron, voici 10 ouvrages sur la cybersécurité que vous devez lire dès maintenant.

1. Aucun endroit à cacher: Edward Snowden, la NSA et l'état de surveillance par Glenn Greenwald

Aucun endroit à cacher Aucun endroit à cacher Achetez maintenant sur Amazon 6,00 $

Glenn Greenwald était lui-même un journaliste de premier plan, ayant précédemment écrit pour The Guardian et The Intercept. Son premier pas dans le journalisme était sur son propre blog Territoire non réclamé qui se concentrait sur la surveillance sans mandat de la NSA au tournant du millénaire. C'est dans ce contexte qu'Edward Snowden a contacté Greenwald au sujet des programmes de surveillance mondiaux du gouvernement américain. Greenwald a joué un rôle déterminant dans la divulgation des projets de surveillance de la NSA dans une série de rapports pour The Guardian.

Les rapports Snowden ont été parmi les divulgations les plus influentes de la période récente. Le gouvernement des États-Unis utilisait Internet comme outil de surveillance de masse. Ce qui rendait les révélations encore plus choquantes était qu’elles espionnaient aussi leurs propres citoyens. Greenwald raconte comment il rencontra Snowden pour la première fois et comment ils créèrent les désormais infâmes rapports. La seconde moitié explore les implications des informations à fournir et ce que nous pouvons faire pour prévenir de tels projets à l'avenir.

2. mille neuf cent quatre-vingt-quatre par George Orwell

1984 (Signet Classics) 1984 (Signet Classics) Acheter maintenant sur Amazon $ 5.25

Avant que Big Brother ne soit une émission de téléréalité populaire, il était le chef tyrannique du parti du roman de 1949 de George Orwell. Orwell a écrit cette pierre angulaire de la fiction dystopique après la Seconde Guerre mondiale, au début de la guerre froide. Bien qu'écrire à une époque antérieure aux ordinateurs, aux smartphones ou à Internet, de nombreuses techniques explorées tout au long du livre sont aussi pertinentes que jamais. La surveillance permanente de 1984Son écran ressemble même beaucoup à nos appareils intelligents pour la maison. Votre maison intelligente fonctionne pour la NSA et vous surveille votre maison intelligente fonctionne pour la NSA et vous êtes surveillée Il semble que les pires craintes concernant Internet des choses et la technologie de la maison intelligente sont en cours de réalisation. À présent, James Clapper, directeur du renseignement national, a déclaré que des dispositifs IoT étaient utilisés pour la surveillance. . Après avoir lu ces informations, vous vous demandez peut-être si les gouvernements et les entreprises de technologie d'aujourd'hui 1984 comme un manuel plutôt qu'un avertissement.

3. Ingénierie sociale: l'art du piratage humain par Christopher Hadnagy

Ingénierie sociale: L'art du piratage humain Ingénierie sociale: L'art du piratage humain Acheter maintenant sur Amazon 55,93 $

L'ingénierie sociale associe psychologie et manipulation pour extraire des informations confidentielles de victimes involontaires. La couverture d'événements de sécurité se concentre sur les aspects techniques, mais l'ES est souvent l'un des éléments les plus critiques. Les machines sont prévisibles et suivront toujours les règles - les gens moins.

Christopher Hadnagy est un expert de la SE et l'hôte du brillant podcast de Social-Engineer: 9 podcasts pour augmenter votre sensibilisation à la sécurité en ligne 9 podcasts pour augmenter votre sensibilisation à la sécurité en ligne Vous souhaitez en savoir plus sur la sécurité en ligne, mais vous n'avez pas le temps de le lire? La réponse est simple: les podcasts! Voici quelques excellents podcasts axés sur la sécurité qui n'attendent que vous pour écouter. . Il dirige une équipe qui fait pivoter les tests d'intrusion dans la vie réelle, la formation technique et l'organisation d'événements réguliers chez Def Con. Dans ce livre, Hadnagy explore le sujet qu'il connaît le mieux et transmet de nombreuses années de connaissances acquises. Le livre explore ce qu'est réellement l'ingénierie sociale, comment elle est utilisée et comment se protéger contre les ingénieurs sociaux..

4. La protection de la vie privée: une très brève introduction de Raymond Wacks

Confidentialité: Une très courte introduction (Très courtes introductions) Confidentialité: Une très courte Introduction (Très courtes introductions) Acheter maintenant sur Amazon 5,16 €

La série Very Short Introduction d'Oxford University Press a permis d'introduire de nouveaux sujets aux lecteurs, avec plus de 510 titres dans la série à ce jour. L'édition relative à la protection de la vie privée a été publiée pour la première fois en 2010, puis mise à jour en 2015. Il existe en grande partie trois camps de croyances: ceux qui croient que nous vivons dans un monde post-protection de la vie privée, les ardents défenseurs de la vie privée et la majorité d'entre eux qui sont ambivalents face à l'érosion de la vie privée. au nom de la sécurité.

Pour ceux d'entre nous qui croient passionnément à la préservation de la vie privée - à la fois en ligne et hors ligne - le groupe ambivalent est le plus difficile, car ils font souvent écho à la “si tu n'as rien à cacher… ” mantra. Si vous avez du mal à convaincre vos proches de l'importance de la confidentialité, pourquoi la confidentialité en ligne est importante et cinq façons de la récupérer? Pourquoi la confidentialité en ligne et cinq façons de la récupérer Les menaces à la confidentialité couvrent notre environnement. Aujourd’hui, les atteintes à la vie privée en ligne ont un impact majeur. Ces quelques ressources expliquent les pièges de manière claire et concise. , ou si vous voulez en apprendre plus par vous-même, ce petit guide est le point de départ idéal.

5. Data and Goliath: les batailles cachées pour collecter vos données et contrôler votre monde par Bruce Schneier

Données et Goliath: les batailles cachées pour collecter vos données et contrôler votre monde Données et Goliath: les batailles cachées pour collecter vos données et contrôler votre monde Acheter maintenant sur Amazon 5,00 €

Bruce Schneier est très bien placé pour écrire un livre sur la manière dont les entreprises collectent vos données. Depuis 1994, Schneier s’intéresse à la cryptographie numérique et publie son premier livre Cryptographie appliquée cette même année. Depuis lors, il a écrit douze autres livres traitant de la cryptographie et de sujets de sécurité plus généraux. Parallèlement à son autre travail, il dirige son propre blog Web sur la sécurité., Schneier sur la sécurité, et siège au conseil d'administration du groupe de défense des droits numériques, Electronic Frontier Foundation (EFF).

Avec tout ce travail derrière lui, il est clair que Schneier sait de quoi il parle et le passionne. Data et Goliath met cette passion à l'avant-plan alors que Schneier décrit toutes les manières dont nous sommes surveillés Éviter la surveillance sur Internet: Le Guide complet Éviter la surveillance sur Internet: Le Guide complet La surveillance sur Internet continue d'être un sujet brûlant, nous avons donc produit cette ressource complète un si gros problème, qui est derrière, si vous pouvez complètement l'éviter, et plus encore. - et comment nous participons même à l'invasion de notre propre vie privée. Même si cela serait intéressant en soi, Schneier prend le temps de décrire comment nous pouvons améliorer cette situation. Dans un monde où des entreprises dont nous n'avons jamais entendu parler peuvent exposer certaines de nos données les plus sensibles, le besoin de changement est plus crucial que jamais.

6. Vous avez donc été publiquement humilié par Jon Ronson

Alors vous avez été publiquement honteux Donc, vous avez été publiquement honteux Acheter maintenant sur Amazon 2,90 €

Doxxing est l’un des fléaux d’Internet et est souvent utilisé pour intimider ou faire pression sur une personne pour la faire taire. La pratique de divulguer en ligne les informations personnelles d'une personne sans son consentement peut être une expérience terrifiante et dommageable. Les médias sociaux permettent aux nouvelles de voyager en un instant et ont radicalement changé notre façon d'interagir avec le monde qui nous entoure.

Il donne également une voix anonyme à quiconque souhaite en abuser. Il s'agit d'un problème trop courant sur Twitter. Tweeter avec une femme: harcèlement et comment Twitter peut la résoudre. Tweeter avec une femme: harcèlement et comment Twitter peut la résoudre. Le problème des abus de Twitter est réel. Voici quelques exemples, ainsi que l'opinion d'experts sur la façon dont Twitter peut résoudre ce problème. . Alors que se passe-t-il lorsque vous publiez quelque chose de risqué, d’offensif ou qui est mal interprété? Si vous êtes puni à jamais, confronté à la perte de votre emploi et à la recherche de votre nom par Google, vous obtiendrez des résultats négatifs pour les années à venir.?

L’auteur et animateur Jon Ronson plonge dans les histoires controversées de récents razzias Internet. Ce faisant, il révèle les individus qui ont vu leur vie ruinée par les abus subis en ligne. Ronson crée de l'empathie pour les personnes impliquées, que vous soyez d'accord avec leurs faux pas perçus ou non. Les histoires sont intéressantes, et souvent alarmantes, mais servent également à souligner exactement pourquoi vous devriez faire attention à ce que vous publiez en ligne. 5 Exemples d'informations à ne jamais publier en ligne 5 Exemples d'informations à ne jamais publier en ligne Que publiez-vous en ligne? Partagez-vous votre emplacement, votre domicile, vos coordonnées bancaires? Peut-être que vous les partagez par inadvertance? En cas de doute, consultez nos conseils et astuces pour éviter de publier des informations personnelles en ligne.. .

7. Compte à rebours pour Zero Day: Stuxnet et le lancement de la première arme numérique au monde par Kim Zetter

Compte à rebours pour le jour zéro: Stuxnet et le lancement de la première arme numérique au monde Compte à rebours pour le jour zéro: Stuxnet et le lancement de la première arme numérique au monde Acheter maintenant sur Amazon 11,20 €

La cyberguerre est une caractéristique habituelle de la science-fiction depuis des années, mais elle est souvent utilisée comme un complot de fiction. Tout cela a changé quand, en 2010, des chercheurs ont découvert la première arme numérique. Le ver, connu sous le nom de Stuxnet, avait été spécialement conçu pour éviter toute détection. Son but ultime était de perturber le programme nucléaire iranien.

Kim Zetter, écrivain chevronné chez Wired, a couvert l’histoire à mesure qu’elle se déroulait et, sans surprise, il est particulièrement qualifié pour écrire le livre sur Stuxnet. Elle nous guide à travers la découverte accidentelle de Stuxnet et les répercussions de cet acte de guerre numérique. Lorsque les gouvernements assaillent: les logiciels malveillants des États-nations sont exposés. Lorsque les gouvernements assaillent: les logiciels malveillants des États-nations sont exposés. rarement observé. Mais qui sont les acteurs de ce théâtre de guerre et quelles sont leurs armes? . Zetter explore astucieusement l'interaction entre la politique et la technologie. La cyberguerre est-elle la prochaine menace pour votre sécurité? La cyberguerre est-elle la prochaine menace pour votre sécurité? Les cyberattaques sont devenues monnaie courante, les attaques par DDoS et les fuites de données se généralisant désormais toutes les semaines. Mais quel est votre rôle dans cela? Existe-t-il des précautions que vous pouvez prendre pour éviter la cyberguerre? qui a conduit au consensus que l'Amérique et Israël étaient conjointement responsables du ver maintenant tristement célèbre.

8. La société transparente par David Brin

La société transparente: la technologie nous obligera-t-elle à choisir entre intimité et liberté? La société transparente: la technologie nous obligera-t-elle à choisir entre intimité et liberté? Acheter maintenant sur Amazon

Si vous vous souvenez de 1999, le monde était très différent. Internet ne faisait que frapper le grand public, nous étions toujours connectés à AOL par ligne commutée et Amazon était toujours une librairie. Vous pourriez alors vous demander à quel point un livre consacré à la protection de la vie privée au cours de cette année pourrait encore être pertinent.. La société transparente, écrit par l'auteur de science-fiction David Brin, s'avère extrêmement pertinent dans le monde post-Snowden. Bien qu'il soit un écrivain de science-fiction, Brin a prédit avec exactitude comment la loi de Moore est la loi de Moore et quel est son rapport avec vous? [MakeUseOf explique] Qu'est-ce que la loi de Moore et en quoi elle a à voir avec vous? [MakeUseOf explique] La malchance n'a rien à voir avec la loi de Moore. Si c'est votre association, vous la confondez avec la loi de Murphy. Cependant, vous n'étiez pas loin, car les lois de Moore et de Murphy… contribueraient à la prolifération de dispositifs de surveillance peu coûteux Utilisez votre webcam pour la surveillance à domicile avec ces outils Utilisez votre webcam pour la surveillance à domicile avec ces outils Avoir votre propre système de surveillance à domicile peut être un moyen de dissuasion puissant contre les intrus potentiels, les colocataires fouineurs ou les collègues frustrants. Voici 6 options intéressantes pour les produits de surveillance par webcam que vous pouvez utiliser aujourd'hui! et l'érosion de la vie privée.

Peut-être uniquement, il a une solution intéressante au problème: la société transparente. Dans cette société, toute information serait publique et librement accessible à quiconque le voudrait. Cela permettrait à ceux qui ont perdu leur vie privée d'avoir le contrôle de la manière dont leurs données sont utilisées. L’idée est controversée, l’expert en sécurité Bruce Schneier l’appelant un “mythe.” Cependant, il s’agit d’une solution intéressante à un problème qui nous hante autant aujourd’hui qu’il ya 20 ans.

9. Thieves Emporium par Max Hernandez

Thieves Emporium (Les nouveaux badlands) Thieves Emporium (Les nouveaux badlands) Acheter maintenant sur Amazon 16,95 €

Semblable à 1984, Max Hernandez explore la vie privée et la sécurité à travers la fiction. Contrairement à Orwell, Hernandez écrit à l'ère moderne où les smartphones, les logiciels malveillants et la surveillance gouvernementale ne sont plus des œuvres de fiction. Le roman explore une Amérique proche-future, où la surveillance est normalisée et la technologie est vilifiée.

Hernandez a écrit ce roman par passion pour les concepts, et l'étendue des connaissances le confirme. Les concepts techniques tels que le cryptage sont explorés à travers le récit. C'est une approche rafraîchissante qui devrait rendre ces sujets souvent compliqués un peu plus faciles à comprendre. En mélangeant le réel avec le fictif, Hernandez crée un monde qui n'existe pas mais qui se sent tout à la fois familier.

10. Alan Turing: l'énigme d'Andrew Hodges

Alan Turing: L'énigme: Le livre qui a inspiré le film Le jeu de l'imitation - Édition mise à jour Alan Turing: L'énigme: Le livre qui a inspiré le film Le jeu de l'imitation - Édition mise à jour Acheter maintenant sur Amazon EUR 6.00

La cryptographie est l’une des pierres angulaires de la sécurité numérique. Il sous-tend le cryptage sur lequel nous comptons pour protéger nos informations lors de la compression entre serveurs. Bien avant que nous puissions envisager de gérer nos affaires financières en ligne, Alan Turing est devenu l'un des informaticiens les plus réputés au monde. Il a été recruté au plus fort de la Seconde Guerre mondiale par le gouvernement britannique pour aider à décrypter les messages militaires allemands Enigma. La machine qu'il a développée a permis aux Alliés d'intercepter efficacement les armées allemandes et a contribué à la fin de la guerre..

Parallèlement à son rôle central pendant la guerre, il est devenu un informaticien de premier plan. Il a développé le test de Turing Qu'est-ce que le test de Turing et sera-t-il toujours battu? Quel est le test de Turing et sera-t-il battu? Le test de Turing a pour but de déterminer si les machines pensent ou non. Le programme Eugene Goostman a-t-il vraiment passé le test de Turing ou les créateurs ont-ils simplement triché? qui est encore utilisé à ce jour pour distinguer l'IA de l'homme. En dépit d'être l'un des informaticiens les plus influents, la vie de Turing a pris fin prématurément à la suite de ses poursuites pénales. Il a été gracié à titre posthume en 2013, près de 60 ans après sa mort. Son histoire fascinante et émouvante a été mise au monde par Benedict Cumberbatch dans le film de 2014 Le jeu d'imitation.

Quels livres sur la cybersécurité recommandez-vous??

La sécurité est l’un des domaines les plus intéressants et les plus importants de l’informatique moderne. Bien que l'érosion de notre vie privée et de notre sécurité soit sans aucun doute bénéfique pour beaucoup, il s'agit de l'un des éléments les plus critiques du monde moderne. Avec autant d’enjeux, être bien informé est l’un des meilleurs moyens de prévenir l’érosion imminente de nos droits.

Avez-vous lu l'un de ces livres? Qu'as-tu pensé d'eux? Pensez-vous que nous avons manqué des éléments essentiels? Faites le nous savoir dans les commentaires!