Harry James

0

2120

11

Quand tu entends “violation de la sécurité,” à quoi pensez-vous? Un hacker malveillant assis devant des écrans avec Matrice le texte numérique en streaming? Ou un adolescent vivant au sous-sol qui n'a pas vu le jour depuis trois semaines? Que diriez-vous d'un super ordinateur tentant de pirater le monde entier??

La réalité est que toutes ces situations peuvent se résumer à une simple facette: le mot de passe humble - mais vital -. Si quelqu'un a votre mot de passe, le jeu est essentiellement terminé. Si votre mot de passe est trop court ou facile à deviner, la partie est terminée. Et quand il y a une faille de sécurité, vous pouvez deviner ce que des personnes néfastes recherchent sur le réseau occulte. C'est vrai. Votre mot de passe.

Il existe sept tactiques courantes utilisées pour pirater des mots de passe. Nous allons jeter un coup d'oeil.

1. Dictionnaire

Le dictionnaire des tactiques de piratage des mots de passe est le premier à être utilisé. Pourquoi s'appelle-t-il une attaque par dictionnaire? Parce qu'il essaie automatiquement chaque mot dans un “dictionnaire” contre le mot de passe. Le dictionnaire n'est pas strictement celui que vous avez utilisé à l'école.

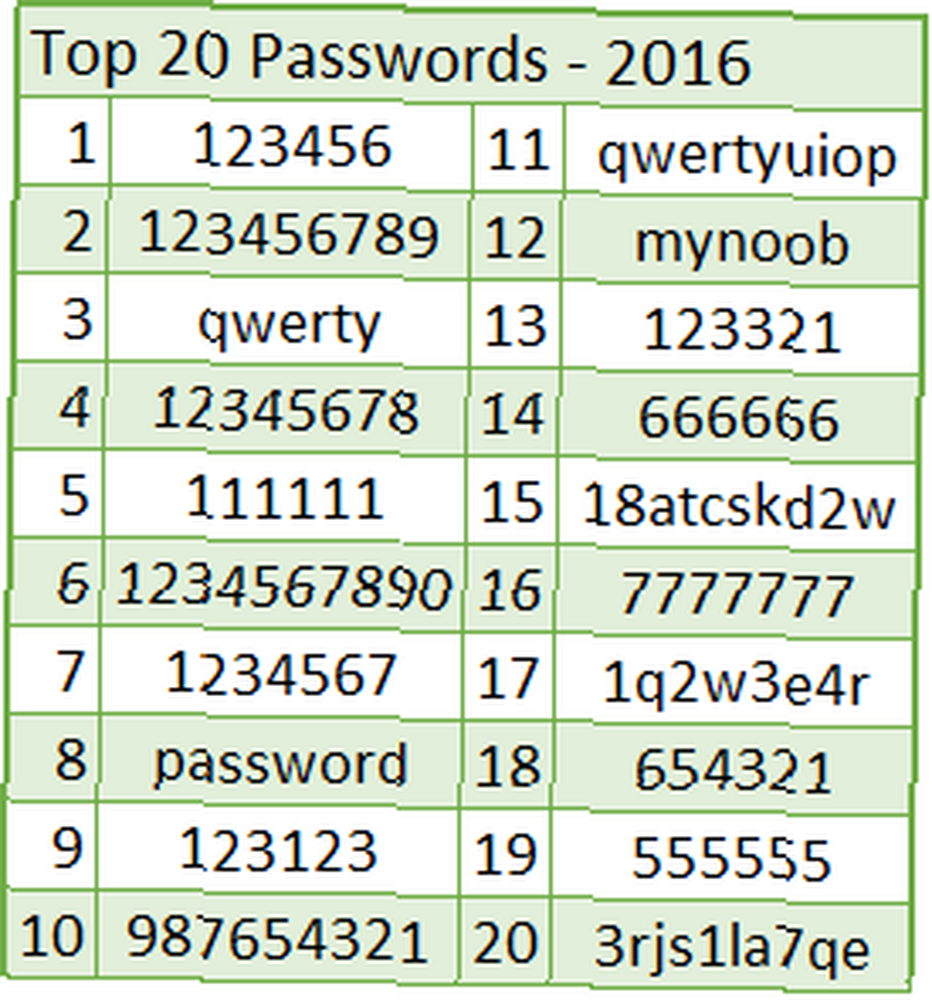

Non. Ce dictionnaire est en fait un petit fichier qui contient également les combinaisons de mots de passe les plus couramment utilisées. Cela comprend 123456, qwerty, mot de passe, mynoob, princesse, baseball et classique de tous les temps, hunter2.

Avantages: rapide, débloquera généralement certains des comptes mal protégés.

Les inconvénients: même les mots de passe légèrement plus forts resteront sécurisés.

Restez en sécurité en: utilisez un mot de passe fort à usage unique pour chaque compte, en conjonction avec une application de gestion de mot de passe. (Cela vous protégera également contre la pulvérisation de mots de passe.) Le gestionnaire de mots de passe vous permet de stocker vos autres mots de passe dans un référentiel. Ensuite, vous pouvez utiliser un seul mot de passe ridiculement fort pour chaque site. Consultez notre aperçu du gestionnaire de mots de passe Google. Gestionnaire de mots de passe Google: 7 choses à savoir. Gestionnaire de mots de passe: 7 choses à savoir. Vous recherchez un gestionnaire de mots de passe? Voici pourquoi vous devriez rester simple et faire confiance au gestionnaire de mots de passe de Google Chrome. pour commencer avec ça.

2. Force brute

Ensuite, nous considérons une attaque par force brute, par laquelle un attaquant tente toutes les combinaisons de caractères possibles. Les mots de passe essayés correspondront aux spécifications des règles de complexité, par exemple. y compris une majuscule, une minuscule, les décimales de Pi, votre commande de pizza, etc..

Une attaque par force brute testera également les combinaisons de caractères alphanumériques les plus couramment utilisées. Ceux-ci incluent les mots de passe précédemment énumérés, ainsi que 1q2w3e4r5t, zxcvbnm et qwertyuiop.

Avantages: théoriquement va craquer le mot de passe en essayant toutes les combinaisons.

Les inconvénients: en fonction de la longueur du mot de passe et de la difficulté, cela peut prendre un temps extrêmement long. Ajoutez quelques variables comme $, &, , ou], et la tâche devient extrêmement difficile.

Restez en sécurité en: Utilisez toujours une combinaison variable de caractères et, si possible, introduisez des symboles supplémentaires pour augmenter la complexité. 6 Conseils pour créer un mot de passe indestructible dont vous pouvez vous souvenir 6 Conseils pour créer un mot de passe indestructible que vous pouvez vous rappeler Si vos mots de passe ne sont pas uniques et indestructibles, vous pouvez ainsi ouvrir la porte d'entrée et inviter les voleurs pour le déjeuner. .

3. Phishing

Ce n'est pas strictement un “pirater,” mais tomber en proie à une tentative de phishing ou de phishing se terminera généralement mal. Des courriels d'hameçonnage généraux envoyés par milliards à toutes sortes d'internautes du monde entier.

Un email de phishing fonctionne généralement comme ceci:

- L'utilisateur cible reçoit un courrier électronique usurpé prétendant provenir d'une organisation ou d'une entreprise majeure.

- Le courrier électronique usurpé nécessite une attention immédiate, avec un lien vers un site Web

- Le lien vers le site Web renvoie en fait à un faux portail de connexion, simulé de manière à ressembler exactement au site légitime.

- L'utilisateur cible non méfiant entre ses informations d'identification de connexion et est soit redirigé, soit invité à réessayer.

- Les informations d'identification de l'utilisateur sont volées, vendues ou utilisées à des fins néfastes (ou les deux!).

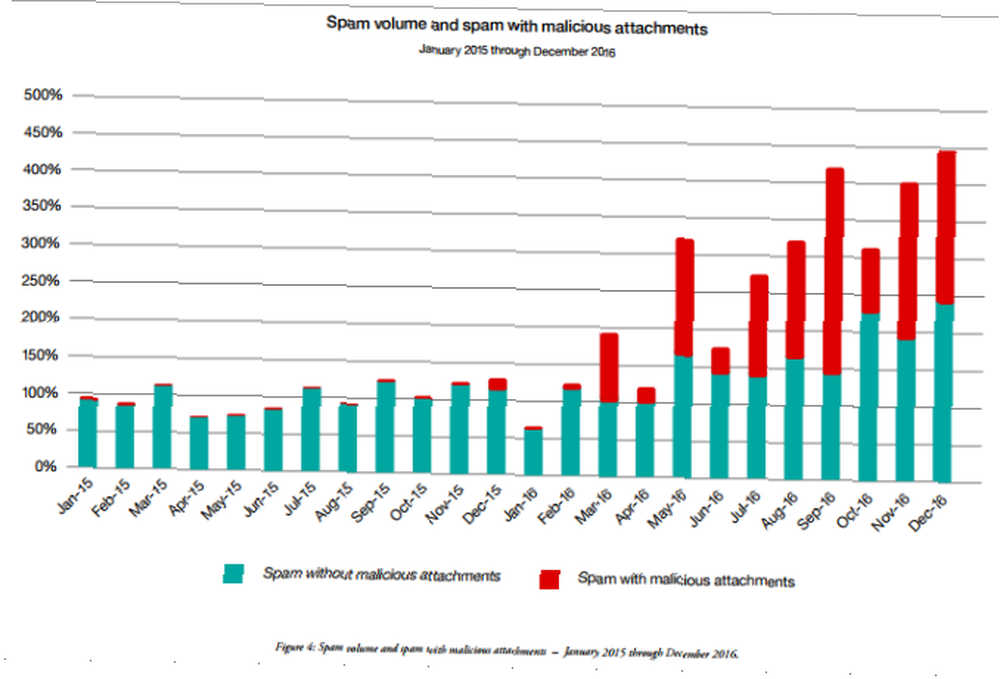

Bien que des réseaux de zombies extrêmement importants aient été mis hors ligne en 2016, à la fin de l'année, la distribution de spams avait quadruplé [IBM X-Force PDF, Enregistrement]. En outre, les pièces jointes malveillantes ont augmenté à un rythme sans précédent, comme le montre l'image ci-dessous..

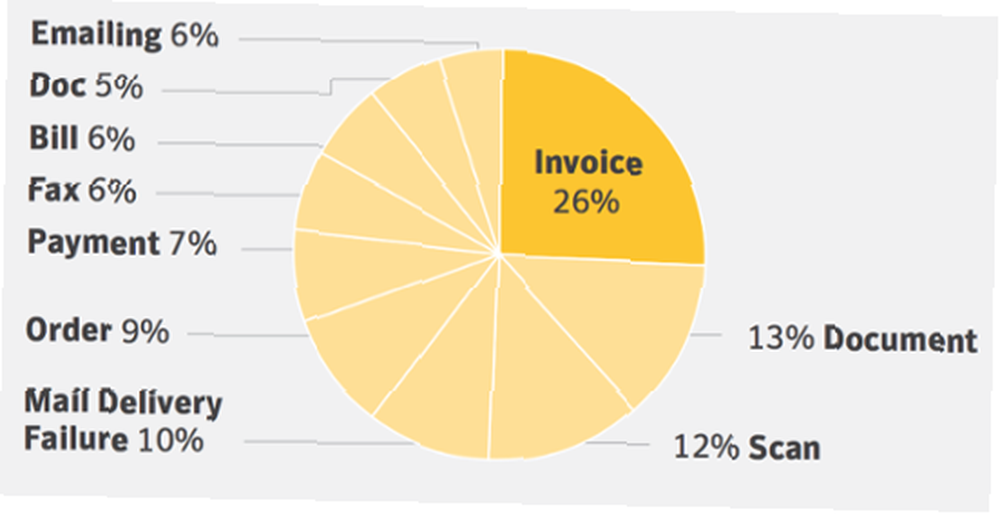

Et, selon le rapport sur les menaces Internet Symantec 2017, les fausses factures sont le leurre le plus populaire.

Avantages: l'utilisateur donne littéralement ses informations de connexion, y compris son mot de passe. Taux de réussite relativement élevé, facilement adaptable à des services spécifiques (les identifiants Apple sont la cible n ° 1).

Les inconvénients: les spams sont facilement filtrés et les domaines de spams sont sur liste noire.

Restez en sécurité en: comment détecter un e-mail de phishing? Comment détecter un e-mail de phishing? Comment détecter un e-mail de phishing Attraper un e-mail de phishing est une tâche ardue! Les fraudeurs se font passer pour PayPal ou Amazon, tentant de voler votre mot de passe et les informations de votre carte de crédit, leur tromperie est presque parfaite. Nous vous montrons comment détecter la fraude. . En outre, augmentez le paramètre de filtre anti-spam ou, mieux, utilisez une liste blanche proactive. Utilisez un vérificateur de lien pour vérifier 7 sites rapides qui vous permettent de vérifier si un lien est sûr 7 Sites rapides qui vous permettent de vérifier si un lien est sûr Avant de cliquer sur un lien, utilisez ces vérificateurs de lien pour vérifier qu'il n'entraîne pas de malware autres menaces à la sécurité. si un lien de courrier électronique est légitime avant de cliquer.

4. Ingénierie sociale

L'ingénierie sociale s'apparente quelque peu au phishing dans le monde réel, loin de l'écran. Lisez mon exemple de base ci-dessous (et en voici d'autres à surveiller. Comment vous protéger de ces 8 attaques d'ingénierie sociale Comment vous protéger de ces 8 attaques d'ingénierie sociale Quelles techniques d'ingénierie sociale un pirate informatique utiliserait-il et comment protéger Voyons quelques-unes des méthodes d'attaque les plus courantes.!).

Un élément essentiel de tout audit de sécurité consiste à évaluer ce que tout le personnel comprend. Dans ce cas, une entreprise de sécurité téléphonera à l'entreprise qu'elle audite. le “attaquant” indique à la personne au téléphone qu’elle est la nouvelle équipe de support technique de bureau et qu’elle a besoin du dernier mot de passe pour quelque chose de spécifique. Un individu sans méfiance peut remettre les clés du royaume sans réfléchir..

La chose effrayante est à quelle fréquence cela fonctionne réellement. L'ingénierie sociale existe depuis des siècles. Le fait de faire double emploi pour pouvoir pénétrer dans une zone sécurisée est une méthode d'attaque courante à laquelle on ne peut se prémunir que par l'éducation. En effet, l'attaque ne demandera pas toujours directement un mot de passe. Ce pourrait être un faux plombier ou un électricien qui demande à entrer dans un bâtiment sécurisé, etc..

Avantages: ingénieurs sociaux qualifiés peuvent extraire des informations de grande valeur à partir d'une gamme de cibles. Peut être déployé contre presque n'importe qui, n'importe où. Extrêmement furtif.

Les inconvénients: un échec peut éveiller les soupçons quant à une attaque imminente, incertitude quant à l'obtention des informations correctes.

Restez en sécurité en: c'est un problème. Une attaque d'ingénierie sociale réussie sera terminée lorsque vous réaliserez que quelque chose ne va pas. L'éducation et la sensibilisation à la sécurité sont une tactique essentielle pour l'atténuation. Évitez de publier des informations personnelles qui pourraient être utilisées ultérieurement contre vous..

5. Table Rainbow

Une table arc-en-ciel est généralement une attaque de mot de passe hors ligne. Par exemple, un attaquant a acquis une liste de noms d'utilisateur et de mots de passe, mais ceux-ci sont cryptés. Le mot de passe crypté est haché Chaque site Web sécurisé le fait avec votre mot de passe Chaque site Web sécurisé le fait avec votre mot de passe Vous êtes-vous déjà demandé comment les sites Web protègent votre mot de passe contre les violations de données? . Cela signifie qu'il est complètement différent du mot de passe d'origine. Par exemple, votre mot de passe est (espérons pas)! Logmein. Le hash MD5 connu pour ce mot de passe est “8f4047e3233b39e4444e1aef240e80aa.”

Gibberish pour vous et moi. Mais dans certains cas, l'attaquant exécutera une liste de mots de passe en texte clair via un algorithme de hachage, en comparant les résultats à un fichier de mots de passe crypté. Dans d’autres cas, l’algorithme de chiffrement est vulnérable et une majorité de mots de passe sont déjà déchirés, comme MD5 (c’est pourquoi nous connaissons le hachage spécifique de “logmein.”

C'est là que la table arc-en-ciel prend tout son sens. Au lieu de devoir traiter des centaines de milliers de mots de passe potentiels et de faire correspondre leur hachage résultant, une table arc-en-ciel est un vaste ensemble de valeurs de hachage spécifiques à un algorithme précalculé. L'utilisation d'une table arc-en-ciel réduit considérablement le temps nécessaire pour déchiffrer un mot de passe haché - mais ce n'est pas parfait. Les pirates peuvent acheter des tables arc-en-ciel préremplies contenant des millions de combinaisons possibles.

Avantages: peut déchiffrer une grande quantité de mots de passe difficiles en très peu de temps, confère aux hackers beaucoup de pouvoir sur certains scénarios de sécurité.

Les inconvénients: nécessite énormément d’espace pour stocker l’énorme table arc-en-ciel (parfois des téraoctets). De plus, les attaquants sont limités aux valeurs contenues dans la table (sinon, ils doivent ajouter une autre table entière).

Restez en sécurité en: c'est un problème. Les tables Rainbow offrent un large éventail de potentiel d’attaque. Évitez les sites qui utilisent SHA1 ou MD5 comme algorithme de hachage de mot de passe. Évitez les sites qui vous limitent aux mots de passe courts ou aux caractères que vous pouvez utiliser. Toujours utiliser un mot de passe complexe.

Vous vous demandez comment savoir si un site Web stocke réellement les mots de passe en clair. Comment savoir si un site enregistre des mots de passe en tant que Plaintext (et que faire) Comment savoir si un site enregistre des mots de passe en tant que Plaintext (et que faire) Lorsque vous envoyez votre mot de passe à un site Web, ce n'est pas toujours fait en toute sécurité. Voici ce que vous devez savoir sur les mots de passe en texte clair. ? Consultez ce guide pour le savoir.

6. Logiciels malveillants / Enregistreur de frappe

Un autre moyen sûr de perdre vos identifiants de connexion est de s’attaquer aux logiciels malveillants. Les logiciels malveillants sont omniprésents et peuvent causer des dégâts considérables. Si la variante du logiciel malveillant comporte un enregistreur de frappe, vous pourriez trouver tout de vos comptes compromis.

Crédit d'image: welcomia / Depositphotos

Crédit d'image: welcomia / Depositphotos

Sinon, le malware pourrait cibler spécifiquement des données privées ou introduire un cheval de Troie d'accès distant pour voler vos informations d'identification..

Avantages: des milliers de variantes de logiciels malveillants, certaines personnalisables, avec plusieurs méthodes de livraison simples. Il y a de fortes chances qu'un nombre élevé de cibles succombe à au moins une variante. Peut ne pas être détecté, permettant la collecte ultérieure de données privées et d'informations d'identification..

Les inconvénients: chance que le malware ne fonctionne pas ou qu'il soit mis en quarantaine avant d'accéder aux données, rien ne garantit que les données sont utiles

Restez en sécurité en: installer et mettre à jour régulièrement vos logiciels antivirus et antimalware. Examiner attentivement les sources de téléchargement. Ne pas cliquer sur les packages d'installation contenant bundleware, etc. Évitez les sites néfastes (je sais, plus facile à dire qu'à faire). Utilisez des outils de blocage de script pour arrêter les scripts malveillants.

7. Araignée

Des liens araignés dans l'attaque du dictionnaire que nous avons abordée précédemment. Si un pirate informatique cible une institution ou une entreprise spécifique, il peut essayer une série de mots de passe relatifs à l'entreprise elle-même. Le pirate informatique peut lire et assembler une série de termes connexes - ou utiliser une araignée de recherche pour effectuer le travail à sa place..

Vous avez peut-être entendu le terme “araignée” avant. Ces robots de recherche sont extrêmement similaires à ceux qui parcourent Internet, indexant le contenu pour les moteurs de recherche. La liste de mots personnalisée est ensuite utilisée contre les comptes d'utilisateurs dans l'espoir de trouver une correspondance..

Avantages: peut potentiellement déverrouiller des comptes pour des personnes de haut rang au sein d'une organisation Relativement facile à assembler et ajoute une dimension supplémentaire à une attaque par dictionnaire.

Les inconvénients: pourrait très bien finir sans fruit si la sécurité du réseau organisationnel est bien configurée.

Restez en sécurité en: Encore une fois, utilisez uniquement des mots de passe forts à usage unique comprenant des chaînes aléatoires - aucun lien avec votre personnalité, votre entreprise, votre organisation, etc..

Fort, unique, à usage unique

Alors, comment empêchez-vous un pirate informatique de voler votre mot de passe? La réponse très courte est que vous ne pouvez pas vraiment être sûr à 100%. Les outils utilisés par les pirates pour voler vos données changent tout le temps, comme l'utilisation du dumping des informations d'identification Qu'est-ce que le dumping des informations d'identification? Protégez-vous avec ces 4 conseils Qu'est-ce que le vidage de droits? Protégez-vous avec ces 4 astuces Les pirates disposent d'une nouvelle arme: le dumping des informations d'identification. Qu'Est-ce que c'est? Comment pouvez-vous éviter que vos comptes soient compromis? . Mais toi pouvez atténuer votre exposition à la vulnérabilité.

Une chose est sûre: l’utilisation de mots de passe puissants et uniques à usage unique ne fait de mal à personne - et absolument aidé, à plus d'une occasion.

Apprendre à être un pirate Apprenez à pirater avec 6 principaux sites Web et didacticiels Hacker Apprenez à pirater avec 6 sites Web et didacticiels Top Hacker Les six sites Web de piratage décrits dans cet article peuvent vous aider à apprendre à pirater. Notre article explique quels sites sont les meilleurs et pourquoi. peut également être un bon moyen de comprendre le fonctionnement des pirates et vous permettra de vous protéger!

Crédit d'image: SergeyNivens / Depositphotos