Edmund Richardson

0

4183

782

Au cours de l'été Pokemon Go 10 Conseils et astuces que tout le monde devrait connaître 10 Pokémon Go Conseils et astuces que tout le monde devrait savoir Pokemon Go est toujours amusant, même des années après son lancement. Voici les meilleurs conseils et astuces de Pokemon Go pour tirer le meilleur parti du jeu.. est devenu l'un des jeux mobiles les plus réussis de tous les temps. Vous avez peut-être vu certaines des histoires alarmantes selon lesquelles le jeu nécessitait un accès complet à votre compte Google, leur permettant éventuellement de tout voir et de tout modifier dans votre compte..

Pokémon est-il devenu un champ de mines confidentiel ou vos données sont-elles en sécurité? Pokémon est-il un champ de mines confidentiel ou vos données sont-elles en sécurité? Pour les joueurs mobiles soucieux de leur vie privée en ligne, des questions sur les autorisations des applications de Pokémon Go, la manière dont les données sont stockées et les antécédents du PDG du développeur continuent de susciter l'inquiétude… et que Niantic utilisait une ancienne version du service de connexion partagée de Google. . Ils n'avaient jamais accédé à plus que votre nom et votre adresse email.

Une fois le correctif mis en place, tout le monde est passé à autre chose. Bien que cela effraie tout le monde, les gens sont attentifs aux données qu’ils divulguent lorsqu’ils utilisent des logins sociaux..

Que sont les logins sociaux??

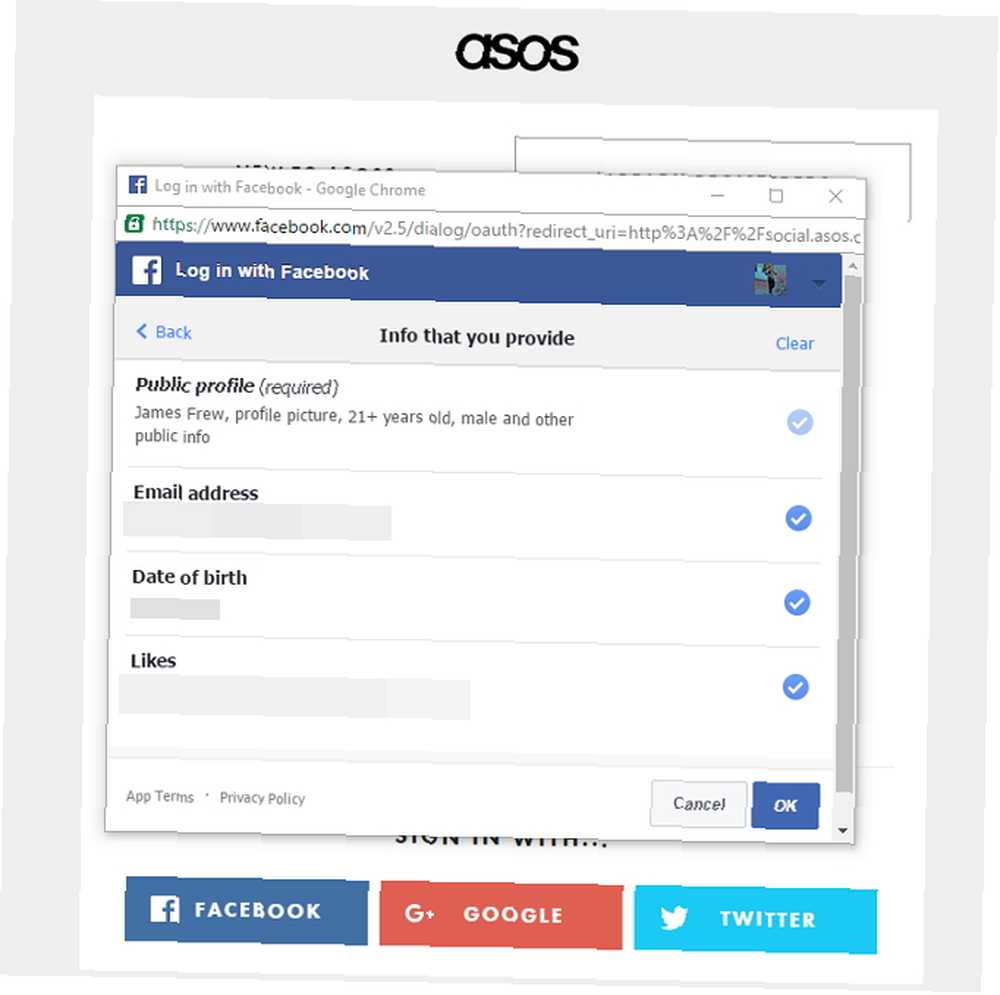

Vous avez probablement déjà vu les boutons. Vous avez essayé de vous connecter à un site Web et une collection de boutons indiquant “Connectez-vous avec… ”

Lorsque vous utilisez l'un de ces boutons magiques, vous vous connectez avec une identité que vous avez créée sur un autre site. Cela vous évite d'avoir à créer encore un autre mot de passe pour le nouveau site.

Il existe deux normes qui facilitent l'ajout de la connexion sociale à vos sites Web préférés: OAuth et OpenID. OAuth vous permet de autoriser applications et sites Web pour accéder à vos données depuis un autre site Web, alors qu'OpenID vous permet de identifier vous-même à une application ou un site Web.

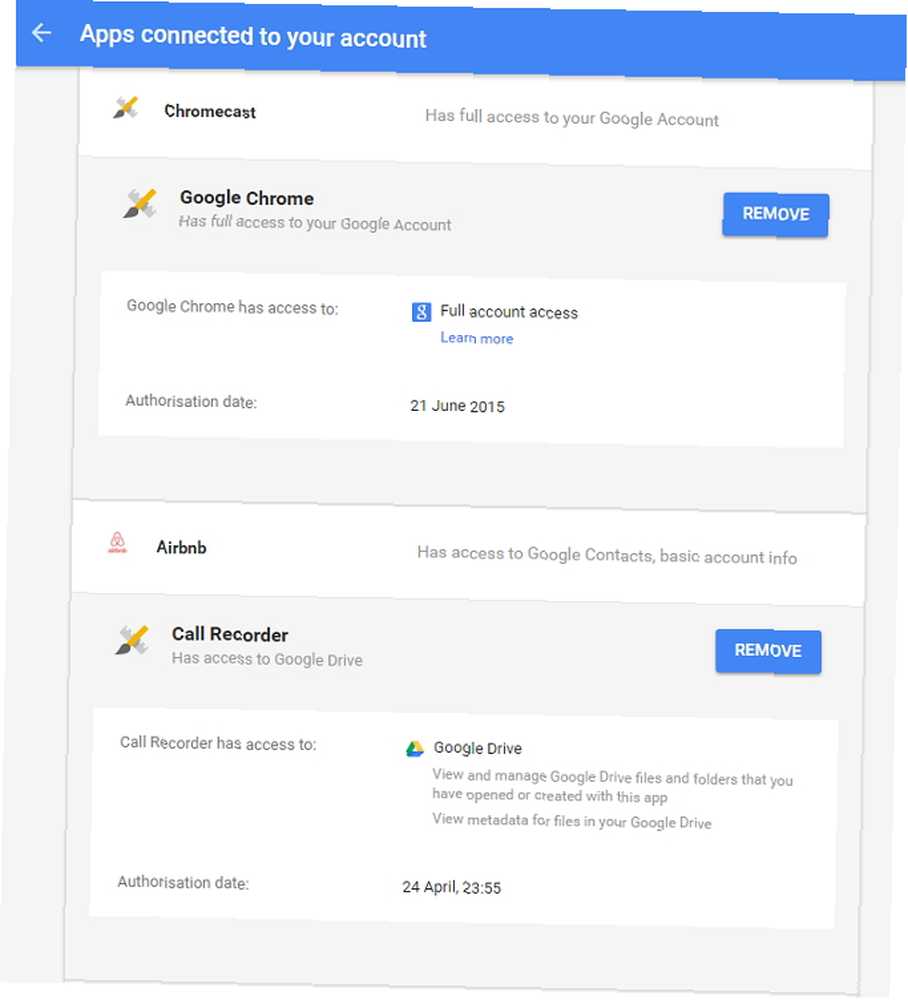

Google: Qu'est-ce qui est connecté??

Google détient une quantité incroyablement importante de données personnelles, en particulier si vous utilisez leurs services intégrés sur un téléphone Android. Les applications malveillantes peuvent être un danger énorme ici, il est donc essentiel de protéger votre compte principal.

Après avoir parcouru la liste des applications connectées dans les paramètres de sécurité de Google, déterminez les autorisations accordées à une application. Vous pouvez ensuite supprimer toutes les applications inutilisées ou suspectes..

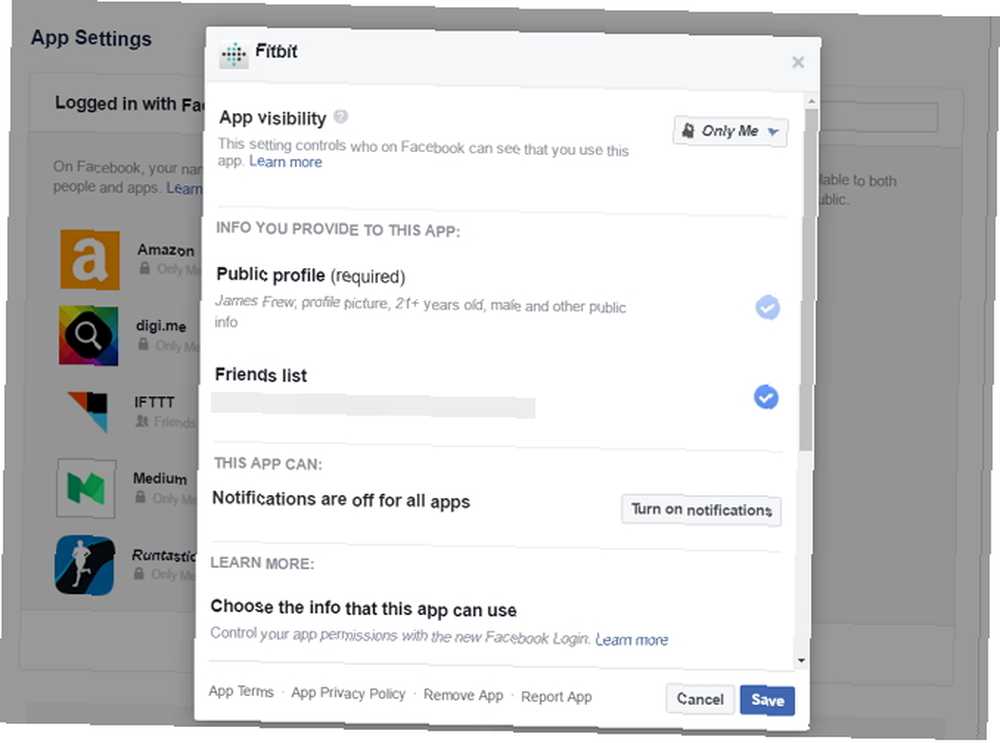

Facebook: Qu'est-ce qui est connecté??

Malgré l'opinion largement répandue selon laquelle Facebook n'accorde pas d'importance à votre vie privée, il vous offre en fait le plus d'options. Facebook répertorie les applications connectées à votre compte et vous pouvez modifier les autorisations que vous avez accordées, même après la première connexion..

Si vous avez utilisé Se connecter avec Facebook pendant un moment, c'est une bonne idée de vérifier que vous êtes satisfait des applications et des autorisations dont elles disposent..

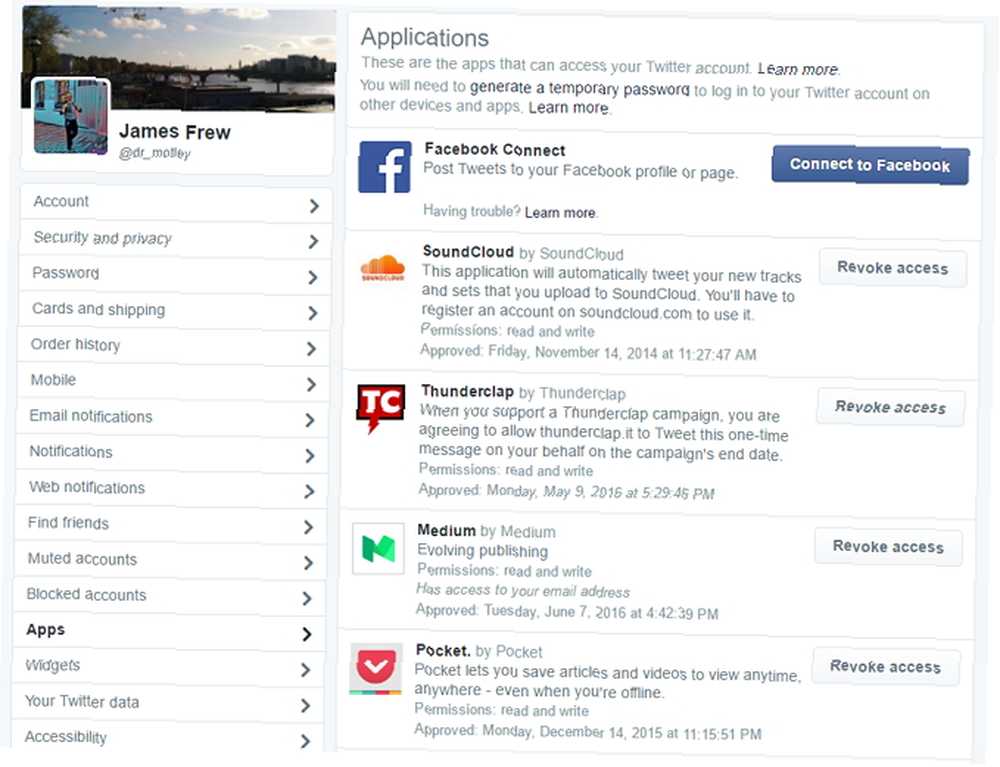

Twitter: Qu'est-ce qui est connecté??

La connexion Twitter est la plus utilisée pour la publication de sites tels que Medium, où votre véritable identité n'est pas essentielle au service. Cela ne signifie pas que vous n'exposez pas beaucoup d'informations dans vos tweets. 7 manières fascinantes d'utiliser les médias sociaux grâce aux médias sociaux 7 les moyens fascinants d'utiliser les médias sociaux de chercheurs Les chercheurs scientifiques se ruent sur les médias sociaux sur des sites comme Facebook, Twitter et Instagram. sont une opportunité d’observer les gens interagissant les uns avec les autres et les phénomènes sociaux dans un "environnement naturel" en ligne. . Cela dit, sauf si vous avez un compte privé. Tirez le maximum de votre utilisation de Twitter en privé. Tirez le meilleur parti de votre utilisation de Twitter en privé. Si vous utilisez Twitter, vous avez probablement remarqué que, par défaut, votre profil est défini sur public. Vous êtes-vous déjà demandé comment rendre votre compte Twitter privé ou même pourquoi vous devriez le faire? C'est probablement sans danger… tous vos tweets sont publics de toute façon. Néanmoins, il est préférable de vérifier les applications malveillantes pour éviter les tweets malveillants. Quel comportement vous causera des problèmes sur Twitter Quel comportement vous causera des problèmes sur Twitter Il fut un temps où un employeur se moquait de vous si vous étiez un utilisateur avide des médias sociaux. De nos jours, les employeurs penseront que vous êtes un cinglé si vous n'utilisez pas Facebook, Twitter, LinkedIn,… en votre nom

Contrairement à Facebook, vous ne pouvez pas revenir en arrière et changer les autorisations de chaque application. Bien que vous puissiez Accès révoqué à toutes les applications que vous ne voulez pas connecter à votre compte.

Pourquoi voudriez-vous utiliser la connexion sociale?

Les logins sociaux sont aussi pratiques et simples à utiliser que les créateurs d’OAuth et d’OpenID ont été imaginés. Jongler avec beaucoup de mots de passe est le principal responsable de la mauvaise hygiène de sécurité Protégez-vous avec un bilan annuel de sécurité et de confidentialité Protégez-vous avec un bilan de sécurité annuel et de confidentialité Nous sommes presque deux mois dans le nouvel an, mais il est encore temps de faire positif résolution. Oubliez boire moins de caféine - nous parlons de prendre des mesures pour protéger la sécurité et la confidentialité en ligne. et la réutilisation des mots de passe sur plusieurs sites. L'utilisation de connexions sociales réduit le nombre de mots de passe dont vous devez vous rappeler et peut vous protéger davantage en cas de fuite de données..

La connexion avec un fournisseur OAuth attribue une “jeton d'accès” accorder à l'application l'accès aux informations approuvées. Cela vous permet de modifier les autorisations lorsque vous vous connectez et éventuellement quand vous le souhaitez dans les paramètres de votre compte..

Qu'en est-il de votre vie privée?

Comme dit le proverbe - si c'est gratuit, alors vous sont le produit. Pour obtenir la rapidité et la commodité de la connexion améliorée, vous échangez une partie de vos données..

Crédit d'image: Fatmawati Achmad Zaenuri via Shutterstock

Crédit d'image: Fatmawati Achmad Zaenuri via Shutterstock

Vous devez savoir que votre fournisseur volonté suivez tous les sites que vous utilisez avec leurs identifiants. Ils ne sauront pas quoi vous faites sur ce site, mais ils sauront que vous étiez là.

Avant d'autoriser l'accès à votre compte, il peut être judicieux de consulter leur politique de confidentialité. Ces documents sont fastidieux par nature pour vous persuader d’accepter les termes. Les comptes que nous utilisons en tant que fournisseurs de connexion, tels que Facebook et Google, contiennent de grandes quantités de données très personnelles que vous ne voudrez peut-être pas exposer à une application tierce..

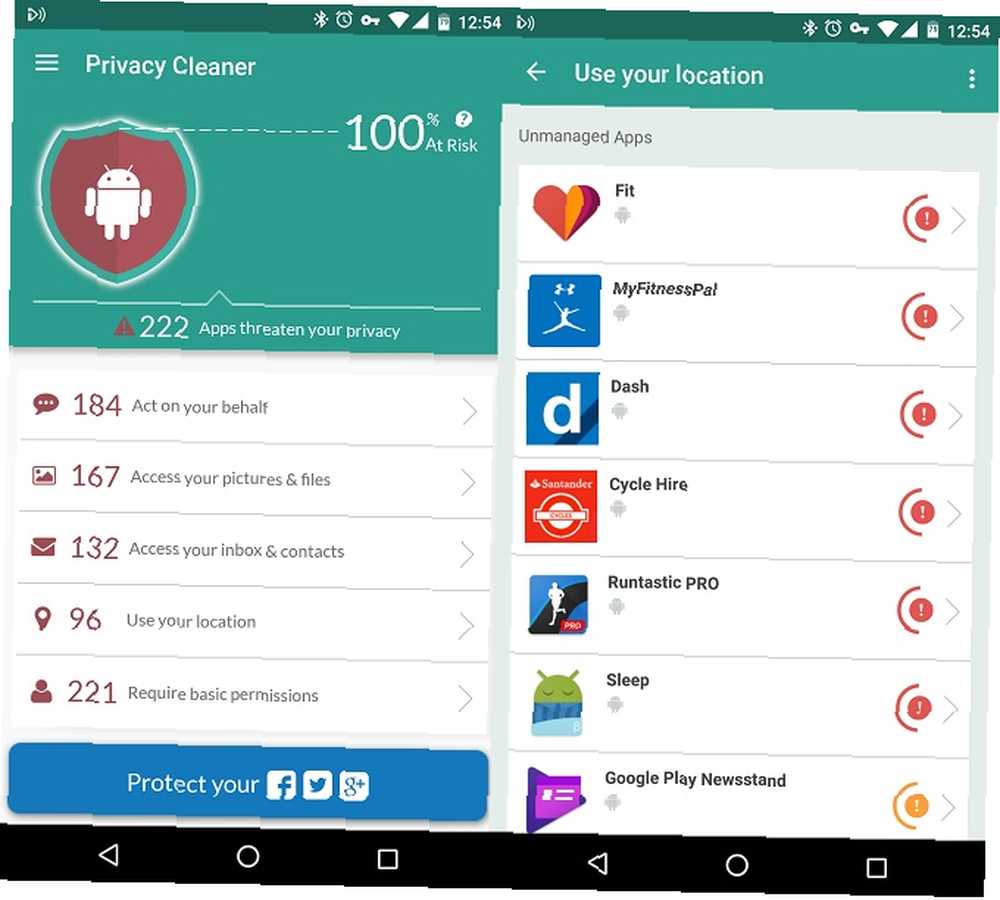

Vérifier les autorisations avec MyPermissions

Le site Web MyPermissions est l’un des moyens les plus simples: MyPermissions: nettoyez facilement vos autorisations sur les réseaux sociaux MyPermissions: nettoyez facilement vos autorisations sur les médias sociaux pour afficher les applications que vous avez connectées à vos comptes sociaux. Vous pouvez également télécharger leur application iOS ou Android pour surveiller les autorisations demandées par vos applications. Contrairement aux gestionnaires d'autorisations de niveau système sur iOS et Android, MyPermissions facilite le processus en notant chaque application..

J'ai constaté que l'utilisation du site Web MyPermissions était le meilleur moyen d'analyser les comptes sociaux. Pendant ce temps, l'application mobile était excellente pour analyser les autorisations accordées aux applications installées.

Ne soyez pas accroché par l'hameçonnage

Les attaquants utilisent généralement un site Web factice ressemblant à la page de connexion. Nouvelle arnaque de phishing utilise une page de connexion Google extrêmement précise. Nouvelle arnaque de phishing utilise une page de connexion Google extrêmement précise. Vous obtenez un lien Google Doc. Vous cliquez dessus, puis connectez-vous à votre compte Google. Semble assez en sécurité, non? Mauvais, apparemment. Une configuration sophistiquée de phishing enseigne au monde une autre leçon de sécurité en ligne. de votre fournisseur social. La fenêtre contextuelle s'ouvre et vous entrez votre nom d'utilisateur et votre mot de passe.

Cela peut signifier que vos informations de connexion sont compromises, permettant ainsi au pirate d’avoir un accès complet à vos comptes. Cela devient encore plus problématique si vous avez utilisé le même mot de passe sur de nombreux sites. Le phishing devient de plus en plus complexe, mais vous pouvez apprendre à repérer une attaque potentielle. 4 Méthodes générales à utiliser pour détecter les attaques de phishing 4 Méthodes générales à utiliser pour détecter les attaques de phishing Un "hameçonnage" est un terme utilisé pour désigner un site Web frauduleux. un site que vous connaissez peut-être bien et que vous visitez souvent. L'acte de tous ces sites essayant de voler votre compte… .

Attention au point de défaillance unique

Si vous avez utilisé un ou plusieurs fournisseurs pour vous connecter à plusieurs sites, vous risquez alors le Single Point of Failure (SPF). Des fuites de mots de passe se produisent tout le temps. Les fuites de mots de passe se produisent maintenant: voici comment vous protéger. Les fuites de mot de passe se produisent maintenant: voici comment vous protéger. Les fuites de mot de passe se produisent tout le temps, et il est possible qu'un de vos comptes soit impliqué, s'il n'est pas déjà arrivé. Alors, que pouvez-vous faire pour garder vos comptes en sécurité? , il n’est pas impossible que votre compte soit exposé. Avoir accès à votre compte de connexion principal donnerait également au pirate accès à tous vos comptes connectés.

Crédit d'image: GN8 via Shutterstock

Crédit d'image: GN8 via Shutterstock

Utilisation de l'authentification à deux facteurs Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser? L'authentification à deux facteurs et pourquoi l'utiliser L'authentification à deux facteurs (2FA) est une méthode de sécurité qui requiert deux méthodes différentes pour prouver votre identité. . Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte,… est l’un des meilleurs moyens de protéger vos comptes contre SPF. De nombreux sites vous permettent également de créer un mot de passe de site Web local en plus de votre connexion sociale. Cela signifie que vous pouvez déconnecter le compte concerné après vous être connecté avec votre adresse électronique et votre mot de passe..

Plongez dans les détails

Je sais qu'il peut être carrément fastidieux de lire chaque écran de connexion, termes et conditions, et politique de confidentialité. Comment rédiger une politique de confidentialité pour votre site Web Comment rédiger une politique de confidentialité pour votre site Web Vous exécutez un site Web? Ce guide décrit tout ce que vous devez savoir sur la création d’une politique de confidentialité pour votre site Web avec un exemple de texte que vous pouvez utiliser. mais si vous êtes réticent à l'idée de donner vos données personnelles à des sites tiers, ou même de permettre à Facebook, Google et autres de voir toutes vos habitudes de navigation, alors l'effort en vaut la peine.

Avant d'utiliser une connexion sociale, prenez le temps de vérifier la politique de confidentialité du site et sentez-vous à l'aise avec celle-ci. Si vous utilisez un identifiant OpenID Qu'est-ce qu'OpenID? Quatre fournisseurs géniaux Qu'est-ce qu'OpenID? Quatre fournisseurs géniaux, il ne faut pas oublier que le fournisseur volonté surveiller.

Parfois, il est plus facile de s'en tenir à la messagerie électronique et de créer des mots de passe sécurisés. Comment créer un mot de passe fort que vous n'oublierez pas Comment créer un mot de passe fort que vous n'oublierez pas Savez-vous comment créer et conserver un bon mot de passe? Voici quelques conseils et astuces pour conserver des mots de passe forts et distincts pour tous vos comptes en ligne. et stockez-les dans un gestionnaire de mots de passe. 5 outils de gestion de mots de passe comparés: trouvez celui qui vous convient le mieux. 5 outils de gestion de mots de passe comparés: trouvez celui qui vous convient le mieux. Choix d'une stratégie de gestion du mot de passe pour gérer l'énorme quantité de mots de passe nécessaires. est crucial. Si vous êtes comme la plupart des gens, vous stockez probablement vos mots de passe dans votre cerveau. Se souvenir d'eux… Inutile de vous rappeler des centaines de mots de passe pour éviter les pièges des logins sociaux..

!