William Charles

0

3435

917

Vous pouvez installer le pare-feu le plus puissant et le plus coûteux du secteur. Comment fonctionne un pare-feu? [MakeUseOf explique] Comment fonctionne un pare-feu? [MakeUseOf explique] Il existe trois logiciels qui, à mon avis, constituent l’épine dorsale d’une configuration de sécurité décente sur votre ordinateur personnel. Il s’agit de l’antivirus, du pare-feu et du gestionnaire de mots de passe. Parmi ceux-ci, le… Vous pouvez éduquer les employés sur les procédures de sécurité de base et sur l'importance de choisir des mots de passe forts. Comment créer des mots de passe forts, dont vous vous souviendrez facilement Comment créer des mots de passe forts, dont vous vous souviendrez facilement. Vous pouvez même verrouiller la salle des serveurs - mais comment protéger une entreprise contre la menace d'attaques d'ingénierie sociale?

Vous pouvez installer le pare-feu le plus puissant et le plus coûteux du secteur. Comment fonctionne un pare-feu? [MakeUseOf explique] Comment fonctionne un pare-feu? [MakeUseOf explique] Il existe trois logiciels qui, à mon avis, constituent l’épine dorsale d’une configuration de sécurité décente sur votre ordinateur personnel. Il s’agit de l’antivirus, du pare-feu et du gestionnaire de mots de passe. Parmi ceux-ci, le… Vous pouvez éduquer les employés sur les procédures de sécurité de base et sur l'importance de choisir des mots de passe forts. Comment créer des mots de passe forts, dont vous vous souviendrez facilement Comment créer des mots de passe forts, dont vous vous souviendrez facilement. Vous pouvez même verrouiller la salle des serveurs - mais comment protéger une entreprise contre la menace d'attaques d'ingénierie sociale?

Du point de vue de l'ingénierie sociale, les employés sont le maillon faible de la chaîne de mesures de sécurité. Créez un relooking de la sécurité pour votre site WordPress avec WebsiteDefender Obtenez un relooking de la sécurité pour votre site WordPress avec WebsiteDefender Avec la popularité croissante de Wordpress, les problèmes de sécurité n'ont jamais été aussi pertinents - Mais à part rester simplement au courant, comment un utilisateur débutant ou moyen peut-il rester au courant? Souhaitez-vous même… en place. Les êtres humains sont non seulement exposés à des erreurs humaines élémentaires, mais aussi à des attaques ciblées d'individus dans l'espoir de les convaincre de renoncer à des informations sensibles. Aujourd'hui, nous allons explorer certaines des techniques sociales utilisées pour tromper et frauder.

Les bases de l'ingénierie sociale

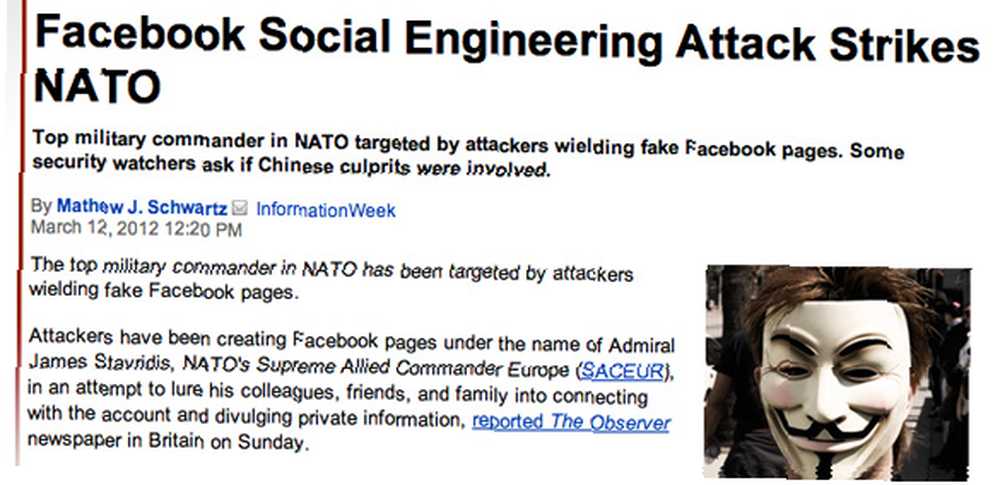

L'ingénierie sociale consiste à manipuler une personne pour qu'elle obtienne un accès ou des données sensibles en exploitant les bases de la psychologie humaine. La différence entre les attaques d'ingénierie sociale et, par exemple, un pirate informatique tentant d'accéder à un site Web réside dans le choix des outils utilisés. Un pirate informatique peut rechercher une faiblesse dans un logiciel de sécurité ou une vulnérabilité du serveur, tandis qu'un ingénieur social utilise des techniques sociales pour contraindre la victime à donner librement des informations ou à accéder à des informations..

Ces tactiques ne sont pas nouvelles et existent depuis que les gens ont décidé que se leurrer était un moyen acceptable de gagner leur vie. Maintenant que la société a évolué pour s'appuyer sur la nature immédiate d'Internet et sur les informations à la demande, de plus en plus de personnes sont exposées à des attaques d'ingénierie sociale à grande échelle..

La plupart du temps, l'attaquant ne se présente pas face à face avec sa victime, mais compte sur son courrier électronique, sa messagerie instantanée et ses appels téléphoniques pour mener à bien son attaque. Il existe de nombreuses techniques largement considérées comme des attaques d'ingénierie sociale, examinons-les plus en détail..

Techniques d'ingénierie sociale expliquées

Phishing

L’hameçonnage, qui est de loin l’une des techniques les plus connues grâce à la sensibilisation des fournisseurs de messagerie comme Google et Yahoo, est un exemple assez élémentaire et très largement utilisé d’ingénierie sociale..

La plupart du temps effectuée par courrier électronique, cette technique est un type de fraude qui consiste à convaincre la victime que vous demandez légitimement des informations sensibles. L'un des types d'attaques de phishing les plus courants consiste à demander à des victimes “Vérifier” Comment garder votre compte Paypal à l'abri des pirates Comment garder votre compte Paypal à l'abri des pirates pour éviter que leur compte ne soit suspendu. L’attaquant, ou hameçonneur, achètera souvent un domaine conçu pour imiter une ressource officielle, et les anomalies dans l’URL renvoient souvent le jeu..

Le phishing en ligne devient de plus en plus facile à détecter et à signaler grâce aux techniques de filtration utilisées par les fournisseurs de messagerie. Il est également bon de ne jamais divulguer d'informations confidentielles ou financières par courrier électronique - aucune organisation légitime ne vous le demandera jamais - et de vérifier la légitimité des URL avant de saisir des informations d'identification importantes..

Techniques téléphoniques ou “Vishing”

La réponse vocale interactive (vip) ou vishing (phishing vocal) implique l’utilisation de techniques similaires à celles décrites ci-dessus via un téléphone ou une interface VoIP. Il existe un certain nombre de techniques de vishing différentes, et elles sont:

- Appeler directement la victime à l’aide d’un système automatisé “votre carte de crédit a été volée” ou “une action urgente est nécessaire” arnaque, puis demande “Vérification de sécurité” afin de restaurer l'accès normal au compte.

- Envoi d'un courrier électronique à la victime, lui demandant de composer ensuite un numéro de téléphone et de vérifier les informations du compte avant d'autoriser l'accès.

- Utiliser de fausses techniques téléphoniques interactives ou une interaction humaine directe pour extraire des informations, par exemple. “appuyez sur 1 pour… ” ou “entrez votre numéro de carte de crédit après le bip”.

- Appeler la victime, la convaincre d'une menace à la sécurité sur son ordinateur et lui demander d'acheter ou d'installer un logiciel (souvent un logiciel malveillant ou un logiciel de bureau à distance) pour résoudre le problème.

J'ai personnellement été victime d'une escroquerie au téléphone logiciel et, bien que je n'aie jamais craqué pour rien, je ne serais pas surpris si quelqu'un le faisait grâce aux tactiques de panique employées. Ma rencontre a impliqué un “Employé Microsoft” et certains virus qui n'existaient pas. Vous pouvez lire tous les détails ici. Techniciens en informatique appelant à froid: Ne tombez pas dans le piège de cette arnaque [Alerte arnaque!] Techniciens en informatique appelant à froid: Ne tombant pas en panne pour cette arnaque [Alerte à la fraude!] Vous avez probablement entendu parler le terme "ne pas arnaquer un escroc" mais j'ai toujours aimé "ne pas arnaquer un rédacteur technique" moi-même. Je ne dis pas que nous sommes infaillibles, mais si votre arnaque concerne Internet, un système Windows… .

Appâter

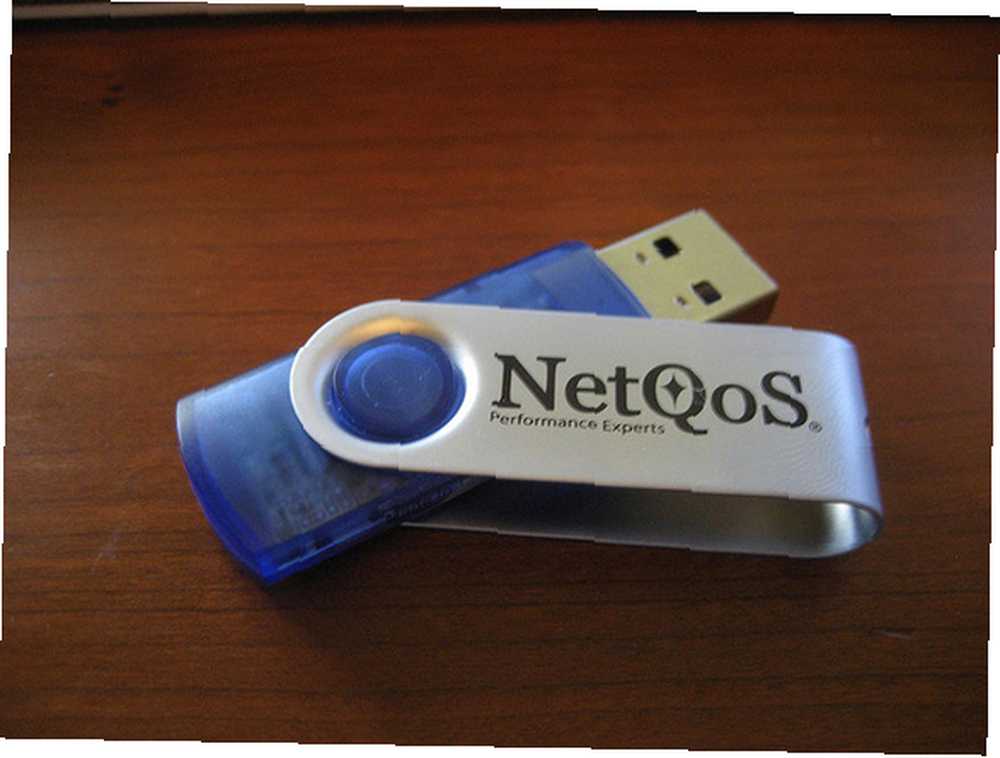

Cette technique particulière s'attaque à l'une des plus grandes faiblesses de l'humanité: la curiosité. En laissant délibérément un support physique, qu'il s'agisse d'une disquette (peu probable de nos jours), d'un support optique ou (le plus souvent) d'une clé USB, quelque part où cela risque d'être découvert, l'arnaqueur s'assied simplement et attend jusqu'à ce que quelqu'un utilise le périphérique.

Beaucoup de PC “autorun” Par conséquent, lorsque des logiciels malveillants tels que des chevaux de Troie ou des enregistreurs de frappe sont intégrés à la clé USB, il est possible qu’une machine soit infectée sans même que la victime s'en rende compte. Les fraudeurs habillent souvent ces appareils avec des logos ou des étiquettes officielles susceptibles de susciter l’intérêt des victimes potentielles..

Le prétexte

Cette technique consiste à convaincre la victime d'abandonner des informations à l'aide d'un scénario inventé. Le scénario est généralement dérivé des informations recueillies sur la victime afin de la convaincre que l’escroc est en réalité un personnage faisant autorité ou officiel..

En fonction des informations recherchées par l’escroc, le prétexte peut impliquer des informations personnelles de base telles que l’adresse du domicile ou la date de naissance, des informations plus spécifiques telles que le montant des transactions sur un compte bancaire ou les frais facturés..

Talonnage

L'une des rares techniques énumérées ci-dessous, qui implique que l'escroc soit physiquement impliqué dans l'attaque, décrit le fait de pouvoir accéder à une zone réglementée sans autorisation en suivant un autre employé (légitime) dans la zone. Pour de nombreux fraudeurs, cela supprime la nécessité d’acquérir des cartes d’accès ou des clés et constitue une grave atteinte potentielle à la sécurité de la société impliquée..

Cette tactique particulière, qui consiste à tenir une porte pour quelqu'un, est devenue un problème que de nombreux lieux de travail ont pris pour s'attaquer de front au problème en affichant des avis sur les entrées, comme l'avis utilisé par Apple dans l'image ci-dessus..

Autres techniques

Il existe quelques autres techniques associées à l'ingénierie sociale, telles que le "quelque chose pour quelque chose". “quiproquo” technique souvent utilisée contre les employés de bureau. Quid pro quo implique un attaquant se présentant, par exemple, comme un employé du support technique retournant un appel. L'attaquant garde “rappeler” jusqu'à ce qu'il ou elle trouve une personne ayant réellement besoin d'assistance, la propose mais en même temps extrait d'autres informations ou indique à la victime des téléchargements de logiciels nuisibles.

Une autre technique d'ingénierie sociale est connue sous le nom de “détournement vol” et n'est pas vraiment associé aux ordinateurs, à Internet ou au phishing par téléphone. Il s’agit plutôt d’une technique couramment utilisée pour convaincre les courriers légitimes de croire qu’une livraison doit être reçue ailleurs.

Conclusion

Si vous pensez qu'une personne tente de vous duper avec une arnaque d'ingénierie sociale, vous devez en informer les autorités et (le cas échéant) votre employeur. Les techniques ne se limitent pas à ce qui a été mentionné dans cet article - de nouvelles escroqueries et astuces sont constamment conçues - alors restez sur vos gardes, remettez en question tout et ne soyez pas victime d'un fraudeur.

La connaissance est le meilleur rempart contre ces attaques. Informez donc vos amis et votre famille que les gens peuvent utiliser et utiliseront cette tactique contre vous..

Avez-vous eu des démêlés avec des ingénieurs sociaux? Votre entreprise a-t-elle sensibilisé la main-d'œuvre aux dangers de l'ingénierie sociale? Ajoutez vos pensées et questions dans les commentaires ci-dessous.

Crédits d'image: Wolf dans l'habillement de moutons (Shutterstock), clé USB Symposium NetQoS (Michael Coté), déchiqueteuse de papier (Sh4rp_i)