Brian Curtis

0

1852

124

Si vous connaissez bien la sécurité Internet, vous avez probablement entendu parler du phishing. Vous avez sans aucun doute reçu des courriels prétendant provenir de votre banque ou de Microsoft, vous demandant d’envoyer votre mot de passe. J'espère que vous savez que vous ne devriez jamais faire cela.

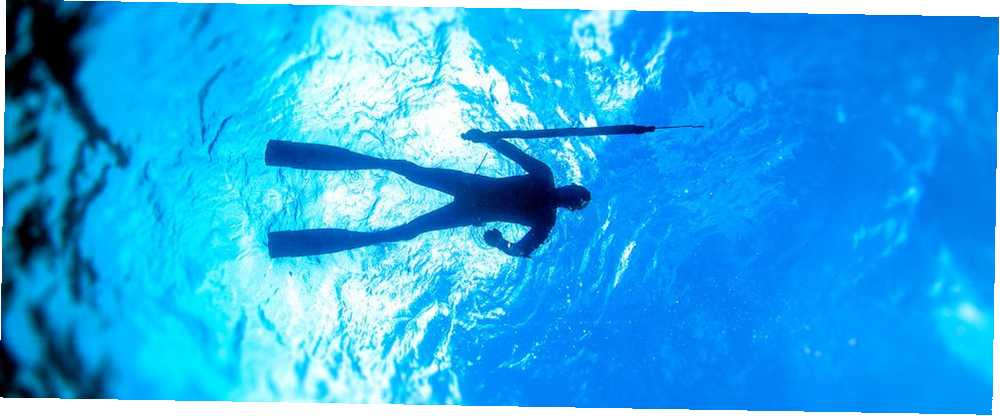

Mais il existe une version beaucoup plus sophistiquée de cette technique, appelée harponnage. C’est là qu’une personne est la cible d’une campagne de phishing personnalisée et très bien documentée..

Même les internautes chevronnés peuvent être piégés par le harponnage, voici comment cela fonctionne et comment rester en sécurité.

Comment fonctionne le harponnage

Le harponnage suit un schéma bien connu. Les phishers commenceront par vous rechercher et en apprendre davantage sur la société pour laquelle vous travaillez, vos collègues et les projets sur lesquels vous êtes peut-être en train de travailler..

Ensuite, vous recevrez un email qui semble provenir de quelqu'un que vous connaissez. Par exemple, il peut faire référence à un projet sur lequel vous travaillez ou à un problème que vous rencontrez. (Alternativement, il peut faire référence à un événement à venir ou à un contact mutuel). Dans l'email sera un lien vers un fichier qu'il vous est demandé de télécharger.

Souvent, le fichier sera hébergé par un service tel que Dropbox ou Google Drive. Lorsque vous accédez à la page hébergeant le fichier, vous êtes invité à saisir vos informations d'identification. Le site de connexion ressemblera à une page de connexion légitime de Google ou similaire..

Mais cette page est en fait en cours de fonctionnement par l'escroc. Lorsque vous entrez votre nom d'utilisateur et votre mot de passe, ces informations sont envoyées à l'escroc au lieu de vous connecter. Cela peut même fonctionner avec une authentification à deux facteurs. Lorsque vous entrez votre code d’authentification, il est également envoyé à l’escroc..

L'escroc a alors le nom d'utilisateur et le mot de passe de votre compte Google ou de tout autre compte important. Ils peuvent également l'utiliser pour accéder à vos autres comptes. Votre sécurité est totalement compromise.

Comment les phishers de Spear rendent leurs messages légitimes

Il est facile de repérer les e-mails de phishing classiques. Ce questionnaire de Google vous aidera à détecter les e-mails de phishing Ce e-mail de Google vous aidera à détecter les e-mails de phishing A quel point êtes-vous capable de détecter les e-mails de phishing? Pour tester vos compétences, Google a mis au point un questionnaire sur l'hameçonnage en utilisant des exemples concrets. si vous savez quoi chercher. Mais contrairement aux e-mails d'hameçonnage génériques qui sont envoyés en masse, une attaque d'hameçonnage ciblé vous est spécifiquement destinée. Les phishers utilisent des techniques pour rendre leurs emails plus convaincants.

Une astuce courante consiste pour le phishing à acheter un domaine très similaire au domaine réel dans lequel il souhaite simuler un message..

Par exemple, si quelqu'un essayait de simuler un email de makeuseof.com, il pourrait acheter le domaine rnakeuseof.com. Le r et le n ensemble ressemblent beaucoup à un m si vous lisez rapidement. Si quelqu'un vous envoyait un message de [email protected], vous pourriez penser que c'était légitime.

Un phisher peut également utiliser l'usurpation de courrier électronique pour forger un faux courrier électronique. Comment les fraudeurs forgent-ils de faux emails? Qu'est-ce qu'une usurpation de courrier électronique? Comment les fraudeurs forgent-ils de faux emails? Il semble que votre compte de messagerie ait été piraté, mais ces messages étranges que vous n'avez pas envoyés sont en réalité dus à une usurpation de courrier électronique. de quelqu'un que vous connaissez.

Les courriels seront bien écrits et professionnels, sans fautes d'orthographe ou de grammaire. Et les phishers peuvent être très rusés dans la façon dont ils donnent l’impression urgente et importante aux emails. Ils pourraient simuler un email de votre patron ou du PDG de votre entreprise - une personne que vous ne voudriez pas interroger.

Les phishers peuvent même faire des recherches pour savoir quand l'un de vos collègues est en voyage d'affaires. Ensuite, ils vous enverront un courriel prétendant être ce collègue, sachant que vous ne leur parlerez pas en personne. Un hameçonneur dispose de nombreuses façons de connaître votre entreprise et d’utiliser ces informations pour vous duper..

Personnes vulnérables au harponnage

Comme le harponnage est une attaque ciblée qui nécessite beaucoup de recherche, les fraudeurs choisissent soigneusement leur cible. Les hameçonneurs choisissent une personne dans une entreprise qui a accès à des systèmes clés, ou qui cible des personnes fortunées ou qui peuvent accéder à des fonds importants..

Les personnes les plus exposées aux attaques par phishing sont les employés généraux d’une entreprise ou toute personne utilisant leur ordinateur à la maison. Les cadres supérieurs d'une entreprise tels que ceux travaillant dans la gestion ou les personnes travaillant dans l'informatique seront plus exposés aux risques de “pêche à la baleine” Pire que le phishing: qu'est-ce qu'une cyberattaque baleinière? Pire que le phishing: qu'est-ce qu'une cyberattaque baleinière? Alors que les attaques de phishing ciblent des individus, les cyberattaques de chasse à la baleine ciblent des entreprises et des organisations. Voici ce qu'il faut rechercher. qui est une cyber-attaque sur des cibles de grande valeur.

Comment rester en sécurité contre le harponnage

Les attaques par hameçonnage étant aussi sophistiquées qu’elles le sont, vous devez faire attention. Même un message anodin d'un ami ou d'un collègue de confiance peut s'avérer être une attaque de phishing.

Heureusement, vous pouvez prendre certaines mesures pratiques pour rester en sécurité et réduire les chances de succès d'une attaque de phishing sur vous:

- Chaque fois que vous recevez un email, double et triple vérifier l'adresse de l'expéditeur. Vous devez regarder attentivement pour vous assurer que l'adresse n'est pas falsifiée ou inexacte. Le simple fait qu'un courrier électronique semble provenir de quelqu'un que vous connaissez, ressemble à un courrier électronique régulier de sa part (avec sa signature, les informations de l'entreprise, etc.) ne signifie pas qu'il est nécessairement légitime..

- Méfiez-vous si l'expéditeur rend la demande très pressante, surtout s'il vous demande de faire quelque chose que vous ne feriez pas normalement. Par exemple, si au sein de votre entreprise, vous partagez généralement des fichiers sur un lecteur réseau, mais que quelqu'un vous demande maintenant de télécharger de toute urgence un fichier à partir d'une Dropbox, cela signifie que quelque chose ne va pas..

- Confirmez une demande par téléphone si elle sort de l'ordinaire. Le meilleur moyen de vaincre le phishing est de prendre le téléphone et de parler à l'expéditeur présumé. Si la demande est authentique, la confirmation ne prendra qu'une minute. Sinon, vous éviterez une situation potentiellement dangereuse.

- Attention aux fichiers liés dans les emails. Même quelque chose que vous pourriez croire sûr, comme un fichier Excel ou Word pouvant cacher des logiciels malveillants Comment se protéger contre les logiciels malveillants Microsoft Word Comment se protéger contre les logiciels malveillants Microsoft Word Saviez-vous que votre ordinateur peut être infecté par des documents Microsoft Office malveillants? , ou que vous pourriez être dupé en activant les paramètres nécessaires pour infecter votre ordinateur? . Soyez particulièrement prudent si un fichier lié nécessite l'activation de macros, car il s'agit d'un moyen courant d'installer des logiciels malveillants sur votre appareil..

Attention aux attaques sophistiquées de phishing

Le spear phishing est une version beaucoup plus sophistiquée des attaques de phishing traditionnelles. Il utilise beaucoup de recherches pour cibler une personne en particulier, en simulant la correspondance électronique de l'un de ses contacts..

Ces courriels peuvent sembler très convaincants et demander au destinataire de télécharger un fichier contenant des logiciels malveillants, ce qui permet au phisher d'accéder au compte de messagerie de la cible ou à d'autres comptes..

Méfiez-vous de ces courriels qui peuvent sembler légitimes, mais peuvent constituer un moyen de compromettre vos comptes. Et pendant que vous êtes ici, découvrez d’autres techniques de phishing comme vishing et smishing. Nouvelles techniques de phishing à savoir: Vishing and Smishing Nouvelles techniques de phishing à connaître: Vishing and Smishing Vishing et smishing sont de nouvelles variantes de phishing dangereuses. . Que devriez-vous rechercher? Comment saurez-vous une tentative de vishing ou smishing quand elle arrivera? Et êtes-vous susceptible d'être une cible? aussi.

Crédit d'image: yanlev / Depositphotos