Mark Lucas

0

1727

386

Alors que nous approchons du précipice de 2016, prenons une minute pour réfléchir aux leçons de sécurité que nous avons apprises en 2015. De Ashley Madison Ashley Madison Une fuite, rien de grave? Pensez à nouveau Ashley Madison Leak No Big Deal? Think Again Le site de rencontres en ligne discret Ashley Madison (principalement destiné aux conjoints trompeurs) a été piraté. Cependant, il s'agit d'un problème beaucoup plus grave que celui décrit dans la presse, qui a des conséquences considérables pour la sécurité des utilisateurs. , pour pirater des bouilloires 7 raisons pour lesquelles l'Internet des objets devrait vous effrayer 7 raisons pour lesquelles l'Internet des objets devrait vous effrayer Les avantages potentiels de l'Internet des objets deviennent lumineux, alors que les dangers sont projetés dans l'ombre. Il est temps d'attirer l'attention sur ces dangers avec sept promesses terrifiantes de l'Internet des objets. , et les conseils de sécurité loufoques du gouvernement, il y a beaucoup à dire.

Les maisons intelligentes restent un cauchemar pour la sécurité

En 2015, de nombreuses personnes ont modernisé leurs articles ménagers analogiques existants avec des alternatives informatisées et connectées à Internet. Technologie Smart Home vraiment a décollé cette année d'une manière qui devrait se poursuivre dans la nouvelle année. Mais dans le même temps, il a également été martelé à la maison (désolé) que certains de ces dispositifs ne sont pas tout ce qui est sécurisé.

La plus grande histoire de sécurité Smart Home a peut-être été la découverte que certains appareils étaient livrés avec des certificats de chiffrement dupliqués (et souvent codés en dur) et des clés privées. Ce n'était pas seulement les produits Internet of Things. Les routeurs fournis par les principaux fournisseurs d’accès à Internet se sont avérés avoir commis ce crime des plus graves.

Alors, pourquoi est-ce un problème?

Cela rend essentiellement trivial pour un attaquant l'espionnage de ces dispositifs par le biais d'une attaque "Homme au milieu". Qu'est-ce qu'une attaque Man-in-the-Middle? Le jargon de la sécurité a expliqué Qu'est-ce qu'une attaque de type "homme du milieu"? Le jargon de sécurité expliqué Si vous avez entendu parler d'attaques de type "homme au milieu" mais que vous n'êtes pas certain de ce que cela signifie, cet article est pour vous. , interceptant le trafic tout en restant simultanément non détecté par la victime. Ceci est préoccupant, étant donné que la technologie Smart Home est de plus en plus utilisée dans des contextes extrêmement sensibles, tels que la sécurité personnelle, la sécurité domestique Nest Protect Review et Giveaway Nest Protect Review et Giveaway, et dans les soins de santé..

Si cela semble familier, c'est parce qu'un certain nombre de grands fabricants d'ordinateurs ont été surpris à faire la même chose. En novembre 2015, il a été constaté que Dell expédiait des ordinateurs avec un certificat racine identique appelé eDellRoot. Les derniers ordinateurs portables Dell sont infectés par eDellRoot. Les derniers ordinateurs portables Dell sont infectés par eDellRoot. Dell, le troisième fabricant mondial d'ordinateurs a été surpris à envoyer des certificats racine fictive ordinateurs - tout comme Lenovo avec Superfish. Voici comment sécuriser votre nouveau PC Dell. À la fin de 2014, Lenovo commençait intentionnellement à rompre intentionnellement les connexions SSL. Les propriétaires d’ordinateurs portables Lenovo doivent avoir préinstallé leurs logiciels malveillants. Les propriétaires d’ordinateurs portables Lenovo doivent être préinstallés. Le fabricant chinois d’ordinateurs Lenovo a admis que des ordinateurs portables avaient été livrés à des magasins et à des En 2014, les logiciels malveillants étaient préinstallés. afin d'injecter des publicités dans des pages Web cryptées.

Cela ne s'est pas arrêté là. L'année 2015 était en effet l'année de l'insécurité dans les maisons intelligentes, de nombreux appareils présentant une vulnérabilité de sécurité obscène..

Pourquoi iKettle? Pourquoi le piratage iKettle devrait-il vous inquiéter (même si vous n'en possédez pas?) Pourquoi le piratage iKettle devrait-il vous inquiéter (Même si vous n'en possédez pas?) une faille de sécurité massive et béante qui risquait d’exploser des réseaux WiFi entiers. (vous l'avez deviné: une bouilloire compatible Wi-Fi), qu'un attaquant pourrait convaincre de révéler les détails Wi-Fi (en clair, pas moins) de son réseau domestique.

Pour que l'attaque fonctionne, vous devez d'abord créer un réseau sans fil usurpé partageant le même SSID (le nom du réseau) que celui auquel l'iKettle est connecté. Ensuite, en vous y connectant via l'utilitaire UNIX Telnet et en parcourant quelques menus, vous pouvez voir le nom d'utilisateur et le mot de passe du réseau..

Ensuite, il y avait le réfrigérateur intelligent connecté par Wi-Fi de Samsung. Qu'en est-il du reste de votre maison intelligente? Le réfrigérateur intelligent de Samsung vient d'être acheté. Qu'en est-il du reste de votre maison intelligente? Une vulnérabilité avec le réfrigérateur intelligent de Samsung a été découverte par la société d’informations britannique Pen Test Parters. L'implémentation du cryptage SSL par Samsung ne vérifie pas la validité des certificats. , qui n'a pas pu valider les certificats SSL, et qui permettait à des attaquants d'intercepter potentiellement les informations de connexion à Gmail.

Au fur et à mesure que la technologie Smart Home devient de plus en plus courante, et vous le ferez de plus en plus, vous pouvez vous attendre à entendre de plus en plus d'histoires racontant que ces appareils présentent des vulnérabilités critiques pour la sécurité et sont victimes de piratages très médiatisés..

Les gouvernements ne comprennent toujours pas

Un thème récurrent que nous avons vu ces dernières années est à quel point la plupart des gouvernements sont totalement inconscients en matière de sécurité..

Certains des exemples les plus flagrants d’analphabétisme d’infosec se trouvent au Royaume-Uni, où le gouvernement a montré de manière répétée et constante qu’ils juste ne l'obtiens pas.

L’une des pires idées émises au Parlement est l’idée que le chiffrement utilisé par les services de messagerie (tels que Whatsapp et iMessage) soit affaibli afin que les services de sécurité puissent les intercepter et les décoder. Comme mon collègue Justin Pot l'a fait remarquer sur Twitter, cela revient à expédier tous les coffres-forts avec un code principal.

Imaginez si le gouvernement disait que chaque coffre-fort devrait avoir un deuxième code standard, au cas où les flics voudraient entrer. C'est le débat sur le cryptage en ce moment..

- Justin Pot (@jhpot) 9 décembre 2015

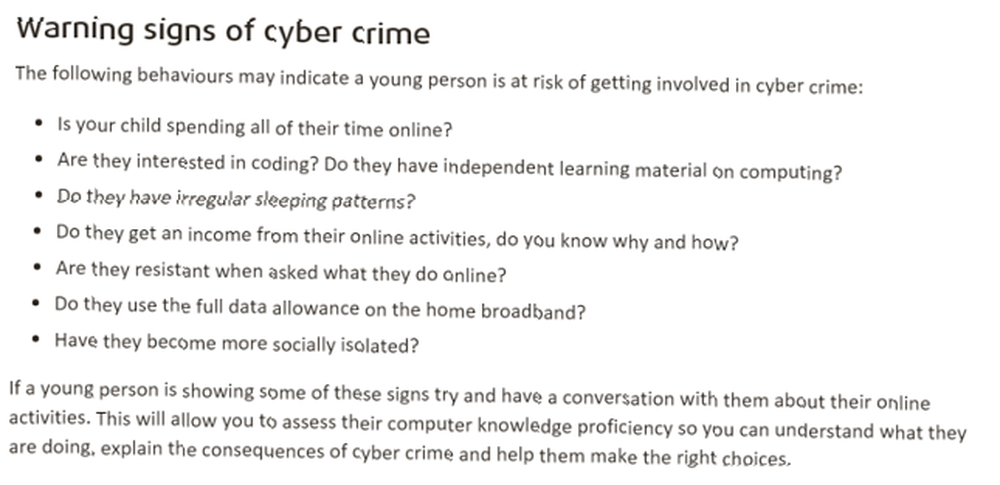

Ça a empiré. En décembre 2015, la National Crime Agency (la réponse du Royaume-Uni au FBI) a publié un conseil à l'intention des parents Is Your Child a Hacker? Les autorités britanniques pensent que votre enfant est un pirate informatique? Les autorités britanniques pensent que oui. Le NCA, le FBI britannique, a lancé une campagne visant à dissuader les jeunes de la criminalité informatique. Mais leurs conseils sont si généraux que vous pourriez présumer que quiconque lira cet article sera un pirate informatique - même vous. afin qu'ils puissent dire quand leurs enfants sont sur la voie de devenir des cybercriminels endurcis.

Ces drapeaux rouges, selon la NCA, incluent “sont-ils intéressés par le codage?” et “hésitent-ils à parler de ce qu'ils font en ligne??”.

Ce conseil, évidemment, est une foutaise et a été largement ridiculisé, non seulement par MakeUseOf, mais également par d’autres publications technologiques majeures et la communauté d’infosec.

Le @NCA_UK indique un intérêt pour le codage en tant que signal d'alarme pour la cybercriminalité! Assez stupéfiant. https://t.co/0D35wg8TGx pic.twitter.com/vtRDhEP2Vz

- David G Smith (@aforethought) 9 décembre 2015

L'intérêt pour le codage est donc désormais un "signe avant-coureur de la cybercriminalité". La NCA est essentiellement un département informatique des années 1990. https://t.co/r8CR6ZUErn

- Graeme Cole (@elocemearg) 10 décembre 2015

Les enfants «intéressés par le codage» ont grandi pour devenir les ingénieurs qui ont créé #Twitter, #Facebook et le site Web #NCA (entre autres).

- AdamJ (@IAmAdamJ) 9 décembre 2015

Mais cela indiquait une tendance inquiétante. Les gouvernements ne sont pas en sécurité. Ils ne savent pas comment parler des menaces à la sécurité et ils ne comprennent pas les technologies fondamentales qui font fonctionner Internet. Pour moi, c'est beaucoup plus préoccupant que n'importe quel pirate informatique ou cyber-terroriste.

Parfois tu Devrait Négocier avec des terroristes

La plus grande histoire de sécurité de 2015 était sans aucun doute le piratage Ashley Madison Ashley Madison Leak No Big Deal? Pensez à nouveau Ashley Madison Leak No Big Deal? Think Again Le site de rencontres en ligne discret Ashley Madison (principalement destiné aux conjoints trompeurs) a été piraté. Cependant, il s'agit d'un problème beaucoup plus grave que celui décrit dans la presse, qui a des conséquences considérables pour la sécurité des utilisateurs. . Si vous avez oublié, laissez-moi récapituler.

Lancé en 2003, Ashley Madison était un site de rencontre différent. Cela permettait aux personnes mariées de rencontrer des personnes qui n'étaient pas leurs épouses. Leur slogan disait tout. “La vie est courte. Avoir une affaire.”

Mais brute que ce soit, ce fut un succès retentissant. En un peu plus de dix ans, Ashley Madison avait accumulé près de 37 millions de comptes enregistrés. Bien qu'il soit évident que tous n'étaient pas actifs. La grande majorité était en sommeil.

Plus tôt cette année, il est devenu évident que tout n'allait pas bien avec Ashley Madison. Un groupe de piratage mystérieux appelé The Impact Team a publié une déclaration affirmant qu’il avait été en mesure d’obtenir la base de données du site, ainsi qu’un cache considérable d’e-mails internes. Ils ont menacé de le libérer, à moins que Ashley Madison ne soit fermée, avec son site soeur, Established Men..

Avid Life Media, qui sont les propriétaires et exploitants d’Ashley Madison et d’Establed Men, a publié un communiqué de presse qui a minimisé l’attaque. Ils ont souligné qu’ils travaillaient avec les forces de l’ordre pour retrouver les coupables et qu’ils étaient “en mesure de sécuriser nos sites et de fermer les points d'accès non autorisés”.

Déclaration d'Avid Life Media Inc.: http://t.co/sSoLWvrLoQ

- Ashley Madison (@ashleymadison) 20 juillet 2015

Sur le 18th Août, Impact Team a publié la base de données complète.

C'était une démonstration incroyable de la rapidité et de la nature démesurée de la justice sur Internet. Peu importe ce que vous ressentez à propos de la tricherie (personnellement, je le déteste), quelque chose a été ressenti. tout à fait faux à propos de ça. Les familles ont été déchirées. Les carrières ont été instantanément et très publiquement ruinées. Certains opportunistes ont même envoyé aux abonnés des courriels d'extorsion de courriers électroniques, par courrier électronique et par courrier, les extrayant de milliers. Certains pensaient que leurs situations étaient si désespérées qu'ils devaient se suicider. C'était mauvais. 3 raisons pour lesquelles le piratage Ashley Madison est une affaire sérieuse 3 raisons pour lesquelles le piratage Ashley Madison est une affaire sérieuse Internet semble ravi du piratage Ashley Madison, avec des millions de détails concernant des adultères et des adultères potentiels piratés et publiés en ligne, avec des articles individus trouvés dans le vidage de données. Hilarant, non? Pas si vite.

Le hack a également braqué les projecteurs sur les rouages de Ashley Madison.

Ils ont découvert que sur les 1,5 million de femmes inscrites sur le site, seules environ 10 000 étaient de véritables êtres humains. Les autres étaient des robots et de faux comptes créés par le personnel d'Ashley Madison. C’était une ironie cruelle que la plupart des gens qui se sont inscrits n’aient probablement jamais rencontré qui que ce soit. C’était, pour reprendre une expression un peu familière, un «festival de saucisses».

La partie la plus embarrassante de votre nom qui sort du piratage d’Ashley Madison est que vous flirtez avec un bot. pour de l'argent.

- verbale spacey (@VerbalSpacey) 29 août 2015

Cela ne s'est pas arrêté là. Pour 17 $, les utilisateurs pouvaient supprimer leurs informations du site. Leurs profils publics seraient effacés et leurs comptes seraient purgés de la base de données. Cela a été utilisé par les gens qui se sont inscrits et l'ont regretté plus tard.

Mais la fuite a montré que Ashley Maddison n'a pas réellement supprimer les comptes de la base de données. Au lieu de cela, ils étaient simplement cachés de l'Internet public. Lorsque leur base de données d'utilisateurs a été divulguée, ces comptes l'étaient également.

BoingBoing days Le dump Ashley Madison inclut des informations sur les personnes qui ont payé AM pour supprimer leurs comptes..

- Denise Balkissoon (@balkissoon) 19 août 2015

Peut-être que la leçon que nous pouvons tirer de la saga Ashley Madison est que il est parfois utile d'acquiescer aux exigences des pirates.

Soyons honnêtes. Avid Life Media savait ce qu'il y avait sur leurs serveurs. Ils savaient ce qui se serait passé s'il y avait eu une fuite. Ils auraient dû faire tout ce qui était en leur pouvoir pour empêcher les fuites. Si cela signifiait fermer deux propriétés en ligne, qu’il en soit ainsi.

Soyons francs. Des personnes sont mortes parce qu'Avid Life Media a pris position. Et pour quoi?

À plus petite échelle, on peut faire valoir qu'il est souvent préférable de répondre aux demandes des pirates informatiques et des créateurs de logiciels malveillants. Ransomware est un excellent exemple de cela. Ne tombez pas à l’ faute des escrocs: Guide de ransomware et des autres menaces Ne tombez pas de la faute des escrocs: Guide de Ransomware et des autres menaces. Lorsqu'une personne est infectée et que ses fichiers sont cryptés, une "rançon" est demandée aux victimes afin de les décrypter. C'est généralement dans les limites de 200 $ ou plus. Une fois payés, ces fichiers sont généralement retournés. Pour que le modèle commercial de ransomware fonctionne, les victimes doivent pouvoir récupérer leurs fichiers..

Je pense qu’à l’avenir, de nombreuses entreprises qui se retrouvent dans la position d’Avid Life Media se demanderont si une attitude provocante est la meilleure à adopter..

Autres leçons

2015 était une année étrange. Je ne parle pas seulement d'Ashley Madison, non plus.

VTech Hack VTech se fait pirater, Apple Hates prend des écouteurs… [Tech News Digest] VTech se fait pirater, Apple Hates Des écouteurs… [Tech News Digest] Les pirates exposent les utilisateurs de VTech, Apple envisage de retirer la prise pour casque, les lumières de Noël pouvant ralentir votre Wi -Fi, Snapchat se couche avec (RED) et se souvient de The Star Wars Holiday Special. était un changeur de jeu. Ce fabricant de jouets pour enfants basé à Hong Kong propose une tablette verrouillée, un magasin d'applications adapté aux enfants et la possibilité pour les parents de le contrôler à distance. Plus tôt cette année, il a été piraté et plus de 700 000 profils d’enfants ont été divulgués. Cela a montré que l'âge n'est pas un obstacle pour être victime d'une violation de données.

Ce fut également une année intéressante pour la sécurité du système d'exploitation. Des questions ont été posées sur la sécurité globale de GNU / Linux. Linux a-t-il été victime de son propre succès? Linux a-t-il été victime de son propre succès? Pourquoi le directeur de la Linux Foundation, Jim Zemlin, a-t-il récemment déclaré que "l'âge d'or de Linux" pourrait bientôt prendre fin? La mission de "promouvoir, protéger et faire progresser Linux" a-t-elle échoué? Windows 10 est plus sécurisé que Windows XP 7 Windows 10 est plus sécurisé que Windows XP Même si vous n'aimez pas Windows 10, vous devriez vraiment avoir migré depuis Windows. XP maintenant. Nous vous montrons comment le système d’exploitation, vieux de 13 ans, est maintenant truffé de problèmes de sécurité. . Cette année, nous avons été obligés de remettre en question le dicton selon lequel Windows est intrinsèquement moins sécurisé.

Autant dire que 2016 sera une année intéressante.

Quelles leçons de sécurité avez-vous apprises en 2015? Avez-vous des leçons de sécurité à ajouter? Laissez-les dans les commentaires ci-dessous.