Lesley Fowler

0

3658

888

On ne peut nier que 2016 est largement considérée comme une “mauvaise année”, culturellement et politiquement. Mais qu'en est-il du monde de la sécurité - comment s'est déroulée l'année 2016? Et que pouvons-nous apprendre des fuites, des brèches et de la surveillance accrue?

Fuite, après fuite, après fuite

Alors que les piratages de sites Web et les fuites de données constituent l'un des piliers de nos vies en ligne depuis plusieurs années, 2016 a été l'année où tout le monde a été obligé de faire attention. Parmi les nombreuses victimes, citons le fournisseur de stockage en nuage Dropbox et le réseau social professionnel LinkedIn.

Le hack de Dropbox a révélé 68 millions de comptes Êtes-vous l’un des 69 millions d’utilisateurs piratés de Dropbox? Êtes-vous l'un des 69 millions d'utilisateurs de Dropbox piratés? Il a été confirmé que 68 millions de comptes Dropbox ont été piratés en août 2012. Le vôtre était-il l'un d'entre eux? Que devriez-vous faire à ce propos? Et pourquoi le piratage a-t-il fallu attendre QUATRE ANS…, avec seulement la moitié des mots de passe cryptés de manière sécurisée. LinkedIn a réussi à surpasser cela en perdant 117 millions d'informations d'identification Ce que vous devez savoir sur les fuites massives de comptes LinkedIn Ce que vous devez savoir sur les fuites massives de comptes LinkedIn Un pirate vend 117 millions d'identifiants LinkedIn piratés sur le Web sombre pour environ 2 200 $ en Bitcoin . Kevin Shabazi, PDG et fondateur de LogMeOnce, nous aide à comprendre exactement ce qui est à risque. , ou 73% de leur base d'utilisateurs à l'époque. En dépit de cette attaque qui a éclaté au mois de mai, Microsoft a encore acquis LinkedIn pour 26,2 milliards de dollars de moins qu'un mois plus tard. Poursuivant la mauvaise année de LinkedIn, il semble que leur site d'apprentissage en ligne, Lynda, ait également été compromis..

Spotify a subi une fuite mystérieuse et toujours inexpliquée. Comment Spotify s'est piqué, et pourquoi vous devez vous soucier de la façon dont Spotify vous a piqué, et pourquoi vous devez vous en soucier, la dernière fuite de Spotify pourrait être la plus étrange à ce jour. Des centaines de comptes ont été éclaboussés sur PasteBin. Alors, qu'est-ce qui se passe réellement? en avril, entraînant la fuite de centaines de comptes sur Pastebin. Le jeu phénoménalement populaire Minecraft était la suivante, mais cette fois-ci, ce n'était pas de la société elle-même. Au lieu, Minecraft Le site de fans a été attaqué, révélant plus de 7 millions de comptes et les mauvaises pratiques de sécurité du site. SEPT MILLIONS de comptes Minecraft piratés SEPT MILLIONS de comptes Minecraft piratés Les comptes de plus de 7 millions de membres de Lifeboat ont été compromis plus tôt dans l'année et les données auraient été vendues à les plus offrant sur le Dark Net. .

Pour être juste envers Dropbox et LinkedIn, la majeure partie de leurs données semble provenir d'attaques survenues en 2012. Entre-temps, les sociétés respectives ont considérablement amélioré leurs efforts en matière de sécurité. Cependant, cela ne réconforte guère les millions d'utilisateurs dont les informations personnelles se sont retrouvées en ligne..

Ils n'étaient pas les seuls

Le fournisseur Internet britannique TalkTalk a été piraté par un site de partage de vidéos datant de 17 ans, Dailymotion a perdu 85,2 millions de noms d'utilisateurs et d'adresses e-mail, et le système de transport de San Francisco a été rançonné à hauteur de 100 Bitcoins (80 000 $).

La fuite de Ashley Madison de l'année dernière Ashley Madison Leak No Big Deal? Pensez à nouveau Ashley Madison Leak No Big Deal? Think Again Le site de rencontres en ligne discret Ashley Madison (principalement destiné aux conjoints trompeurs) a été piraté. Cependant, il s'agit d'un problème beaucoup plus grave que celui décrit dans la presse, qui a des conséquences considérables pour la sécurité des utilisateurs. a été largement considéré comme la pire fuite de sites Web pour adultes de l’histoire. La libération de préférences sexuelles a été particulièrement dommageable car elle a été utilisée comme outil de chantage et d'atteinte à la réputation. Après avoir trouvé un moyen utile d'exploiter les utilisateurs, les pirates informatiques ont attaqué un plus grand nombre de sites Web pour adultes, ce qui a entraîné la fuite du site porno Brazzers Brazzers: pourquoi tout le monde devrait s'inquiéter Fuite du site porno Brazzers: pourquoi tout le monde devrait s'inquiéter Vous avez peut-être entendu dire que 800 000 utilisateurs du site Web adulte Les données de Brazzers ont été divulguées - mais saviez-vous que la vulnérabilité utilisée apparaît également sur d'autres sites Web non pornographiques? et AdultFriendFinder surpris par la violation massive de données par AdultFriendFinder? Voici ce qu'il faut faire dans l'attaque massive de données par AdultFriendFinder? Voici ce qu'il faut faire AdultFriendFinder, qui s'appelle «la plus grande communauté de sexe et d'échangisme au monde», a été touché et plus de 410 millions de détails de compte, y compris des adresses e-mail et des mots de passe, ont été publiés en ligne. C'est l'une des plus grandes violations de… fuites.

Ces fuites en elles-mêmes sont toutes assez dommageables si l’attaquant accède aux données contenues dans le compte. Le problème est aggravé car il est devenu évident que de nombreuses personnes réutilisent encore les informations de connexion sur plusieurs sites. Cela a abouti à un look-like-hacks -mais pas à des sites prestigieux comme TeamViewer TeamViewer Hack: tout ce que vous devez savoir TeamViewer Hack: tout ce que vous devez savoir "La protection de vos données personnelles est au cœur de tout ce que nous faisons "dit TeamViewer, un service de bureau à distance piraté - mais se protègent-ils avant le client? Examinons ce que nous savons. et Gmail, votre compte Gmail fait-il partie des 42 millions de données d'identification perdues? Votre compte Gmail compte-t-il parmi 42 millions de références perdues?? .

Ça arrive à tout le monde

Ironiquement, le compte Twitter du PDG de Twitter, Jack Dorsey, a été piraté par le groupe OurMine. Le groupe a également réussi à altérer les comptes Twitter et Pinterest de Mark Zuckerberg, PDG de Facebook. Non contents, ils ont ciblé d’autres chefs de technologie, notamment Sundar Pichai de Google, Travis Kalanick d’Uber et Daniel Ek de Spotify. Une fois que vous avez fini de sourire, vous pouvez être satisfait que ces PDG de haute technologie deviennent la proie des mêmes erreurs de sécurité que le reste d'entre nous..

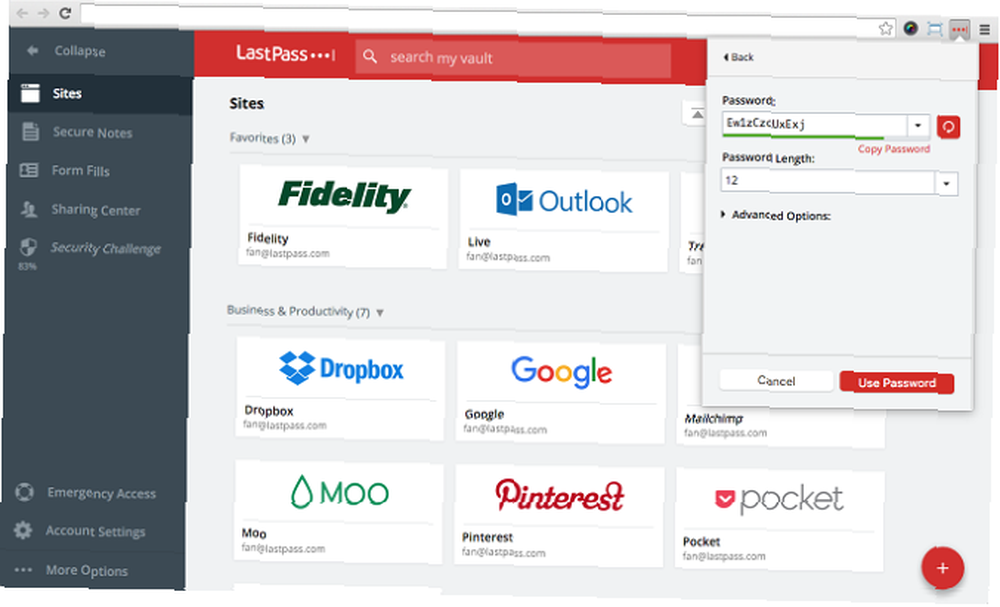

Le meilleur conseil est de commencer à utiliser un gestionnaire de mots de passe. Comment les gestionnaires de mots de passe préservent vos mots de passe en toute sécurité Comment les gestionnaires de mots de passe conservent vos mots de passe en toute sécurité Les mots de passe difficiles à déchiffrer sont également difficiles à retenir. Voulez-vous être en sécurité? Vous avez besoin d'un gestionnaire de mot de passe. Voici comment ils fonctionnent et comment ils vous protègent. . Bien que les offres de LastPass et de Dashlane soient les plus populaires, il existe de nombreuses alternatives open source. 4 Gestionnaires de mots de passe Open Source pour protéger vos mots de passe 4 Gestionnaires de mots de passe Open Source pour protéger vos mots de passe même si vous êtes habitué à votre message publicitaire préféré et apprécié Gestionnaire de mots de passe, ce n’est probablement pas une mauvaise idée d’essayer d’autres applications ultra sécurisées offrant certaines des mêmes fonctionnalités et risquant moins de…. Une fois que vous avez sécurisé vos mots de passe, vous pouvez activer l'authentification à deux facteurs. Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser? L'authentification à deux facteurs et pourquoi l'utiliser L'authentification à deux facteurs (2FA) est une sécurité méthode qui nécessite deux façons différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte,… comme couche de sécurité supplémentaire.

L'année de Yahoo est passée de terrible à pire

Alors que nous parlons de fuites de données, Yahoo a connu une année étonnamment mauvaise. Après avoir échoué à redresser la société Internet en difficulté, Marissa Mayer a finalement pris la décision de vendre. Après avoir trouvé un acheteur potentiel dans Verizon Verizon acquiert Yahoo, Pokemon Go bat des records… [Tech News Digest] Verizon acquiert Yahoo, Pokemon Go bat des records… [Tech News Digest] Yahoo s'est épuisé, Pokemon Go bat le record de la Xbox One va bon marché, Netflix et le nouveau MST3K, et que se passe-t-il à la fin de Pac-Man? , Yahoo a ensuite nui à ses propres chances de vente en admettant que 500 millions de comptes avaient été divulgués Yahoo! Nous avons perdu vos données! Il y a deux ans… Yahoo! Nous avons perdu vos données! Il y a deux ans… Le géant du Web Yahoo a subi une énorme violation de données. La faille, qui a eu lieu en 2014, a permis à 500 millions d'utilisateurs de Yahoo d'accéder à l'information sur le Web sombre. il y a deux ans. Oh, et ils autorisaient la NSA à avoir un accès illimité à votre compte. Yahoo espionnait vos courriels pour la NSA Yahoo espionnait vos courriels pour la NSA Si vous avez un compte Yahoo Mail, Yahoo a numérisé tous les vos e-mails pour aider les agences de renseignement américaines. Qui est gentil de leur part. .

Parce que 500 millions de comptes et l'espionnage gouvernemental n'étaient pas suffisamment choquants, Yahoo a clôturé l'année en rapportant qu'un milliard de comptes avaient été divulgués. Yahoo révèle une autre violation de sécurité gigantesque Yahoo révèle une autre violation de sécurité gigantesque Un autre jour, un autre piratage de Yahoo. Celui-ci remonte à 2013. Cette atteinte à la sécurité a entraîné le vol des données utilisateur de 1 milliard de comptes Yahoo. . Aller grand ou rentrer à la maison, non? Si vous pensez maintenant que le moment est venu de migrer de Yahoo Mail, il existe des alternatives sécurisées, telles que ProtonMail affectée par Yahoo! Violation? Pourquoi ne pas essayer ProtonMail? Affecté par le Yahoo! Violation? Pourquoi ne pas essayer ProtonMail? ProtonMail est un service de messagerie gratuit et à code source ouvert qui met l'accent sur la sécurité et la confidentialité en permettant aux utilisateurs d'envoyer et de recevoir facilement des courriels chiffrés. Mais ProtonMail peut-il remplacer de manière sécurisée Yahoo! Courrier? .

Tenu en otage par un logiciel malveillant

Les virus et les logiciels malveillants sont un problème majeur pour les utilisateurs d’ordinateurs du monde entier depuis que nous avons commencé à nous connecter à Internet. Heureusement, les entreprises ont de mieux en mieux à détecter et à corriger les vulnérabilités en matière de sécurité Utilisateurs Windows: votre imprimante est peut-être ouverte aux pirates informatiques Utilisateurs Windows: votre imprimante peut être ouverte aux pirates informatiques La plupart des gens ne pensent pas aux "imprimantes" et à la "sécurité" , mais il existe une nouvelle vulnérabilité qui requiert votre attention immédiatement. de sorte que l'impact de toute attaque est beaucoup plus faible. Les pirates informatiques n’ont jamais été laissés de côté, mais ils se sont tournés vers les systèmes d’exploitation mobiles relativement plus faibles comme Android..

Deux gros exploits ont été découverts sur des appareils Android cette année. Au cours de l'été, les détails d'une vulnérabilité dans les chipsets Qualcomm sont apparus. Êtes-vous l'un des 900 millions d'utilisateurs Android exposés par QuadRoot? Êtes-vous l'un des 900 millions d'utilisateurs Android exposés par QuadRoot? Votre appareil Android a-t-il été potentiellement compromis par le géant américain de la fabrication de matériel Qualcomm? Nouveau bogue Android QuadRoot concerne les appareils exécutant des jeux de puces Qualcomm - et c'est la plupart du matériel Android! qui sont largement utilisés dans les appareils Android, connu sous le nom de Quadroot. L'exploit utilise l'une des quatre vulnérabilités pour obtenir un accès root à votre appareil. Bien que des correctifs de sécurité aient été publiés, la distribution en temps voulu des mises à jour du système est au mieux médiocre, laissant de nombreux périphériques toujours vulnérables..

Le second vise également à prendre le privilège de root sur votre appareil en installant des logiciels malveillants, le programme malveillant Gooligan Gooligan infecte 1 million d'appareils Android. Le programme malveillant Gooligan infecte 1 million d'appareils Android. Un nouveau type de programme malveillant a déjà infecté 1 million d'appareils Android. Surnommé Gooligan, ce malware a pour origine Android, donnant aux pirates un contrôle total sur les appareils des utilisateurs. , sur votre appareil. Cela se fait soit via un lien malveillant, soit via une application non fiable trouvée sur des marchés tiers. Cet exploit n'affecte que les anciennes versions d'Android antérieures à Marshmallow 6.0. Bien que cela représente environ 75% de tous les appareils utilisant actuellement le système d'exploitation de Google.

La montée de Ransomware

Le malware le plus problématique a sans aucun doute été le ransomware. Ne vous méprenez pas aux arnaqueurs: Un guide des ransomwares et autres menaces Ne tombez pas à l’encontre des arnaqueurs: Un guide des ransomwares et autres menaces. Tout au long de l'année, l'incidence de ce malware extrêmement vicieux a atteint des niveaux jamais vus auparavant. Ransomware est un logiciel qui verrouille les fonctionnalités de votre appareil ou prend même vos fichiers et vos données en otage. Des messages sont affichés à l'écran pour vous inviter à payer pour déverrouiller votre machine et supprimer le logiciel. Cependant, même si vous payez, les pirates informatiques ne feront que facturer des frais frauduleux sur votre carte et ne feront rien pour supprimer le malware..

Crédit d'image: Bacho via Shutterstock

Crédit d'image: Bacho via Shutterstock

Les assaillants deviennent également plus intelligents avec leurs tactiques de distribution. Une nouvelle variante du fameux ransomware Locky. 3 Termes de sécurité essentiels à comprendre 3 Termes de sécurité essentiels à comprendre. Confus par le cryptage? Dérouté par OAuth, ou pétrifié par Ransomware? Révisons quelques termes de sécurité les plus couramment utilisés et leur signification. ne vous oblige pas à accepter d'installer un logiciel. Au lieu de cela, il utilise JavaScript pour télécharger et exécuter Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Locky ransomware inquiète les chercheurs en sécurité, mais depuis sa brève disparition et son retour sous forme de menace multiplateforme des ransomware JavaScript , les choses ont changé. Mais que pouvez-vous faire pour vaincre le ransomware Locky? un fichier incorporé, vous infectant avec le malware pernicieux. Le bidon de transport de San Francisco dont nous avons parlé précédemment était une forme de ransomware, permettant aux navetteurs de voyager gratuitement jusqu'au paiement de la rançon. La nouvelle frontière de Ransomware: voici ce qui sera ciblé en 2017 La nouvelle frontière de Ransomware: voici ce qui sera ciblé en 2017 Les attaques de Ransomware se propagent, les systèmes de transport centralisés étant désormais susceptibles de l'être comme votre smartphone ou votre PC. Tous les signes indiquent que ces types d’attaques se généraliseront à l’avenir. , avec des hackers utilisant des ransomwares pour prendre en otage des villes, des transports et d'autres infrastructures, pour un gain financier.

Votre vie privée a été érodée davantage

Ce n’est un secret pour personne que nous laissons une grande partie de nos données personnelles dans le monde numérique. Cela provient en partie des informations que nous choisissons de publier sur les médias sociaux, tandis que d'autres sont rassemblées à l'arrière-plan. Découvrez ce que votre navigateur révèle sur vous Découvrez ce que votre navigateur révèle sur vous Votre navigateur donne plus d'informations que vous sur votre navigateur prendre conscience de. Ces sites vous montrent à quel point. Une véritable expérience révélatrice. sans notre contribution.

Facebook est le mineur de données le plus connu. Le géant des médias sociaux dispose de nombreux moyens pour capturer des informations sur vous. Il est ensuite mis à profit dans leurs propres produits. Les suggestions d'ami inquiétants de Facebook peuvent porter atteinte à votre confidentialité. Les suggestions d'ami inquiétants de Facebook peuvent porter atteinte à votre vie privée. Récemment, il a été rapporté que Facebook utilisait des informations sensibles pour traiter des informations confidentielles. " suggestions. Nous avons examiné comment cela pourrait se produire. ou vendu à des tiers. 6 manières surprenantes de collecter vos données. 6 manières surprenantes de collecter vos données. Vous savez que vos données sont collectées, principalement par votre FAI et les appareils de surveillance de la NSA et du GCHQ. Mais qui d'autre extrait l'argent de votre vie privée? . Cependant, ils sont loin d’être les seuls à exposer vos données sur le Web, car même les suivis de fitness sont utilisés pour des raisons moins que vertueuses. Votre Fitness Tracker met-il votre sécurité en danger? Votre Fitness Tracker met-il votre sécurité en péril? Votre tracker de fitness est-il sécurisé? Un rapport technique a mis en évidence une série de graves problèmes de sécurité dans leurs conceptions, permettant théoriquement à des attaquants potentiels d'intercepter vos données personnelles. Quels sont les risques? .

Nos suivis de fitness, nos technologies vestimentaires et nos applications de santé génèrent une énorme quantité de données utiles que les annonceurs et les compagnies d'assurance aimeraient mettre la main sur. Les compagnies d'assurance violent-elles votre vie privée? Les compagnies d'assurance violent-elles votre vie privée? Les compagnies d’assurance ont recours à des tactiques de plus en plus invasives pour enquêter et vérifier une réclamation potentielle, tout en limitant le nombre de réclamations frauduleuses et malveillantes. Jusqu'où vont-ils? Est-ce trop loin? Et surtout, est-ce légal? . Dans la plupart des pays du monde, la confidentialité des informations médicales et de santé est étroitement protégée. Cependant, le marché de la technologie dépasse la réglementation, de sorte que vos données supposées privées ne vont pas nécessairement rester ainsi. Comment les données de santé de vos applications sont-elles achetées et vendues? Comment les données de santé de vos applications sont-elles achetées et vendues? La récente explosion de la nombre d'applications de santé et de mise en forme signifie que nos appareils collectent beaucoup de données sur la santé - données vendues. .

La débâcle des Pokémon

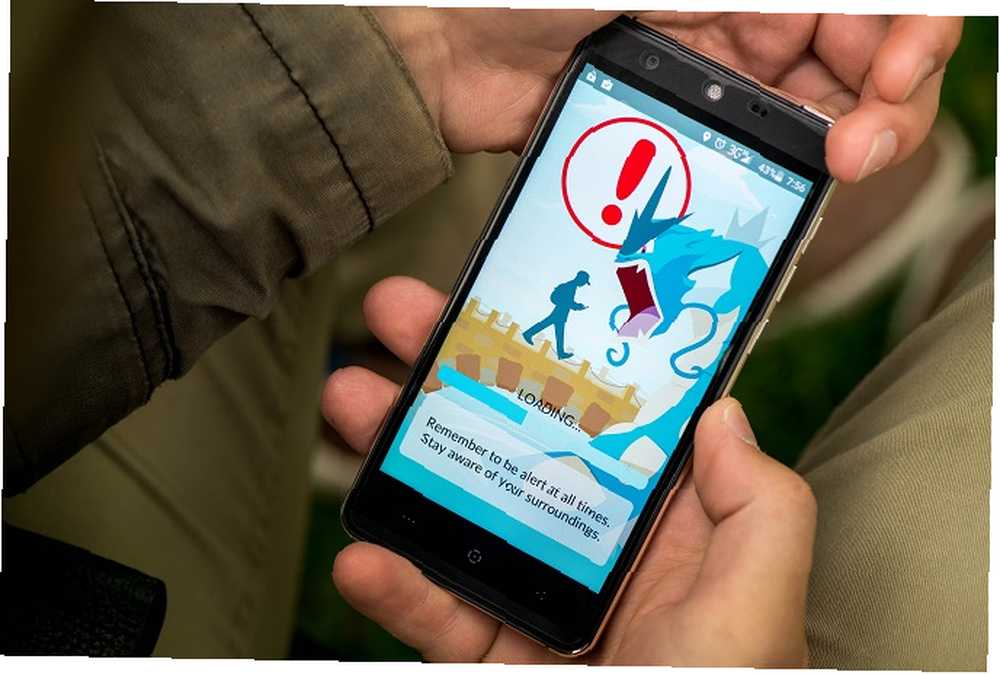

Au cours de l'été, le jeu de la réalité augmentée Pokemon Go est devenu un mégahit surprise, ayant été téléchargé plus de 10 millions de fois dans la semaine qui a suivi sa sortie. Cependant, un débat important a fait rage au cours des premiers jours suivant la publication du niveau d’autorisations requis par le jeu. Lors de la connexion au jeu sur iOS, vous avez été obligé de donner aux développeurs “accès total” sur votre compte Google, privilège réservé aux applications propres de Google. Heureusement, cela a été causé par une erreur dans la façon dont Niantic a implémenté le mécanisme de connexion..

Crédit d'image: LaineN via Shutterstock

Crédit d'image: LaineN via Shutterstock

Le débat a au moins montré que les utilisateurs commençaient à comprendre les implications de la transmission de leurs données personnelles. Nos smartphones ont tendance à être une source majeure de fuite de données, mais heureusement, les deux systèmes Android 9 protègent votre confidentialité sur Android. 9 méthodes protègent votre confidentialité sur Android. Android propose diverses fonctionnalités respectueuses de la vie privée, mais Google ne précise pas toujours nous devrions les utiliser. Laissez-nous vous expliquer les meilleures façons de protéger les données sur votre Android. et iOS boostez votre confidentialité iOS avec ces paramètres et modifications Améliorez votre confidentialité iOS avec ces paramètres et améliorations Nous savons tous que les gouvernements et les entreprises collectent des informations à partir de votre téléphone. Mais donnez-vous volontairement plus de données que vous ne le croyez? Voyons comment résoudre ce problème. avoir des moyens de modifier vos paramètres pour protéger votre vie privée. Windows 10 a fait l'objet de nombreuses critiques pour sa collecte de données importante. Heureusement, il existe des moyens de minimiser ce que vous envoyez à Redmond. Guide complet sur les paramètres de confidentialité de Windows 10 Guide complet sur les paramètres de confidentialité de Windows 10 Savez-vous combien de données personnelles vous partagez réellement lorsque vous utilisez Windows 10? Nous vous montrons chaque paramètre de confidentialité Windows 10 et sa signification.. .

La montée de Big Brother

La surveillance numérique n'est pas un nouveau concept - la Chine le fait depuis plus de 10 ans. Comment vérifier rapidement si votre site est visible derrière le grand pare-feu de la Chine Comment vérifier rapidement si votre site est visible derrière le grand pare-feu de la Chine Le pare-feu de Chine, officiellement connu sous le nom de projet Golden Shield, utilise diverses méthodes pour bloquer les sites Web étrangers que le gouvernement chinois n’aime pas. Le gouvernement chinois ne publie pas de liste de…. Avec les fuites de Snowden en 2013 Surveillance de demain: Quatre technologies que la NSA espionnera pour vous - Bientôt Surveillance de demain: Quatre technologies que la NSA utilisera pour vous espionner - Bientôt, la surveillance est toujours à la pointe de la technologie. Voici quatre technologies qui seront utilisées pour violer votre vie privée au cours des prochaines années. nous avons appris l'existence d'un réseau invisible d'agences de renseignement à travers le monde, qui surveillaient chacun de nos mouvements. Au fur et à mesure que l'indignation du public grandissait, il semblait qu'il y avait une chance pour que les gouvernements reviennent en arrière et minimisent leurs tactiques de surveillance..

Cette année, nous avons appris que le contraire était vrai. Dans le monde entier, les gouvernements et les services de renseignement doublent leur surveillance et tentent souvent de légitimer leurs pratiques. Cela inclut la désormais tristement célèbre Charte Snoopers au Royaume-Uni. Comment la charte de Snooper du Royaume-Uni pourrait affecter le monde entier Comment la charte de Snooper du Royaume-Uni pourrait affecter le monde entier Le projet de loi sur les pouvoirs d'enquête, mieux connu sous le nom de "Charte de Snooper", est ici. Vous pensez peut-être que cela ne concerne que le Royaume-Uni, mais vous auriez tort. Cela concerne tout le monde, dans le monde entier. . Le projet de loi a été adopté en novembre, obligeant les fournisseurs de services Internet à conserver des journaux de toutes leurs activités sur leur réseau pendant un an maximum. Ces informations peuvent ensuite être partagées entre un nombre déconcertant d’agences gouvernementales pour… des raisons..

Une législation similaire devrait légitimer la surveillance extrêmement vaste exercée par la NSA. Malheureusement, l’opposition du public à ces tactiques de destruction de la vie privée commence à s’effondrer au nom de “la sécurité nationale” Pourquoi les Américains ont-ils renoncé à la vie privée? Pourquoi les Américains ont-ils renoncé à la vie privée? Une étude récente de la Annenberg School for Communication de l'Université de Pennsylvanie a conclu que les Américains sont résignés à abandonner les données. Pourquoi est-ce cela et affecte-t-il plus que les Américains? . Malheureusement, les médias sociaux ont soutenu ce récit La guerre contre ISIS Online - Votre sécurité est-elle menacée? La guerre contre ISIS Online - Votre sécurité est-elle menacée? Anonyme affirme cibler les sites Web ISIS, alertant de nombreuses personnes sur le fait que les terroristes ont une présence en ligne. Mais comment sont-ils combattus? Et que devriez-vous faire si vous découvrez ISIS en ligne? Comment les plates-formes de médias sociaux combattent les extrémistes Comment les plates-formes de médias sociaux combattent les extrémistes Les réseaux de médias sociaux constituent un outil puissant pour les groupes terroristes, principalement pour la propagande et le recrutement. Alors, que font Facebook et Twitter à ce sujet? Comment les réseaux sociaux peuvent-ils lutter contre le terrorisme? En défense.

Des bases de données à gogo

À leur crédit, Facebook, Twitter, Microsoft et YouTube collaboreront pour créer une base de données contenant du contenu lié au terrorisme, facile à supprimer. Cependant, la base de données pourrait devenir un autre outil de surveillance. La base de données sur le contenu terroriste violera-t-elle votre vie privée? La base de données sur le contenu terroriste violera-t-elle votre vie privée? Facebook, Twitter, Microsoft et YouTube ont annoncé qu’ils travailleraient ensemble à la création d’une énorme base de données contre laquelle utiliseraient les vidéos de réseaux sociaux terroristes. Cela semble une bonne idée, mais cela affectera-t-il votre vie privée? . Le Trust & Safety Council de Twitter Le Trust & Safety Council de Twitter est-il un front pour la censure? Le Trust & Safety Council de Twitter est-il un front pour la censure? Twitter a formé son nouveau conseil de confiance et de sécurité pour créer un environnement en ligne convivial. Mais la très grande majorité des membres du Conseil de gauche indique-t-elle que la discussion en ligne et le consensus des réunions sont terminés?? .

Crédit d'image: enzozo via Shutterstock

Crédit d'image: enzozo via Shutterstock

Le FBI met également au point une base de données conviviale pour la surveillance. Pourquoi la base de données biométrique NGI du FBI devrait-il vous inquiéter? Pourquoi la base de données biométrique NGI du FBI devrait vous inquiéter? Loi sur la protection des renseignements personnels. Mais que contient exactement la base de données? connu sous le nom d'identification de prochaine génération (NGI). Ce système serait “le référentiel électronique le plus vaste et le plus efficace au monde d'informations biométriques et sur les antécédents criminels.” Cela renforce encore l'argument selon lequel la biométrie n'est peut-être pas l'avenir. 6 raisons pour lesquelles la biométrie n'est pas la voie de l'avenir 6 raisons pour lesquelles la biométrie n'est pas la voie de l'avenir La biométrie a souvent été considérée comme le "futur" de l'identification personnelle, mais il y a beaucoup de raisons pour que cela ne se réalise jamais réellement. d'identification après tout. Les gouvernements ne sont toutefois pas les seuls à vouloir vous espionner. Enquêteurs privés et détectives amateurs Comment les enquêteurs privés utilisent Internet pour vous suivre Comment les enquêteurs privés utilisent Internet pour vous suivre Les enquêteurs privés Digital savent tout sur vous - la couleur de votre voiture, vos votes, vos films préférés… tout. Mais où trouvent-ils cette information et qui en profite? développent des méthodes pour suivre les individus sur le Web.

Vous avez peut-être manqué cela, mais l'Amérique a eu une élection cette année 6 Ressources pour vous aider à suivre l'élection présidentielle américaine 2016 6 Ressources pour vous aider à suivre l'élection présidentielle 2016 Le droit de vote de la population détermine le résultat d'une élection. Soyez un électeur informé et prenez cette tâche importante au sérieux à l'aide de ces outils. . Les partis politiques trouvaient de nouveaux moyens de collecter des informations Les campagnes politiques vous surveillent sur Facebook, voici pourquoi les campagnes politiques vous surveillent sur Facebook, voici pourquoi vous savez maintenant que les entreprises et le gouvernement utilisent les médias sociaux pour vous suivre. Mais il existe un autre groupe qui surveille, analyse et exploite chaque mouvement de Facebook: les militants politiques. sur les électeurs potentiels aussi. De manière inquiétante, les services de police ont commencé à utiliser un logiciel controversé appelé «Attention, le pré-crime est arrivé: comment la police attribue-t-elle un« score de menace »sur Facebook: comment la police attribue-t-elle un« score de menace »? Les capacités de surveillance des médias sociaux de la police de Fresno Le département, qui a testé un logiciel controversé appelé Beware, a fait sensation. La police note-t-elle activement un indice de menace basé sur VOS publications sur Facebook? . Le but est de vous assigner un “score de menace” basé sur vos comptes de médias sociaux. Tout cela semble assez Rapport minoritaire-Ce qui devrait vous rendre méfiant vis-à-vis de ce que vous partagez sur les réseaux sociaux. Quel est le danger de partager vos informations sur Facebook? À quel point est-il dangereux de partager vos informations sur Facebook? .

Raisons d'être joyeux

Un retour sur une année aussi tumultueuse peut vous donner l’impression que le monde s’effondre, avec nos données privées défilées à découvert par les gouvernements et les pirates informatiques..

Cependant, certaines entreprises tentent d'améliorer la situation pour nous tous. Cela inclut Mozilla, le développeur du navigateur Web Firefox. Le Manifeste de Mozilla énumère dix principes qui visent tous à protéger la sécurité et l’accessibilité d’Internet. À cette fin, ils ont récemment publié Firefox Focus. Firefox Focus bloque les annonces et les suivis par défaut. Firefox Focus bloque les annonces et les suivis. Par défaut, Firefox Focus bloque les annonces et les suivis par défaut, vous permettant de naviguer sur le Web sans craindre aucune de vos actions analysées. Ce qui est regrettable pour nous. - un navigateur Web axé sur la confidentialité pour iOS.

Les technologies qui constituent l'épine dorsale d'Internet sont en train de changer pour le mieux. TLS (Transport Layer Security) remplace progressivement SSL (Secure Socket Layer). Comment la navigation Web devient encore plus sécurisée Comment la navigation Web devient encore plus sécurisée Nous devons remercier nos certificats SSL pour notre sécurité et notre confidentialité. Mais les failles et les failles récentes peuvent avoir entamé votre confiance dans le protocole cryptographique. Heureusement, SSL est en train de s’adapter, d’être mis à niveau - voici comment. pour créer une connexion plus sécurisée entre vous et le site Web. Il y a également une poussée en faveur de l’adoption du protocole HTTPS à 100%. La société de sécurité Symantec offre des certificats de sites Web gratuitement ainsi que des services complémentaires payants. Let's Encrypt propose également des certificats gratuits, gérés par la société de droit public ISRG.

Le rôle que Bitcoin jouera à l'avenir n'est pas encore clair, mais la blockchain rendra notre monde plus sûr. Comment la blockchain de Bitcoin rend le monde plus sécurisé Comment la blockchain de Bitcoin rend le monde plus sécurisé Le plus grand héritage de Bitcoin sera toujours sa blockchain Cette magnifique technologie est en passe de révolutionner le monde d'une manière que nous pensions toujours improbable… jusqu'à maintenant. . Il est possible que le vote électronique devienne une réalité. Le mouvement en faveur de l'utilisation de la blockchain pour que les créateurs de contenu gardent le contrôle de leur travail se rapproche du grand public. Cela peut même rendre les opérations bancaires traditionnelles plus sûres.

Garder le contrôle de votre vie privée

Les thèmes orwelliens qui apparaissent dans les systèmes de surveillance à travers le monde peuvent être terrifiants. Heureusement, de nombreuses organisations se battent en votre nom. Qui se bat en votre nom contre la NSA et pour le respect de la vie privée? Qui se bat en votre nom contre la NSA et pour la vie privée? Plusieurs groupes d'activisme sur Internet se battent en votre nom pour la protection de la vie privée. Ils font de leur mieux pour éduquer les internautes. Voici quelques-uns d’entre eux qui sont incroyablement actifs. empêcher Internet de devenir un trou noir de la vie privée.

Contrairement à ce que disent certains commentateurs, ne croyez pas ces 5 mythes sur le cryptage! Ne croyez pas ces 5 mythes sur le cryptage! Le chiffrement semble complexe, mais est beaucoup plus simple que la plupart des gens ne le pensent. Néanmoins, vous pourriez vous sentir un peu trop dans le noir pour utiliser le cryptage, alors détruisons quelques mythes sur le cryptage! , le cryptage est la clé pour assurer votre sécurité. Vous pouvez même activer le cryptage de bout en bout dans WhatsApp de Facebook. Comment activer le cryptage de sécurité de WhatsApp Comment activer le cryptage de sécurité de WhatsApp Le soi-disant protocole de cryptage de bout en bout promet que "seule la personne avec laquelle vous communiquerez lisez ce qui est envoyé. " Personne, pas même WhatsApp, n'a accès à votre contenu. service de messagerie. Si vous souhaitez vous protéger des yeux trop zélés de votre fournisseur de services Internet, vous pouvez même basculer vers un VPN sans log 6 VPN sans log qui prend votre confidentialité au sérieux 6 VPN sans log qui prend votre confidentialité au sérieux À une époque où chaque mouvement en ligne est suivi et connecté, un VPN semble un choix logique. Nous avons examiné six réseaux VPN qui prennent votre anonymat au sérieux.. .

Resserrez votre sécurité pour 2017

Vous pouvez avoir l'impression d'en avoir assez d'entendre ça encore un autre de vos comptes A été piraté. Cependant, il est important que vous battiez votre fatigue de sécurité 3 façons de vaincre la fatigue de sécurité et restez en ligne en toute sécurité 3 façons de vaincre la fatigue de sécurité et restez en sécurité en ligne La fatigue de sécurité - une lassitude face à la sécurité en ligne - est réelle et en fait beaucoup les gens sont moins en sécurité. Voici trois choses que vous pouvez faire pour vaincre la fatigue liée à la sécurité et rester en sécurité. si vous voulez rester en sécurité. Une des meilleures choses que vous puissiez faire pour protéger votre vie privée est de changer ce que vous publiez intentionnellement sur Internet. Améliorer la confidentialité et la sécurité en 5 résolutions simples pour le nouvel an Améliorer la confidentialité et la sécurité en 5 résolutions simples pour la nouvelle année Une nouvelle année est une excuse pour pour maîtriser votre sécurité et votre confidentialité en ligne. Voici quelques points simples à respecter pour rester en sécurité. . Il existe de nombreuses façons de protéger vos enfants aussi. 7 Outils de sécurité familiale pour protéger vos enfants en ligne 7 Outils de sécurité familiale pour protéger vos enfants en ligne Comme dans le monde réel, Internet peut parfois être un endroit effrayant pour vos enfants. Il existe d'excellentes applications et outils pour assurer leur sécurité. En voici quelques-uns que nous pensons être les meilleurs. , afin qu'ils puissent tirer le meilleur parti du monde en ligne.

En ce début d'année, il est judicieux de procéder à un contrôle de sécurité annuel. Commencez l'année avec un audit de sécurité personnelle Commencez l'année avec un audit de sécurité personnelle Il est temps de planifier votre nouvel exercice, par exemple: assurer votre sécurité personnelle est à la hauteur. Voici 10 étapes à suivre pour tout mettre à jour à l'aide de votre PC, téléphone ou tablette. , pour vous rendre aussi sécurisé que possible. Ensuite, prenez des mesures préventives, comme vous connecter au site Web pour obtenir des alertes si vos comptes sont compromis..

Comment as-tu trouvé 2016? Avez-vous été touché par les montagnes de hacks? Ou avez-vous été frappé par Ransomware? Faites-nous savoir dans les commentaires ci-dessous et passez un 2017 sûr et sécurisé!