Brian Curtis

0

2459

232

La cyberguerre a lieu tous les jours, tout autour de nous. Nous ne le voyons pas et nous ne sommes pas toujours directement touchés par cela, mais nous partageons le coût de chaque attaque. Que ce soit par le biais d’une perte monétaire, de services que nous ne pouvons pas utiliser, ou même dans le contexte omniprésent que quelque chose pourrait mal tourner quelque part, des cyberactivités malveillantes perpétrées par des acteurs de la menace par un État-nation sont à la hausse..

C'est logique, vraiment. Vous voyez comment incroyablement efficace “régulier” le malware est. Est-il facile de détecter une infection à partir d’un courrier indésirable errant Spamming vos contacts de messagerie? Comment trouver et résoudre le problème Spamez-vous vos contacts de messagerie? Comment trouver et résoudre le problème Le spam est agaçant, mais que se passe-t-il lorsque votre compte de messagerie est celui qui l'envoie? Découvrez comment reconnaître les signes et désamorcer le problème. , ou pour quelqu'un qui branche une clé USB infectée Pourquoi les clés USB sont dangereuses et comment se protéger Pourquoi les clés USB sont dangereuses et Comment se protéger échange. Les premiers lecteurs flash USB avaient une capacité de 8 Mo, ce qui n’est pas beaucoup selon les normes actuelles, mais… dans un ordinateur?

Il va de soi que les gouvernements ayant accès à de vastes réserves de connaissances, à un financement colossal et à un désir insurmontable d'avoir une longueur d'avance sur leurs alliés et leurs ennemis réaliseraient l'intérêt de déployer d'incroyables variantes de logiciels espions et malveillants..

Jetons un coup d'oeil à certaines des menaces les plus célèbres des États-nations nous sommes au courant de.

Menaces nationales

La découverte du puissant logiciel espion Pegasus en 2016 Une vulnérabilité de Pegasus signifie qu'il est temps de corriger votre appareil Apple Une vulnérabilité de Pegasus signifie qu'il est temps de corriger votre appareil Apple Vous venez de recevoir une mise à jour iOS inattendue? C'est une réponse au logiciel espion Pegasus: le programme malveillant de l'iPhone. Nous expliquons de quoi il s'agit, si vous êtes une cible et pourquoi vous devriez mettre à jour. Une fois encore, nous avons mis en lumière le rôle prépondérant de la cyber-guerre au XXIe siècle. De temps à autre, les chercheurs en sécurité découvrent une nouvelle souche de logiciels malveillants si avancée qu'elle ne pointe que dans une seule chose: le financement et l'expertise d'un acteur menaçant d'un État-nation. Ces indicateurs varient, mais peuvent inclure des objectifs d'infrastructure spécifiques dans un seul pays cible. Le réseau électrique de l'Ukraine a été piraté: cela pourrait-il se produire ici? Le réseau électrique ukrainien a été piraté: cela pourrait-il se produire ici? Une récente cyberattaque sur un réseau électrique ukrainien a montré que nos craintes étaient fondées: les pirates informatiques peuvent cibler des infrastructures critiques, telles que les réseaux électriques. Et nous ne pouvons rien faire à ce sujet. , campagnes contre des groupes dissidents ou terroristes spécifiques, l’utilisation d’exploits jusque-là inconnus, ou simplement les cartes de visite de traces de langues spécifiques.

Ils sont généralement bien financés, puissants et conçus pour un maximum de dégâts. Une cyberattaque peut-elle causer des dommages physiques à votre matériel? Une cyberattaque peut-elle causer des dommages physiques à votre matériel? Des pirates informatiques et des logiciels malveillants ont arrêté des centrifugeuses nucléaires en Iran et endommagé gravement une aciérie allemande. Un logiciel pourrait-il endommager physiquement votre ordinateur? Probablement pas, mais tout ce qui y est lié est une autre histoire. ou secret ultime. Voici quelques exemples de variantes de logiciels malveillants et de logiciels espions lancés par des États-Unis que des chercheurs en sécurité ont découverts au fil des ans.

Stuxnet

Stuxnet est peut-être le seul malware national ayant une véritable renommée mondiale (en dehors de la cybersécurité et des mordus de la technologie) aurait été conçu par les États-Unis et Israël dans le but de saboter le programme nucléaire iranien en détruisant de manière infâme un certain nombre de centrifugeuses utilisées dans le processus d'enrichissement d'uranium.

Bien qu'aucun pays n'ait revendiqué l'attaque ou le programme malveillant (pour des raisons évidentes), des chercheurs en sécurité ont noté que le programme malveillant Stuxnet utilisait deux vulnérabilités «jour zéro». Qu'est-ce qu'une vulnérabilité «jour zéro»? [MakeUseOf explique] Qu'est-ce qu'une vulnérabilité de jour zéro? [MakeUseOf explique] (sur environ 20 jours zéro inclus dans le programme malveillant 5 façons de se protéger d’un exploit du jour zéro. 5 façons de se protéger d’un exploit du jour zéro. Exploits du jour zéro, vulnérabilités de logiciels exploitées par Les pirates informatiques avant que les correctifs ne deviennent disponibles constituent une menace réelle pour vos données et votre vie privée. Voici comment vous pouvez tenir les pirates informatiques à distance.) précédemment utilisée par Equation Group, un des groupes de piratage internes de la NSA.

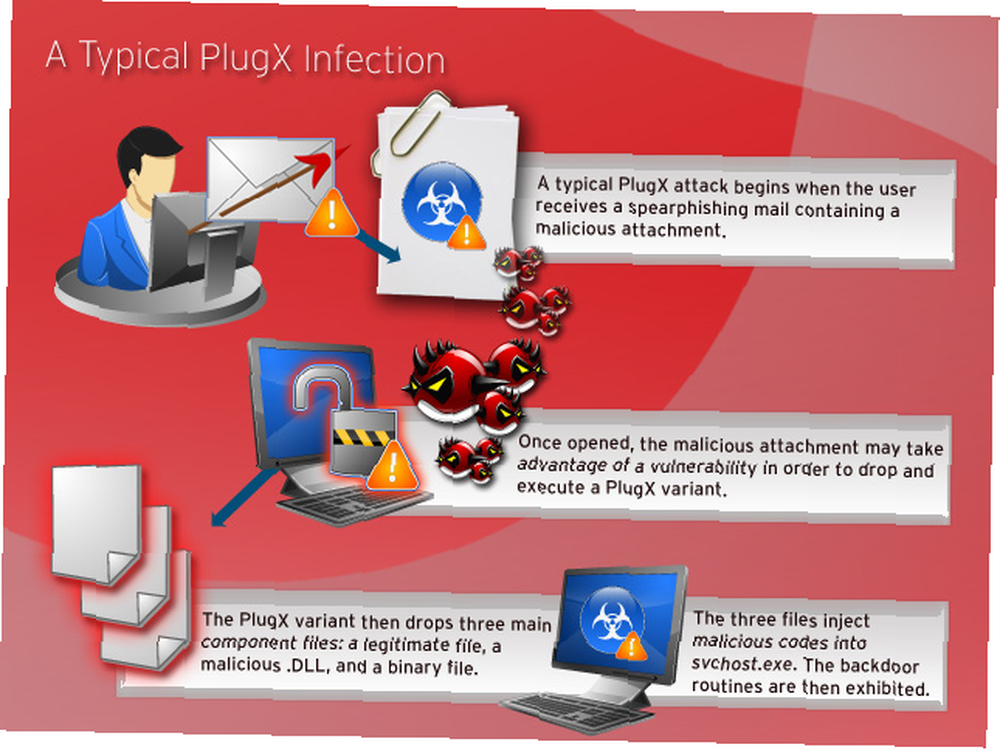

PlugX

Ceci est un outil d'administration à distance (RAT) Comment traiter simplement et efficacement des chevaux de Troie d'accès à distance? Comment traiter simplement et efficacement des chevaux de Troie d'accès à distance Une odeur de RAT? Si vous pensez avoir été infecté par un cheval de Troie d'accès distant, vous pouvez facilement vous en débarrasser en suivant ces étapes simples. cela a été observé dans de nombreuses attaques contre des personnalités militaires, gouvernementales et autres personnalités de premier plan aux États-Unis. Emergeant en 2012, TrapX est toujours actif et évolue pour échapper à la détection, alors que les chercheurs saisissent et enregistrent différentes variations de son code..

Crédit d'image: Infection typique de PlugX via TrendMicro

Crédit d'image: Infection typique de PlugX via TrendMicro

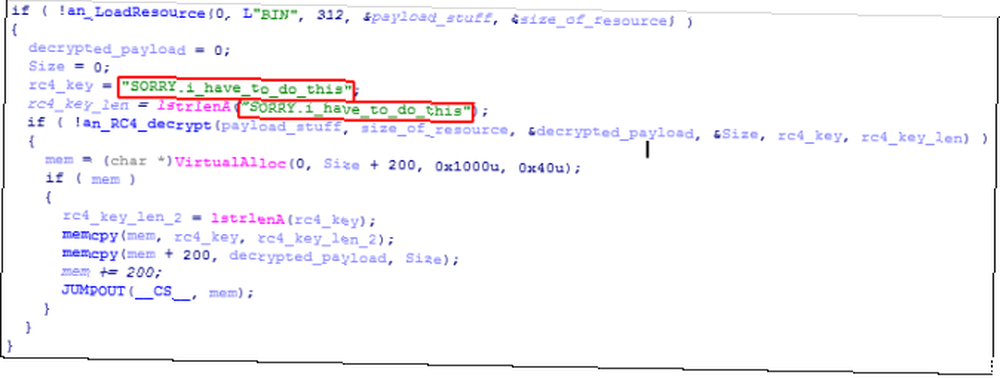

Ce malware était largement soupçonné d'avoir été créé par des membres du groupe chinois de piratage informatique NCPH, prétendument au service de l'Armée de libération du peuple chinois, les forces armées du gouvernement chinois. L’une des dernières variantes de TrapX a même inclus un message, caché dans son code, indiquant “SORRY.i.have.to.do.this”.

Crédit d'image: Sorry.I.Have.To.Do.This via SecureList

Crédit d'image: Sorry.I.Have.To.Do.This via SecureList

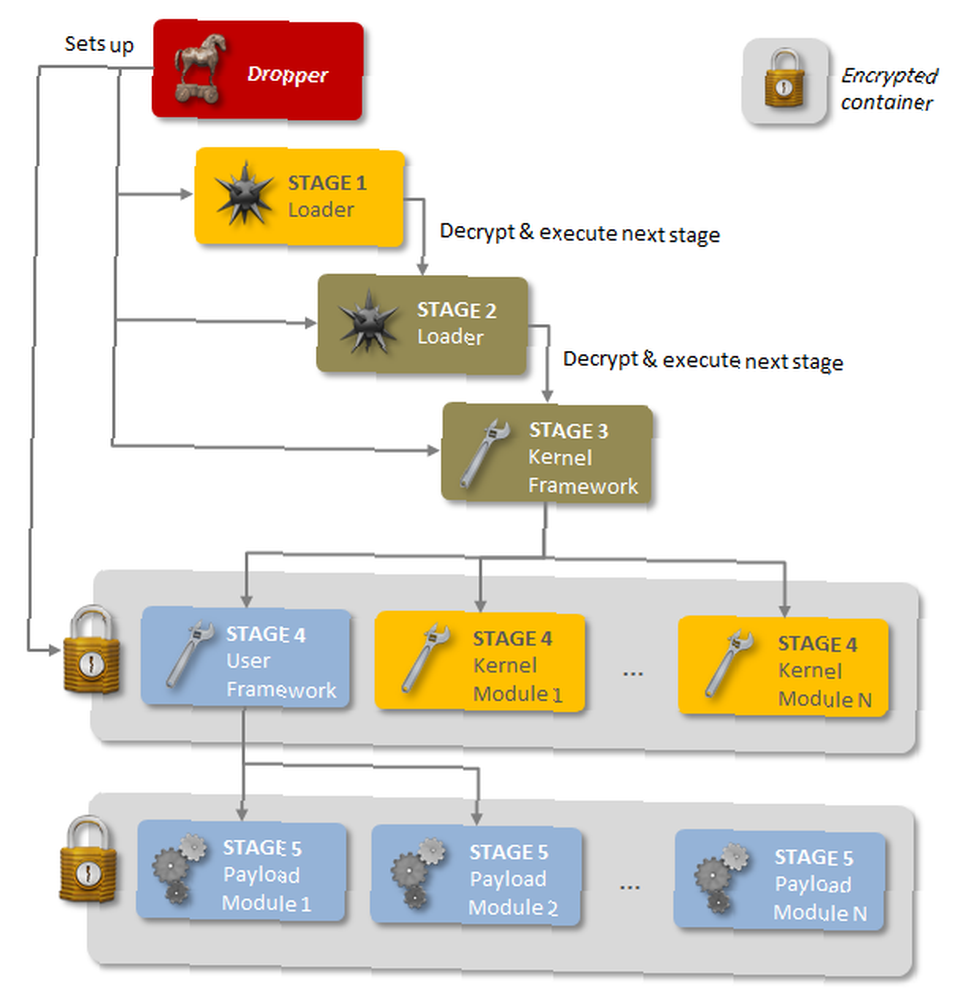

Regin

Un outil d'espionnage systématique Virus, logiciels espions, logiciels malveillants, etc. Expliqué: Comprendre les menaces en ligne Virus, Logiciels espions, Logiciels malveillants, etc. Expliqué: Comprendre les menaces en ligne commence à ressembler à un endroit assez effrayant. largement considéré comme faisant preuve d'un degré de compétence technique et d'expertise qui n'aurait pu être atteint qu'avec un financement d'un bailleur de fonds national. Une fois installé, le logiciel espion fournirait un niveau de surveillance presque sans précédent sur une cible, probablement utilisé contre “organismes gouvernementaux, opérateurs d'infrastructures, entreprises, chercheurs et particuliers.”

Crédit d'image: Cinq étapes de Regin via Symantec

Crédit d'image: Cinq étapes de Regin via Symantec

La souche initiale a été observée dans un certain nombre d'infections entre 2008 et 2011, lorsqu'elle a soudainement cessé d'infecter de nouveaux systèmes. Cependant, il a refait surface en 2013 et suite à une augmentation du nombre d'infections signalées et à la publication des archives de Snowden, publication d'informations allemande Der Spiegel nommé la NSA en tant que développeurs de Regin, notant “les objectifs connus jusqu'ici sont compatibles avec les objectifs de surveillance de Five Eyes tels qu'ils sont décrits dans les documents de Snowden.”

Flamer

Une autre variante de malware avancée liée au groupe Equation, au moment de sa découverte, était “certainement le malware le plus sophistiqué” rencontré. Flamer a débuté ses activités dès 2007, toujours centré sur la perturbation de projets d’infrastructure iraniens, mais des infections ont également été constatées dans plusieurs pays du Moyen-Orient, notamment en Israël, en Palestine, au Soudan, en Syrie, au Liban, en Arabie saoudite et en Égypte..

Dans un entretien avec RT, Vitaly Kamlyuk, expert en logiciels malveillants pour Kaspersky, a indiqué que Flamer était “en fait au même niveau que les attaques notoirement connues Stuxnet et Duqu… nous soupçonnons qu’un État-nation est à l’origine du développement de cette cyberattaque, et il ya de bonnes raisons pour cela.” Il a ensuite continué “C'est assez avancé - l'un des [exemples de] logiciels malveillants les plus sophistiqués que nous ayons jamais vus.”

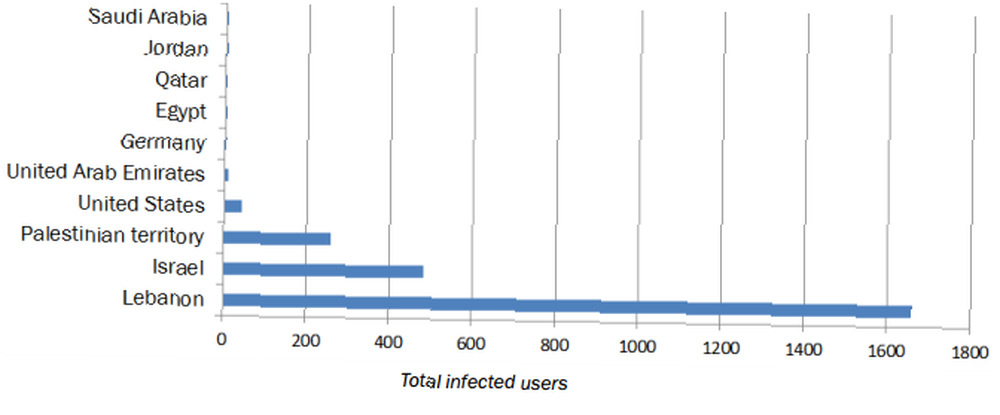

Gauss

Les experts en sécurité de Kaspersky Lab ont découvert la menace Gauss en 2012, en décidant rapidement qu'il s'agissait d'un malware national. Gauss a été conçu pour cibler les utilisateurs du Moyen-Orient, avec un accent particulier sur le vol de “Mots de passe de navigateur, identifiants bancaires en ligne, cookies et configurations spécifiques de machines infectées.” Au moment du rapport, la propagation des infections couvrait les pays suivants:

Outre ces dix pays, 15 autres ont signalé une ou deux infections, la grande majorité étant située au Moyen-Orient..

Gauss portait les mêmes menaces d'attaque que Stuxnet et Flamer, bien qu'il utilisât des méthodes particulièrement avancées pour infecter les clés USB. Il est également capable de désinfecter un lecteur dans certaines circonstances..

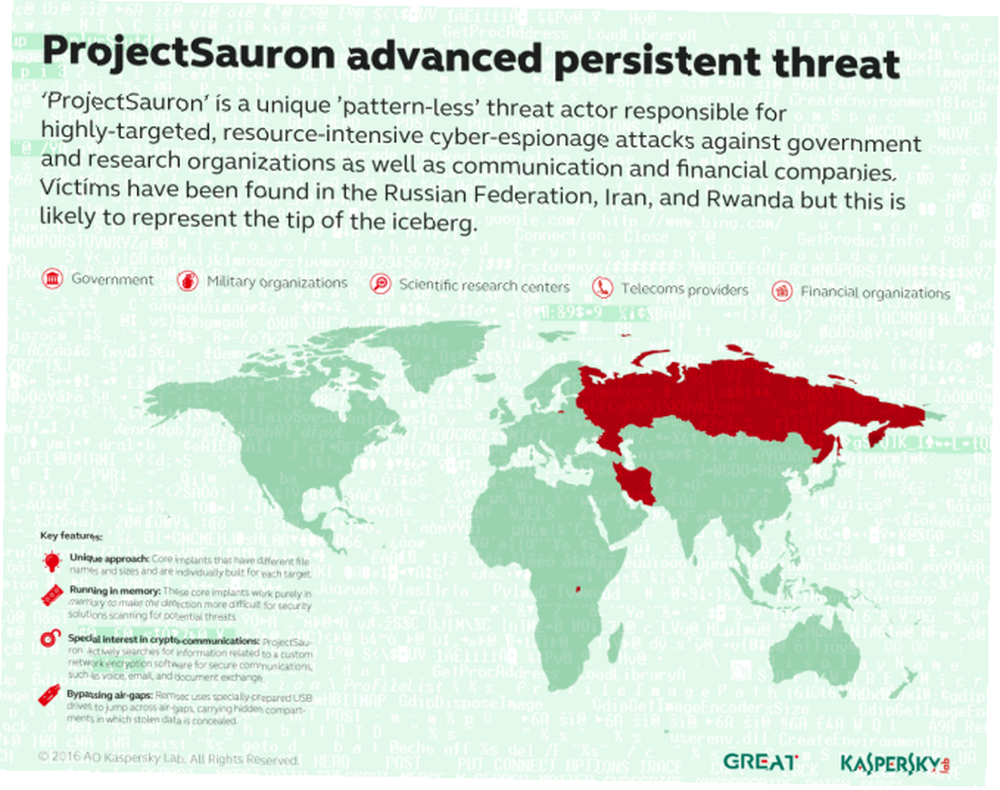

ProjectSauron

Aussi connu sous le nom de PS, cela n'a pas attiré trop de lignes dans les nouvelles, parce que c'est tellement rare. Il possède également un niveau de sophistication qui ne pourrait être atteint qu'après plusieurs années de développement, avec de nombreuses équipes dédiées travaillant sur le projet. Étonnamment, le premier cas de PS a été découvert en 2015, mais les chercheurs en sécurité estiment qu'il est actif depuis au moins cinq ans. le “ProjectSauron” nom reflète une référence dans le code à “Sauron,” antagoniste de Le Seigneur des Anneaux.

Crédit d'image: ProjectSauron APT via Kaspersky

Crédit d'image: ProjectSauron APT via Kaspersky

PS est impressionnant pour un certain nombre de raisons, mais en voici deux: il traite chaque cible individuellement, par ex. les artefacts logiciels sont uniques pour chaque infection et ils ont été détectés sur des ordinateurs si sensibles qu'ils ne disposent d'aucune connexion réseau. L’infection a été découverte sur “agences gouvernementales, centres de recherche scientifique, organisations militaires, fournisseurs de télécommunications et institutions financières en Russie, en Iran, au Rwanda, en Chine, en Suède, en Belgique et éventuellement dans des pays italophones.”

L'acteur de la menace derrière ProjectSauron dispose d'une plate-forme de cyberespionnage modulaire haut de gamme en termes de sophistication technique, conçue pour permettre des campagnes à long terme par le biais de mécanismes de survie furtifs associés à de multiples méthodes d'exfiltration. Les détails techniques montrent comment les attaquants ont appris d’autres acteurs extrêmement avancés afin d’éviter de répéter leurs erreurs. En tant que tels, tous les artefacts sont personnalisés pour une cible donnée, ce qui réduit leur valeur en tant qu'indicateurs de compromis pour toute autre victime..

PRISM / Tempora

En 2013, Edward Snowden a divulgué des données hautement sensibles Hero or Villain? La NSA modère sa position sur le héros ou le méchant de Snowden? La NSA modère sa position sur le dénonciateur de Snowden Edward Snowden et John DeLong de la NSA ont participé à un symposium. Bien qu'il n'y ait pas eu de débat, il semble que la NSA n'ait plus peint Snowden en traître. Qu'est-ce qui a changé? à un certain nombre de médias concernant le fonctionnement de nombreux systèmes de surveillance des données très secrets du gouvernement. Exploités par la NSA aux États-Unis et par GCHQ au Royaume-Uni, ces programmes interceptent les données des câbles à fibres optiques constituant l'épine dorsale d'Internet et sont utilisés pour accéder à de grandes quantités d'informations privées et personnelles sans soupçon ou ciblage préalable..

La révélation de ces réseaux d'espionnage colossaux a provoqué des retombées internationales, car il est apparu que non seulement le public était espionné, mais que les membres à haut niveau des gouvernements du monde entier étaient des cibles égales (et souhaitables)..

Le sommet de l'iceberg

Comme vous pouvez le constater, ces acteurs de la menace liés à un État-nation contiennent certaines des variantes les plus puissantes de logiciels malveillants et de logiciels espions actuellement connues des chercheurs en sécurité. ProjectSauron indique également très clairement qu'il est fort probable que nous tombions sur des variantes similaires, voire pire, dans les années à venir, liste à laquelle nous pouvons déjà ajouter Pegasus..

Guerre mondiale c

Le cyber-conflit deviendra perpétuel. Exacerbée par la consommation croissante de ressources, la population mondiale toujours croissante et la méfiance incessante des puissances mondiales, la bataille ne peut aller que dans un sens..

Les cyberconflits reflètent souvent les conflits traditionnels. Par exemple, la Chine utilise des cyberattaques à volume élevé similaires à celles utilisées par l'infanterie pendant la guerre de Corée. De nombreux soldats chinois ont été envoyés au combat avec seulement une poignée de balles. Étant donné leur force en nombre, ils étaient encore capables de remporter des victoires sur le champ de bataille. À l’autre bout du spectre, on trouve la Russie, les États-Unis et Israël, dont la cyber-tactique est plus chirurgicale, qui repose sur des technologies de pointe et sur le travail de pointe d’entrepreneurs sous l'impulsion de la concurrence et d'incitations financières..

Doublé “Guerre mondiale c” FireEye, éminent cabinet d’études sur la sécurité, estime que la poursuite de l’escalade entraînera probablement la mort de civils lorsqu’un État-nation dépassera la cible. Prenons l'exemple ci-dessus et considérons la situation actuelle en Syrie. Nous avons des groupes de rebelles en train d'être armés, sans comprendre l'héritage que cela laissera. Permettre aux groupes de pirates de pirater librement leur pays pour attaquer d'autres nations pourrait facilement aboutir à des résultats inattendus pour la victime et l'auteur..

Il est peu probable que les cyberattaques sérieuses soient sans motivation. Les pays les réalisent pour atteindre certains objectifs, qui tendent à refléter leurs objectifs stratégiques plus larges. Le rapport entre les moyens choisis et leurs objectifs leur semblera rationnel et raisonnable, sinon nécessairement..

- Martin Libicki, scientifique principal chez RAND Corp

L’émergence de programmes malveillants et de logiciels espions extrêmement puissants soulève également des questions quant à la manière dont les développeurs d’États-nations maintiennent leur propre sécurité. La NSA stocke ses données dans le cloud. Mais est-ce sécurisé? La NSA stocke ses données dans le cloud. Mais est-ce sécurisé? À la suite des fuites Edward Snowden, la National Security Agency (NSA) se tourne vers le stockage en nuage pour ses données. Une fois les informations collectées à votre sujet, quelle sera leur sécurité? et empêchez ces variantes de tomber dans des mains de cybercriminels. Par exemple, le cabinet d’études de sécurité SentinelOne a découvert “une campagne malveillante sophistiquée ciblant spécifiquement au moins une entreprise énergétique.” Mais ils ont trouvé le malware sur un forum souterrain, ce qui est extrêmement rare pour un outil aussi avancé..

Tout le monde perd

Comme dans la plupart des guerres, il y a très peu de gagnants, contre un nombre colossal de perdants. Vitaly Kamlyuk a également déclaré ceci:

Je pense que l’humanité est en train de perdre pour être honnête, parce que nous nous battons entre nous au lieu de lutter contre les problèmes mondiaux auxquels tout le monde est confronté dans sa vie..

Chaque fois qu'il y a une guerre, physique ou informatique, cela détourne l'attention et les ressources d'autres problèmes auxquels la communauté mondiale est confrontée. C’est peut-être juste une autre bataille, hors de notre contrôle, que nous devrons tous apprendre à vivre avec 10 outils de sécurité exceptionnels que vous devriez utiliser 10 outils d’utilisation de sécurité formidables que vous devriez utiliser Vous ne pouvez jamais être trop prudent dans la nature ouest que nous aimons appeler Internet. Il est donc judicieux d’utiliser des outils de sécurité gratuits et à faible coût. Les suivants sont recommandés. .

Penses-tu “la guerre est la guerre” ou la cyberguerre at-elle le potentiel pour devenir incontrôlable? Êtes-vous inquiet des actions de votre gouvernement? Que diriez-vous “militarisé” les logiciels malveillants tombant dans “commun” mains cybercriminelles? Faites-nous savoir vos pensées ci-dessous!