Edmund Richardson

0

3462

438

Les clés USB sont omniprésentes dans le monde technologique actuel, mais quand elles ont fait leurs débuts, elles ont révolutionné l'échange de données. Les premiers lecteurs flash USB avaient une capacité de 8 Mo, ce qui n’est pas beaucoup selon les normes actuelles, mais bien mieux que les autres solutions - la disquette de 1,44 Mo ou le CD nécessitant une gravure permanente. De nos jours, nous avons des lecteurs USB plus volumineux que les disques durs traditionnels. Mais, malgré la commodité et la puissance de la clé USB, il existe un risque sérieux de se méfier de celle-ci.//www.makeuseof.com/tag/6-types-of-computer-crimes/

Les clés USB sont omniprésentes dans le monde technologique actuel, mais quand elles ont fait leurs débuts, elles ont révolutionné l'échange de données. Les premiers lecteurs flash USB avaient une capacité de 8 Mo, ce qui n’est pas beaucoup selon les normes actuelles, mais bien mieux que les autres solutions - la disquette de 1,44 Mo ou le CD nécessitant une gravure permanente. De nos jours, nous avons des lecteurs USB plus volumineux que les disques durs traditionnels. Mais, malgré la commodité et la puissance de la clé USB, il existe un risque sérieux de se méfier de celle-ci.//www.makeuseof.com/tag/6-types-of-computer-crimes/

8 superbes vidéos de Angry Birds pour le toxicomane 8 superbes vidéos de Angry Birds pour le toxicomane 8 impressionnantes Angry Birds de vidéo pour le génial Je déteste l'admettre, mais je suis un peu accro au Angry Birds. Je sais que beaucoup de gens détestent le jeu dans toutes ses différentes itérations - c'est pour les joueurs occasionnels, ça craint, c'est inutile…

Pourquoi les clés USB sont dangereuses et comment se protéger Pourquoi les clés USB sont dangereuses et Comment se protéger Pourquoi les clés USB sont dangereuses et Comment se protéger Les clés USB sont tellement omniprésentes dans le monde de la technologie d'aujourd'hui, mais quand elles ont fait leurs débuts, elles ont révolutionné les données échange. Les premiers lecteurs flash USB avaient une capacité de 8 Mo, ce qui n’est pas beaucoup par rapport aux normes actuelles, mais…

Est-ce que tout le monde déchire les dessins d'Apple? [Opinion] Tout le monde est en train d'arnaquer les dessins d'Apple? [Opinion] Tout le monde est en train d'arnaquer les dessins d'Apple? [Opinion] Les produits Apple ont tous une certaine allure. Steve Jobs et Jonathan Ive ne l’auraient pas fait autrement. La question est de savoir si tout le monde est en train d'extraire les designs d'Apple à ce moment-là…

Tout ce que vous avez toujours voulu savoir sur les CAPTCHA sans avoir peur de demander [Technologie expliquée] Tout ce que vous avez toujours voulu savoir sur les CAPTCHA sans avoir peur de demander [Technologie expliquée] Tout ce que vous avez toujours voulu savoir sur les CAPTCHA mais ayant peur de demander [Technologie expliqué ] Aimez-les ou détestez-les - les CAPTCHA sont devenus omniprésents sur Internet. Qu'est-ce qu'un CAPTCHA, et d'où vient-il? Responsable de la fatigue visuelle dans le monde entier, l'humble CAPTCHA…

The Listserve - Comment cela pourrait être une force pour le bien The Listserve - Comment cela pourrait être une force pour le bien The Listserve - Comment cela pourrait être une force pour le bien Que diriez-vous à 1 million de personnes? Telle est la question intrigante de The Listserve, qui peut être décrite avec précision comme une liste de diffusion géante, un jeu social, une loterie de mots et une croix…

10 vidéos hilarantes de parodie de pub Apple pour les non-fanboys et fangirls 10 vidéos hilarantes de parodie de pomme Apple pour les non-fanboys et fangirls 10 vidéos hilarantes de parodie de pomme de Apple pour les non-fanboys et fangirls Si vous êtes un fanboy ou fangirl de Apple, alors Apple ne peut faire aucun mal. Et leurs publicités sont des tranches parfaites de génie marketing qui se confondent avec le statut d’œuvre d’art. Le reste d'entre nous trouve le plus…

Les 10 meilleurs trésors cachés de Google Les 10 meilleurs trésors cachés de Google Les 10 meilleurs trésors cachés de Google

1Cast - Regardez les dernières actualités des chaînes de télévision mondiales [États-Unis uniquement] 1Cast - Regardez les dernières actualités des chaînes de presse mondiales [US uniquement] 1Cast - Regardez les dernières actualités des chaînes de presse mondiales [États-Unis uniquement]

Comment créer vos propres sonneries iPhone uniques à l'aide de Garageband [Mac uniquement] Comment créer vos propres sonneries iPhone uniques à l'aide de Garageband [Mac uniquement] Comment créer vos propres sonneries iPhone uniques à l'aide de Garageband [Mac uniquement]

Sexting & The College Student [INFOGRAPHIQUE] Sexting & The College Étudiant [INFOGRAPHIC] Sexting & The College Étudiant [INFOGRAPHIC] MakeUseOf a déjà publié plusieurs infographies sur les textos, comme lorsque les textos fêtaient leurs 19 ans, lorsque nous montrions les adolescents et leurs habitudes. et comment la messagerie SMS change le monde. Mais un texto lié…

5 façons les plus efficaces de traiter avec des trolls Internet arrogants 5 moyens les plus efficaces de traiter avec des Trolls internet arrogants 5 des moyens les plus efficaces de traiter avec des trolls Internet arrogants Internet est sans aucun doute une excellente invention. Malheureusement, personne n’a encore été capable de mettre au point un dispositif anti-troll qui contribuera à en faire un lieu plus civilisé. Vous êtes peut-être venu…

8 comptes Twitter essentiels pour les fans Apple 8 comptes Twitter essentiels pour les fans Apple 8 comptes Twitter essentiels pour les fans Apple Je ne suis pas un fanboy d'Apple moi-même, mais j'en connais quelques-uns. Ils ne méritent pas le traitement qu'ils ont reçu et qu'ils ont fait au cours de l'histoire. Ils sont toujours humains, et encore des gens qui ont besoin d'amour et d'attention…

Le secret pour une impression rentable avec votre jet d'encre en trois étapes faciles Le secret pour une impression rentable avec votre jet d'encre en trois étapes faciles Le secret pour une impression rentable avec votre jet d'encre en trois étapes faciles Ironiquement, tandis que l'encre d'imprimante coûte plus cher que le champagne, des consommateurs à un prix avantageux peuvent réellement gagner de l'argent en utilisant leur jet d'encre. Il suffit de trois étapes simples, dont aucune ne mène à la prison. En plus d'économiser l'argent des consommateurs, la vente…

10 des vidéos les plus drôles de la réaction hitlérienne (Parodies de la chute) présentant la technologie 10 des vidéos les plus drôles de la réaction de Hitler (Parodies de la chute) comprenant la technologie 10 des vidéos les plus drôles de la réaction de Hitler (Parodies de la chute) comprenant la technologie Downfall, ou Der Untergang en allemand, est un film détaillant les derniers jours de la Seconde Guerre mondiale en avril et mai 1945. C'est un portrait souvent inconfortable d'un dictateur qui finit; de…

Sécurisez vos fichiers: 3 Alternatives Dropbox cryptées Sécurisez vos fichiers: 3 Alternatives Dropbox cryptées Sécurisez vos fichiers: 3 Alternatives à Dropbox Cryptées Dropbox a rendu la synchronisation et le stockage de fichiers basés sur le cloud accessibles au plus grand nombre, mais des problèmes de sécurité très graves l'ont gênée. Heureusement, vous avez une autre option - un service alternatif qui sécurise vos fichiers avec un cryptage local et…

5 façons les plus efficaces de traiter avec des trolls Internet arrogants 5 moyens les plus efficaces de traiter avec des Trolls internet arrogants 5 des moyens les plus efficaces de traiter avec des trolls Internet arrogants Internet est sans aucun doute une excellente invention. Malheureusement, personne n’a encore été capable de mettre au point un dispositif anti-troll qui contribuera à en faire un lieu plus civilisé. Vous êtes peut-être venu…

3 raisons pour lesquelles vous ne devriez pas acheter un moniteur IPS bon marché 3 raisons pour lesquelles vous ne devriez pas acheter un moniteur IPS bon marché 3 raisons pour lesquelles vous ne devriez pas acheter un moniteur IPS bon marché La technologie de moniteur d'ordinateur a longtemps eu un champion, et il s'appelle In- Plan de commutation, ou IPS. Cette technologie de panneau d'affichage a souvent été saluée car elle est capable de résoudre de nombreux problèmes rencontrés dans des TN moins chères…

Le guide marketing de Facebook Le guide marketing de Facebook Le guide marketing de Facebook Toute personne cherchant à commercialiser une entreprise sait qu'elle doit “avoir une présence sur Facebook” parce que “Facebook est énorme”. C'est génial, mais comment commencez-vous?

StupidFight: Une nouvelle façon de s'amuser avec Twitter StupidFight: Une nouvelle façon de s'amuser avec Twitter StupidFight: Une nouvelle façon de s'amuser avec Twitter

5 façons les plus efficaces de traiter avec des trolls Internet arrogants 5 moyens les plus efficaces de traiter avec des Trolls internet arrogants 5 des moyens les plus efficaces de traiter avec des trolls Internet arrogants Internet est sans aucun doute une excellente invention. Malheureusement, personne n’a encore été capable de mettre au point un dispositif anti-troll qui contribuera à en faire un lieu plus civilisé. Vous êtes peut-être venu…

Liste de contrôle de nettoyage du printemps pour votre PC Partie 1: Nettoyage du matériel Liste de contrôle du nettoyage de printemps pour votre PC Partie 1: Nettoyage du matériel de vérification du nettoyage de printemps pour votre PC Partie 1: Nettoyage du matériel Avec l'arrivée du printemps dans l'hémisphère Nord, des maisons dans le monde entier obtenez un bon nettoyage pour les débarrasser de la saleté et de l'encombrement accumulé au cours de la dernière année. La poussière et la malbouffe aussi…

Devriez-vous payer plus d'attention aux rapports d'erreur logicielle Windows? [Geeks Weigh In] Devriez-vous accorder plus d’attention aux rapports d’erreur Windows? [Geeks Weigh In] Devriez-vous accorder plus d’attention aux rapports d’erreur Windows? [Geeks Weigh In] Windows suit chaque blocage et blocage de l'application sur votre système. Il enregistre des informations détaillées sur les accidents et tente même de fournir une solution à chaque rapport d'erreur, vous aidant à résoudre les problèmes. Avec ça dans…

Geekli.st vous permet de montrer votre talent de geek et de rencontrer plus de geeks Geekli.st vous permet de montrer votre talent de geek et de rencontrer plus de geeks Geekli.st vous permet de montrer votre talent de geek et de rencontrer plus de geeks Si vous êtes un peu geek et vous êtes souvent en ligne, vous avez probablement entendu parler de Github. Mais si le codage n'est pas votre bon à rien, vous n'aurez peut-être pas beaucoup à mettre en place…

Le guide marketing de Facebook Le guide marketing de Facebook Le guide marketing de Facebook Toute personne cherchant à commercialiser une entreprise sait qu'elle doit “avoir une présence sur Facebook” parce que “Facebook est énorme”. C'est génial, mais comment commencez-vous?

L'impact négatif des sites de réseautage social sur la société [Opinion] L'impact négatif des sites de réseautage social sur la société [Opinion] L'impact négatif des sites de réseautage social sur la société [Opinion] J'ai des comptes sur plusieurs sites de réseautage social et je passe beaucoup trop de temps sur eux en écrivant mes propres mises à jour et en lisant les mises à jour des autres. J'aime le faire, pouvoir interagir avec des amis,…

3 Outils de gestion de documents PDF pour organiser votre recherche 3 Outils de gestion de documents PDF pour organiser votre recherche 3 Outils de gestion de documents PDF pour organiser votre recherche Le Web a vu son nombre équitable d'outils favorisant la recherche grandir au cours des dernières années. Discutons quelques outils qui vous aideront à garder votre bibliothèque d’articles PDF soignée et cataloguée pour une utilisation lorsque vous avez…

L'omniprésence de la clé USB nous a fait trop confiance en la technologie. Nous les connectons, retirons-les et connectons-les à nouveau, sans plus réfléchir aux problèmes de sécurité et de protection. Et je ne parle pas seulement de “éjection sécuritaire” pour empêcher la corruption de données. Je parle de virus, de logiciels malveillants et de toutes ces nuisances embêtantes qui aiment infecter tous les coins de nos systèmes..

Malheureusement pour nous tous, nous devons faire preuve de diligence en matière de sécurité USB tout autant que de sécurité du disque dur et du réseau. Continuez votre lecture pour en savoir plus sur ce problème et sur la manière de vous en protéger de manière adéquate.

Les clés USB sont comme des moustiques

Lorsque nous entendons parler de la sécurité des réseaux et des ordinateurs, nous entendons souvent des trucs et astuces qui ont un rapport avec Internet. Ne cliquez pas sur des liens de messagerie aléatoires. Ne visitez pas les sites Web louches. Gardez vos pare-feu et vos bases antivirus à jour. Utilisez des mots de passe sécurisés 5 Erreurs de sécurité courantes pouvant mettre votre vie privée et votre argent en péril 5 Erreurs de sécurité courantes pouvant mettre votre vie privée et votre argent en péril Quelle est votre vulnérabilité? Demandez à toute personne qui a été volée si c'est une surprise - je vous garantis que oui. Comme dit le proverbe, le voleur vient toujours dans la nuit quand vous êtes… et restez vigilant face aux infections par le keylogger Ne tombez pas victime du keyloggers: utilisez ces importants outils anti-keylogger Ne laissez pas la victime comme un anti-keylogger -Keylogger Tools Dans les cas d'usurpation d'identité en ligne, les enregistreurs de frappe jouent l'un des rôles les plus importants dans l'acte même de vol. Si un compte en ligne vous a déjà été volé, que ce soit pour… .

Examinons maintenant ce scénario: un siège hautement sécurisé où se déroulent de nombreuses tâches confidentielles avec des données sensibles. Des endroits comme celui-ci sont souvent isolés d'Internet et reposent plutôt sur un intranet en circuit fermé pour le partage de données et la communication. Et quand on considère un endroit complètement séparé de la malveillance des pirates Internet, on pourrait penser que la sécurité serait de premier ordre..

Et en réalité, la sécurité est bien. Il est presque impossible de pirater ou de corrompre un réseau interne comme celui-là sans effectuer le genre de cascades impressionnantes que vous verriez dans la prochaine Mission Impossible. Néanmoins, malgré tout, les pirates informatiques ont été assez intelligents pour trouver des moyens d'infiltrer à distance des complexes sécurisés: en infectant les clés USB que les employés utiliseraient pour transférer des fichiers de l'extérieur vers l'intérieur du bâtiment..

Il existe de nombreux cas où des virus se sont greffés sur des périphériques USB afin de se propager comme une traînée de poudre à travers le monde. Rappelez-vous le redoutable ver Conficker? L’armée américaine a fini par avoir des problèmes avec le ver agent.btz qui a été importé via une clé USB infectée. Et plus récemment, il y avait le ver Stuxnet cyber-arme.

Et ainsi, les clés USB sont comme les moustiques. Lorsqu'ils sont connectés à un ordinateur infecté, ils peuvent contracter des infections et les propager presque instantanément, dès lors qu'ils sont connectés à d'autres appareils. C’est pourquoi il est si important de garder vos ordinateurs propres mais également vos périphériques USB à l’aide d’analyses régulières et de programmes antivirus. Comparaison antivirus gratuite: 5 choix populaires Aller à la comparaison antivirus gratuite: 5 choix populaires Go To To To Toe Quel est le meilleur antivirus gratuit? C’est l’une des questions les plus courantes que nous recevons sur MakeUseOf. Les gens veulent être protégés, mais ils ne veulent pas payer de cotisation annuelle ni utiliser… .

Sécurité du disque USB

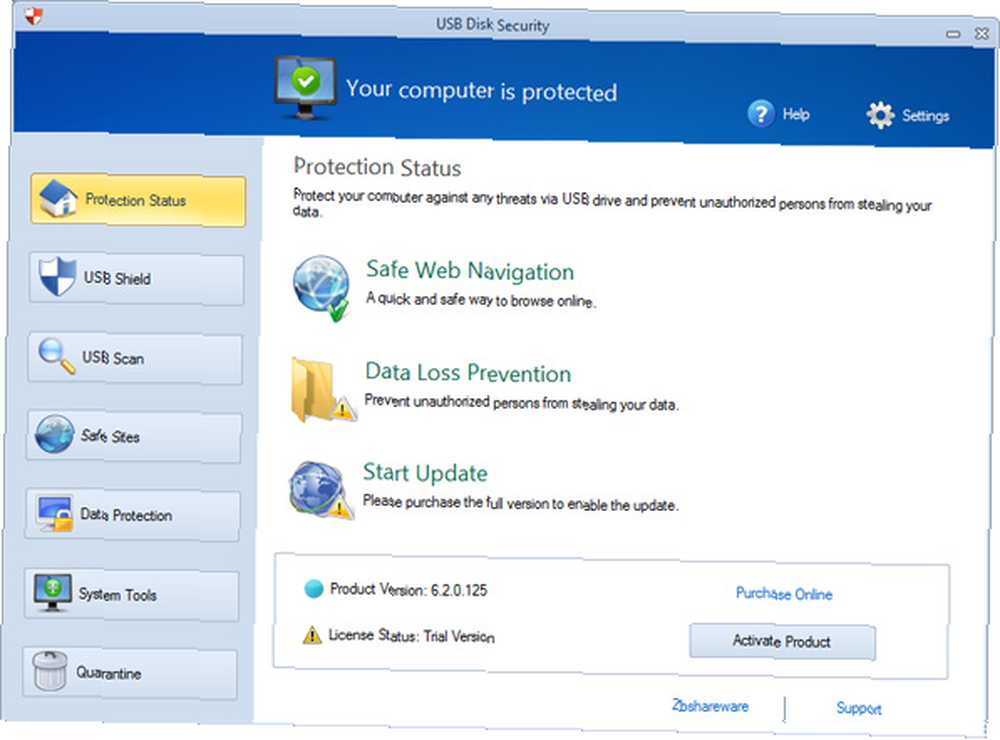

USB Disk Security est un outil de Zbshareware Lab aussi proche de la protection USB tout-en-un Comment chiffrer un lecteur Flash: 5 outils de protection de mot de passe Comment chiffrer un lecteur Flash: 5 outils de protection de mot de passe Vous voulez apprendre à chiffrer un lecteur flash? Voici les meilleurs outils gratuits pour protéger par mot de passe et sécuriser une clé USB. suite que vous pouvez obtenir. Il offre une multitude de fonctionnalités et d'options de sécurité pour vous protéger autant que vous le pouvez dans tout ce qui concerne les clés USB. La plupart des outils de sécurité USB se concentrent sur les lecteurs USB eux-mêmes, mais la sécurité des disques USB va bien au-delà.

USB Disk Security présente les fonctionnalités suivantes:

- Bouclier USB, qui vous protège en temps réel contre les périphériques USB connectés.

- Numérisation USB, qui analyse les périphériques USB connectés à la recherche de logiciels malveillants.

- Contrôle d'accès USB, ce qui empêche les données de votre ordinateur d'être copiées sur des périphériques USB.

- Contrôle de clé USB, ce qui empêche les périphériques USB de même se connecter à votre ordinateur en premier lieu.

USB Disk Security prend en charge Windows XP, 2003, 2008, Vista et 7, mais peut interférer avec d'autres programmes antivirus déjà installés sur votre système. C'est gratuit avec des fonctionnalités limitées. Une licence à vie vous coûtera 55 USD, ce qui déverrouille toutes les fonctionnalités et inclut toutes les futures mises à jour du logiciel..

BitDefender USB Immunizer

Comme vous l'avez peut-être supposé de la description des dangers de l'USB, la plupart des virus dépendent de en cours d'exécution automatiquement lorsque le lecteur USB est branché sur un ordinateur. Ceci est en grande partie déterminé par la présence d'un autorun.inf fichier qui, comme le suggère le nom, s'exécute automatiquement lors de la connexion.

Restez en ligne en toute sécurité avec le nouveau Bitdefender Total Security 2013 [cadeau] Restez en ligne en toute sécurité avec le nouveau Bitdefender Total Security 2013 [cadeau] Bitdefender Total Security 2013 regorge de fonctionnalités sans possibilité d'apprentissage impossible. Cette chose est un progiciel gigantesque qui a tout ce dont vous aurez besoin en matière de sécurité informatique. Cette semaine,…, un éditeur de logiciels de sécurité que j'ai félicité par le passé, dispose d'un outil gratuit appelé USB Immunizer qui immunise le périphérique USB de votre choix contre les fichiers malveillants autorun.inf en créant son propre fichier spécial autorun.inf qui ne peut pas être utilisé. supprimé ou remplacé.

BitDefender USB Immunizer fonctionne sous Windows XP, Vista et 7 sur des périphériques USB formatés avec les systèmes de fichiers FAT, FAT32 et NTFS..

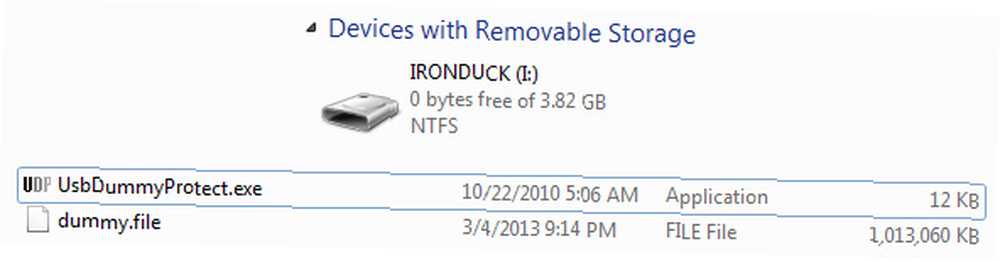

Protection factice USB

Le programme USB Dummy Protect a une théorie intéressante sur la façon dont il protège vos périphériques USB. Bref, les virus et les logiciels malveillants ont besoin d’espace mémoire disponible pour pouvoir exister sur un lecteur USB. Par conséquent, si vous remplissez entièrement un lecteur USB et ne laissez aucun espace, les virus et les logiciels malveillants ne peuvent plus se propager, peu importe la situation..

Voilà ce que fait USB Dummy Protect. Cela crée un dummy.file fichier sur votre périphérique USB qui occupe tout le dernier espace libre. Lorsque vous souhaitez supprimer cette protection, vous supprimez simplement le fichier. Facile. Si vous avez tendance à transférer fréquemment des fichiers depuis et vers votre clé USB, ce n'est peut-être pas la solution la plus élégante, mais si vous avez un lecteur USB dont le contenu change rarement, cela pourrait être fantastique pour vous..

Toutefois, en raison de la conception des systèmes de fichiers FAT, cette méthode ne fonctionnera pas si votre périphérique USB dispose de plus de 4 Go d’espace libre (la taille maximale des fichiers dans les systèmes FAT étant de 4 Go). Pour les lecteurs NTFS, vous ne devriez pas rencontrer de problèmes.

Conclusion

Les dangers liés aux clés USB nécessitent une vigilance constante. Vous pouvez utiliser la même clé USB pendant des années sans accroc, puis vous pourrez un jour extraire un fichier de l'ordinateur de votre ami et infecter votre réseau domestique avec quelque chose de grave. Les utilisateurs d’ordinateurs, même les plus férus de technologie, ne pensent pas souvent à la sécurité USB, mais tant que vous êtes au courant et que vous prenez des mesures proactives pour lutter contre la propagation potentielle de virus se greffant sur des périphériques USB, tout ira bien..

Si vous avez d'autres suggestions de logiciels destinés à la sécurité liée à l'USB, partagez-les avec nous dans les commentaires..

Crédits image: Virus USB via Shutterstock, USB sécurisé via Shutterstock