Michael Fisher

0

2440

249

Ransomware est un peu comme le sable. Il va partout et fait croquer vos sandwichs. Ok, peut-être pas le dernier. Mais le ransomware est invasif et peut chiffrer plus que vous ne le pensez. Détruire vos fichiers personnels est déjà assez douloureux sans qu'un ransomware ne s'attaque également à vos sauvegardes.

Plusieurs variantes de ransomware attaquent non seulement votre disque dur principal, mais tout autre lecteur système. Les disques en nuage ne sont pas non plus retirés de la ligne de tir. Le moment est venu - vous devez déterminer exactement comment vous sauvegardez vos fichiers, ainsi que l'emplacement de conservation de ces sauvegardes..

Ransomware frappe partout

Nous savons qu'une attaque par ransomware peut être dévastatrice. Les ransomwares sont une nuisance particulière en raison des fichiers ciblés: photos, musique, films et documents de tous types, pour n'en nommer que quelques-uns. Votre disque dur contenant des fichiers personnels, professionnels et professionnels est une cible principale du cryptage. Une fois chiffré, vous rencontrerez une note de rançon exigeant un paiement - généralement dans un bitcoin presque introuvable. Bitcoin Qu'est-ce que Bitcoin: Le Guide MakeUseOf BitCoin Qu'est-ce que Bitcoin: Le Guide BitCoin MakeUseOf Que vous souhaitiez simplement en savoir plus sur BitCoin ou utiliser la devise , vous voudrez consulter "Monnaie virtuelle: Le Guide BitCoin", le dernier manuel de l’auteur Lachlan Roy. - pour la libération sécurisée de vos fichiers.

Et même dans ce cas, rien ne garantit que vous recevrez la clé de chiffrement ou un outil de déchiffrement..

CryptoLocker

Le ransomware CryptoLocker est l'une de ces variantes. CryptoLocker est le plus malveillant des logiciels malveillants et ce que vous pouvez faire CryptoLocker est le plus malveillant des programmes malveillants et des outils à jamais CryptoLocker est un type de logiciel malveillant qui rend votre ordinateur entièrement inutilisable en cryptant tous vos fichiers . Il demande ensuite un paiement en espèces avant que l'accès à votre ordinateur ne soit renvoyé. qui crypte plus que votre disque dur local. Il est apparu pour la première fois en 2013, se propageant via des pièces jointes infectées. Une fois installé sur un système, CryptoLocker analyse le disque dur local à la recherche d'une liste spécifique d'extensions de fichiers. En outre, il recherche tous les lecteurs connectés, qu’il s’agisse d’un lecteur USB ou réseau..

Un lecteur réseau avec accès en lecture / écriture sera crypté de la même manière qu'un disque dur local. Il présente un défi pour les entreprises où les employés accèdent aux dossiers partagés du réseau..

Heureusement, les chercheurs en sécurité ont libéré une copie de CryptoLocker Is Dead: voici comment récupérer vos fichiers! CryptoLocker est mort: voici comment récupérer vos fichiers! de la base de données de victimes CryptLocker, avec chaque clé de cryptage. Ils ont créé le portail Decrypt CryptoLocker pour aider les victimes à décrypter leurs fichiers. Battre les arnaqueurs avec ces outils de décryptage Ransomware. Battre les arnaqueurs avec ces outils de décryptage Ransomware. Si vous avez été infecté par un ransomware, ces outils de décryptage gratuits vous aideront à déverrouiller et à récupérer vos fichiers perdus. N'attends pas une minute! .

Mais de leur propre aveu, ils “fondamentalement eu de la chance,” balayer la base de données des victimes lors de la prise de contrôle globale de l'énorme botnet Gameover Zeus 3 Termes de sécurité essentiels à comprendre 3 Termes de sécurité essentiels à comprendre Compris par le cryptage? Dérouté par OAuth, ou pétrifié par Ransomware? Révisons quelques termes de sécurité les plus couramment utilisés et leur signification.. .

Evolution: CryptoFortress

CryptoLocker a émergé et a fait plus de 500 000 victimes. Selon Keith Jarvis de Dell SecureWorks, CryptoLocker aurait extorqué jusqu'à 30 millions de dollars au cours de ses 100 premiers jours d'activité (150 millions de dollars si toutes les 500 000 victimes payaient leur rançon de 300 dollars). Cependant, le démontage de CryptoLocker n’était pas le début de la fin du mappage de pilotes réseau.

Le cryptage CRYPTOFORTRESS utilise le cryptage RSA-AES à 2048 bits. Ce type de cryptage prendrait 6,4 quadrillions d’années à un ordinateur pour décrypter.

- CyberShiftTech (@CyberShiftTech) 25 mai 2016

CryptoFortress a été découvert en 2015 par le chercheur en sécurité réputé Kafeine. Il a l'apparence et l'approche de TorrentLocker TorrentLocker est un nouveau Ransomware Down Under. Et c'est le mal. TorrentLocker est un nouveau Ransomware Down Under. Et c'est le mal. , mais un progrès crucial: il peut chiffrer des lecteurs réseau non mappés.

Normalement, le ransomware récupère une liste de lecteurs réseau mappés, par exemple. C :, D :, E: et ainsi de suite. Il analyse ensuite les lecteurs, compare les extensions de fichier, puis chiffre celles qui correspondent. En outre, CryptoFortress énumère tous les partages réseau SMB (Server Message Block) ouverts et chiffre ceux qui ont été trouvés..

Et puis vint Locky

Locky est une autre variante du ransomware Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Locky ransomware inquiète les chercheurs en sécurité, mais depuis sa brève disparition et son retour sous la forme d'une menace ransomware JavaScript multiplate-forme, les choses ont changé . Mais que pouvez-vous faire pour vaincre le ransomware Locky? , tristement célèbre pour changer chaque extension de fichier en .locky, ainsi que pour cibler wallet.dat - portefeuilles Bitcoin. Locky cible également les fichiers locaux et les fichiers sur des partages réseau non mappés, brouillant complètement les noms de fichiers au cours du processus. Ce brouillage rend le processus de récupération plus difficile.

Pour l'instant, Locky n'a pas de décrypteur disponible.

Ransomware dans le nuage

Ransomware a dépassé notre stockage physique local et réseau, en transcendant dans le cloud. Cela pose un problème important. Le stockage en nuage est régulièrement présenté comme l'une des options de sauvegarde les plus sûres. Garder vos données sauvegardées, loin de vos partages réseau locaux et immédiats devrait fournir une isolation. Malheureusement, certaines variantes de ransomware ont supprimé cette sécurité.

Le rapport RightScale sur l'état du cloud a révélé que 82% des entreprises utilisaient des stratégies multi-cloud. Une autre étude réalisée par Intuit (SlideShare ebook) d'Intuit a révélé que 78% des petites entreprises utiliseraient pleinement le cloud d'ici 2020. La migration massive des petites et moyennes entreprises rend le service de cloud computing une cible bien définie pour les fournisseurs de ransomware..

Ransom_Cerber.cad

Les acteurs malveillants trouveront leur chemin. L'ingénierie sociale et les courriels de phishing sont les principaux outils, et ils peuvent être utilisés pour échapper à de solides contrôles de sécurité. Les chercheurs en sécurité de Trend Micro ont découvert une variante de ransomware spécifique appelée RANSOM_CERBER.CAD. Il est utilisé pour cibler les utilisateurs particuliers et professionnels de Microsoft 365, le cloud et la plateforme de productivité..

La variante Cerber est capable de “chiffrer 442 types de fichiers à l'aide d'une combinaison de AES-265 et de RSA, modifier les paramètres de la zone Internet Explorer de la machine, supprimer les clichés instantanés, désactiver Windows Repairup Repair et mettre fin aux processus” y compris Outlook, The Bat !, Thunderbird et Microsoft Word.

En outre, et il s’agit là d’un comportement présenté par d’autres variantes du ransomware, Cerber interroge la géolocalisation du système affecté. Si le système hôte est membre de la Communauté d'États indépendants (pays de l'ancienne Union soviétique tels que la Russie, la Moldavie et la Biélorussie), le logiciel ransomware se terminera automatiquement..

Le nuage en tant qu'outil d'infection

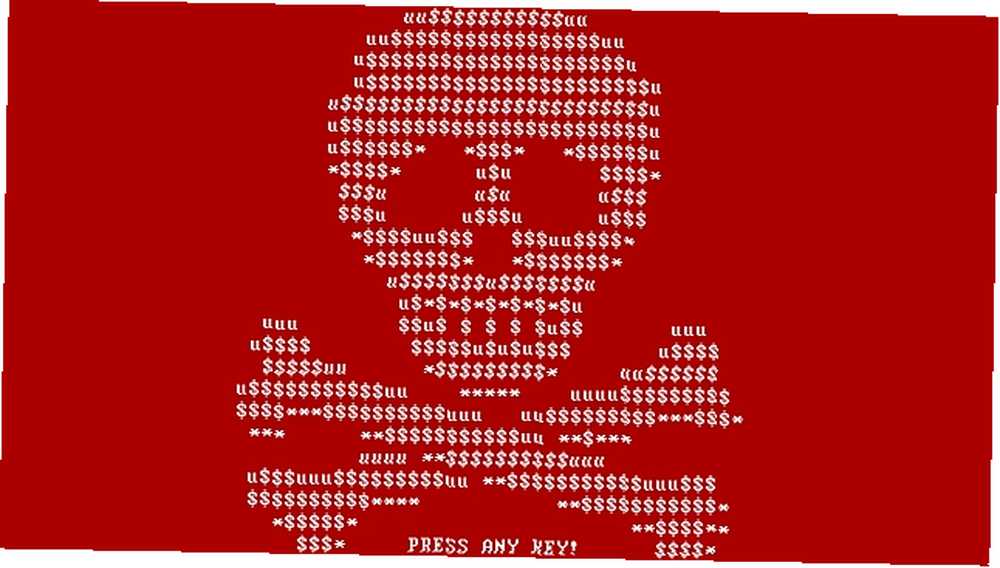

Le ransomware Petya est apparu pour la première fois en 2016. Il était remarquable à plusieurs égards. Tout d’abord, Petya peut chiffrer l’ensemble du MBR (Master Boot Record) d’un ordinateur, ce qui provoque le blocage du système sur un écran bleu. Cela rend le système entier pratiquement inutilisable. Au redémarrage, la note de rançon Petya est affichée, montrant un crâne et exigeant un paiement en Bitcoin..

Deuxièmement, Petya s'est propagé à certains systèmes via un fichier infecté hébergé sur Dropbox, posant comme CV. Le lien est déguisé en détails du demandeur, alors qu’il est lié à un fichier exécutable à extraction automatique qui installe le logiciel ransomware..

Heureusement, un programmeur non identifié a réussi à déchiffrer le ransomware Petya. Le piratage Petya Ransomware ramènera-t-il vos fichiers? Le crack Petya Ransomware ramènera-t-il vos fichiers? Une nouvelle variante de ransomware, Petya, a été piratée par une victime en colère. C'est l'occasion de s'en prendre aux cybercriminels, car nous vous montrons comment déverrouiller vos données rachetées. cryptage. La fissure est capable de révéler la clé de cryptage nécessaire pour déverrouiller le MBR et libérer les fichiers captifs.

Il est compréhensible d’utiliser un service cloud pour diffuser des ransomwares. Les utilisateurs ont été encouragés à utiliser des solutions de stockage en nuage pour sauvegarder les données, car cela offre une couche de sécurité supplémentaire. La sécurité est essentielle au succès des services cloud. Cette foi peut maintenant être exploitée cruellement, les peuples croyant en la sécurité du nuage se retournant contre eux..

Ransomware va partout

Le stockage en nuage, les lecteurs réseau mappés et non mappés et les fichiers locaux restent vulnérables aux ransomwares. Ce n'est pas nouveau. Cependant, les acteurs malveillants qui ciblent activement les fichiers sauvegardés augmentent le niveau d'inquiétude. À son tour, cela signifie que des précautions supplémentaires doivent être prises.

Protection de vos données contre Ransomware grâce à ces 5 étapes Protection de vos données contre Ransomware grâce à ces 5 étapes Ransomware est effrayant, et si cela vous arrive, vous risquez de vous sentir impuissant et vaincu. C'est pourquoi vous devez prendre ces mesures préventives afin de ne pas être pris au dépourvu. des fichiers importants est maintenant vital pour les utilisateurs particuliers et professionnels. Faites-le maintenant. Ce peut être l'action qui vous aide à restaurer vos données vitales à la suite d'une infection inattendue par ransomware, à partir d'une source tout aussi inattendue..

Avez-vous eu un stockage en nuage infiltré par un ransomware? Qu'est-ce que tu as fait? Quelle est votre solution de sauvegarde préférée? Partagez vos astuces sur la sécurité du stockage dans le cloud avec nos lecteurs ci-dessous!

Crédits d'image: iJeab / Shutterstock