Harry James

0

3925

1062

Le vol d'identité est à la hausse. Selon StatisticBrain, il y a entre 12 et 15 millions de victimes chaque année, avec une perte moyenne d'environ 5 000 dollars par victime. Que feriez-vous si vous étiez la prochaine?

Votre identité peut être volée de nombreuses façons différentes de nos jours. Les numéros de sécurité sociale et les codes PIN bancaires sont des méthodes évidentes, mais voici quelques autres méthodes que vous ignorez peut-être:

- Recettes aux guichets automatiques et cartes d'embarquement Voici 6 morceaux de papier que vous devriez toujours déchiqueter Voici 6 morceaux de papier que vous devriez toujours déchiqueter Nous savons que les documents importants doivent être déchiquetés, mais la complaisance est facile: "cela n'a pas vraiment d'importance." Mais devriez-vous aller à l'extrême et détruire tous les records? Quels documents avez-vous vraiment besoin de déchiqueter? .

- Comment repérer un guichet automatique compromis et ce que vous devriez faire ensuite Comment repérer un guichet automatique compromis et ce que vous devriez faire ensuite .

- Frais médicaux volés et reçus 5 raisons pour lesquelles le vol d'identité médical augmente 5 raisons pour lesquelles le vol d'identité médical augmente Les fraudeurs veulent vos informations personnelles et vos informations de compte bancaire - mais saviez-vous que vos dossiers médicaux les intéressent également? Découvrez ce que vous pouvez faire à ce sujet. .

- Identifiants de connexion volés sur le réseau Wi-Fi public: 5 façons dont les pirates peuvent utiliser le Wi-Fi public pour voler votre identité 5 façons dont les pirates peuvent utiliser le réseau Wi-Fi public pour voler votre identité Vous aimerez peut-être utiliser le Wi-Fi public, mais les pirates également. Voici cinq moyens par lesquels les cybercriminels peuvent accéder à vos données personnelles et voler votre identité, tout en dégustant un latté et un bagel.. .

- Identifiants de connexion volés en raison de programmes malveillants de frappe au clavier Ne pas devenir victime des enregistreurs de frappe: utilisez ces outils anti-keylogger importants Ne perdez pas la victime des enregistreurs de frappe: utilisez ces outils anti-keylogger importants En cas de vol d'identité en ligne, les enregistreurs de frappe jouent l'un des des rôles importants dans l'acte même de vol. Si un compte en ligne vous a déjà été volé, que ce soit pour… .

- Fuite ou piratage de bases de données commerciales 3 conseils de prévention de la fraude en ligne à connaître en 2014 3 conseils de prévention de la fraude en ligne à connaître en 2014 .

Vous ne pouvez pas contrôler à 100% tous ces vecteurs d'attaque potentiels, mais vous avez tout intérêt à couvrir vos traces le plus possible.. La minimisation des risques est le nom du jeu, et une façon de le faire est d'utiliser des informations disponibles sur le Web chaque fois que vous le pouvez..

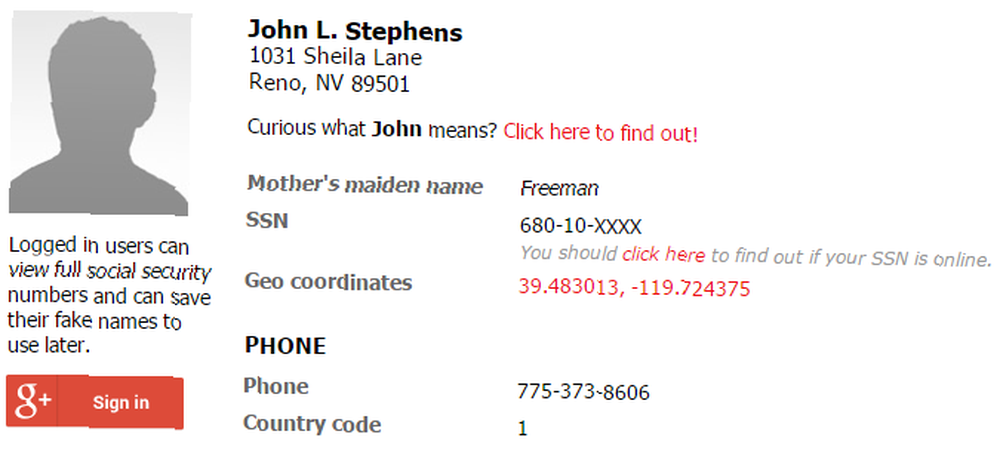

1. Nom et adresse jetables

En 2014, une équipe SWAT a fait irruption dans la maison d'un célèbre streamer de jeu (nommé Kootra) lorsqu'un de ses observateurs a téléphoné à une farce prétendant qu'il détenait des personnes en otage..

Lors de la dernière élection, les partisans de Trump sur les médias sociaux ont été fortement “doxé” - leurs détails personnels réels ont été découverts et divulgués au public, ouvrant la porte à une utilisation abusive de cette information par d'autres personnes.

Ce ne sont que deux des nombreux moyens par lesquels votre vie peut être ruinée de manière inattendue sur Internet. D’autres moyens incluent l’arnaque, le harcèlement et le piratage..

À moins que cela ne soit absolument nécessaire, ne saisissez jamais votre vrai nom ou adresse sur un site Web.. Vous ne savez jamais comment on pourrait le remonter et si cela se produit, vous ne le réaliserez pas avant qu'il ne soit trop tard..

Et c'est pourquoi vous devriez utiliser Fake Name Generator, qui peut créer des identités entières que vous pouvez utiliser à la place de votre personnalité. Les faux détails incluent les adresses, les emplacements GPS, les noms d'utilisateurs en ligne, les numéros de carte de crédit, les informations sur l'emploi, etc. C'est en fait assez impressionnant.

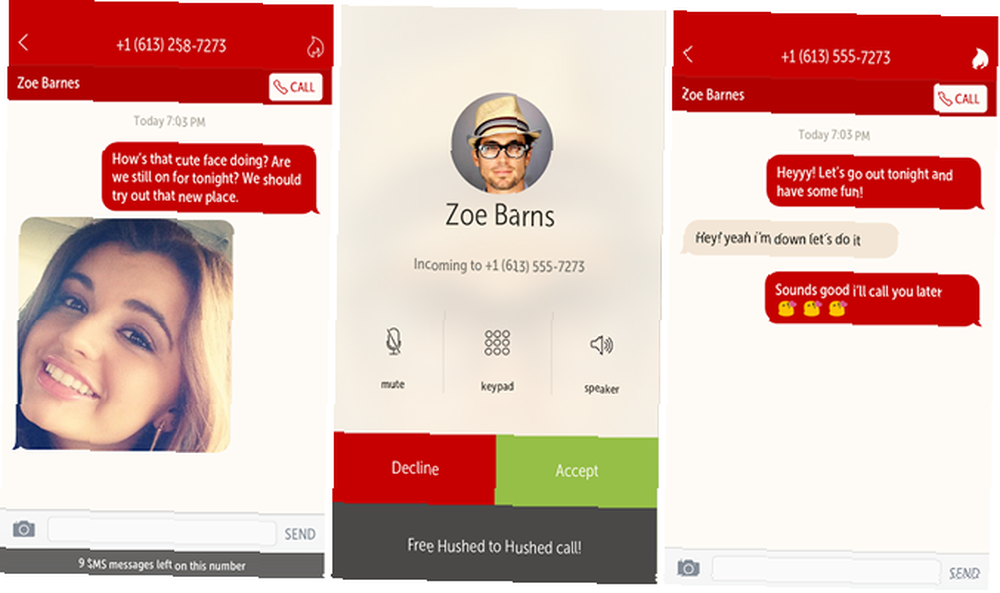

2. Numéro de téléphone jetable

Supposons que vous veniez de recevoir un reflex numérique tout neuf et que vous souhaitiez vendre votre ancien sur Craigslist ou sur eBay. D'une part, vous devez indiquer votre numéro de téléphone au cas où ils voudraient vous poser des questions ou discuter de tarification. D'autre part, pourquoi voudriez-vous jamais publier votre numéro de téléphone comme ça?

La solution consiste à utiliser un numéro de téléphone jetable que vous pouvez démanteler dès que vous n'en avez plus besoin..

Cela est également utile lorsque vous vous connectez à des sites Web sur lesquels vous devez entrer un numéro de téléphone car il est probable que votre numéro de téléphone sera vendu à des télévendeurs. Ainsi, dès que vous recevez des appels de spam, vous pouvez simplement les supprimer et passer à un nouveau numéro disponible..

Hushed est une excellente application pour cela, disponible pour Android et iOS. Vous pouvez créer des numéros dans plus de 40 pays. Ces numéros sont transférés vers votre numéro réel et chaque numéro reçoit son propre message vocal. Coût 4 $ par mois, 30 $ par an ou paiement à la pièce pour 0,05 $ par minute.

Google Voice est également une option. L’avantage, c’est que c’est gratuit, mais l’inconvénient est qu’il n’a pas autant de fonctions d’anonymat que Hushed et n’est disponible qu’aux États-Unis..

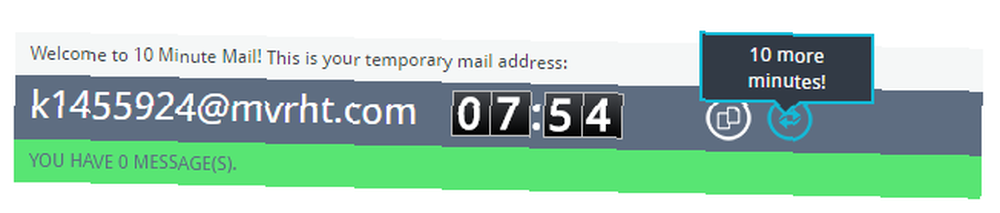

3. Boîte de courrier électronique jetable

Voici la vérité sur le spam par courrier électronique: il n’ya aucun moyen de l’éviter Ce que tout le monde devrait savoir sur le traitement du spam par courrier électronique Ce que tout le monde devrait savoir sur le traitement du spam par courrier électronique Il serait peut-être presque impossible d’arrêter complètement le spam, mais il est certainement possible de le réduire. son écoulement à un filet. Nous décrivons certaines des différentes mesures que vous pouvez prendre. . Si votre adresse électronique est rendue publique de quelque manière que ce soit, même pour une raison autre que celle de créer un compte sur un site Web, les spammeurs la trouveront en quelque sorte..

Mais ce qui est encore pire, c’est que si les spammeurs peuvent trouver votre adresse e-mail, les pirates également peuvent le faire. Si un pirate informatique trouve votre adresse e-mail, il aura accès à tout ce qui se trouve dans votre boîte de réception..

Pensez maintenant aux informations sensibles contenues dans votre boîte de réception: informations de bienvenue du nouveau compte, réinitialisations de mot de passe, correspondances personnelles, identifiants de connexion, etc. Si une personne accède à votre boîte de réception, elle aura accès à toute votre vie, en particulier si vous utilisez tous vos comptes.

Une adresse électronique jetable peut atténuer ces deux problèmes.

Nous vous recommandons d'utiliser 10MinuteMail, qui crée une boîte de réception temporaire qui s'autodétruit au bout de 10 minutes (bien que vous puissiez la prolonger 10 minutes supplémentaires si vous en avez besoin). De cette façon, vous ne devez jamais exposer votre adresse email réelle.

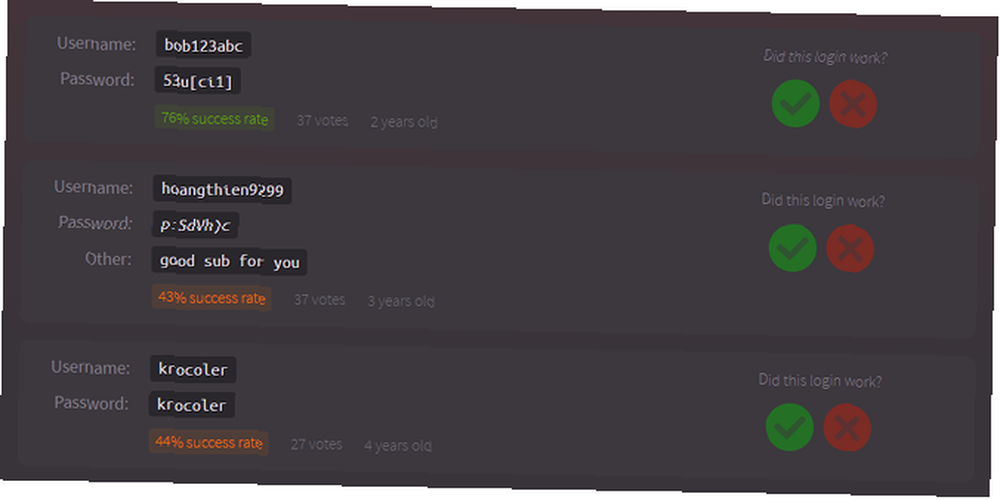

4. Identifiants de connexion jetables

Alors que nous sommes sur le sujet de la création de compte sur le Web, vous devez savoir qu'il existe plusieurs occasions où vous n'avez peut-être pas besoin de créer un compte - vous pouvez simplement utiliser celui créé par quelqu'un d'autre et partagé pour un accès public..

BugMeNot est à peu près le seul site qui le fait, mais c'est en fait une bonne chose car cela signifie que tout le monde l'utilise, ce qui entraîne davantage de comptes partagés..

Il existe trois restrictions quant aux types de comptes ne pouvant pas être partagés: les sites de comptes paywall, les sites édités par la communauté et les sites présentant un risque de fraude, tels que les banques et les boutiques en ligne. Tous les autres sites sont un jeu équitable.

Alors à quoi ça sert? Il vous permet de voir ce que créer un compte vous apporterait sans avoir à passer par les tracas de créer vous-même..

Par exemple, certains forums vous obligent à créer un compte avant de pouvoir lire quoi que ce soit, alors que certains sites nécessitent un compte pour accéder aux liens de téléchargement. Avec BugMeNot, vous pouvez vérifier tout cela sans mettre en péril vos informations personnelles..

5. Partage de fichiers jetables

S'il y a encore une chose que vous devriez garder à la fois anonyme et jetable, c'est n'importe quel fichier que vous partagez avec des amis ou la famille sur le Web..

Votre identité ne sera pas volée lors du partage de fichiers (sauf si le fichier lui-même contient des informations pouvant être utilisées pour vous identifier), mais il est bon d'utiliser un service jetable à des fins de confidentialité..

Un grand nombre de services d'hébergement Les 15 meilleures façons de partager des fichiers avec n'importe qui sur le Web Les 15 meilleures façons de partager des fichiers avec n'importe qui sur le Web Il existe de nombreuses façons de partager des fichiers entre des personnes et des appareils. Avec ces 15 outils, vous pouvez partager rapidement des fichiers sans téléchargement d’application, enregistrement de compte ou configuration de stockage dans le cloud. supprime automatiquement les fichiers après une période donnée, de 24 heures à 30 jours ou même plus, mais nous vous recommandons d’envoyer Send Anywhere car ils sont supprimés dès que le fichier est téléchargé..

Autres moyens de protéger votre identité

Comment saurez-vous si votre identité a été volée? En vous tenant au courant des signes avant-coureurs 6 signes avant-coureurs du vol d’identité numérique que vous ne devriez pas ignorer 6 signes avant-coureurs du vol de l’identité numérique que vous ne devriez pas ignorer le piège de penser que ça va toujours arriver à "quelqu'un d'autre". Ne pas ignorer les signes avant-coureurs. ! Vous devez être proactif. Le moment où votre identité est volée est l'heure à laquelle le compte à rebours commence, et le plus tôt vous la détectez, plus vous serez en mesure de vous en remettre..

En plus d'utiliser des comptes jetables, vous devriez commencer à utiliser des mots de passe plus forts. 7 Erreurs de mot de passe susceptibles de vous faire pirater. 7 Erreurs de mot de passe susceptibles de vous faire pirater. Les pires mots de passe de 2015 ont été publiés et ils sont assez préoccupants. Mais ils montrent qu’il est absolument essentiel de renforcer vos mots de passe faibles, avec juste quelques ajustements simples. et envisagez même d'utiliser un gestionnaire de mots de passe. Vous devez commencer à utiliser un gestionnaire de mots de passe dès maintenant. Vous devez commencer à utiliser un gestionnaire de mots de passe immédiatement Maintenant, tout le monde devrait utiliser un gestionnaire de mots de passe. En fait, le fait de ne pas utiliser de gestionnaire de mot de passe vous expose à un risque accru d'être piraté! . Pour rester vraiment en sécurité, agissez comme le font les experts en sécurité en ligne. 8 Conseils pour la sécurité en ligne utilisés par les experts en sécurité 8 Conseils pour la sécurité en ligne utilisés par les experts en sécurité Vous souhaitez rester en sécurité en ligne? Oubliez ensuite tout ce que vous pensez savoir sur les mots de passe, les antivirus et la sécurité en ligne, car il est temps de se recycler. Voici ce que les experts font réellement. .

Avez-vous déjà eu affaire à un vol d'identité? Connaissez-vous d'autres astuces qui méritent d'être mentionnées? Ou tout autre compte disponible pour commencer à utiliser? Partagez avec nous dans les commentaires ci-dessous!

Crédit d'image: Sira Anamwong via Shutterstock.com