Owen Little

0

3441

834

Le ransomware est un type de logiciel malveillant qui empêche l'accès normal à un système ou à des fichiers, sauf si la victime paie une rançon. La plupart des gens sont familiers avec les variantes crypto-ransomware, dans lesquelles les fichiers sont encapsulés dans un cryptage non-craquable, mais le paradigme est en réalité beaucoup plus ancien que cela..

En fait, les ransomwares datent de près de dix ans. Comme beaucoup de menaces à la sécurité informatique, il provenait de Russie et de pays limitrophes. Depuis sa première découverte, Ransomware a évolué pour devenir une menace de plus en plus puissante, capable d'extraire des rançons toujours plus grandes..

Early Ransomware: De la Russie avec la haine

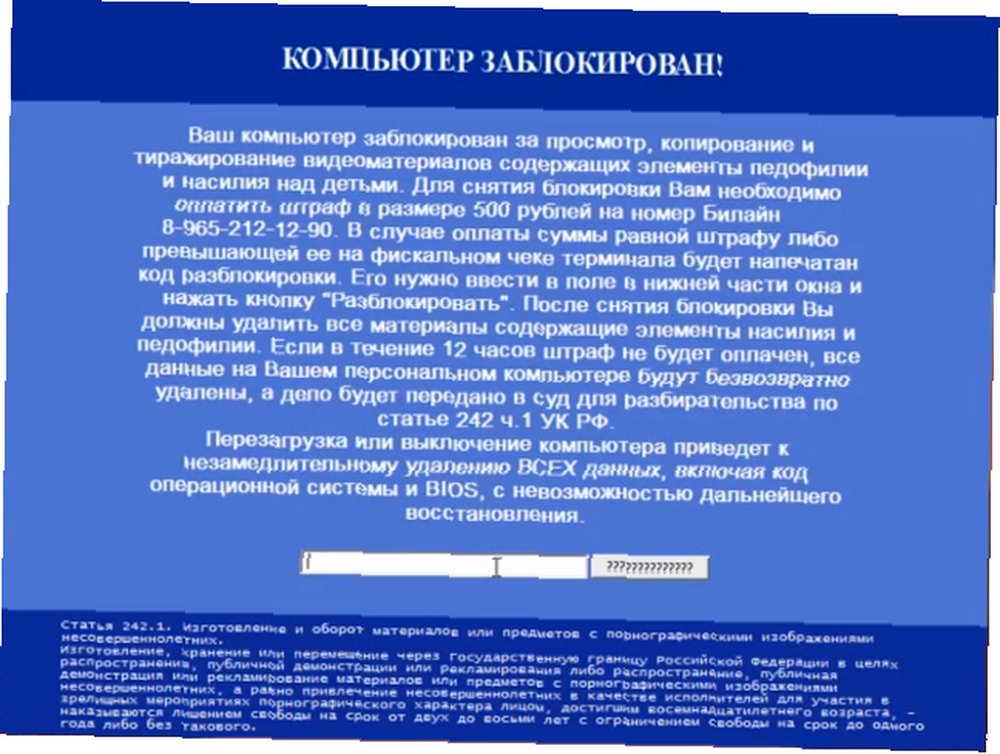

Les premiers spécimens de ransomware ont été découverts en Russie entre 2005 et 2006. Ils ont été créés par des criminels organisés russes et visent principalement les victimes russes, ainsi que celles vivant dans les pays voisins nominalement russophones comme la Biélorussie, l'Ukraine et le Kazakhstan..

Une de ces variantes de ransomware s'appelait TROJ_CRYZIP.A. Cela a été découvert en 2006, bien avant que le terme ait été inventé. Les ordinateurs Windows 98, ME, NT, 2000, XP et Server 2003 étaient largement concernés. Une fois téléchargé et exécuté, il identifiait les fichiers avec un certain type de fichier et les déplaçait dans un dossier ZIP protégé par mot de passe, après suppression du fichier. originaux. Pour que la victime puisse récupérer ses fichiers, elle devait virer 300 $ sur un compte E-Gold.

E-Gold peut être décrit comme un prédécesseur spirituel de BitCoin. Monnaie numérique anonyme, basée sur l'or et gérée par une société basée en Floride mais enregistrée à Saint-Kitts-et-Nevis, elle offrait un anonymat relatif, mais était rapidement favorisée par les criminels organisés comme méthode de blanchiment de l'argent sale. Cela a conduit le gouvernement américain à le suspendre en 2009, et la société a fermé ses portes peu de temps après..

Les variantes ultérieures de ransomware utiliseraient une crypto-devise anonyme comme Bitcoin, des cartes de débit prépayées et même des numéros de téléphone à tarif majoré comme méthode de paiement..

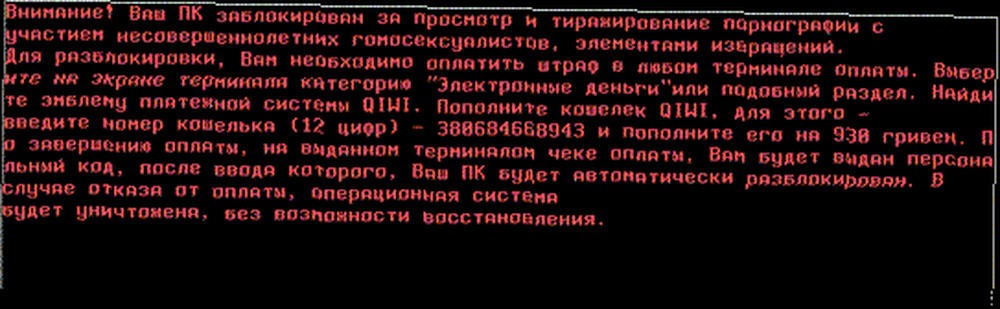

TROJ_RANSOM.AQB est une autre variante du logiciel de ransomware identifiée par Trend Micro en 2012. Sa méthode d’infection consistait à remplacer le MBR (Master Boot Record) de Windows par son propre code malveillant. Lors du démarrage de l'ordinateur, l'utilisateur verrait un message de rançon écrit en russe, qui demandait à la victime de payer 920 hryvnia ukrainienne via QIWI, un système de paiement basé à Chypre et appartenant à la Russie. Une fois payée, la victime obtiendrait un code lui permettant de restaurer son ordinateur normalement..

De nombreux opérateurs de ransomware identifiés ayant été identifiés comme venant de Russie, on pourrait soutenir que l'expérience acquise dans le ciblage du marché intérieur leur a permis de mieux cibler les utilisateurs internationaux..

Stop, police!

Vers la fin des années 2000 et le début des années 2010, les ransomwares étaient de plus en plus reconnus comme une menace pour les utilisateurs internationaux. Mais il restait encore un long chemin à parcourir avant de l’homogénéiser dans la puissante variante de crypto-ransomware que nous voyons aujourd’hui.

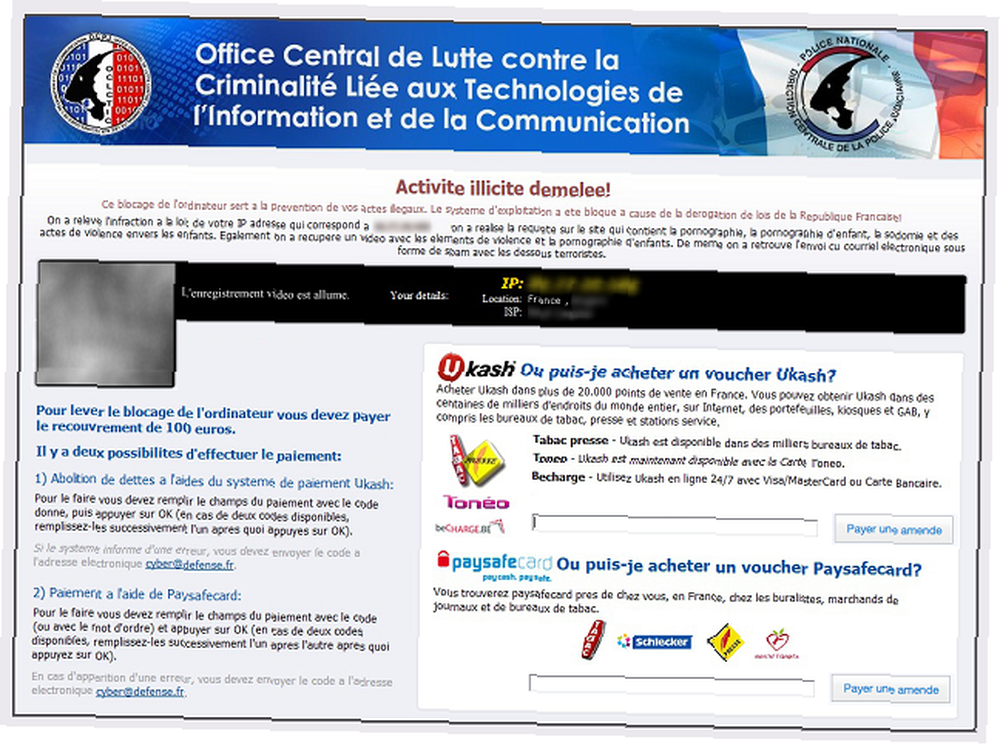

À peu près à la même époque, il était devenu courant pour un logiciel de rançon de se faire passer pour une application de la loi afin d'extraire des rançons. Ils accuseraient la victime d'être impliquée dans un crime - allant de la simple violation du droit d'auteur à la pornographie illicite - et diraient que leur ordinateur fait l'objet d'une enquête et qu'il est verrouillé.

Ensuite, ils donneraient un choix à la victime. La victime pouvait choisir de payer une “bien”. Cela laisserait tomber les charges (inexistantes) et rendrait l'accès à l'ordinateur. Si la victime tardait, l'amende doublerait. Si la victime refusait de payer entièrement, le logiciel ransomware la menacerait d'une arrestation, d'un procès et d'une peine d'emprisonnement..

La variante de ransomware la plus largement reconnue par la police était Reveton. Ce qui a rendu Reveton si efficace, c’est qu’il a utilisé la localisation pour paraître plus légitime. Cela déterminerait l'emplacement de l'utilisateur, puis emprunterait l'identité du service de police local compétent..

Ainsi, si la victime était basée aux États-Unis, la note de rançon semblerait provenir du ministère de la Justice. Si l'utilisateur était italien, il adopterait le style de Guardia di Finanza. Les utilisateurs britanniques verraient un message de la police métropolitaine de Londres ou de la police de Strathclyde.

Les fabricants de Reveton ont couvert toutes leurs bases. Il était localisé dans pratiquement tous les pays européens, ainsi qu'en Australie, au Canada, en Nouvelle-Zélande et aux États-Unis. Mais il y avait un défaut. Comme il ne chiffrait pas les fichiers de l'utilisateur, il pouvait être supprimé sans aucun effet indésirable. Cela pourrait être accompli avec un CD live antivirus, ou en démarrant en mode sans échec.

CryptoLocker: le premier gros crypto-ransomware

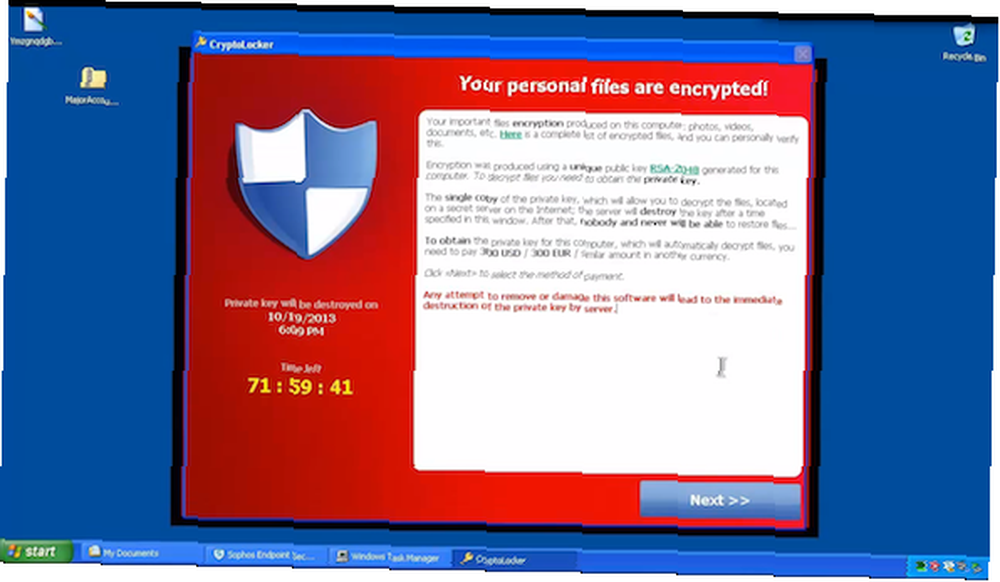

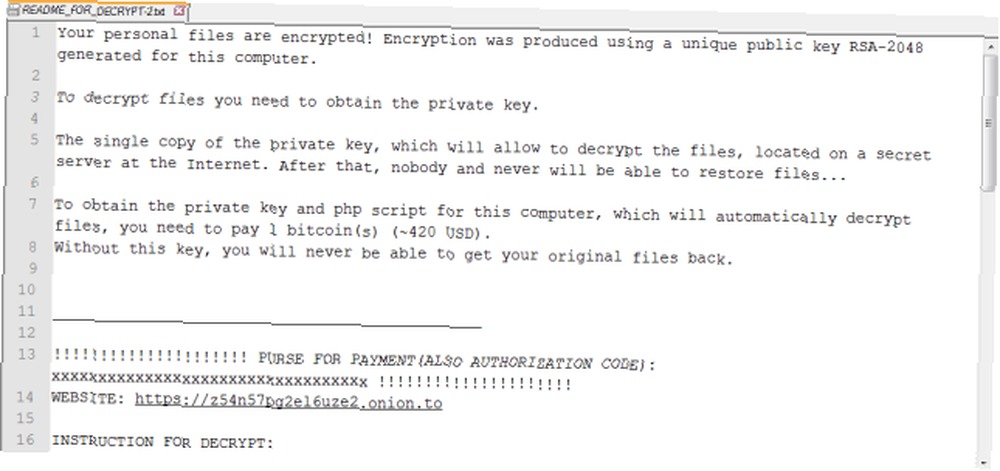

Crypto-ransomware n'a pas un tel défaut. Il utilise un cryptage quasi-incassable pour inonder les fichiers de l'utilisateur. Même si le logiciel malveillant a été supprimé, les fichiers restent verrouillés. Cela met une pression énorme sur la victime pour payer.

CryptoLocker est le premier crypto-ransomware largement reconnaissable. CryptoLocker est le plus malveillant des logiciels malveillants jamais conçu. CryptoLocker est le plus malveillant des logiciels malveillants qui soit jamais rendu. CryptoLocker est un type de logiciel malveillant qui rend votre ordinateur entièrement inutilisable en cryptant de vos fichiers. Il demande ensuite un paiement en espèces avant que l'accès à votre ordinateur ne soit renvoyé. , et est apparu vers la fin de 2013. Il est difficile d’évaluer avec précision le nombre d’utilisateurs infectés. ZDNet, un journal technologique très respecté, a retracé quatre adresses de bitcoins utilisées par les programmes malveillants et a découvert qu'ils avaient reçu environ 27 millions de dollars de paiements..

Il a été distribué via des pièces jointes infectées, propagées via de vastes réseaux de courrier indésirable, ainsi que via le botnet ZeuS de Gameover. Une fois le système compromis, il chiffrait systématiquement les fichiers de documents et les fichiers multimédias avec une cryptographie forte à clé publique RSA..

La victime aurait alors peu de temps pour payer une rançon de 400 USD ou 400 EUR, soit via Bitcoin, soit via GreenDot MoneyPak, un système de chèques prépayés privilégié par les cybercriminels. Si la victime omettait de payer dans les 72 heures, les opérateurs menaçaient de supprimer la clé privée, rendant le déchiffrement impossible..

En juin 2014, les serveurs de distribution CryptoLocker ont été démantelés par une coalition d'universitaires, de fournisseurs de services de sécurité et d'agences chargées de l'application de la loi dans le cadre de l'opération Tovar. Deux fournisseurs - FireEye et Fox-IT - ont pu accéder à une base de données de clés privées utilisées par CryptoLocker. Ils ont ensuite publié un service permettant aux victimes de déchiffrer leurs fichiers gratuitement. CryptoLocker est mort: voici comment récupérer vos fichiers! CryptoLocker Is Dead: Voici comment récupérer vos fichiers!

Bien que CryptoLocker ait été de courte durée, il a définitivement prouvé que le modèle de crypto-ransomware pouvait être lucratif et aboutissait à une course aux armements quasi numérique. Alors que les éditeurs de sécurité préparaient des mesures d’atténuation, les criminels ont publié des variantes de ransomware toujours plus sophistiquées.

TorrentLocker et CryptoWall: Ransomware devient plus intelligent

TorrentLocker est l’une de ces variantes de ransomware améliorées, apparue peu après la chute de CryptoLocker..

C’est une forme plutôt cryptée de crypto-ransomware. Comme la plupart des formes de crypto-ransomware, son vecteur d’attaque est constitué de pièces jointes malveillantes, en particulier de documents Word contenant des macros malveillantes. Comment se protéger contre les logiciels malveillants Microsoft Word Documents Office ou que vous pourriez être dupés en activant les paramètres nécessaires pour infecter votre ordinateur? . Une fois qu'un ordinateur est infecté, il cryptera la gamme habituelle de fichiers multimédias et de fichiers bureautiques à l'aide du cryptage AES..

La plus grande différence réside dans les notes de rançon affichées. TorrentLocker afficherait la rançon requise dans la devise locale de la victime. Donc, si la machine infectée était basée en Australie, TorrentLocker afficherait le prix en dollars australiens. TorrentLocker est un nouveau ransomware sous terre. Et c'est le mal. TorrentLocker est un nouveau Ransomware Down Under. Et c'est le mal. , payable en BitCoin. Il listerait même les échanges locaux BitCoin.

Il y a même eu des innovations dans le processus d'infection et d'obfuscation. Prenez CryptoWall 4.0, par exemple, la dernière souche de la famille redoutée des crypto-ransomwares.

Cela a changé la façon dont il infecte les systèmes et renomme maintenant tous les fichiers infectés, empêchant ainsi l'utilisateur de déterminer ce qui a été crypté et rendant plus difficile la restauration à partir d'une sauvegarde..

Ransomware cible désormais les plateformes de niche

La plupart des ransomwares ciblent les ordinateurs fonctionnant sous Windows et, dans une moindre mesure, les smartphones fonctionnant sous Android. La raison pour laquelle peut être principalement attribuée à la part de marché. Beaucoup plus de gens utilisent Windows que Linux. Cela fait de Windows une cible plus attrayante pour les développeurs de logiciels malveillants.

Toutefois, au cours de l’année écoulée, cette tendance a commencé à s’inverser - quoique lentement - et nous commençons à voir le crypto-ransomware cibler les utilisateurs de Mac et de Linux..

Linux.Encoder.1 a été découvert en novembre 2015 par Dr.Web, une importante entreprise russe de cyber-sécurité. Il est exécuté à distance par une faille du CMS Magento et chiffrera un certain nombre de types de fichiers (fichiers bureautiques et multimédia, ainsi que les types de fichiers associés à des applications Web) à l'aide de la cryptographie à clé publique AES et RSA. Pour décrypter les fichiers, la victime devra payer une rançon d'un bitcoin.

Plus tôt cette année, nous avons assisté à l’arrivée du ransomware KeRanger, destiné aux utilisateurs de Mac. Quelles menaces pour la sécurité les utilisateurs de Mac en 2016? Quelles menaces de sécurité pour les utilisateurs de Mac en 2016? Mérité ou non, Mac OS X a la réputation d'être plus sécurisé que Windows. Mais cette réputation est-elle toujours méritée? Quelles menaces de sécurité existent pour la plate-forme Apple et quelles en sont les conséquences pour les utilisateurs? . Cela avait un vecteur d’attaque inhabituel, car il pénétrait dans les systèmes en infiltrant les mises à jour logicielles de Transmission - un client BitTorrent populaire et légitime..

Bien que la menace de ransomware sur ces plates-formes soit faible, elle augmente indéniablement et ne peut être ignorée..

L'avenir de Ransomware: la destruction en tant que service

Alors, à quoi ressemble l'avenir du ransomware? Si je devais le mettre en mots: marques et franchises.

Parlons d'abord des franchises. Une tendance intéressante est apparue au cours des dernières années, à savoir que le développement des ransomwares est devenu incroyablement banalisé. Aujourd'hui, si vous êtes infecté par un ransomware, il est tout à fait plausible que la personne qui l'a distribué ne soit pas celle qui l'a créé..

Ensuite, il y a l'image de marque. Alors que de nombreuses variétés de ransomwares ont acquis une renommée pour le pouvoir destructeur qu’elles possèdent, certains fabricants cherchent à rendre leurs produits aussi anonymes et génériques que possible..

La valeur d'un ransomware en marque blanche réside dans le fait qu'il peut être renommé. Une souche principale de ransomware peut en faire émerger des centaines d'autres. C'est peut-être pour cette raison qu'au cours du premier trimestre de 2015, plus de 725 000 échantillons de ransomware ont été collectés par McAfee Labs.. Cela représente une augmentation trimestrielle de près de 165%.

Il semble extrêmement improbable que les forces de l’ordre et le secteur de la sécurité puissent freiner cette marée montante..

Avez-vous été touché par un ransomware? Avez-vous payé, perdu vos données, ou réussi à résoudre le problème d'une autre manière (peut-être une sauvegarde)? Parle-nous-en dans les commentaires!

Crédits d'image: confidentialité et sécurité de Nicescene via Shutterstock