Gabriel Brooks

0

3178

102

Nous avons toujours été clairs sur ce site - le matériel Apple n’est plus un refuge, un logiciel malveillant Mac, un logiciel malveillant, Reddit interdit le racisme… [Tech News Digest] un logiciel malveillant, Mac Reddit, le racisme… [Tech News Digest] Démasquer les logiciels malveillants de Mac, la ligne raciste Reddit, les utilisateurs d’Apple Music, YouTube passe à partir de 301+, Destiny abandonne Dinklage et le drone The Human Torch. contre les pirates, les logiciels malveillants, les ransomwares et autres cybermenaces.

Que vous utilisiez du matériel Apple tel que Mac et iPhone ou un logiciel tel que QuickTime, sans les précautions appropriées, vous êtes tout aussi vulnérable que les personnes qui utilisent Windows et ses programmes associés.

Dans cet esprit, nous examinons certaines des dernières menaces dont vous devez être au courant…

Quick Time

Le plus gros reportage lié à Apple Google abandonne XP et Vista, désinstalle QuickTime pour Windows… [Tech News Digest] Google abandonne XP et Vista, désinstaller QuickTime pour Windows… [Tech News Digest] Google Chrome ne prend plus en charge XP & Vista, QuickTime sur Windows est vulnérable, le clavier Word Flow de Microsoft arrive sur iOS, Vine facilite la visualisation de contenu et l'ouverture de Game of Thrones dans 360… de 2016 est sans doute la décision de la société de mettre fin à la prise en charge de sa version Windows de QuickTime..

QuickTime est le logiciel de lecture multimédia d’Apple. Il existe depuis plus de 25 ans et est préinstallé sur tous les ordinateurs fonctionnant sous OS X.

L'arrêt de la version Windows ne devrait pas être une surprise. La dernière version - QuickTime 7 - est arrivée sur le marché il y a 11 ans et Apple effectue depuis des mises à jour incrémentielles (à titre de comparaison, les Mac utilisent désormais la version 10.4)..

L'histoire a été catapultée dans les gros titres au début d'avril 2016 lorsque les chercheurs de Trend Micro ont découvert deux vulnérabilités critiques. Apple, qui avait déjà annoncé l'interruption de la prise en charge de la version Windows, a confirmé que les vulnérabilités ne seraient pas corrigées..

Les deux défauts sont “corruption de tas vulnérabilités d'exécution de code à distance”. En termes simples, cela signifie qu'un pirate informatique pourrait compromettre à distance une machine si une vidéo malicieuse est lue par l'utilisateur.

Même le gouvernement américain a été impliqué dans la situation; L’équipe américaine de préparation aux urgences informatiques du US Department of Homeland Security (US-CERT) a déclaré ce qui suit:

“Les systèmes informatiques exécutant des logiciels non pris en charge sont exposés à des risques élevés de cybersécurité, tels que des risques accrus d'attaques malveillantes ou de perte de données électroniques. L'exploitation des vulnérabilités de QuickTime pour Windows pourrait permettre à des attaquants distants de prendre le contrôle des systèmes affectés..

Les conséquences négatives potentielles incluent la perte de confidentialité, d'intégrité ou de disponibilité des données, ainsi que des dommages aux ressources du système ou aux actifs de l'entreprise. La seule solution disponible consiste à désinstaller QuickTime pour Windows..”

Ce qui est inquiétant, c'est que ce n'est pas si simple pour certains utilisateurs - en particulier ceux qui font confiance au logiciel Adobe Votre guide pour choisir le bon produit Adobe Votre guide pour choisir le bon produit Adobe Lorsque la plupart des gens pensent à Adobe, ils pensent à Photoshop ou à Acrobat Reader. Mais la société a une pléthore d’autres progiciels utiles que la plupart des gens ne connaissent pas. . Adobe After Effects (l'outil standard de composition vidéo) utilise QuickTime et la société a annoncé que d'autres produits étaient également concernés..

“Adobe a beaucoup travaillé sur la suppression des dépendances sur QuickTime dans ses applications vidéo, audio et d'imagerie numérique professionnelles. Le décodage natif de nombreux formats .mov est disponible aujourd'hui..

“Malheureusement, certains codecs restent dépendants de l'installation de QuickTime sur Windows, notamment Apple ProRes. Nous savons à quel point ce format est répandu dans de nombreux flux de travail et nous continuons à travailler sans relâche pour améliorer cette situation, mais nous n’avons actuellement pas de délai estimé pour le décodage natif..”

Cela signifie que les utilisateurs de Creative Cloud sont actuellement confrontés à un choix difficile: maintenez QuickTime installé et ouvrez-vous aux menaces de sécurité, ou supprimez-le et perdez la possibilité de modifier des vidéos..

c'est une catastrophe.

Scam Apple ID

L’identité Apple d’un utilisateur est le principal moyen d’interaction avec les services et produits d’Apple. L'App Store, l'iTunes Store, iCloud, iMessage, l'Apple Online Store et FaceTime en dépendent.

Par conséquent, il est très important d'être vigilant contre les accès non autorisés - une personne disposant de vos informations d'identification aurait accès aux sauvegardes de votre appareil, à vos contacts, à vos photos, etc..

Malheureusement, les pirates ont compris sa valeur.

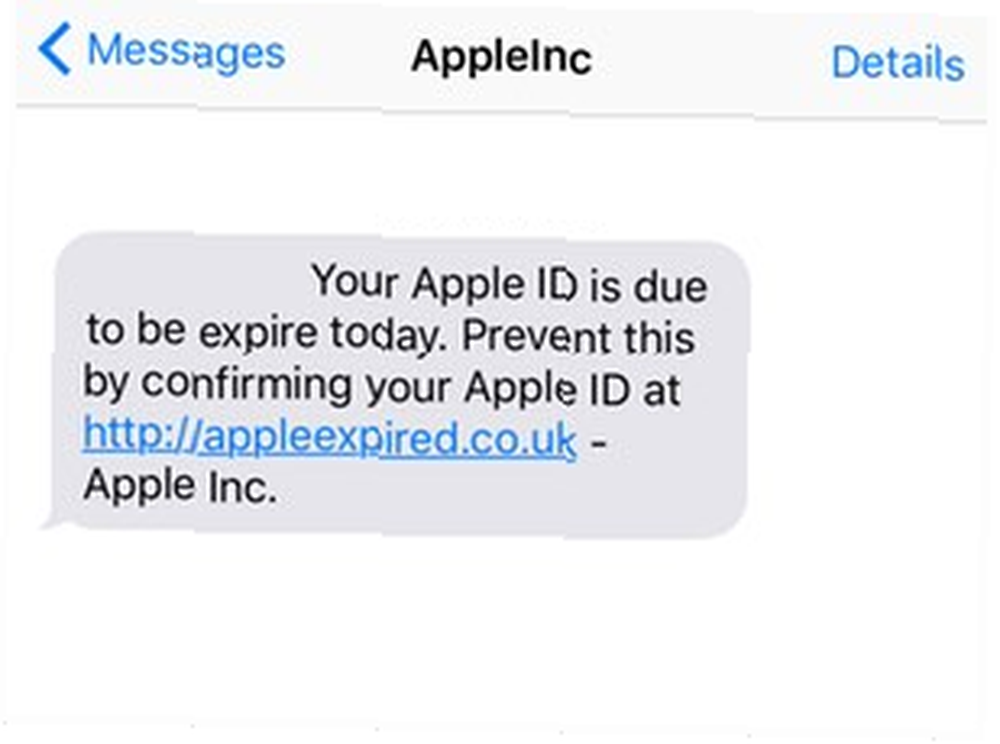

Début avril, les gens ont commencé à recevoir des SMS de la part de “Apple Inc”. Le message avertissait que l'identifiant Apple de la personne était sur le point d'expirer et qu'elle devait suivre un lien pour résoudre le problème..

Quelqu'un qui a cliqué sur le lien serait redirigé vers une maquette très convaincante de la page d'accueil Apple ID et serait invité à entrer son identifiant Apple ID. S'ils le faisaient, un écran s'afficherait pour indiquer que le compte était verrouillé et que des détails supplémentaires étaient nécessaires. Sans surprise, ces “plus de détails” nom, adresse, date de naissance, numéro de téléphone et détails de la carte de crédit inclus. Il a même offert un “Question de sécurité” - demander le nom de jeune fille, le numéro du permis de conduire ou le numéro de passeport de votre mère.

Heureusement, vous pouvez prendre certaines mesures pour vous protéger de cette arnaque:

1. Soyez vigilant - si un message a l'air suspect, c'est probablement.

2. Vérifiez l'URL. Les services officiels Apple incluent presque toujours le domaine réel de l'entreprise (Apple.com). La page d’identification Apple authentique est AppleID.Apple.com.

3. En cas de doute, contactez directement Apple par téléphone.

Mac OS X Ransomware

En mars, nous avons appris l'existence du ransomware KeRanger. Selon des chercheurs de Palo Alto Networks, il s’agissait de la première utilisation enregistrée d’un ransomware fonctionnel contre un utilisateur Mac avec Ransomware? Comment faire pour supprimer facilement cette menace "Malware" utilisateur Mac avec Ransomware? Comment supprimer facilement cette menace de "logiciel malveillant" Le FBI Ransomware n'a pas seulement affecté les utilisateurs de Windows; Les propriétaires de Mac ont été conduits à payer. Ironiquement, cependant, la version OSX n'était pas vraiment un logiciel malveillant, mais simplement une fenêtre contextuelle du navigateur facile à supprimer. et le système d'exploitation OS X (un précédent logiciel ransomware découvert en 2014 - appelé FileCoder - était inachevé).

Pour ceux qui ne le savent pas, le ransomware fonctionne en restreignant l'accès à un ordinateur et en exigeant que la personne concernée verse une redevance aux développeurs du malware pour supprimer la restriction. On pense que les pirates gagnent des centaines de millions de dollars par an grâce à de telles escroqueries.

Le ransomware KeRanger s'est propagé à partir d'un programme d'installation infecté pour le célèbre client BitTorrent, Transmission Transmission, La transmission client Lightweight BitTorrent, Le client Lightweight BitTorrent. En raison de la nature du logiciel à source ouverte, les experts estiment que le site Web officiel a été compromis et que les fichiers d’installation ont été remplacés par des versions malveillantes recompilées, bien que cela n’ait pas été prouvé..

Cela fonctionnait en se connectant avec ses serveurs de commande et de contrôle sur le réseau Tor, après quoi il a commencé à chiffrer des documents et des fichiers de données sur le système. Une fois terminé, il a demandé 400 $ pour déchiffrer les fichiers.

Il y a quelques aspects concernant ce virus en particulier. Tout d'abord, il était signé avec un certificat de développement d'application Mac valide, lui permettant ainsi de contourner facilement le système de protection Gatekeeper d'Apple. Deuxièmement, il a été démontré que le malware était encore en développement; des signes postérieurs suggèrent qu'il va bientôt commencer à tenter de chiffrer les fichiers de sauvegarde de Time Machine, empêchant ainsi les utilisateurs d'effectuer une installation propre et de récupérer leurs données perdues.

Transmission a maintenant publié une version exempte de virus de son logiciel, tandis qu'Apple a annoncé la révocation d'un certificat numérique d'un développeur Apple légitime permettant au virus de contourner Gatekeeper..

IPhones en briques

Ce problème relève entièrement de la volonté d’Apple et pourrait avoir de lourdes conséquences. En termes simples, le réglage manuel de la date de votre iPhone ou iPad au 1er janvier 1970 donnera des briques à votre appareil. (AVERTISSEMENT - ne faites pas cela, faites-nous confiance!).

Le chercheur Zach Straley a découvert la faille en février et l'a annoncé via une vidéo sur sa chaîne YouTube..

La raison pour laquelle cela se produit n'est pas entièrement comprise, mais on pense que le problème peut être attribué aux dates auxquelles les certificats de sécurité de cryptage sont émis..

Bien que cela puisse sembler une façon hilarante de blaguer vos amis, le problème est en réalité beaucoup plus grave. La raison est double. Tout d’abord, iDevices se connecte automatiquement aux réseaux sans fil qu’ils ont déjà vus - alors si vous vous inscrivez “Point chaud” dans un aéroport, votre téléphone se connectera automatiquement à n’importe quel réseau appelé “Point chaud” à l'avenir sans vous demander. Deuxièmement, iDevices vérifie divers “protocole d'heure réseau” (NTP) dans le monde entier pour synchroniser leurs horloges de date et d’heure internes.

Par conséquent, si un pirate informatique usurpe l'un de ces serveurs NTP sur son propre réseau Wi-Fi communément appelé, il peut facilement remplacer l'horloge de votre appareil. Étonnamment, les chercheurs en sécurité Patrick Kelley et Matt Harrigan ont découvert qu’ils pouvaient broder des appareils sans fin avec seulement 120 $ d’équipement..

Apple a corrigé la faille dans iOS 9.3.1. Si vous ne l’utilisez pas, vous devez mettre à jour immédiatement - sinon, vous êtes vulnérable.

Apple DRM Flaws

DRM - ou “Gestion des droits numériques” - est utilisé pour restreindre le partage de matériel propriétaire et d'œuvres protégées.

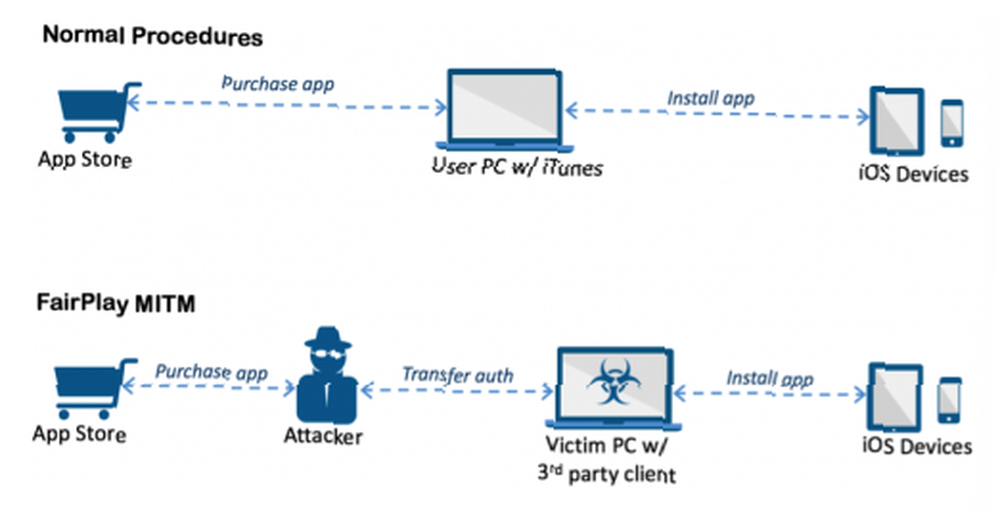

Le DRM d'Apple s'appelle FairPlay et est utilisé par l'iPhone, l'iPod, l'iPad, l'Apple TV, iTunes, l'iTunes Store et l'App Store. Malheureusement, il a été exploité par le malware AceDeceiver Cracked: AceDeceiver installe les logiciels malveillants sur les iPhones d'usine Cracked: AceDeceiver installe les logiciels malveillants sur les iPhones d'usine Système DRM. Cela change les choses. .

Il utilise une technique appelée “FairPlay Man-In-The-Middle (MITM)”. C’est la même technique qui a été utilisée dans le passé pour installer des applications iOS piratées non fiables, mais c’est la première fois qu’elle est utilisée pour des programmes malveillants..

Les personnes à l'origine de l'attaque achètent une application pour leur téléphone sur leurs ordinateurs, puis interceptent et enregistrent le code d'autorisation généré. Un logiciel spécialement conçu simule ensuite le comportement du client iTunes et amène les appareils iOS à penser que l'application a été achetée par la victime, permettant ainsi au pirate d'installer des applications malveillantes à l'insu de l'utilisateur..

Entre juillet 2015 et février 2016, trois applications de l'App Store se sont révélées vulnérables. Chacune d'entre elles a ignoré l'examen du code d'Apple. Les magasins d'applications sont-ils vraiment sûrs? Comment les logiciels malveillants des smartphones sont-ils filtrés? Les magasins d'applications sont-ils vraiment sûrs? Comment les logiciels malveillants des smartphones sont-ils filtrés? Sauf si vous êtes enraciné ou jailbreaké, vous n'avez probablement pas de logiciels malveillants sur votre téléphone. Les virus sur les smartphones sont réels, mais les magasins d'applications les filtrent bien. comment font-ils ça? au moins sept fois. Les applications ont depuis été supprimées, mais cela ne résout pas le problème. les applications doivent seulement avoir été disponibles une fois pour que le pirate informatique puisse obtenir un code et propager le malware.

À l'heure actuelle, l'attaque concerne uniquement les victimes en Chine. Cependant, on pense que FairPlay MITM deviendra un vecteur d’attaque de plus en plus courant pour les iDevices non jailbreakés dans les mois et les années à venir..

Quelles menaces avez-vous rencontrées??

Si vous êtes un utilisateur Apple, il est vraiment important que vous compreniez les menaces auxquelles vous faites face. La sécurité dans l'obscurité est révolue, et le matériel et les logiciels Apple sont manifestement tout aussi vulnérables que les produits de toute autre société..

Si vous avez un Mac, assurez-vous de disposer d'un bon anti-virus. choisir? Ces neuf suites de sécurité vous aideront à vous protéger des virus, des chevaux de Troie et de tout autre type de programme malveillant. installée. Si vous possédez un iPhone, soyez extrêmement vigilant sur les jeux et les applications que vous téléchargez, en particulier s'ils ne sont pas publiés par les développeurs grand public. Ne pas prendre de précautions est certain de finir par un désastre à un moment donné.

Avez-vous été victime d'un programme malveillant basé sur Apple? Peut-être que vous êtes pris au milieu de la situation Adobe-vs-QuickTime? Ou êtes-vous encore assez naïf pour croire que vous serez en sécurité malgré tout??

Comme toujours, nous aimerions avoir de vos nouvelles. Vous pouvez nous laisser vos pensées et vos opinions dans la section commentaires ci-dessous.