Michael Fisher

0

3277

742

Après plusieurs teasers de WikiLeaks, le 7 mars 2017, le site Web sur la dénonciation a publié un ensemble de documents appelé Vault 7. Ceux-ci auraient été divulgués depuis l'intérieur de l'unité du Centre de cyberintelligence de la CIA. Pour accompagner les documents de Vault 7, WikiLeaks a préparé un communiqué de presse détaillant le contexte et les principales découvertes de la fuite..

Cependant, dans les heures qui ont suivi sa publication, un certain nombre de titres sensationnels ont affirmé que le cryptage sur des applications telles que WhatsApp et Signal avait été compromis. Ce n'est pas vrai, malgré les reportages généralisés. Alors qu'est-ce que les fuites Vault 7 nous ont dit exactement, et devrions-nous nous inquiéter?

Quels sont les fuites Vault 7?

Les documents Vault 7 sont les premiers d'une série de publications de WikiLeaks, baptisées Year Zero, du Center for Cyber Intelligence de la CIA. Au total, il y a 7 818 pages Web avec 943 pièces jointes comprenant des documents, des images et d'autres fichiers datant de 2013 à 2016..

Bien que WikiLeaks n’ait pas nommé de source pour la fuite, dans son communiqué de presse, ils ont indiqué que leur source “souhaite lancer un débat public sur la sécurité, la création, l'utilisation, la prolifération et le contrôle démocratique des cyberarmes”.

Contrairement aux versions précédentes, WikiLeaks a rédigé des noms et d’autres informations personnellement identifiables avant leur publication. Dans leur déclaration, ils ont également déclaré avoir délibérément retiré certaines informations pour empêcher “la distribution de cyber-armes 'armées'”.

Que contient Vault 7?

Les documents de Vault 7 semblent provenir d'un logiciel appelé Confluence. Confluence est un wiki interne pour les paramètres d'entreprise qui s'exécute généralement sur un serveur Atlassian..

Les serveurs Atlassian sont notoirement difficiles à sécuriser, ce qui pourrait donner une indication de la cause de cette fuite..

En tant qu'outil de collaboration interne, cette version contient des projets en cours de réalisation, des présentations et de la documentation technique, ainsi que le code utilisé pour exécuter de nombreux exploits. Bien que WikiLeaks en ait retenu une partie importante.

Piratage de smartphone avec exploits du jour zéro

Les vulnérabilités logicielles sont inévitables. Ils sont souvent découverts par les chercheurs, qui les rapportent au développeur. Le développeur va écrire et déployer un correctif et la vulnérabilité est fermée. Cependant, si un attaquant trouve la vulnérabilité avant le développeur, il peut créer un exploit, appelé attaque du jour zéro..

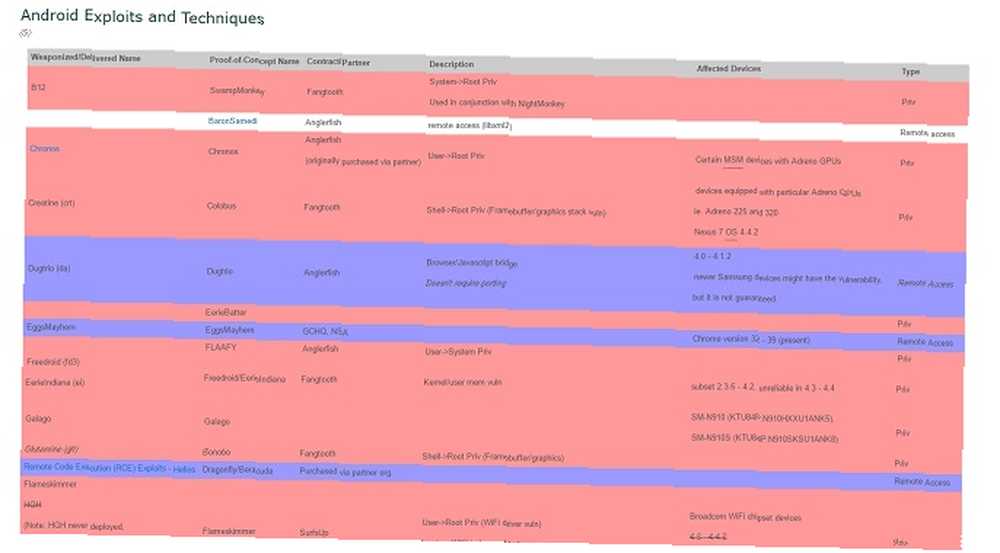

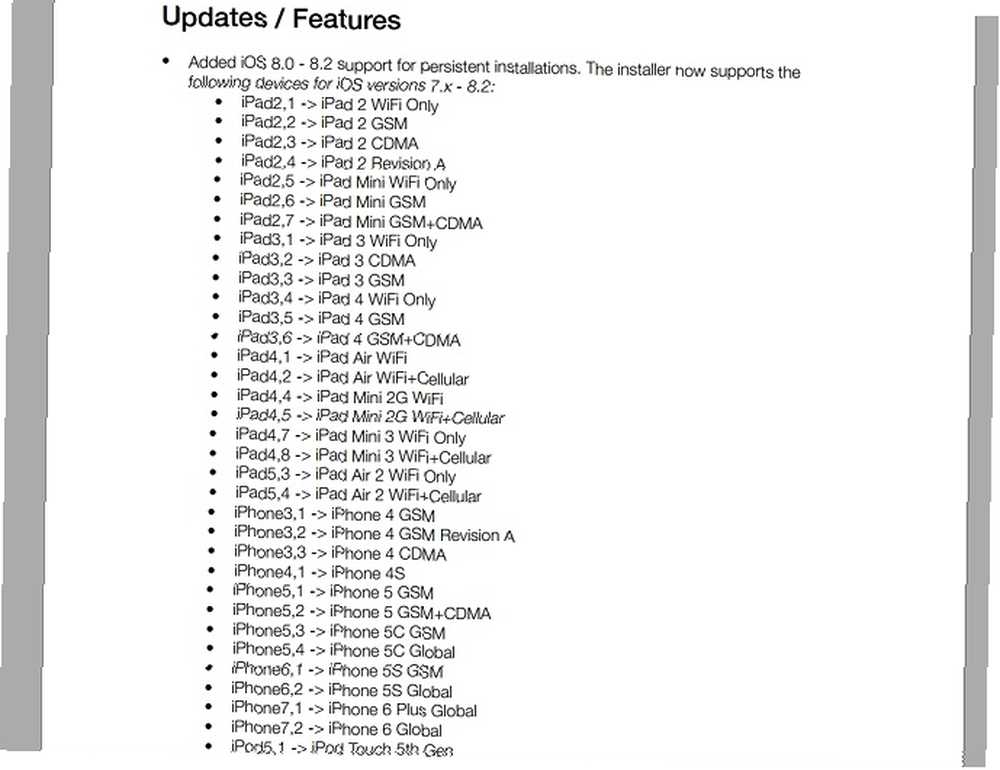

Vault 7 montre que la CIA a eu accès à un certain nombre d’exploits du jour zéro qu’elle utilisait afin de compromettre les appareils Android et iOS. Fait intéressant, il semble que beaucoup d'efforts aient été déployés pour s'assurer que les exploits fonctionneraient spécifiquement sur les appareils Samsung. Bien que de nombreux exploits Android soient plus anciens que ceux d’iOS, il n’est pas clair si c’est parce que les exploits étaient toujours opérationnels ou s’ils avaient tourné leur attention vers iOS. Il est clair que beaucoup d'efforts ont été déployés sur les appareils iOS, car le Guide de l'utilisateur de l'exploit DBROOM montre que presque tous les modèles d'iPad, iPod et iPhone sont pris en charge..

Les documents montrent que la CIA achetait de nombreux exploits d’autres organisations. Comme Edward Snowden l'a souligné sur Twitter, cela prouve que le gouvernement américain a payé pour maintenir les logiciels non sécurisés. Bien sûr, cela n’est pas inhabituel pour les organisations de renseignement ou les cybercriminels qui utilisent souvent ces exploits. Ce qui est inhabituel, c’est que, dans ce cas, le gouvernement paie pour maintenir la sécurité de ses citoyens en ne divulguant pas les exploits afin qu’ils puissent être patchés..

Anges pleureurs et téléviseurs intelligents Samsung

Vous vous souviendrez peut-être qu’en 2015, il a été signalé que des téléviseurs Samsung pourraient vous espionner. À l’époque, Samsung a catégoriquement nié cette affirmation, affirmant que l’audio n’était collecté que pour pouvoir traiter vos demandes vocales. Il s'avère que réellement les téléviseurs intelligents Samsung pouvez vous espionner, grâce à la CIA.

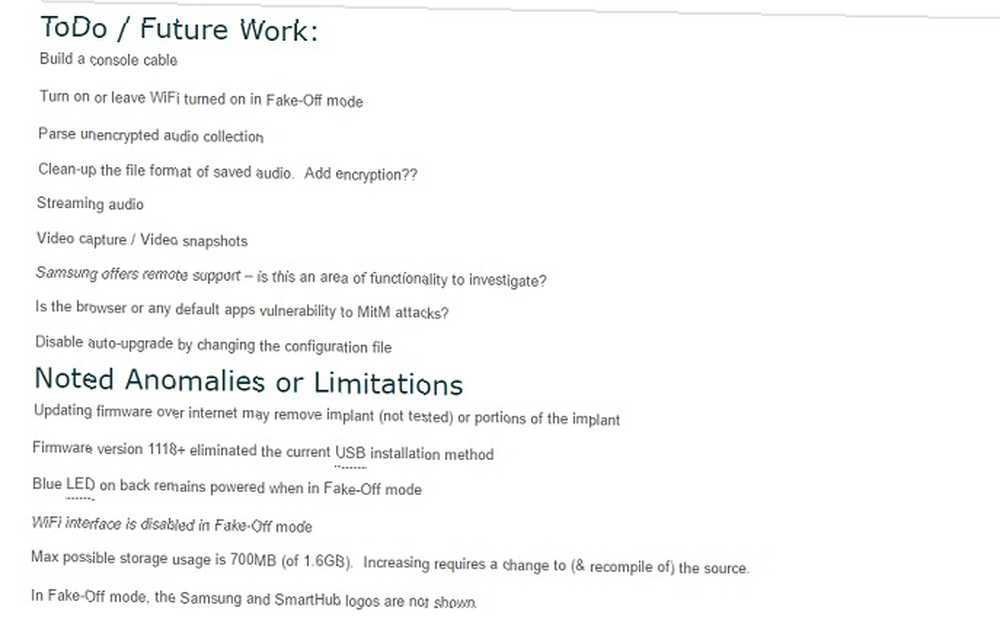

Le projet Weeping Angel, géré par la division de développement intégré (EDB), a créé un exploit qui pourrait transformer votre téléviseur intelligent en un microphone, capable de restituer tout le son à la CIA. Selon un document de juin 2014, ils avaient même prévu d'ajouter la capture vidéo, l'audio en direct et de désactiver les mises à niveau automatiques..

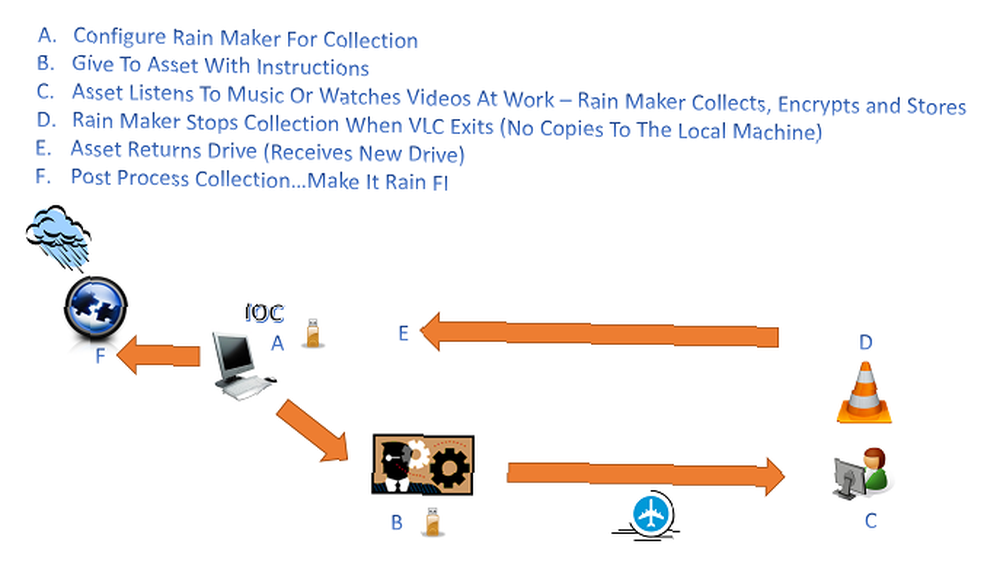

Fabricant de pluie

L'outil Rain Maker a permis à la CIA de collecter des données système et des fichiers spécifiques à partir d'un ordinateur. L'outil peut être inséré sur un lecteur USB (ou un autre support amovible) et déclenché une fois qu'un utilisateur a ouvert la version portable de VLC Media Player sur le lecteur..

Les données capturées seraient cryptées sur le support amovible, prêt à être décrypté ultérieurement. Cela implique que pour que cet exploit fonctionne, un agent de la CIA doit pouvoir accéder physiquement au lecteur multimédia. Le Guide de l'utilisateur Rain Maker indique que cela ne fonctionnerait que sous Windows XP, Vista, 7, 8 ou 8.1. Bien que le guide date de mars 2015, il est possible que Rain Maker ait été étendu pour prendre en charge Windows 10..

Systèmes de contrôle de véhicule

Le mouvement de l'Internet des objets a persuadé de nombreux fabricants d'ajouter une connexion Internet. L'Internet des objets: 10 produits utiles à essayer en 2016 L'internet des objets: 10 produits utiles à essayer en 2016 L'Internet des objets se développe en 2016, mais qu'est-ce que cela signifie exactement? Comment bénéficiez-vous personnellement de l'Internet des objets? Voici quelques produits utiles à illustrer. à leurs produits les rend infiniment mieux. Cependant, il y en a que vous ne voudriez vraiment pas connecter. 5 appareils que vous ne voulez PAS vous connecter à l'Internet des objets. 5 appareils que vous ne voulez PAS vous connecter à l'Internet des objets. L'Internet des objets (IoT) n'est peut-être pas tout. c'est craqué pour être. En fait, il existe certains appareils intelligents avec lesquels vous ne souhaitez peut-être pas vous connecter au Web. - comme ta voiture.

Bien que nous ayons déjà vu des voitures de passagers être piratées chez Black Hat USA, cela a été fait comme une preuve de concept éthique. De manière alarmante, l’EDB semble également avoir cherché comment compromettre les véhicules connectés. Bien que la seule information fournie par Vault 7 à ce sujet soit le compte rendu d'une réunion tenue en octobre 2014, il est à craindre qu'ils ne recherchent potentiellement des exploits du jour zéro dans nos voitures..

Prise d'empreintes digitales et encadrement d'autres gouvernements

En 2010, Stuxnet avait été infecté par un ver informatique qui avait infecté et endommagé le programme nucléaire iranien. De nombreux chercheurs en sécurité pensent que le ver a été créé par les gouvernements américain et israélien. En effet, chaque attaque contiendra un “empreinte digitale” qui peut identifier un état particulier ou le piratage collectif.

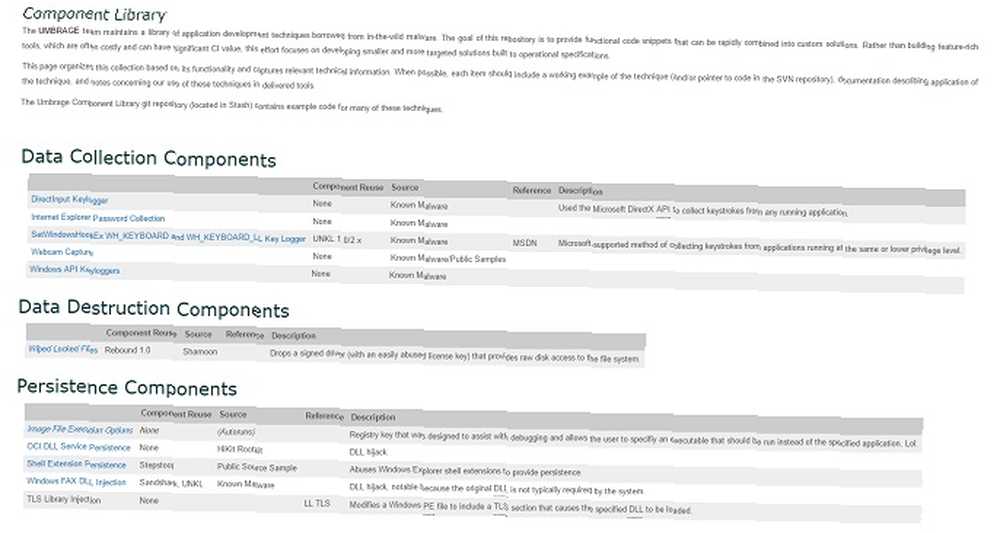

Vault 7 contenait des documents montrant que la CIA maintenait une base de données de logiciels malveillants, enregistreurs de frappe, et autres logiciels espions et exploits connus. Ceci a été utilisé pour construire une collection d'empreintes digitales de différents états du monde dans le cadre du projet UMBRAGE. Ils pourraient ensuite utiliser ces empreintes digitales afin de mal attribuer l'attaque si elle était découverte.

Il ne s'agit que d'une fraction des attaques incluses dans Vault 7. Il en existe de nombreuses autres relatives à Windows, Linux et Mac OS. La fuite montre également qu'ils développaient des exploits pour les routeurs, tout en cherchant à compromettre les logiciels anti-virus.

Bien que les informations techniques donnent un aperçu fascinant, et parfois inquiétant, de la manière dont la CIA tente d'infiltrer d'autres organisations et individus, il existe également un côté plus humain. La plupart des exploits portent les noms de personnages de la culture nerd, tels que Weeping Angels, vraisemblablement inspirés par les créatures des Docteur Who univers.

La CIA a-t-elle piraté WhatsApp??

Dans le communiqué de presse de Vault 7, WikiLeaks avait déclaré:

Ces techniques permettent à la CIA de contourner le cryptage de WhatsApp, Signal, Telegram, Wiebo, Confide et Cloackman en piratant le “intelligent” les téléphones sur lesquels ils fonctionnent et collectent le trafic audio et de messages avant que le cryptage ne soit appliqué.

Ils ont ensuite largement partagé un tweet soulignant que “la CIA [peut] contourner le cryptage”. Cela a conduit la plupart des organisations de médias à dire que le cryptage de WhatsApp, Telegram et Signal avait été compromis..

WikiLeaks # Vault7 confirme que la CIA peut contourner efficacement Signal + Télégramme + WhatsApp + Confidehttps: //t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7 mars 2017

Malheureusement, ces points de vente n'ont pas pris le temps de creuser plus profondément ou de considérer la déclaration originale de WikiLeaks. En regardant les détails, il était clair que le cryptage dans l'une de ces applications n'avait pas été compromis. Au lieu de cela, WikiLeaks avait choisi d’éditorialiser. La CIA avait utilisé des exploits du jour zéro pour compromettre les smartphones sous iOS et Android..

Oui! @nytimes met à jour, corrige. Autres points de vente, veuillez suivre l’exemple et voir le fil pour la liste des experts. https://t.co/GK26hhSdEP

- zeynep tufekci (@zeynep) 7 mars 2017

En compromettant le périphérique, ils pourraient accéder à des données qui n'a pas été crypté. Cette approche n’est pas la même chose que de pouvoir compromettre les mécanismes de cryptage.

Pouvez-vous faire confiance à Wikileaks?

Selon leur site web “WikiLeaks est un média multinational… [qui] est spécialisé dans l'analyse et la publication de vastes ensembles de données contenant du matériel censuré ou restreint..” Après avoir été mis en place par le désormais infâme Julian Assange, ils ont publié leur premier album en décembre 2006..

Il a acquis une notoriété et une renommée mondiale après la publication de câbles diplomatiques du gouvernement des États-Unis en 2010. Après la publication de ces câbles, les États-Unis ont ouvert une enquête criminelle sur WikiLeaks. Vers la même époque, Assange fut accusé d'agression sexuelle et de viol en Suède et une demande d'extradition fut présentée. Pour éviter son extradition vers la Suède ou les États-Unis, Assange a demandé l'asile à l'ambassade d'Équateur à Londres, où il est resté depuis 2012. WikiLeaks a continué de publier des fuites entre-temps, notamment les courriers électroniques de piratage et de podesta de la DNC. WikiLeaks, la DNC , et John Podesta: Ce qu'il faut savoir sur WikiLeaks, la DNC et John Podesta: Ce qu'il faut savoir sur ce qui se passe avec Wikileaks et les élections présidentielles de 2016? La Russie a-t-elle piraté la DNC? Hillary Clinton est-elle corrompue? Et est-il illégal pour Average Joe de lire les courriels divulgués? Découvrons-le. dans la perspective de l'élection présidentielle américaine de 2016.

La fuite des courriels de la DNC et de Podesta a été largement rapportée comme ayant été le fait d'agents de renseignement et d'espions russes. Bien que cette affirmation ait été contestée par la Russie et le gouvernement Trump, l’allégation est restée inchangée. L’histoire tendue de Julian Assange avec les États-Unis a conduit beaucoup à penser qu’il avait agi aux côtés du gouvernement russe pour saper la confiance dans le système électoral américain et aider Donald Trump à remporter la présidence. Certains pensent que cela a été un acte de vengeance après que l'ancienne secrétaire d'État Hillary Clinton aurait suggéré de soumettre Assange à une frappe de drone à la suite d'une précédente publication de WikiLeaks..

En fin de compte, cela a conduit au scepticisme des dernières publications de WikiLeaks, estimant qu'il est impossible de faire confiance à l'organisation pour son impartialité, en particulier en ce qui concerne les affaires du gouvernement américain..

Le fait que "# Vault7" ait été publié prouve qu'il vaut bien plus comme sujet de discussion politique que comme arme technique..

- SwiftOnSecurity (@SwiftOnSecurity) 7 mars 2017

Fausses déclarations

La version de Vault 7 diffère également des publications antérieures de WikiLeaks. Bien que WikiLeaks ait tendance à offrir un contexte contextuel et des résumés à leurs communiqués, le communiqué de presse de Vault 7 semble avoir été éditorialisé afin de souligner des aspects particuliers. Comme nous l'avons déjà vu, ils ont joué un rôle déterminant dans les fausses déclarations sur le cryptage, à la fois dans leur communiqué de presse et sur Twitter..

Est-ce que la vérité est importante, quand WikiLeaks peut écrire les gros titres, et quelques jours plus tard, personne ne peut trouver ce dont ils parlent?

- SwiftOnSecurity (@SwiftOnSecurity) 7 mars 2017

Il semble que le personnel de WikiLeaks ait décidé d'insérer des applications cryptées populaires dans la conversation, car les lectures initiales de Vault 7 ne montrent aucune référence à aucune des applications répertoriées par WikiLeaks. Bien que de nombreux points de vente aient par la suite corrigé leurs manchettes initiales pour indiquer que le cryptage n’avait pas été rompu, l’impression durable de ces déclarations pourrait saper la confiance dans le cryptage.

Une autre particularité de cette version est que WikiLeaks a indépendamment rédigé plus de 7 000 informations. Bien qu'ils aient été critiqués pour ne pas l'avoir fait dans le passé, même de la part d'Edward Snowden, ce changement abrupt est surprenant. Ceci est particulièrement étrange étant donné que WikiLeaks eux-mêmes ont déclaré que “chaque rédaction est de la propagande.”

@Yami_no_Yami_YY @ggreenwald Les lecteurs ne sont pas informés. Chaque rédaction est une propagande pour "l'information tue", qui menace toutes les sources et nous

- WikiLeaks (@wikileaks) le 24 novembre 2013

Les rapports initiaux suggèrent que les documents à l'intérieur de Vault 7 sont authentiques, de sorte que le fait fondamental que la CIA utilise des exploits de la technologie populaire pour pirater des individus semble être vrai. Cependant, le récit autour de la sortie peut ne pas être aussi impartial que WikiLeaks voudrait vous faire croire.

Si vous êtes inquiet?

Le fait que la CIA puisse compromettre bon nombre des appareils que nous utilisons quotidiennement, notamment nos smartphones, ordinateurs, ordinateurs portables et appareils pour la maison intelligente, est extrêmement troublant. Si les informations de Vault 7 sont échangées entre informateurs depuis environ un an déjà, comme suggéré, il y a de fortes chances pour que les exploits dans la fuite soient entre les mains de divers criminels et autres gouvernements du monde entier..

Bien que cela puisse être inquiétant, il y a de l'espoir d'être trouvé. La plupart des exploits répertoriés dans les fuites de Vault 7 datent d'au moins un an et il est possible qu'ils aient été corrigés dans les versions ultérieures. Même si ce n'est pas le cas, il y a de fortes chances pour que cette information soit maintenant publique, les entreprises concernées vont travailler pour la corriger immédiatement.

OH: "Le chiffrement a poussé les services de renseignement de la surveillance de masse indétectable à des attaques ciblées à haut risque, coûteuses et coûteuses." <-THE STORY.

- zeynep tufekci (@zeynep) 7 mars 2017

Une autre raison du confort, malgré la gravité de la fuite, est que pour la plupart des exploits imaginés par la CIA, il devait exister une forme quelconque d'accès physique à la cible ou à ses dispositifs. Cela signifie que, d'après ce que nous avons vu jusqu'à présent, il n'y a aucune possibilité de surveillance de masse comme nous l'avons vu dans les fuites de la NSA d'Edward Snowden. En fait, une grande partie de l'exploit repose sur la capacité des agents à effectuer efficacement l'ingénierie sociale pour obtenir un accès ou des informations..

La vérité inconfortable est que nous voulons que "nos" agences de renseignement disposent de cette capacité ... mais personne d'autre ne doit ... https://t.co/5XfbUF0YZP

- Troy Hunt (@troyhunt) 8 mars 2017

Le fait que la CIA développe des outils leur permettant d'espionner des organisations étrangères et des personnes d'intérêt ne devrait pas être vraiment surprenant. L'objectif de la CIA est de collecter des informations sur la sécurité nationale du monde entier. Bien que cela rompt avec la tradition séculaire d'un espion de style James Bond, les fuites de Vault 7 montrent comment la communauté du renseignement évolue vers l'ère numérique..

Source de préoccupation?

Bien que Vault 7 ne soit que la première d'une série de publications promises au titre de l'année zéro, cela nous a permis de mieux comprendre le fonctionnement de la CIA maintenant que la collecte de renseignements est passée au numérique. Bien que l’ampleur de leurs exploits soit étonnante, en particulier pour les appareils iOS et Linux, elle n’est peut-être pas aussi choquante que le suggéraient les revendications initiales..

Comme le soulignait le tweet de Troy Hunt, nous nous attendons tous à ce que nos gouvernements fassent tout leur possible pour nous protéger, ainsi que notre sécurité, de ceux qui veulent faire du mal, mais ils sont souvent critiqués lorsque leurs efforts sont exposés..

Bien que les chances que vous soyez ciblés par la CIA soient relativement minces, ces exploits sont désormais publics, il peut donc être sage de vous donner un contrôle de sécurité. Protégez-vous avec un bilan de sécurité annuel et de la vie privée Protégez-vous avec un contrôle de sécurité annuel et de la confidentialité Nous ' Nous sommes presque deux mois dans le nouvel an, mais il est encore temps de prendre une résolution positive. Oubliez boire moins de caféine - nous parlons de prendre des mesures pour protéger la sécurité et la confidentialité en ligne. . Assurez-vous de ne pas réutiliser les mots de passe, utilisez un gestionnaire de mots de passe. Comment les gestionnaires de mots de passe gardent vos mots de passe en sécurité Comment les gestionnaires de mots de passe gardent vos mots de passe en toute sécurité Voulez-vous être en sécurité? Vous avez besoin d'un gestionnaire de mot de passe. Voici comment ils fonctionnent et comment ils vous protègent. , gardez les logiciels à jour et soyez à l’affût des attaques de l’ingénierie sociale Comment se protéger de ces 8 attaques de l’ingénierie sociale Comment se protéger de ces 8 attaques de l’ingénierie sociale Quelles techniques d’ingénierie sociale un pirate informatique utiliserait-il et comment se protéger d'eux? Jetons un coup d'oeil à certaines des méthodes d'attaque les plus courantes. .

La partie la plus inquiétante de Vault 7 n'est peut-être même pas les exploits eux-mêmes. Le fait que le coffre-fort 7, ou l’année zéro en tout, ait été exposé montre que, malgré l’accès à des informations potentiellement dangereuses, “cyber-armes”, la CIA était incapable de protéger ceux-ci d'être divulgués pour le monde entier pour voir.

Que faites-vous de la dernière version de WikiLeaks? Est-ce quelque chose à craindre ou avez-vous déjà suspecté? Qu'adviendra-t-il du reste de l'Année Zéro fuite? Faites-nous savoir vos pensées dans les commentaires!

Crédits d'image: Gearstd / Shutterstock