Joseph Goodman

0

2359

445

Avez-vous un blog personnel? Peut-être que vous faites partie de l'explosion de blogs en cours. Si vous parvenez à bien écrire, à prendre de belles photos et à capturer l'esprit du public, les blogs rapportent beaucoup. Cela dépend aussi de ce sur quoi vous bloguez. Cependant, que vous ayez 10 millions de vues par mois ou seulement 10, votre blog peut rester une cible pour les pirates.

La facilité relative de piratage de certaines plates-formes de blogs en fait un fruit à portée de la main pour des individus sans scrupules. De plus, il existe de nombreuses méthodes de piratage pour les plateformes de blogging les plus populaires, telles que WordPress. Je vais vous montrer quelques-uns des jeux les plus courants, ainsi qu'un jeu relativement nouveau du manuel du pirate informatique..

Ingénierie des polices de caractères Chrome

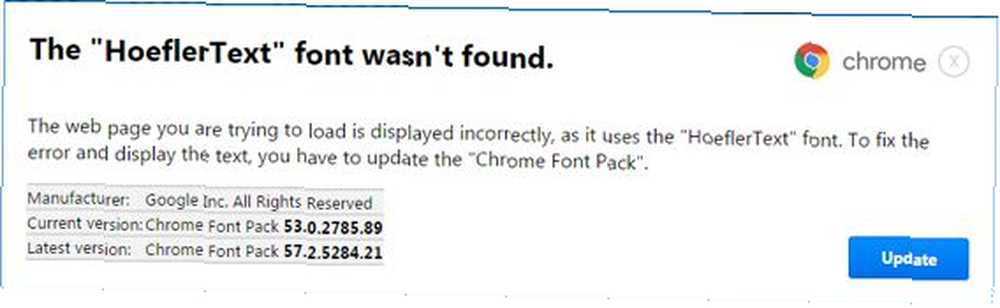

Un certain nombre de sites Web ont été compromis avec un piratage qui modifie l'aspect visuel du texte. L’attaque utilise JavaScript pour changer votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Votre nouvelle menace de sécurité pour 2016: JavaScript Ransomware Locky ransomware inquiète les chercheurs en sécurité, mais depuis sa brève disparition et son retour sous forme de menace de ransomware JavaScript multiplateforme, modifié. Mais que pouvez-vous faire pour vaincre le ransomware Locky? le rendu du texte, ce qui l’a amené à afficher un mélange de symboles déformé à la place du contenu du site. L’utilisateur est ensuite invité à mettre à jour le “Pack de langue Chrome” dans un effort pour résoudre le problème.

Le processus d'infection est assez simple. Si une victime potentielle répond à un ensemble de critères, y compris le pays et la langue cible, et l'agent utilisateur (confirmé comme Chrome s'exécutant sous Windows), le code JavaScript est inséré dans la page. Ensuite, l’une des deux boîtes de dialogue potentielles apparaît, expliquant que “La police 'HoeflerText' n'a pas été trouvée,” avec une seule option: Mettre à jour.

Les boîtes de dialogue sont des leurres soigneusement construits, mais je préciserai dans un instant.

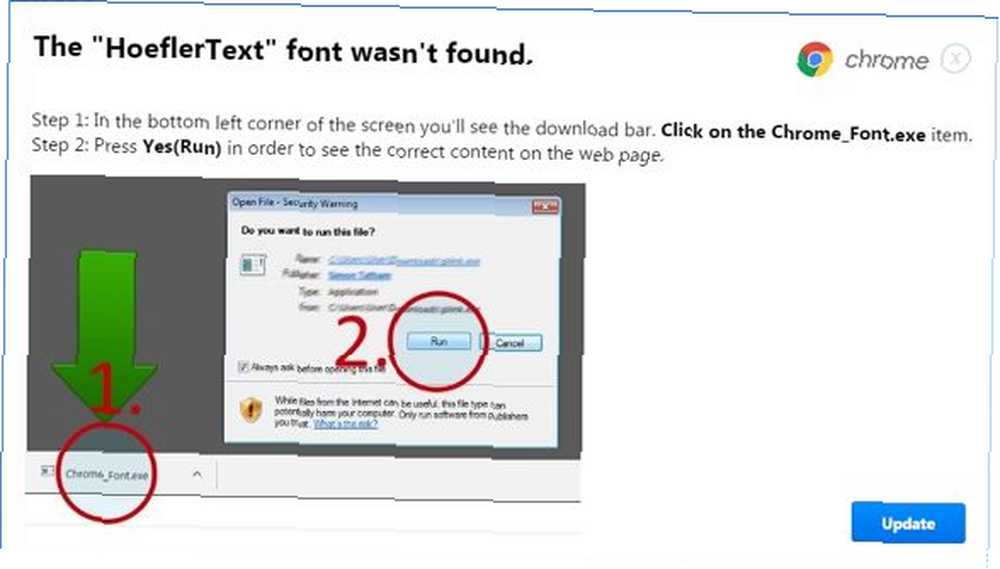

La sélection de la mise à jour télécharge automatiquement le fichier infecté. Bien sûr, si l'utilisateur n'exécute pas le fichier, l'ordinateur ne présente aucune infection. Cependant, le script crée un faux problème, incitant l'utilisateur à interagir avec la boîte de dialogue. Il s’agit d’un stratagème d’ingénierie sociale classique, destiné à piéger de nombreux utilisateurs.

Qu'est-ce que le fichier cache??

Cet exploit est à l'ordre du jour depuis décembre 2016, lorsque le chercheur en sécurité @Kafeine a été informé d'un site Web compromis. Le site Web en question livrait la charge infectée aux utilisateurs. “Société de cybersécurité de nouvelle génération” ProofPoint a partagé une analyse détaillée du piratage et de l'exploit potentiel.

Un coup d'œil à EITest et à son nouveau système d'ingénierie sociale "Chrome Font" ajouté: http://t.co/bWIEoDjyYA pic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17 janvier 2017

Leur analyse détaille un écosystème de menaces étendu et dynamique qui cible plusieurs pays. La charge utile fournit un type de programme malveillant de fraude à la publicité, appelé Fleercivet. Les programmes malveillants de fraude publicitaire servent à rediriger les utilisateurs vers des sites Web, puis à cliquer automatiquement sur les publicités affichées. Une fois installé, le système infecté commence à naviguer sur Internet de son propre chef, en arrière-plan..

Pourquoi est-ce différent?

Les techniques d'ingénierie sociale sont de plus en plus fréquentes. Comment vous protéger de ces 8 attaques d'ingénierie sociale Comment vous protéger de ces 8 attaques d'ingénierie sociale Quelles techniques d'ingénierie sociale un pirate informatique utiliserait-il et comment vous en protégeriez-vous? Jetons un coup d'œil à certaines des méthodes d'attaque les plus courantes. . Ce hack est remarquable pour son ciblage spécifique des utilisateurs de Chrome en combinaison avec des leurres détaillés.

Le premier leurre de dialogue informait l’utilisateur que “La police 'HoeflerText' n'a pas été trouvée.” Pour ajouter de l'authenticité au leurre, une boîte ajoute des détails sur le supposé pack de polices Chrome actuel. Bien entendu, votre version paraîtra obsolète, ce qui incitera l'utilisateur à cliquer sur le bouton Mettre à jour..

Le deuxième leurre de la boîte de dialogue contient presque le même texte, mais utilise un formatage différent, y compris une image. “aider” l'utilisateur vers le fichier malveillant.

Les acteurs de la menace ont plus de difficultés à infecter le nombre de systèmes nécessaires pour rester rentable. Par conséquent, ils se tournent vers le maillon le plus faible de la chaîne de sécurité: les êtres humains.

D'autres hack sont disponibles

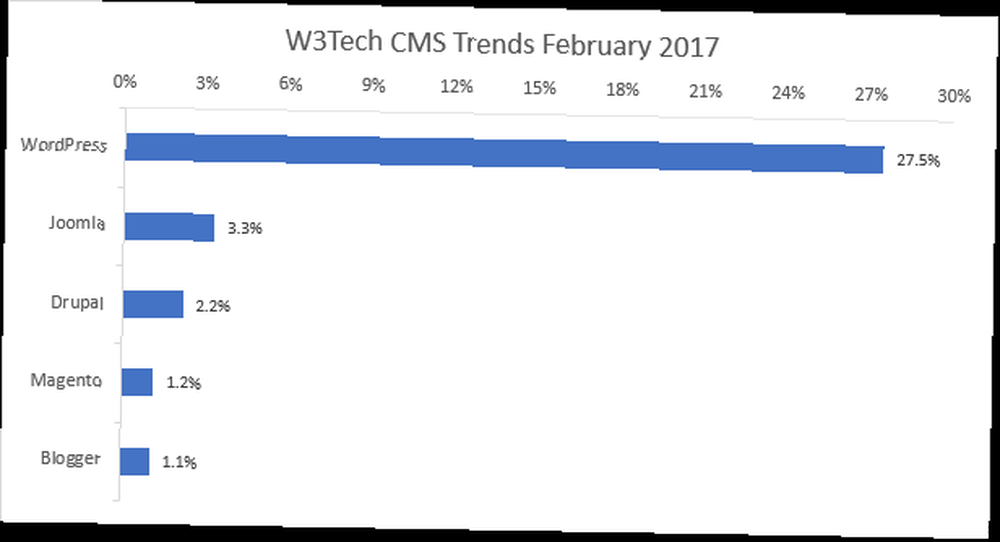

Il y a des milliards de sites Web. En février 2017, WordPress alimentait environ 27,5% du Web. Joomla, Drupal, Magento et Blogger s’associent pour générer 8,9% de plus. Le grand nombre de sites alimentés par ces systèmes de gestion de contenu en fait une cible gigantesque. (Si nous arrondissons à un milliard le nombre total de sites Web, 364 millions d’entre eux sont alimentés par l’un des systèmes de gestion de contenu ci-dessus. Il s’agit d’une simplification grossière.)

Crédit d'image: W3Tech

Crédit d'image: W3Tech

De même, le nombre de sites gérés par des webmasters non qualifiés et amateurs constitue une cible facile pour les pirates qualifiés. Cela dit, un grand nombre de sites professionnels sont également vulnérables. Quels sites Web sont les plus susceptibles de vous infecter par des logiciels malveillants? Quels sites Web sont les plus susceptibles de vous infecter par des logiciels malveillants? Vous pourriez penser que les sites pornographiques, le Dark Web ou d’autres sites Web peu recommandables sont les endroits les plus susceptibles d’être infectés par des logiciels malveillants. Mais vous auriez tort. .

Pourquoi mon blog s'est-il piraté??

Votre blog a-t-il été piraté à un moment donné? Il y a plusieurs raisons courantes pour lesquelles.

- Sécurité - Votre ordinateur a été compromis et vous avez perdu les informations de connexion au profit d'un attaquant. Cela pourrait provenir d'un nombre quelconque de vecteurs d'attaque.

- Application tierce - Les addons, extensions et widgets tiers peuvent facilement devenir une vulnérabilité. Leur nombre rend difficile le contrôle de la sécurité, bien que les exploits soient généralement corrigés rapidement Pourquoi mettre à jour votre blog: Vulnérabilités de WordPress, vous devriez être conscient de Pourquoi mettre à jour votre blog: Vulnérabilités de WordPress, vous devriez être au courant dire à propos de Wordpress. C'est un logiciel open source de renommée internationale qui permet à n'importe qui de créer son propre blog ou site web. C'est assez puissant pour être… .

- Serveur compromis - Pour économiser de l’argent sur les ressources, des millions de sites Web sont hébergés sur “partagé” les serveurs. Il a permis l'hébergement Web à très bas coût, mais crée également une chance pour les pirates de compromettre plusieurs sites..

- Phishing - Les e-mails de phishing font toujours partie des nouvelles techniques de hameçonnage les plus répandues à connaître: Vishing et Smishing De nouvelles techniques de phishing à avertir: Vishing et Smishing Le vishing et le smishing sont de nouvelles variantes de phishing dangereuses. Que devriez-vous rechercher? Comment saurez-vous une tentative de vishing ou smishing quand elle arrivera? Et êtes-vous susceptible d'être une cible? méthodes de diffusion des programmes malveillants, en raison de leur efficacité continue. Comment repérer une pièce jointe à un courrier électronique dangereux Comment repérer une pièce jointe à un courrier électronique dangereux Les courriers électroniques peuvent être dangereux. La lecture du contenu d'un e-mail doit être sécurisée si vous disposez des derniers correctifs de sécurité, mais les pièces jointes des e-mails peuvent être nuisibles. Recherchez les signes précurseurs courants. , adapté au propriétaire du site ou aux contributeurs.

- Avez-vous mis à jour? - Un CMS, une extension, un addon ou un widget obsolètes constitue un excellent point d'entrée pour un attaquant. Les nouveaux logiciels malveillants soulignent l'importance de mettre à jour et de sécuriser votre blog WordPress Les nouveaux logiciels malveillants soulignent l'importance de mettre à jour et de sécuriser votre blog WordPress Lorsqu'une infection malveillante est aussi dévastatrice que le SoakSoak.ru récemment découvert arrive, il est vital que les propriétaires de blogs WordPress agissent. Vite. .

- Sécurité du site - Les petits blogs seront probablement tributaires de la génération de mots de passe forts. 7 Erreurs de mot de passe susceptibles de vous faire pirater 7 Erreurs de mot de passe susceptibles de vous faire pirater Les pires mots de passe de 2015 ont été publiés et ils sont assez préoccupants. Mais ils montrent qu’il est absolument essentiel de renforcer vos mots de passe faibles, avec juste quelques ajustements simples. et simplement faire attention. Les grands sites devraient avoir des protocoles de sécurité supplémentaires pour limiter les attaques potentielles de cybersécurité.

Est “ElTest” Venir à ma façon?

Honnêtement, qui sait? Le hack de remplacement de la police Chrome a été directement lié à la “ElTest” chaîne d'infection. La chaîne d’infection est généralement liée à des ransomwares et à des kits d’exploitation. Une histoire de ransomwares: débuts, objectifs, et nombreuses histoires de ransomware, antécédents ransomwares, origines et débuts de Russie et d’Europe de l’Est avant de devenir une menace de plus en plus puissante. Mais que réserve l'avenir pour les ransomwares? , et est actif depuis 2014. Il n'y a pas de chemin clair pour la chaîne, seulement pour trouver des sites vulnérables et exposer leurs utilisateurs.

Exposer la campagne #EITest https://t.co/ApFiGdRqQA pic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) le 30 janvier 2017

Dans cet esprit, il est toujours utile de prendre en compte la sécurité de votre site. Protégez-vous avec un contrôle annuel de sécurité et de confidentialité Protégez-vous avec un contrôle de sécurité annuel et de confidentialité Nous sommes presque deux mois dans le nouvel an, mais il est encore temps de faire positif résolution. Oubliez boire moins de caféine - nous parlons de prendre des mesures pour protéger la sécurité et la confidentialité en ligne. . Traiter les points que nous avons abordés dans la dernière section contribuera à vous protéger. Comme nous l'avons vu, les humains sont souvent le maillon faible de la chaîne de sécurité. Que ce soit parce que nous avons oublié de mettre à jour notre CMS ou notre antivirus, ou parce que nous avons été dupés par une attaque d'ingénierie sociale Comment détecter et éviter 10 des techniques de piratage les plus insidieuses? Comment identifier et éviter 10 des techniques de piratage les plus insidieuses Les pirates deviennent de plus en plus furtifs et beaucoup de leurs techniques et attaques passent souvent inaperçues, même pour des utilisateurs expérimentés. Voici 10 des techniques de piratage les plus insidieuses à éviter. , nous devons prendre au sérieux la responsabilité de notre cybersécurité.

Avez-vous déjà expérimenté un blog ou un site Web? Qu'est-il arrivé à votre site web? Aviez-vous suffisamment de sécurité en place ou avez-vous été compromis ailleurs? Faites-nous savoir votre expérience ci-dessous!