Owen Little

0

4019

39

Lorsque Edward Snowden s'est enfui des États-Unis dans une chambre d'hôtel à Hong Kong, puis en Russie, il a emporté avec lui une importante cache de documents provenant des services de renseignements américains. Celles-ci constitueraient la partie principale des révélations de Snowden, qui ont finalement montré à quel point les gens ordinaires ont été espionnés Qu'est-ce que le PRISM? Tout ce que vous devez savoir Qu'est-ce que PRISM? Tout ce que vous devez savoir Aux États-Unis, la National Security Agency a accès à toutes les données que vous stockez auprès de fournisseurs de services américains tels que Google, Microsoft, Yahoo et Facebook. Ils sont également susceptibles de surveiller la majeure partie du trafic qui circule sur… par les services qu'ils utilisent et par leurs propres gouvernements.

Mais ce ne sont pas seulement des documents de la NSA et de la CIA qui ont été divulgués par Snowden. Il a également réussi à faire la lumière sur les rouages secrets des agences de renseignement britanniques, australiennes, canadiennes et néo-zélandaises, connues collectivement aux États-Unis sous le nom de Five Eyes..

Peu de gens s'attendaient à ce que les agences de renseignement du Canada aient le même niveau de sophistication que le GCHQ et la NSA. Après tout, le Canada est un pays de 30 millions d’habitants, plus connu pour ses villes vivables, son climat hivernal rigoureux, ses politiques intérieures progressistes et sa politique étrangère quelque peu non interventionniste. Mais selon un article récent de First Look Media de Pierre Omidyar, en association avec la Société Radio-Canada, le Canada possède une gamme sophistiquée de cyber-armes, et est capable de compromettre et de décimer les réseaux à travers le monde..

Pirater la planète

La plupart des gouvernements disposent d'une sorte d'installations de cyberguerre qui leur permettent de commettre des actes de sabotage numérique et de s'introduire dans des systèmes informatiques, étrangers et nationaux. L'Amérique a la NSA. La Grande-Bretagne a GCHQ. Même la Corée du Nord Voilà à quoi ressemble la technologie en Corée du Nord C’est à quoi la technologie en Corée du Nord ressemble Dans son isolement, la Corée du Nord a développé son propre Internet. Leur propre industrie technologique. Même leurs propres tablettes. Voici à quoi ressemble la vie numérique en RPDC. possède certaines capacités de cyber-guerre, même si les experts ne savent pas dans quelle mesure. Il n’ya donc rien de surprenant à ce que le Canada possède également une organisation de cyberguerre, connue sous le nom de Centre de la sécurité des télécommunications..

C'est une organisation relativement petite, avec un peu moins de 2000 employés. Tout comme la NSA et le GCHQ, le CST reste plutôt secret sur ses activités et ses capacités. Ce que nous savons à ce sujet provient de ce qu’ils ont divulgué publiquement et volontairement et de ce que nous avons appris grâce à la divulgation de documents, dont beaucoup proviennent d’Edward Snowden..

Une chose qui n'est pas tout à fait certaine est la portée de l'action du CST. Où sont leurs cibles et quels sont les acteurs étatiques et non étatiques qui les soutiennent??

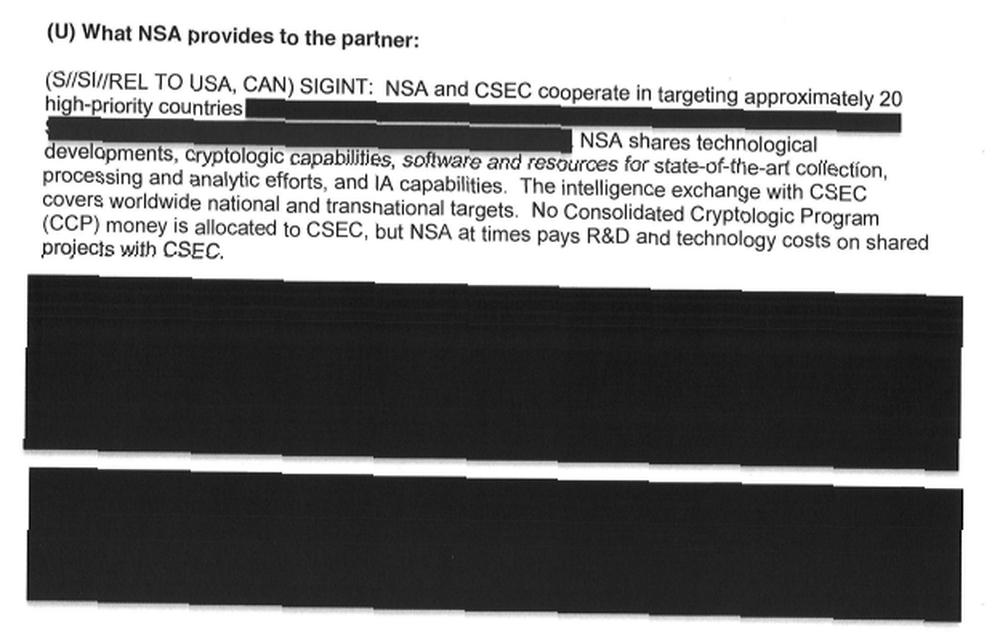

Cette question a reçu une réponse dans une note de service de la NSA divulguée, intitulée “Relation entre le NSA Intelligence et le Centre de la sécurité des télécommunications Canada (CSA)”, daté du 3 avril 2013. La note met la relation entre la NSA et la CSA dans un contexte historique, puis établit les niveaux actuels de coopération entre les deux organisations. Le document contient des lignes rédigées et est truffé de jargon d'agence de renseignement, mais il montre notamment que le CSA a collaboré avec la NSA pour «accéder et exploiter» les réseaux d'un certain nombre de cibles de renseignement étrangères, notamment au Moyen-Orient. , Afrique du Nord, Europe et Mexique.

Le document poursuit également en mentionnant que la NSA et la CSA ont travaillé ensemble pour cibler 20 «pays hautement prioritaires». Celles-ci sont énumérées plus loin dans le document, bien que nous ne puissions pas savoir avec certitude de quel pays il s'agit, en raison de la suppression de ces informations..

Capacités et capacités

Le document mentionne également une brève évaluation de la capacité de l'ASC à produire des logiciels cryptographiques et des logiciels pouvant contribuer à compromettre les systèmes informatiques. Il mentionne que le Canada est un importateur et consommateur notoire de Produits IA », en raison de leur incapacité à les produire sur le marché intérieur.

Ce n'est guère surprenant. Le Canada n'a rien à voir avec les États-Unis, qui disposent du budget de défense le plus important au monde et investissent des milliards de dollars dans des entreprises du secteur privé pour mettre en place du matériel et des systèmes de surveillance..

Mais quel type de logiciel le Canada a-t-il importé??

L'un des documents de Snowden révèle que le CST a accès à QUANTUM; une famille d'applications malveillantes développées par la NSA afin d'accéder subrepticement au disque dur d'un système et de perturber son fonctionnement.

Selon First Look, cinq variantes de QUANTUM sont utilisées à la RAF Menwith Hill, un site de renseignement crucial au Royaume-Uni, situé juste à l'extérieur de Harrogate, dans le North Yorkshire. Il y a QUANTUMSKY, qui empêche un utilisateur d'accéder à certains sites Web; QUANTUMCOPPER, qui corrompt les fichiers téléchargés; QUANTUMHAND, qui imite Facebook; plus deux autres. Les détails sur les deux programmes malveillants non mentionnés sont rares.

La plupart des agences de renseignement disposent d'une industrie artisanale interne responsable de la production de logiciels malveillants personnalisés. Il y a quelques années, les ambitions nucléaires de l'Iran ont été temporairement suspendues après la destruction de plusieurs centrifugeuses à la suite de Stuxnet. un programme malveillant qui s'est propagé via des clés USB infectées Ces techniques de cyberespionnage NSA pourraient-elles être utilisées contre vous? Ces techniques de cyberespionnage de la NSA pourraient-elles être utilisées contre vous? Si la NSA peut vous suivre - et nous savons qu'il le peut - les cybercriminels le peuvent aussi. Voici comment les outils conçus par le gouvernement seront utilisés contre vous plus tard. , et a provoqué un essorage incontrôlable des centrifugeuses, ce qui a finalement causé de graves dommages aux machines sensibles. On soupçonnait que les États-Unis et Israël étaient responsables de Stuxnet. Il semble plausible que le Canada possède également cette capacité interne, bien qu’à une plus petite échelle.

En dehors d'applications malveillantes spécifiques, le CST dispose apparemment d'une main-d'œuvre qualifiée et capable de perturber et de compromettre les réseaux et les applications. Une présentation PowerPoint divulguée du Centre de la sécurité des télécommunications intitulée «Capacités du Conseil de la sécurité relatives à la cybermenace - SIGINT et les STI: une approche de bout en bout» fournit une évaluation descendante de ce dont ils sont capables. Cela inclut une défense système proactive, mais aussi des mécanismes pour “désactiver” et “détruire l'infrastructure de l'adversaire”, ainsi que distribuer des logiciels malveillants.

Une autre version de la vérité

Au cours des dernières années, les gouvernements ont pris conscience des possibilités offertes par les médias sociaux pour créer et communiquer un certain récit. Comment les médias sociaux sont-ils le champ de bataille militaire le plus récent Comment les médias sociaux sont-ils le dernier champ de bataille militaire pendant la Seconde guerre mondiale, afin de recueillir des renseignements, de diffuser de la propagande et de contrôler les récits généraux sur Facebook et Twitter. Pourraient-ils vous regarder? . De nombreux pays, y compris la Chine, le Royaume-Uni et Israël, ont des unités entières d'employés chargés de diffuser de la propagande sur Twitter, Facebook et dans la blogosphère..

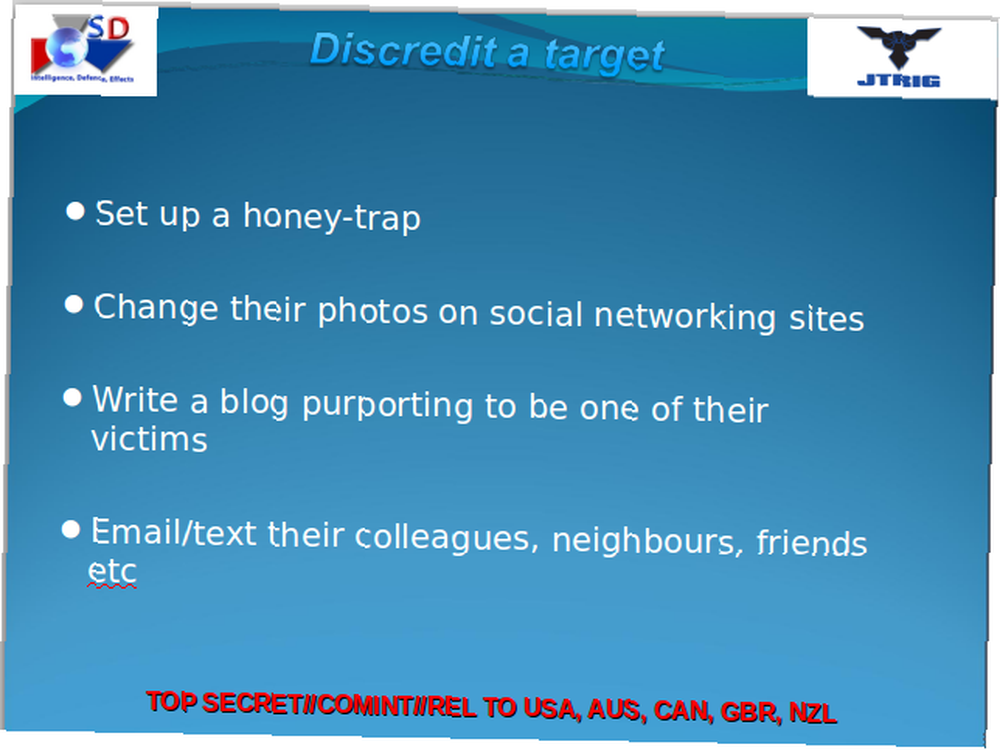

Grâce à ces documents, il a également été révélé que le Canada était aussi capable de "tactiques de déception".

Celles-ci incluent les actions «fictives», lorsqu'un acte criminel est faussement attribué à un acteur public ou non, ainsi qu'à d'autres tactiques de tromperie banales, mais troublantes. Ceux-ci incluent le truquage des sondages en ligne pour produire un résultat favorable; distribuer des informations connues pour être fausses; et "astroturfing" sur des sites de réseaux sociaux avec des messages trompeurs ou malhonnêtes, afin de dissimuler des messages contraires et de présenter un point de vue dominant..

Qu'est-ce que cela signifie pour les Canadiens?

La plupart des personnes sensées voient la nécessité d'un service de renseignement. Le 21ème siècle est dangereux et ne fait que le devenir. Mais il est également indéniable que le fait de disposer d'un service de renseignement qui fonctionne en toute impunité et sans aucune surveillance judiciaire porte finalement atteinte à la vie privée, à la sécurité et à la liberté..

Ronald Deibert, directeur de Citizen Lab, s'est fait l'écho de ce sentiment devant la Société Radio-Canada..

“Ce sont des pouvoirs extraordinaires qui ne devraient être accordés au gouvernement qu'avec une inquiétude énorme et uniquement avec un investissement conséquent dans des systèmes tout aussi puissants de contrôle, d'examen et de responsabilité publique.,”

Reste à savoir s'il existe une volonté politique de réformer les services de renseignement canadiens, en particulier face à la menace toujours présente de terroristes extrémistes tels que l'EIIL..

Certains doutent que les stratégies du CST visant à protéger le Canada soient utiles ou ne fassent qu'exacerber les menaces existantes. J'ai parlé à Cory Doctorow, l'auteur canadien de “Petit frère” et fondateur de Boing Boing. Il a dit:

“Pour sécuriser l’infrastructure électronique du Canada, il faut commencer par trouver et corriger autant de failles dans le code, les systèmes d’exploitation et les systèmes sur lesquels les Canadiens, les entreprises canadiennes, le gouvernement canadien et ses institutions dépendent pour la vie ou la mort. Les services de sécurité accordent la priorité aux infractions - trouver des bogues et les garder secrets afin de pouvoir les utiliser pour pirater “méchants” - et cela signifie qu'ils sont constitutionnellement incapables de faire leur devoir de défense envers nous sans compromettre leur tactique principale.

Quels que soient les insectes qu’ils [The CSA] découvrent et qui fabriquent des armes sont également découverts et exploités par des espions étrangers, des escrocs mesquins et organisés et des voyeurs et des créatures de toute sorte. En nous laissant vulnérables à ces menaces afin qu’ils puissent jouer aux jeux de rôle en direct de Tom Clancy, ils renoncent à leur devoir envers le public canadien et le Canada lui-même. C'est une indifférence dépravée à l'échelle grotesque.”

Le timing est tout

Ce n'est pas une coïncidence si First Look Media a publié ces documents quelques semaines à peine avant que le Parlement canadien vote sur le projet de loi C-51, également connu sous le nom de Loi antiterroriste, qui fait encore l'objet de nombreux débats. Nous avons appris à quel point les services de sécurité canadiens peuvent compromettre et perturber les réseaux informatiques, et révéler comment ils le font avec peu ou pas de contrôle judiciaire, et c'est * inquiétant *.

Mais loin d’être aussi inquiétant que le projet de loi C-51. En vertu de cette mesure législative controversée, le service de renseignement de sécurité canadien, le SCRS (Service canadien du renseignement de sécurité), utiliserait plus facilement l'infrastructure sophistiquée du CST..

Les groupes de défense des libertés civiles craignent également que le projet de loi C-51 n'entraîne une limitation de la liberté de protestation, de la liberté d'expression et un affaiblissement du droit à la vie privée..

Ces révélations à elles seules sont peu susceptibles de faire capoter le projet de loi C-51. Cela ne se produira que si les gens sont indignés et font pression sur leurs représentants. Cependant, ce que nous avons appris met en évidence les pouvoirs déjà possédés par les services de sécurité canadiens et soulève la question de savoir s'il convient de les étendre davantage. Surtout quand les Canadiens sont déjà surveillés de près, à la maison, en ligne et même à la frontière.

Mais que pensez-vous? Est-il acceptable de surveiller en masse les citoyens et de pirater des ordinateurs sans mandat, alors que c'est au nom de la sécurité publique? Aimeriez-vous voir plus de contrôle judiciaire du CST? Quoi que vous pensiez, j'aimerais l'entendre. Laissez-moi un commentaire ci-dessous, et nous parlerons.