Joseph Goodman

0

2213

270

Les fabricants de processeurs subissent quelques mois difficiles. Les énormes vulnérabilités de Spectre et Meltdown ont ébranlé le monde informatique. Et puis, si les vulnérabilités ne suffisaient pas, les correctifs publiés pour résoudre les problèmes venaient avec leur propre ensemble de problèmes. Il faudra un peu de temps avant que les effets de Spectre / Meltdown s'estompent.

Les puces AMD ne sont pas indemnes. Pire encore, en mars 2018, les chercheurs affirment avoir découvert une multitude de nouvelles vulnérabilités critiques spécifiques à la DMLA. Cependant, certaines personnes du monde de la technologie ne sont pas sûres. Les rapports faisant état de vulnérabilités critiques dans les processeurs AMD Ryzen sont-ils véridiques? Qu'est-ce qui fait si bon le nouvel AMD Ryzen? Qu'est-ce qui est si bon avec le nouvel AMD Ryzen? L’AMD Ryzen vient d’atterrir et le monde des processeurs devient intéressant. Quel est le battage médiatique, et est-ce exact pour vous? ? Jetons un coup d'oeil à l'histoire jusqu'à présent.

Vulnérabilités critiques et arrière-plans exploitables

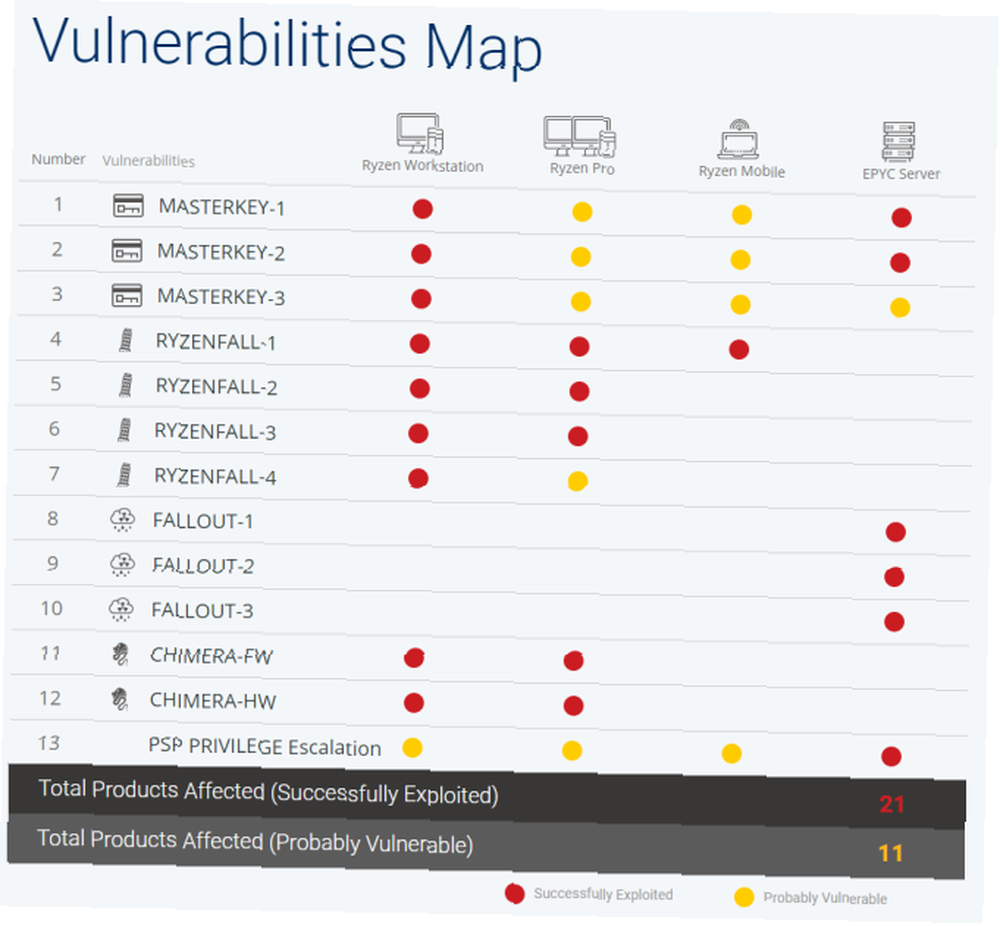

La société de sécurité israélienne CTS Labs a révélé 13 vulnérabilités critiques. Ces vulnérabilités affectent la station de travail Ryzen d’AMD, Ryzen Pro, l’architecture mobile Ryzen et les processeurs de serveur EPYC. En outre, les vulnérabilités présentent des similitudes avec Spectre / Meltdown et pourraient permettre à un attaquant d'accéder à des données à caractère personnel, d'installer des logiciels malveillants ou d'accéder à un système compromis..

Les vulnérabilités de processeur proviennent de la conception du processeur sécurisé d'AMD, une fonctionnalité de sécurité du processeur qui permet de stocker en toute sécurité des clés de cryptage, des mots de passe et d'autres données extrêmement sensibles. Ceci, associé à une faille dans la conception du chipset Zen d'AMD qui relie le processeur à d'autres périphériques matériels.

“Cette partie intégrante de la plupart des produits d'AMD, y compris les stations de travail et les serveurs, est actuellement livrée avec plusieurs vulnérabilités de sécurité qui pourraient permettre à des acteurs malveillants d'installer de manière permanente du code malveillant dans le Secure Processor..”

Ces vulnérabilités sont-elles réelles??

Oui, elles sont bien réelles et se déclinent en quatre saveurs:

- Ryzenfall: Permet à un code malveillant de prendre le contrôle total du processeur sécurisé AMD

- Tomber: Permet à un attaquant de lire et d'écrire dans des zones de mémoire protégées telles que SMRAM

- Chimère: UNE “double” une vulnérabilité, avec une faille de microprogramme et une faille matérielle permettant l'injection de code malveillant directement dans le chipset AMD Ryzen; Les logiciels malveillants basés sur un jeu de puces échappent à pratiquement toutes les solutions de sécurité des terminaux

- Passe-partout: Exploite de multiples vulnérabilités dans le micrologiciel AMD Secure Processor pour permettre l'accès à Secure Processor; permet aux logiciels malveillants persistants extrêmement furtifs basés sur un jeu de puces d'éviter la sécurité; pourrait permettre d'endommager le périphérique

Le blog sur la sécurité de CTS Labs indique, “Les attaquants pourraient utiliser Ryzenfall pour contourner Windows Credential Guard, voler des identifiants réseau, puis se propager potentiellement même via un réseau d'entreprise Windows hautement sécurisé […]. d'espionnage industriel secret et à long terme.”

D'autres chercheurs en sécurité ont rapidement vérifié les résultats.

Indépendamment du battage publicitaire autour de la publication, les bugs sont réels, décrits avec précision dans leur rapport technique (qui n’est pas public pour autant), et leur code d’exploitation fonctionne..

- Dan Guido (@dguido) 13 mars 2018

Aucune des vulnérabilités ne nécessite un accès à un périphérique physique ou des pilotes supplémentaires à exécuter. Cependant, ils nécessitent des privilèges d'administrateur de machine locale, il y a donc un répit. Et avouons-le, si quelqu'un a un accès root direct à votre système, vous êtes déjà dans un monde de douleur..

Quel est le problème alors?

Eh bien, personne n’a vraiment entendu parler de CTS Labs. Ce qui en soi n'est pas un problème. Les petites entreprises effectuent d'excellentes recherches tout le temps. CTS Labs a plutôt décidé de divulguer les vulnérabilités au public. La divulgation de sécurité standard demande aux chercheurs de donner à la société vulnérable au moins 90 jours pour rectifier un problème avant de rendre publique une constatation sensible.

CTS Labs a donné à AMD 24 heures énormes avant de mettre son site amdflaws en ligne. Et cela a attiré une grande colère des milieux de la sécurité. Ce n'est pas seulement le site cependant. La manière dont les vulnérabilités sont présentées est également problématique. Le site d’information sur les vulnérabilités présente un entretien avec l’un des chercheurs, regorge d’infographies et d’autres supports, porte des noms passionnants et accrocheurs pour les problèmes et semble exagéré pour la publication d’une vulnérabilité. (Une vulnérabilité qu'ils ont donnée à AMD moins de 24 heures à réparer, ça vous va!)

CTS Labs ont également expliqué leur raisonnement à cet égard. CTO Labs CTO Ilia Luk-Zilberman explique que “la structure actuelle de «divulgation responsable» a un problème très grave.” En outre, ils “pense qu'il est difficile de croire que nous sommes le seul groupe au monde à avoir ces vulnérabilités, compte tenu de qui sont les acteurs dans le monde aujourd'hui.” Vous pouvez lire la lettre complète ici [PDF].

TL; DR: CTS Labs estime que la période d'attente de 30/60/90 jours prolonge le danger pour les consommateurs déjà vulnérables. Si les chercheurs font immédiatement la divulgation, cela force la société à agir immédiatement. En fait, leur suggestion d’utiliser la validation par une tierce partie, comme CTS Labs l’a fait avec Dan Guido (dont la confirmation est liée au lien ci-dessus), est raisonnable, mais quelque chose se produit déjà..

Court-circuit AMD Stock

D'autres chercheurs ont minimisé la gravité des défauts en raison du niveau requis d'accès au système. Il y avait d'autres questions sur le moment de la publication du rapport lorsqu'il est apparu, la société de vente à découvert de titres Viceroy Research, publiait un rapport indiquant que les actions d'AMD pourraient perdre toute leur valeur. Les actions d'AMD ont effectivement chuté, coïncidant avec la publication du rapport de vulnérabilité de CTS Labs, mais ont clôturé la journée plus haut qu'avant..

Le développeur en chef du noyau Linux, Linus Torvalds, pense également que l'approche de CTS Labs est négligente, déclarant “Oui, cela ressemble plus à une manipulation de stock qu'à un avis de sécurité.” Torvalds déplore également le battage publicitaire inutile entourant cette publication, affirmant que les chercheurs en sécurité “Ressembler à des clowns à cause de cela.”

Torvalds déclamant n'est pas sans précédent. Mais il a raison. Il vient aussi sur le dos d'un autre “alerte de sécurité” nécessitant à la fois un SSH et un mot de passe root terribles pour fonctionner. Torvalds (et d'autres chercheurs et développeurs en sécurité) souligne que parfois, le simple fait qu'une faille paraisse dangereuse et exotique n'en fait pas un problème pour le grand public..

Pouvez-vous rester en sécurité?

Eh bien, c'est un sac de sécurité mixte. Votre processeur AMD Ryzen est-il vulnérable? Oui, ça l'est. Votre processeur AMD Ryzen est-il susceptible de voir un exploit de cette manière? Il est peu probable, du moins à court terme.

Cela dit, les utilisateurs d’un système AMD Ryzen devraient augmenter leur niveau de vigilance en matière de sécurité pour les prochaines semaines, jusqu’à ce que AMD puisse publier un correctif de sécurité. Si tout va bien, ils seront sacrément meilleurs que les patchs Spectre / Meltdown. Spectre et Meltdown sont-ils toujours une menace? Les correctifs dont vous avez besoin Spectre et effondrement sont-ils toujours une menace? Les correctifs dont vous avez besoin Spectre et Meltdown sont des vulnérabilités de l'UC. Sommes-nous plus près de résoudre ces vulnérabilités? Ont les patchs travaillés? !