Michael Fisher

0

3868

326

ISIS; EST; ISIL; Daesh: peu importe ce que vous appelez le groupe extrémiste - grâce à une campagne de terreur, la presse a été obligée de couvrir de manière considérable leurs attaques. C'est peut-être pourquoi tant d'entre nous sont complaisants envers notre propre vie privée. Pourquoi les Américains ont-ils renoncé à la vie privée? Pourquoi les Américains ont-ils renoncé à la vie privée? Une étude récente de la Annenberg School for Communication de l'Université de Pennsylvanie a conclu que les Américains sont résignés à abandonner les données. Pourquoi est-ce et affecte-t-il plus que les Américains?? .

Mais les hacktivistes, Anonymous, affirment avoir déjà commencé à cibler des sites ISIS et ont ainsi alerté de nombreuses personnes que les terroristes ne sont pas uniquement un groupe sur le terrain; ils ont une présence en ligne. Pourquoi? Comment sont-ils combattus? Et serez-vous affecté?

Comment ISIS utilise-t-il Internet??

Il y a beaucoup de confusion quant aux objectifs d'ISIS. En dépit de prétendre représenter le “Etat islamique,” des efforts répétés ont été faits pour séparer les actions de ces djihadistes de la religion pacifique. “ISIL n'est pas «islamique». Aucune religion ne tolère le meurtre d'innocents et la grande majorité des victimes de l'EIIL sont musulmanes,” Le président Barack Obama a affirmé. “L'EIIL est une organisation terroriste pure et simple qui n'a d'autre vision que le massacre de tous ceux qui s'y opposent..”

C’est exactement comme cela qu’ils se présentent, mais comme leur propagande tient à le souligner, c’est toute leur interprétation de “la méthodologie prophétique.” Toutes les grandes religions ont leurs extrémistes. Et c’est la raison pour laquelle ISIS utilise principalement Internet pour: inciter à la peur et à la haine et pour endoctriner davantage. C’est, après tout, la méthode idéale de diffusion massive.

Lorsque, par exemple, Cheikh Abu Muhammad al-Adnani, le porte-parole du groupe, a appelé les partisans à retrouver les mécréants et à “se cogner la tête avec une pierre ou le massacrer avec un couteau,” il a été rapporté de tous les principaux médias.

Les médias sociaux ont notamment joué un rôle dans la diffusion de l'idéologie, entourant notamment les jeunes impressionnables d'une abondante propagande et attirant environ 3 400 Occidentaux en Syrie et en Irak. Jen Psaki, directeur des communications à la Maison Blanche, a admis que le département d'État américain devait lutter contre environ 90 000 tweets associés par jour..

Certes, Twitter est une préoccupation majeure en ce qui concerne la promotion des programmes terroristes. Alors que Facebook supprime activement tous les articles et pages sympathisants, le Brookings Institute a constaté qu'entre septembre et décembre 2014, “Au moins 46 000 comptes Twitter ont été utilisés par des partisans de l'Etat islamique, même s'ils n'étaient pas tous actifs en même temps.” - avant de clarifier ce chiffre est une estimation conservatrice.

Twitter, cependant, prend des mesures supplémentaires, et leurs politiques stipulent que “Les utilisateurs ne peuvent pas faire de menaces de violence ni promouvoir la violence, y compris la menace ou la promotion du terrorisme.” Néanmoins, une partie du problème réside dans la définition de ce qui constitue une propagande à partir de la simple expression de points de vue politiques / religieux. Le matériel offensant, bien sûr, disparaît, mais les extrémistes profitent de la conviction du réseau en la liberté d'expression.

Comment Anonymous se bat

Nous ne sommes pas votre armée personnelle. Mais on va se battre! pic.twitter.com/UAv9rE9QXk

- Anonyme (@GroupAnon) 27 février 2016

Le plus célèbre, Anonymous a déclaré la guerre à ISIS. Si vous n'êtes pas familier avec les pirates informatiques 4 groupes de pirates haut de gamme et ce qu'ils veulent 4 groupes de pirates de haut niveau et ce qu'ils veulent Il est facile de penser à des groupes de pirates informatiques comme une sorte de révolutionnaire romantique dans l'arrière-boutique. Mais qui sont-ils vraiment? Que représentent-ils et quelles attaques ont-ils menées par le passé? , ancien membre anonyme, explique Hector Monsegur, “Nous pourrions tous travailler ensemble comme une foule - unie. Nous pourrions nous élever et lutter contre l'oppression. C'était incroyable. J'ai enfin vu que je pouvais faire quelque chose qui contribuait à la société.”

Leur attention sur ISIS est apparue après les tragiques attentats de 2015 à Paris, à la fois en janvier lorsque les bureaux de Charle Hebdo ont été pris pour cibles et, plus récemment, lorsque des terroristes ont frappé sept endroits, dont la salle de concert de Bataclan..

Dans la semaine qui a suivi la fusillade de novembre, Anonymous affirme avoir supprimé 25 000 comptes Twitter ISIS et plus de 2 500 sites Web affiliés, y compris des pages de recrutement. L’objectif actuel est d’identifier et de fermer tout visage en ligne des extrémistes afin de limiter leur publicité et leurs canaux d’endoctrinement..

“[Les Anonymous (anonymes)] tentent simplement de mettre un terme à leur capacité de parler au public. Je pense que ça a eu un effet décent,” Gregg Housh, un membre anonyme de premier plan, a déclaré. “Je pense que fermer leurs canaux pour parler à des jeunes impressionnables du monde entier est une décision judicieuse. Cela crée certainement plus de travail pour eux. Si seulement quelques enfants ne sont pas rattrapés, je serais heureux.”

Les comptes à profil élevé avec des objectifs extrêmes sont supprimés par Twitter lui-même, mais reviennent souvent sous une nouvelle apparence. Pourtant, cela signifie une perte massive de partisans.

La conséquence en est que ISIS a commencé à transférer une grande partie de ses activités en ligne sur le Web sombre. Un voyage dans le Web caché: guide pour les nouveaux chercheurs Un voyage dans le Web caché: guide pour les nouveaux chercheurs Ce manuel vous guidera à travers le nombreux niveaux du Web profond: bases de données et informations disponibles dans des revues spécialisées. Enfin, nous arriverons aux portes de Tor. , une partie du Deep Web accessible par l’intermédiaire de réseaux Onion Comment trouver des sites Web actifs .Onion Dark (et pourquoi vous voudriez peut-être) Comment trouver des sites Web actifs .Onion Dark (et pourquoi vous souhaitez) Le Web sombre, comprend en partie des sites .onion, hébergés sur le réseau Tor. Comment les trouvez-vous et où aller? Suivez-moi… comme Tor, cachant l'identité de ceux qui l'utilisent Comment créer un site de service caché pour configurer un site Web ou un serveur anonyme Comment créer un site de service caché pour créer un site Web ou un serveur anonyme Tor est un site anonyme, réseau sécurisé qui permet à quiconque d'accéder à des sites Web avec anonymat. Les gens utilisent normalement Tor pour accéder à des sites Web normaux, mais ce n'est pas obligatoire. Si vous voulez créer le vôtre… Ici, des transactions illégales de drogue, d’armes et de données volées frauduleusement ont été volées. Voici ce que votre identité pourrait valoir sur le Web sombre. Voici ce que pourrait être votre identité sur le Web sombre. Il est inconfortable de se considérer comme une marchandise, mais tous vos détails personnels, du nom et de l'adresse aux détails du compte bancaire, valent quelque chose pour les criminels en ligne. Combien valez-vous? .

La propagande ISIS étant largement disponible via ce Web caché, seuls les experts en technologie et suffisamment investis seront en mesure de la trouver. Il limite le nombre de personnes capables de trouver des informations et d'être converties à cette cause..

Cela n'a pas empêché Ghost Sec, une collection de piratage liée à Anonymous, de supprimer un site ISIS et de le remplacer par une publicité pour une entreprise pharmaceutique, accompagné du message suivant: “Augmentez votre calme. Trop de gens s'intéressent à ce système ISIS. Veuillez regarder cette jolie annonce afin que nous puissions mettre à niveau notre infrastructure afin de vous fournir le contenu ISIS dont vous rêvez tous désespérément.”

Comment cela vous affecte?

Aux médias qui nous couvrent cette semaine: les chaînes de télégrammes sont des émissions publiques. Ils sont à l'opposé des discussions privées. S'il vous plaît ne mélangez pas les deux.

- Pavel Durov (@durov) 19 novembre 2015

Notre politique est simple: la vie privée est primordiale. Les canaux publics, cependant, n'ont rien à voir avec la vie privée. Les chaînes publiques ISIS seront bloquées.

- Pavel Durov (@durov) 19 novembre 2015

Même si vous n'êtes pas endoctriné - et votre famille ou vos amis non plus -, les activités en ligne d'ISIS peuvent également vous toucher, mais aussi la guerre qui les oppose..

Telegram, un service de messagerie doté d'un cryptage puissant Telegram fournit une alternative sécurisée et en croissance rapide à WhatsApp Telegram fournit une alternative sécurisée à une croissance rapide à WhatsApp, s'emploie également à arrêter l'activité d'ISIS. “Les chaînes de télégrammes sont des émissions publiques. Ils sont à l'opposé des discussions privées,” leur PDG, Pavel Durov a écrit sur Twitter. “Notre politique est simple: la vie privée est primordiale. Les canaux publics, cependant, n'ont rien à voir avec la vie privée. Les chaînes publiques ISIS seront bloquées.”

(Cela signifie essentiellement moins de propagande, mais le groupe peut toujours s'organiser par SMS.)

Malgré ces affirmations, le cryptage reste un champ de bataille politique. Il suffit de regarder les batailles en cours entre les iMessages sécurisés d’Apple et le sort de la NSA pour “porte d'entrée” accès Surveillance de demain: Quatre technologies que la NSA utilisera pour vous espionner - Bientôt Surveillance de demain: quatre technologies que la NSA utilisera pour vous espionner - Bientôt, la surveillance est toujours à la pointe de la technologie. Voici quatre technologies qui seront utilisées pour violer votre vie privée au cours des prochaines années. aux données. Le chancelier britannique George Osborne a prévenu que notre infrastructure serait la prochaine cible d'ISIS: “Si notre alimentation en électricité, ou notre contrôle du trafic aérien, ou nos hôpitaux étaient attaqués en ligne avec succès, l'impact pourrait être mesuré non seulement en termes de dommages économiques, mais également en nombre de vies perdues.”

C’est ce genre de rhétorique qui a abouti à la Charte de Snooper au Royaume-Uni. Comment la "Charte de Snoopers" britannique pourrait-elle vous affecter Comment la "Charte de Snoopers" britannique pourrait-elle vous concerner - ensemble complexe de nouvelles mesures permettant une surveillance améliorée des communications par les services de sécurité. Peut-il être arrêté? ; une réaction instinctive contre les extrémistes ou, pourrait-on dire, en utilisant le terrorisme comme bouc émissaire pour une surveillance publique accrue.

Et bien que Anonymous ait un comportement altruiste, des accusations ont été portées selon lesquelles des sites et des profils innocents auraient été liés à tort à ISIS. Les Anonymes soutiennent que les accusations résultaient d'informations légitimes. Le problème est qu’avec un collectif composé de pirates informatiques internationaux anonymes, leurs processus de vérification doivent être uniformes et pleinement respectés..

“Dans certains cas, ils peuvent être des sympathisants ou des adeptes qui republient un affichage horrible,” un membre anonyme, qui gère apparemment le compte Twitter d'Opération: Paris, déclare. “Nous garantissons que nous ne faisons pas de fausses accusations à ceux qui ne sont pas réellement impliqués.”

Cependant, il est très peu probable que vous soyez ciblé par Anonymous. Cela a toutefois de graves répercussions: prenons, à titre d'exemple, les excuses publiques présentées par un activiste affilié à Anonyme qui a rendu public le nom et l'adresse d'un homme innocent. L'homme a ensuite reçu des menaces de mort.

C'est un rappel que les hacktivistes ne sont pas infaillibles et que ce n'est pas quelque chose à prendre à la légère.

Y a-t-il quelque chose que vous puissiez faire?

Ceux de #Anonymous ont des convictions politiques et idéologiques très différentes. Libéraux chatte, noix religieuses, athées euphoriques, nous avons tout.

- Anonyme (@GroupAnon) 26 février 2016

Certains membres anonymes ont conseillé d’améliorer vos compétences en piratage informatique, mais il existe un certain nombre de moyens plus simples d’aider..

“Vous n'avez pas vraiment besoin de compétences en piratage informatique, et vous n'avez pas à enfreindre la loi pour faire quelque chose ici,” Gregg Housh implore. “Trouvez simplement ISIS en ligne et parlez-en à quelqu'un. Et le meilleur atout, c’est qu’Isis essaie d’être bien présent sur le plan social et de recruter; ce n’est donc pas comme s’ils se cachaient.”

Soutenez-vous Anonymous? Ou êtes-vous sceptique à propos des pirates informatiques? Selon vous, quel est le meilleur moyen de lutter contre l'extrémisme en ligne? ?

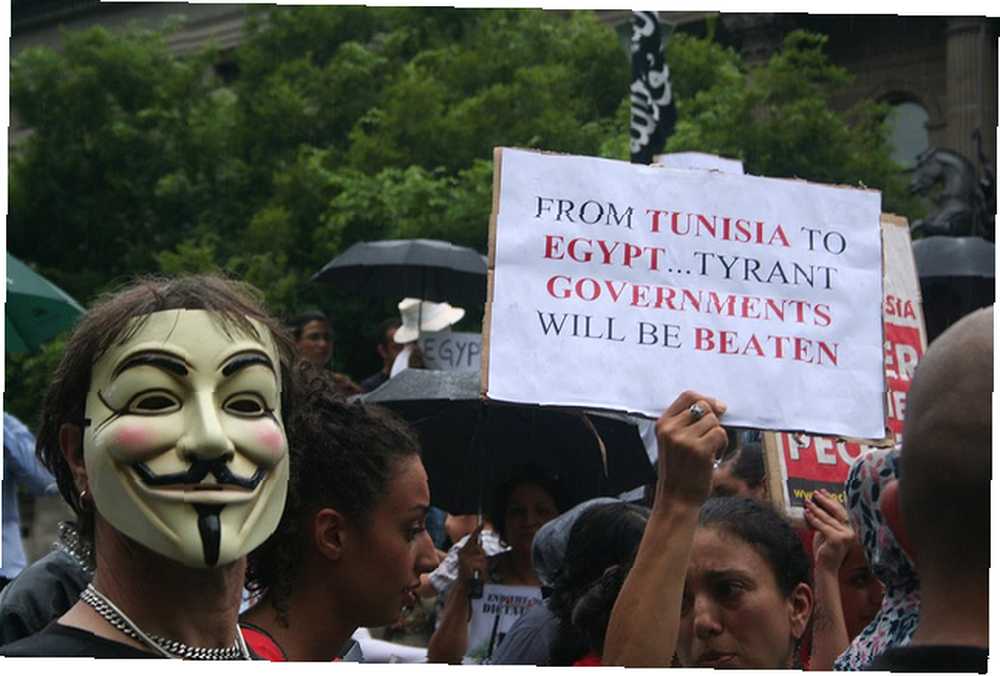

Crédits image: Support anonyme pour le soulèvement en Egypte de Takver.

Crédits d'image: pirate homme piratage par Peerayot via Shutterstock