Brian Curtis

0

3855

443

Si vous avez Skype, vous voudrez en savoir plus sur le Trojan T9000.

C'est un malware qui enregistre vos conversations, les appels vidéo et la messagerie texte, et il est pratiquement indétectable pour les suites de sécurité. Et parce que c'est un cheval de Troie Quelle est la différence entre un ver, un cheval de Troie et un virus? [MakeUseOf explique] Quelle est la différence entre un ver, un cheval de Troie et un virus? [MakeUseOf explique] Certaines personnes appellent n'importe quel type de logiciel malveillant un "virus informatique", mais cela n’est pas exact. Les virus, les vers et les chevaux de Troie sont différents types de logiciels malveillants avec des comportements différents. En particulier, ils se répandent dans très…, vous ne le saurez même pas.

Mais il s’agit en fait de la dernière version d’une précédente menace détectée en 2013 et 2014. Que signifie donc cette mise à jour pour vous? Comment s'installe-t-il? Et que pouvez-vous faire à ce sujet?

Qu'est-ce que le cheval de Troie T9000??

Le cheval de Troie T9000 fournit un accès backdoor à vos informations personnelles, en capturant automatiquement les messages cryptés, en prenant des captures d'écran, en enregistrant des fichiers audio et des documents envoyés via Skype..

Ce qui est vraiment inquiétant, c’est que son code simple est suffisamment intelligent pour reconnaître et éviter 24 suites de sécurité différentes. 4 Points à prendre en compte lors de l’achat d’une suite de sécurité 4 Points à prendre en compte lors de l’achat d’une suite de sécurité tous les grands noms de la sécurité en ligne. Mais comment décidez-vous lequel choisir? Voici quelques questions que vous devez vous poser lors de l'achat d'un logiciel anti-virus. cela pourrait être en cours d'exécution sur votre système sur sa propre installation. Cela inclut de grands noms tels que BitDefender Bitdefender Total Security 2016 Giveaway; Quadricoptère Parrot Bebop avec ensemble Skycontroller! Bitdefender Total Security 2016 Giveaway; Quadricoptère Parrot Bebop avec ensemble Skycontroller! Avec Bitdefender Total Security 2016 maintenant disponible, nous examinons comment elle améliore la version précédente, qu'elle mérite ou non sa position parmi les meilleures suites de sécurité en ligne pour…, Kaspersky, McAfee, Panda, TrendMicro, Norton et AVG.

Pire encore, c'est vous qui avez accepté le cheval de Troie. Le problème, c’est que beaucoup d’entre nous ont cliqué sur un téléchargement sans vraiment savoir en quoi il consiste, en particulier sur les ordinateurs de travail lorsque vous pensez que c’est spécifiquement lié à un travail. En effet, c’est exactement le vecteur acteur utilisé jusqu’à présent. Palo Alto Networks, qui a identifié le malware, a déclaré:

“Nous avons observé le T9000 utilisé dans plusieurs attaques ciblées contre des organisations basées aux États-Unis. Cependant, la fonctionnalité du logiciel malveillant indique que l'outil est destiné à être utilisé avec un large éventail d'utilisateurs..”

Le T9000 aurait été distribué par le biais d'un courrier électronique de la campagne de phishing par harponnage aux entreprises américaines. Habituellement, ces courriels se font passer pour une personne ou une entreprise que vous connaissez, ce qui vous encourage à télécharger une pièce jointe, ce qui est vraiment dangereux. Comment repérer une pièce jointe dangereuse? Comment repérer une pièce jointe dangereuse? Les courriers électroniques peuvent être dangereux. La lecture du contenu d'un e-mail doit être sécurisée si vous disposez des derniers correctifs de sécurité, mais les pièces jointes des e-mails peuvent être nuisibles. Recherchez les signes précurseurs courants. et utilise les vulnérabilités.

Ce logiciel malveillant, cependant, a un processus d'installation multiple qui vérifie s'il est analysé par des produits de sécurité. 7 Suites de sécurité en ligne à essayer gratuitement aujourd'hui 7 Suites de sécurité en ligne à essayer gratuitement aujourd'hui décidez-vous lequel est le meilleur? Nous examinons ici sept des meilleures suites de sécurité en ligne que vous pouvez essayer gratuitement… à chaque étape, puis personnalisez vous-même afin d'éviter cette détection. Ses créateurs sont vraiment allés au-delà pour éviter d'être découverts. (Il s'agit d'une version plus avancée du T5000, qui s'est avérée avoir ciblé l'industrie automobile, les militants des droits de l'homme et les gouvernements de la région Asie-Pacifique en 2013 et 2014.)

Ensuite, le cheval de Troie s’assoit silencieusement sur votre PC et collecte des informations utiles en les envoyant automatiquement aux serveurs centraux des pirates..

Pourquoi fait-il cela? Intelligence!

Josh Grunzweig et Jen Miller-Osborn, chercheurs de Palo Alto Networks qui ont identifié le cheval de Troie, ont découvert un répertoire intitulé “Intel” sur le système d'une victime T9000. Et c'est tout son objectif: collecter une série de données personnelles sur une victime.

Le but de tous les hackers est le même: tirer parti pour obtenir un gain financier. Ce n'est pas différent.

Le T9000 vise à capturer des données monétaires, des connaissances commerciales, de la propriété intellectuelle et des informations personnelles, notamment des noms d'utilisateur et des mots de passe..

Vous ne pouvez pas sous-estimer l’importance de vos données personnelles: même si des informations personnelles telles que votre nom, votre adresse, votre numéro de téléphone et votre date de naissance peuvent être vendues sur le Dark Web, voici ce que votre identité pourrait valoir. Dark Web Voici combien votre identité pourrait valoir sur le Dark Web Il est inconfortable de se considérer comme une marchandise, mais toutes vos informations personnelles, du nom à l'adresse du compte bancaire en passant par le nom de la banque, valent quelque chose. Combien valez-vous? pour des quantités étonnamment petites, imaginez si un pirate informatique remportait le jackpot et accumulait toute une réserve d'informations personnelles!

Si le T9000 était utilisé pour exploiter des établissements médicaux 5 raisons pour lesquelles le vol d'identité médical augmente 5 raisons pour lesquelles le vol d'identité médicale augmente Les fraudeurs veulent vos informations personnelles et vos informations bancaires, mais saviez-vous que vos dossiers médicaux les intéressent également? Découvrez ce que vous pouvez faire à ce sujet. , ce serait particulièrement préoccupant.

Bien que le cheval de Troie ne soit exposé qu’à des sociétés ciblées, il pourrait être utilisé ailleurs pour un effet similaire, à savoir les ordinateurs personnels. Pour autant que nous sachions, c'est déjà la façon dont il est utilisé. Il obtiendrait certainement toujours des données privées, mais un autre avertissement doit être adressé à toute personne utilisant Skype pour les discussions avec NSFW..

Nous avons vu comment le soi-disant “Celebgate” Réputations ruinées Comment une violation de données "mineure" a fait la une des titres et des réputations ruinées Comment une violation de données "Mineure" a fait la manchette des nouvelles et des réputations ruinées et a provoqué des ondulations majeures sur Internet, mais vous n'avez pas besoin vulnérable. The Snappening, dans lequel les images d'un présumé 20 000 utilisateurs de Snapchat ont été divulguées The Snappening: des centaines de milliers de snapchats ont peut-être été fuites The Snappening: des centaines de milliers de snapchats ont peut-être été divulgués en ligne, en est un excellent exemple..

La pratique abominable surnommée “sextorsion” implique que la victime soit soumise au chantage pour restituer de l'argent ou d'autres documents destinés à un public adulte; sinon, tout le contenu qu'un pirate informatique a déjà sur lui est publié en ligne.

C'est une préoccupation de plus en plus répandue et elle a même évolué pour prendre davantage le contrôle de la victime. encore plus intimidant grâce aux réseaux sociaux comme Facebook. Que pouvez-vous faire pour vous protéger de ces cybercriminels minables? en les incitant à télécharger des logiciels malveillants qui collectent des informations sur la famille et les amis. Cela permet de menacer directement la diffusion du matériel vers ceux avec lesquels la victime pourrait chercher un réconfort..

Que peux-tu y faire?

Selon Palo Alto Networks, les suites de sécurité 5 Les meilleures suites de sécurité Internet gratuites pour Windows 5 Les meilleures suites de sécurité Internet gratuites pour Windows Quelle suite de sécurité faites-vous le plus confiance? Nous examinons cinq des meilleures suites de sécurité gratuites pour Windows, qui offrent toutes des fonctionnalités de protection anti-virus, anti-malware et de protection en temps réel. les chèques T9000 pour inclure les grands noms suivants:

- Sophos

- Comodo

- Norton

- AVG

- McAfee

- Avira

- BitDefender

- Kaspersky

En outre, il s’adapte également à ces solutions de sécurité moins connues: INCAInternet, DoctorWeb, Baidu, TrustPortAntivirus, GData, VirusChaser, Panda, Trend Micro, Kingsoft, Micropoint, FilsClab, AhnLab, JiangMin, Tencent, Tencent, Rising et 360..

Si vous êtes un utilisateur moyen, vous en avez probablement un en cours d'exécution. Mais ne paniquez pas.

Voici la chose la plus importante: méfiez-vous des fichiers au format RTF de votre boîte de réception. Ceux utilisés pour livrer le cheval de Troie T9000 tirent parti des vulnérabilités CVE-2012-1856 et CVE-2015-1641 dans les logiciels Microsoft Office. En attendant, gardez l'oeil ouvert pour toute demande Windows concernant “explorer.exe”. Vous devriez en être averti lorsque vous ouvrez Skype avec un simple message vous demandant votre permission..

Ne l'ouvre pas. Refuser l'accès.

Sinon, vous devez toujours respecter les bonnes pratiques de téléchargement, que vous soyez au travail ou à la maison. Apprenez à repérer un courrier électronique douteux. Comment repérer une pièce jointe à un courrier électronique dangereux. Comment repérer une pièce jointe à un courrier électronique dangereux. Les courriels peuvent être dangereux. La lecture du contenu d'un e-mail doit être sécurisée si vous disposez des derniers correctifs de sécurité, mais les pièces jointes des e-mails peuvent être nuisibles. Recherchez les signes précurseurs courants. et appliquez ces leçons, peu importe avec qui vous êtes censé être contacté. Et assurez-vous que vous utilisez Skype de la manière la plus sécurisée et la plus privée possible. Utilisez ces paramètres de confidentialité Skype pour sécuriser votre compte. Utilisez ces paramètres de confidentialité Skype pour sécuriser votre compte. Votre compte Skype est-il sécurisé? Avez-vous les meilleurs paramètres de confidentialité configurés sur votre bureau ou votre application mobile Skype? Nous examinons comment sécuriser votre compte lorsque vous utilisez le service VoIP populaire. possible.

Les entreprises étant en grande partie attaquées, les entreprises doivent informer leur personnel des dernières mesures de sécurité. Si vous êtes un employeur, alertez les employés de cette vulnérabilité.

Quoi d'autre peut être fait?

Faites attention aux informations que vous partagez sur Skype. S'il s'agit d'informations confidentielles, le service de messagerie n'est peut-être pas le meilleur endroit pour échanger ce type de données. Rappelez-vous que ceux qui infectent des PC avec des logiciels malveillants espèrent également récolter des secrets de propriété intellectuelle et commerciale..

Skype a assuré à la presse qu'elle examinait le cheval de Troie T9000 et ses implications.

Mais quelles mesures prenez-vous? Quels conseils les entreprises devraient-elles donner à leur personnel? Faites-nous savoir vos pensées ci-dessous.

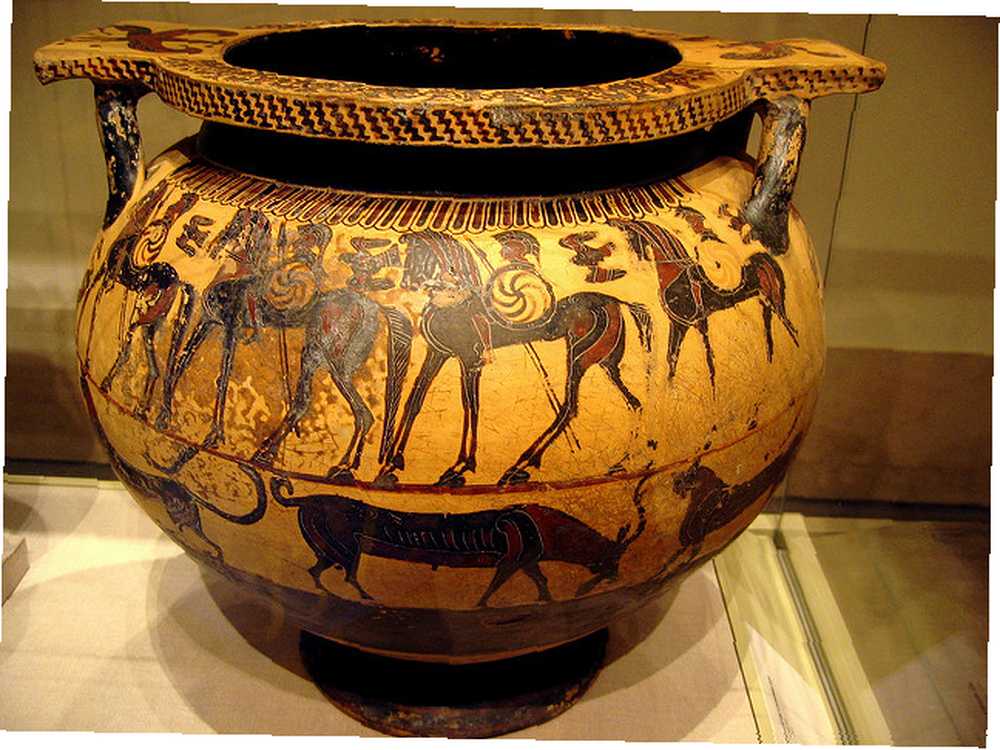

Crédits d'image: scène de la guerre de Troie par Xuan Che; Verrou système de Yuri Samoilov; et nouvelle webcam de Hannaford [n'est plus disponible].