Harry James

0

5091

726

Nous parlons beaucoup de métadonnées. Métadonnées - Les informations sur vos informations. Métadonnées - Les informations sur vos informations, en particulier depuis les révélations sur la quantité de données collectées par la NSA. Pour la plupart, ça ne sonne pas si mal qu'ils soient capables de voir ces choses-s'ils peuvent voir quand vous avez appelé, mais vous ne pouvez pas entendre ce que vous avez dit, est-ce un gros problème?

Qu'est-ce qu'une métadonnée??

Avant de commencer, définissons les bases et assurons-nous de connaître exactement les métadonnées. Comme vous pouvez le comprendre à partir du nom, ce sont des données sur les données, informations sur informations. Ce que cela signifie en pratique est très varié, mais l’important est qu’il ne contienne pas le contenu de vos messages. Les choses que vous dites dans un appel ou un texte sont ne pas enregistré dans les métadonnées.

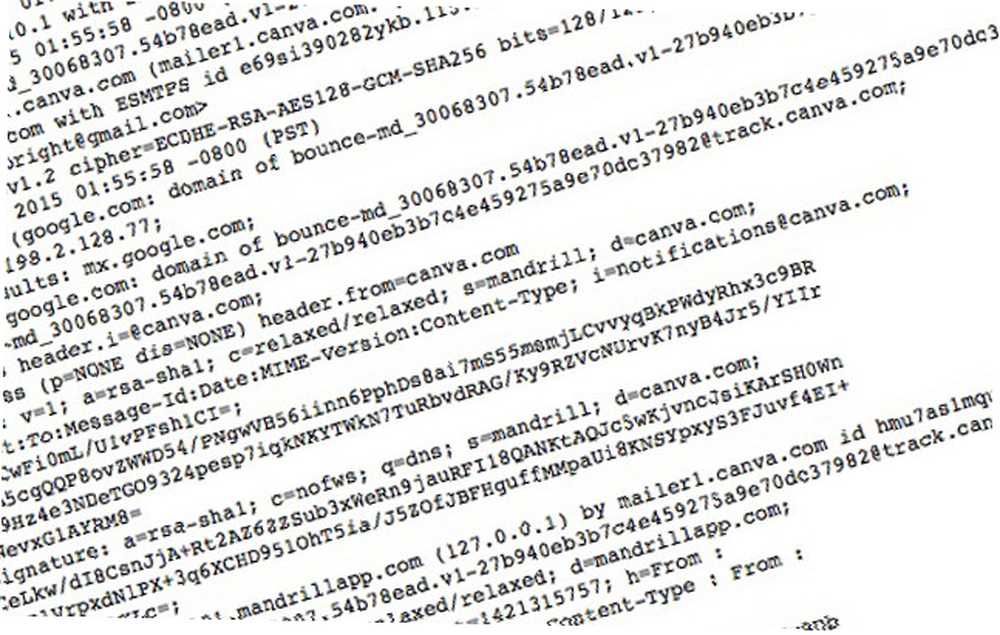

Alors c'est quoi? Lors d'un appel, le numéro de téléphone que vous appelez, le numéro de série unique du téléphone que vous appelez, l'heure et la durée de l'appel, ainsi que l'emplacement de chacun des appelants, sont codés dans les métadonnées. Qu'en est-il des métadonnées de courrier électronique Que pouvez-vous apprendre d'un en-tête de courrier électronique (métadonnées)? Que pouvez-vous apprendre d'un en-tête d'e-mail (métadonnées)? Avez-vous déjà reçu un e-mail et vous vous êtes vraiment demandé d'où venait ce message? Qui l'a envoyé? Comment ont-ils pu savoir qui vous êtes? Étonnamment, beaucoup de ces informations peuvent provenir du…? Les noms et adresses électroniques de l'expéditeur et du destinataire, les informations de transfert du serveur, les détails de la date et du fuseau horaire, l'objet du courrier électronique, l'état de la confirmation de lecture et les informations sur le client de messagerie sont tous codés dans les métadonnées. Même vos tweets contiennent des métadonnées.

Ainsi, comme vous pouvez le constater, même si aucun contenu n’est enregistré, il reste encore pas mal d’informations à partir de ces détails (Le gardien posté une superbe page interactive sur les métadonnées qui vous donnera quelques détails supplémentaires). Alors, que pourrait-on exactement recueillir par une agence de renseignement à partir de ce type d'informations??

Une étude de cas

Naked Security, le blog de Sophos, a rapporté une expérience fascinante réalisée avec des métadonnées à la fin de l'année dernière. Un Néerlandais a autorisé un chercheur à installer une application de collecte de données sur son téléphone afin de collecter divers types de métadonnées pendant une semaine. C’est important, c’était juste des métadonnées. Pas content. Le genre de choses que les gouvernements du monde entier pourraient facilement obtenir.

Qu'est-ce que les chercheurs ont découvert? L’âge de l’homme, le fait qu’il soit récemment diplômé, qu’il travaille de longues heures et effectue de longs trajets en train, qu’il continue de travailler tard dans la soirée, qu’il se passionne pour le sport (surtout le cyclisme), qu'il lit des thrillers scandinaves, il a une petite amie, probablement chrétienne, qu'il identifie probablement avec le parti de la gauche verte des Pays-Bas, qu'il s'intéresse à la technologie et à la vie privée, ainsi que de nombreux détails sur son travail: qu'il était avocat, où il a travaillé , quelles sortes de lois il a traitées, avec qui il était en contact avec le gouvernement et certains de ses intérêts professionnels.

Oh, et ils ont pu deviner le mot de passe de ses comptes Twitter, Google et Amazon en combinant les informations qu'ils ont obtenues de ses métadonnées avec les informations publiées après le piratage Adobe..

Le plus terrifiant peut-être est que les chercheurs ont déclaré que les méthodes et les outils qu’ils utilisaient étaient nettement moins sophistiqués que ceux qui pourraient être utilisés par un service de renseignement. Les métadonnées commencent à sembler être un gros problème, n'est-ce pas??

Bien sûr, il est tout à fait différent que des chercheurs puissent faire cela en laboratoire et qu’un organisme gouvernemental le mette en pratique..

Exemples concrets ayant des conséquences réelles

Les carrières, sinon les vies, peuvent être ruinées par les métadonnées. Il suffit de demander à David Petraeus. Vous vous souviendrez peut-être de Petraeus en tant que général quatre étoiles très décoré et très respecté, qui dirigea les opérations des forces américaines et de l'OTAN en Afghanistan en tant que commandant du commandement central des États-Unis. En 2011, il a été confirmé à l'unanimité au poste de directeur de la CIA, mais il a démissionné en 2012. Pourquoi? Métadonnées.

Vous pouvez lire l'intégralité de la chronologie, mais la version courte est la suivante: Petraeus s'est engagé dans une affaire extraconjugale avec une autre membre de l'armée, Paula Broadwell. Broadwell a envoyé quelques courriels menaçants à un ami de la famille Petraeus - et cela aurait pu se terminer là. Mais le FBI a utilisé des métadonnées pour suivre les informations de connexion des hôtels et a référencé ces données avec des listes d'invités, révélant finalement Broadwell comme source des courriels et conduisant à la révélation de l'affaire de Petraeus et à sa démission ultérieure..

Une grande partie des métadonnées qui ont conduit à la découverte de l'affaire ne provenaient même pas de courriels envoyés - Petraeus et Broadwell ont communiqué en se connectant au même compte de messagerie et en sauvegardant les brouillons que l'autre lirait ensuite. Les métadonnées de connexion suffisaient à renseigner les enquêteurs.

Vous pensez que les généraux quatre étoiles sont en danger, mais que les citoyens ordinaires ne produisent pas de métadonnées utiles? Dites cela aux manifestants en Ukraine qui ont reçu des messages texte disant “Cher abonné, vous êtes inscrit en tant que participant à une perturbation de masse.” Dans un pays en proie à des troubles politiques et militaires, voudriez-vous que votre téléphone portable enregistre au gouvernement que vous étiez sur le site d'une manifestation?

Que pouvez-vous faire pour vous protéger?

Malheureusement, à moins d'éteindre votre téléphone et de ne l'utiliser que lorsque vous en avez absolument besoin, vous ne pouvez pas faire grand chose. Les informations de localisation, par exemple, sont impossibles à supprimer. Votre téléphone est connecté en permanence à des tours de téléphonie cellulaire pour obtenir un signal puissant. La connexion à cette tour est enregistrée. Et lorsque vous appelez quelqu'un, les informations de routage (votre téléphone et le leur) doivent être visibles à un moment donné, sinon le réseau cellulaire ne saura pas où diriger l'appel..

Nous vous avons fourni de nombreux conseils pour protéger le contenu de vos messages. Vous pouvez utiliser une application de messagerie cryptée. 6 applications de messagerie iOS sécurisées qui prennent la confidentialité très au sérieux 6 applications de messagerie iOS sécurisées qui prennent la confidentialité très au sérieux. lu par des parties indésirables? Obtenez une application de messagerie sécurisée et ne vous inquiétez plus. , même crypter vos appels 3 façons de sécuriser davantage la communication de votre smartphone 3 façons de sécuriser la communication de votre smartphone Confidentialité totale! Ou alors, pensons-nous, alors que nos mots et nos informations volaient dans les airs. Pas vraiment: d'abord, il s'agit d'écoutes téléphoniques sans mandat, puis de journaux, d'avocats, d'assureurs et de plus de personnes qui piratent votre ... craignez de travailler avec une grande quantité de données. Comment pouvez-vous garder leurs dossiers au minimum? Vous utilisez un téléphone à graver Marre de la NSA Vous suit? Brûlez-les avec un téléphone brûleur Vous en avez marre de la NSA? Gravez-les avec un téléphone à brûleur Vous en avez marre de la NSA en vous suivant à l'aide des coordonnées de positionnement de votre téléphone? Les téléphones prépayés, connus couramment sous le nom de "graveurs", peuvent vous offrir une intimité partielle. , en utilisant plusieurs téléphones, en changeant souvent de numéro et en utilisant des adresses électroniques différentes, il sera plus difficile de vous lier des informations spécifiques..

Au-delà de cela, votre meilleur pari est de prendre des mesures politiques - rejoignez des campagnes pour la confidentialité. Leçons apprises de Ne nous espionner pas: votre guide de la confidentialité Internet Leçons apprises de Ne nous espionner pas: votre guide de la confidentialité Internet, incitez les entreprises à soyez transparent sur ce qu'ils font avec vos données et votez avec votre portefeuille. Les métadonnées seront toujours présentes, mais nous pourrions peut-être changer la volonté des entreprises de les transmettre au gouvernement..

Craignez-vous que le gouvernement mette la main sur vos métadonnées? Avez-vous pris des précautions pour préserver votre vie privée? Quelles autres stratégies avez-vous entendu parler pour garder vos métadonnées confidentielles? Partagez vos pensées ci-dessous!

Crédits image: Funny concept avec masque de théâtre via Shutterstock, marine des États-Unis via Wikimedia Commons.