Gabriel Brooks

0

3047

100

“Je n'ai pas de virus parce que je tourne sous Linux!”

Nous avons tous entendu cette déclaration d'une manière ou d'une autre. Le fait est que cette déclaration n'est qu'un mythe. Une autre idée fausse commune est que Linus Torvalds et son équipe de tortues ninja veillent à la protection de la vie privée..

En réalité, tous les systèmes d’exploitation, associés à ceux qui les utilisent, offrent de nombreux risques et vulnérabilités qui peuvent être exploités.

Crédit d'image: David M G via Shutterstock

Crédit d'image: David M G via Shutterstock

La bonne nouvelle est qu'il existe des mesures élémentaires à prendre pour tenter d'atténuer ces risques. Bien que vous ne devriez jamais être plongé dans un faux sentiment de sécurité, ces étapes vous procureront une meilleure tranquillité d'esprit. Ils peuvent même vous rappeler quelque chose de si simple qu’il a été négligé au moment de l’installation. Faisons vite, allons-nous?

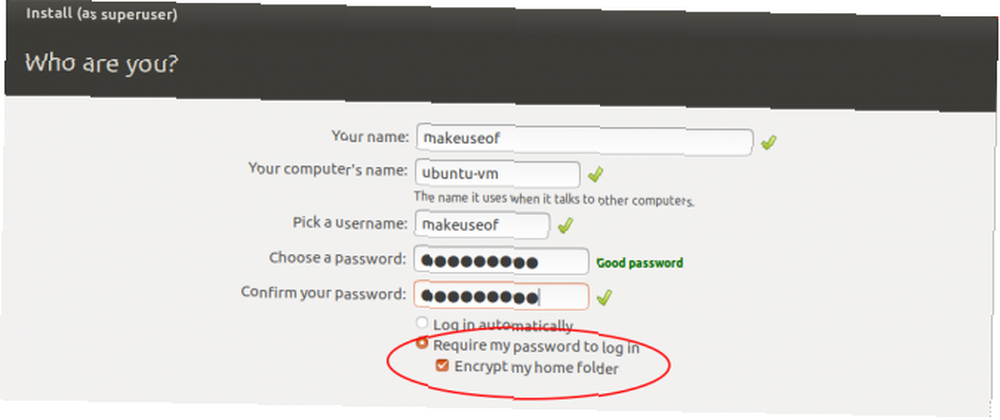

1. Protégez votre compte avec un mot de passe

Cela devrait être une étape requise au moment de l'installation. Cependant, il est utile de vous assurer que vous utilisez un mot de passe fort. Pas seulement forte en complexité, mais en longueur aussi. Si vous êtes un administrateur informatique au travail ou (par défaut) à la maison, veillez à appliquer des règles de mot de passe strictes. Tout ce qu’il faut, c’est une machine vulnérable de votre réseau qui pourrait conduire à l’apocalypse.

Aussi ridicule que cela puisse paraître, assurez-vous que les mots de passe ne sont pas écrits non plus. Trouver une publication collée à un moniteur avec mot de passe n'est pas rare. Aussi complexe que votre mot de passe doit être, il devrait également être relativement facile à retenir. L'utilisation d'anagrammes ou d'initialismes pourrait être utile ici. Par exemple, “Oh dis, vois-tu, à l'aube.” pourrait être condensé en quelque chose comme “Oscys, b7deL.” (Excuses si c'est réellement votre mot de passe.)

Vous pouvez voir à quel point il est facile de commencer à former un mot de passe fort. Comment créer des mots de passe forts, faciles à mémoriser Comment créer des mots de passe forts, faciles à retenir.

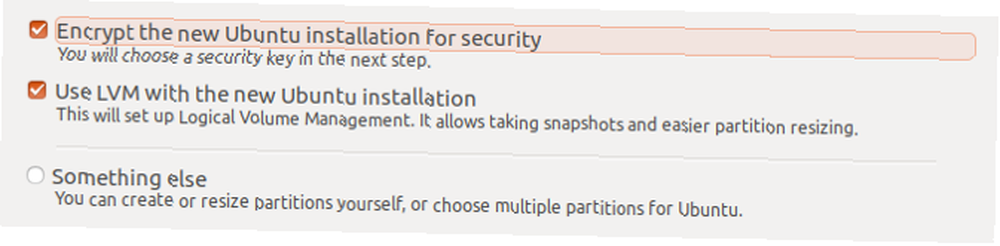

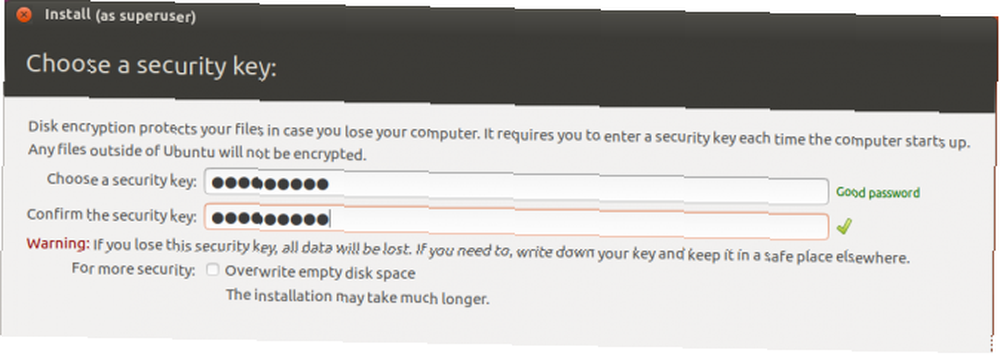

2. Cryptez vos données

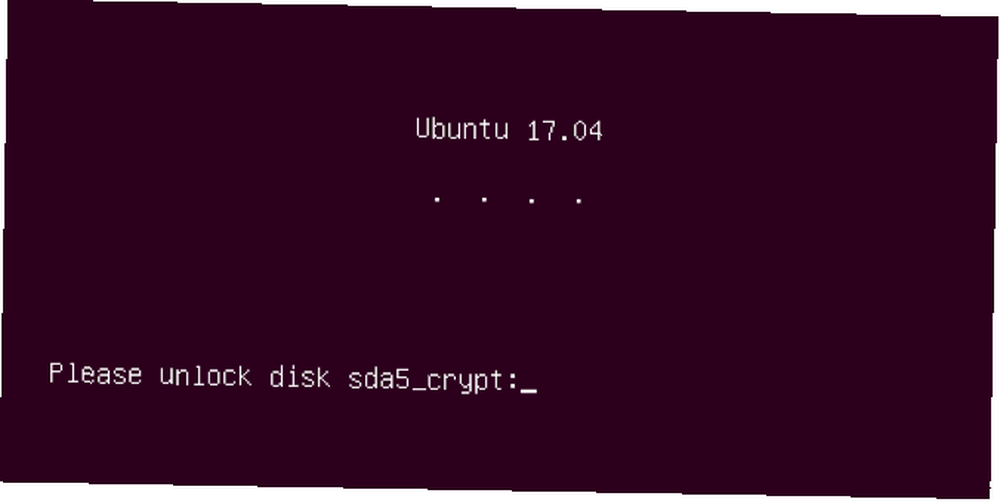

Le cryptage de vos données est inestimable. Dans le cas malheureux que votre appareil soit volé, le voleur pourrait retirer votre disque dur et le brancher sur un autre appareil. Cela leur donnerait accès à vos archives de photos de chats. Ubuntu propose deux niveaux de cryptage. Chiffrer l'intégralité de votre disque ou simplement chiffrer votre dossier de départ.

Les options ci-dessus crypteront votre disque entier avec une clé de sécurité. Vous devrez entrer la clé de sécurité à chaque démarrage de l'ordinateur. De cette façon, personne ne pourra parcourir votre appareil, et encore moins voir vos fichiers.

Crypter le dossier personnel fait exactement cela. Plutôt que de chiffrer le reste de votre système, il ne sécurise que vos fichiers personnels. Notez cependant qu'il existe un compromis avec le cryptage sous la forme d'une surcharge de processeur. Heureusement, les ordinateurs modernes ne devraient pas être frappés de plein fouet par cette surcharge.

Bien que vous puissiez choisir de chiffrer l'intégralité de votre lecteur et de votre dossier personnel, il vous suffit de n'en choisir qu'un. Assurez-vous toujours que votre routine de sauvegarde est à jour, cependant, juste au cas où les choses tournent mal.

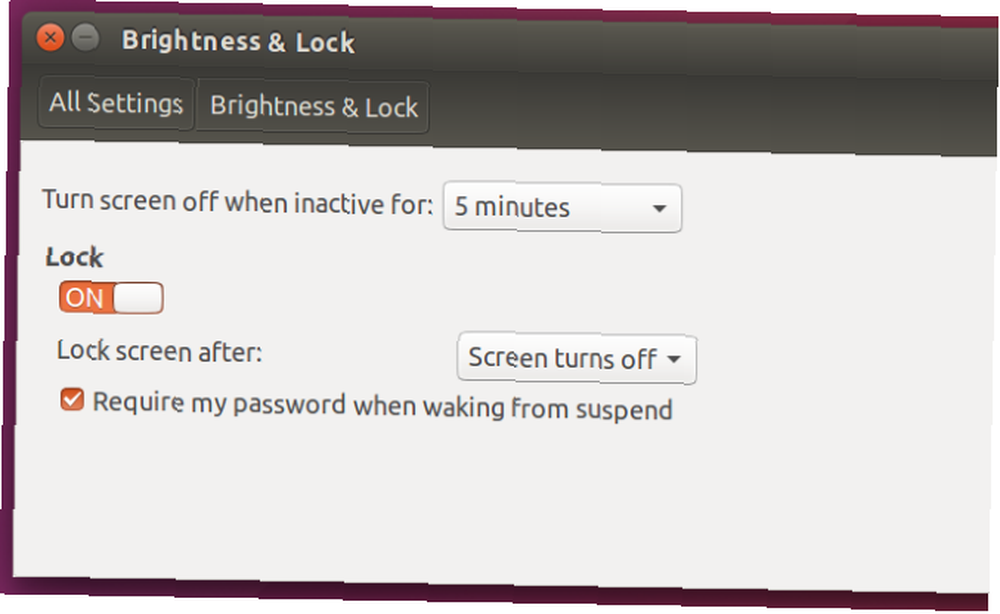

3. Verrouillage de l'écran

C'est quelque chose qui devrait être traité avec une portion saine d'impulsivité. Votre verrouillage d'écran doit être une extension de votre nature habituelle. Ceci est encore plus important dans les situations où vous vous trouvez dans un lieu public ou même dans un bureau partagé. Le raccourci clavier pour verrouiller manuellement votre écran sur Ubuntu est aussi simple que Ctrl + Alt + L.

En guise de solution de rechange, vous devez toutefois vous assurer que votre écran se verrouille lorsque l’économiseur d’écran est activé. Vous pouvez trouver ces paramètres en allant à Luminosité et verrouillage sous Réglages dans Ubuntu.

Certains trouveront peut-être un peu ridicule de devoir continuellement saisir leur mot de passe lors du retour à leur ordinateur. Cela a tendance à être un sentiment commun jusqu’au point où un accès non autorisé est obtenu. Ne laissez pas cela être fini.

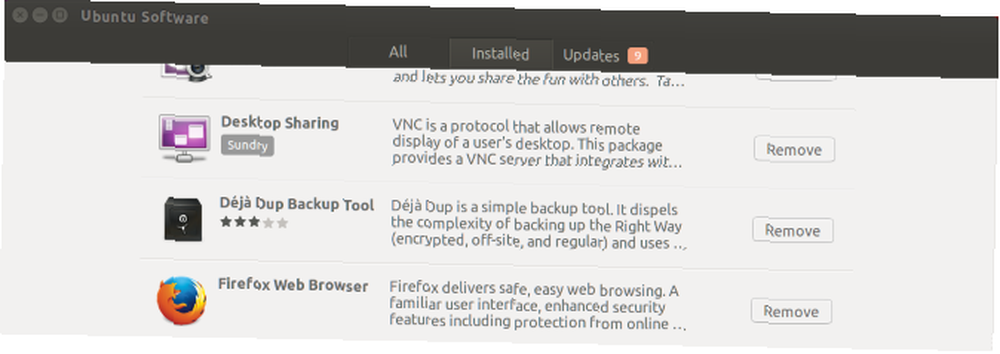

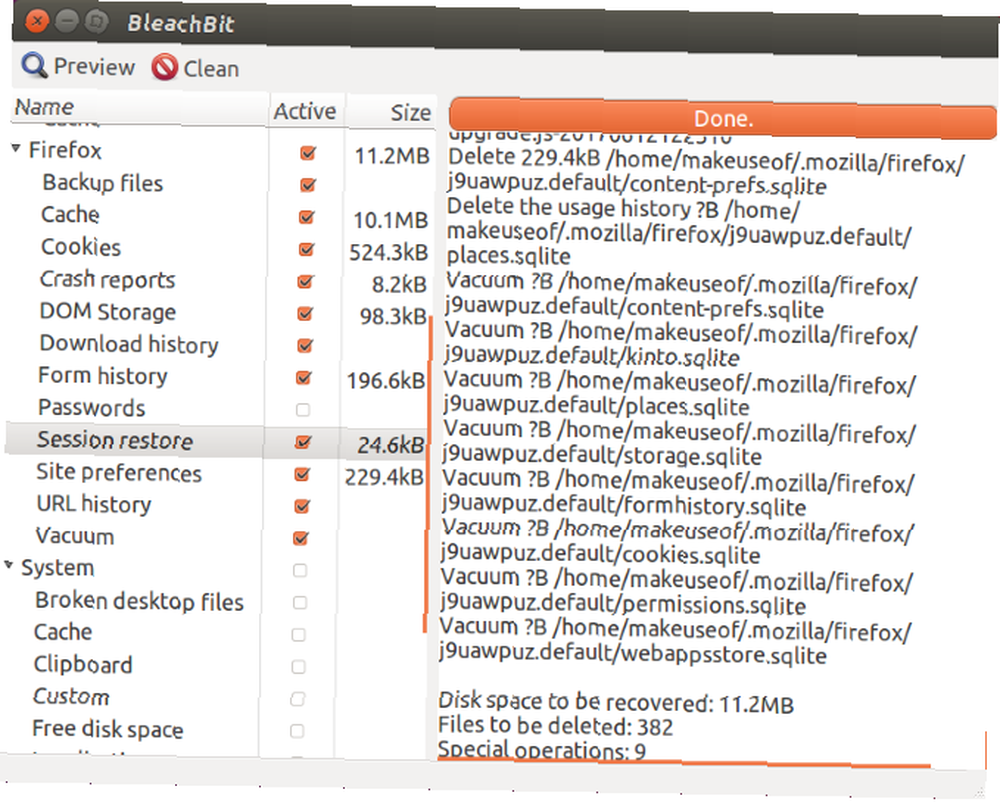

4. Enlever le poids mort

Il est difficile de savoir quelles extensions ont été interceptées en abusant de leurs privilèges, mais vous devez absolument désinstaller ces 10 le plus tôt possible. a de nombreux avantages. Ne garder que les applications nécessaires assurera une efficacité maximale. Cela réduit également le risque qu'une application mal rédigée soit la porte magique qui expose les vulnérabilités..

Une fois que vous avez parcouru les applications installées sur votre ordinateur, vous pouvez utiliser un outil tel que BleachBit pour effectuer un nettoyage en profondeur. Il peut rapidement supprimer les cookies, libérer votre cache et effacer les fichiers temporaires. Tout en libérant de l'espace disque.

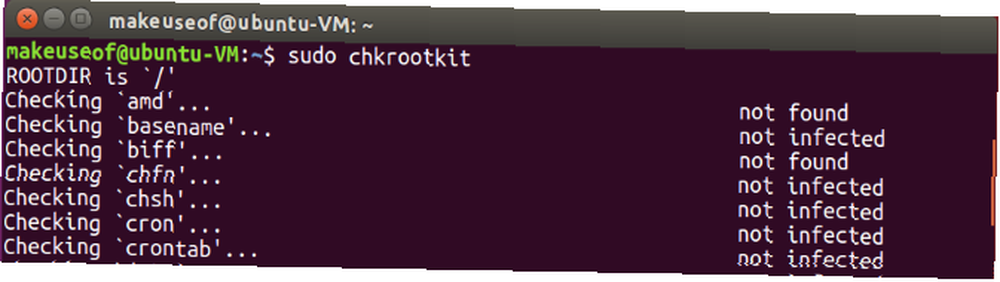

5. Faites attention au rootkit

Les rootkits sont le fléau de la terre Ce que vous ne savez pas sur les rootkits vous fera peur Ce que vous ne savez pas sur les rootkits vous fait peur Si vous ne connaissez rien aux rootkits, il est temps de changer cela. Ce que vous ignorez vous effraie et vous oblige à reconsidérer la sécurité de vos données. . Conserver les performances de votre appareil est le moindre de vos soucis. Entrez chkrootkit. Listé dans le Top 100 des outils de sécurité réseau enquête, chkrootkit vérifie localement les signes d’un rootkit. Pour installer chkrootkit, exécutez la commande suivante:

sudo apt-get install chkrootkitL'installation ne prend que quelques secondes et vous pouvez exécuter chkrootkit en tapant ce qui suit:

sudo chkrootkit

Cela peut prendre un certain temps, mais une fois que l'analyse de chkrootkit a bien fonctionné, vous saurez si votre PC Linux est sécurisé ou non..

6. Laissez une laisse sur l'accès distant SSH

Si vous utilisez l'accès SSH à distance, vous avez peut-être compris qu'il existe déjà des personnes aux intentions néfastes qui tentent déjà de violer votre système. Ces individus malveillants utilisent des renifleurs de port pour vérifier quelles machines sur Internet ont le port SSH ouvert. Ils renvoient ensuite les noms d'utilisateur et les mots de passe communs aux périphériques, dans l'espoir d'obtenir un accès..

Comment pouvez-vous arrêter ça? Heureusement, la sécurité contre l'accès à distance SSH peut être réalisée en quelques ajustements simples..

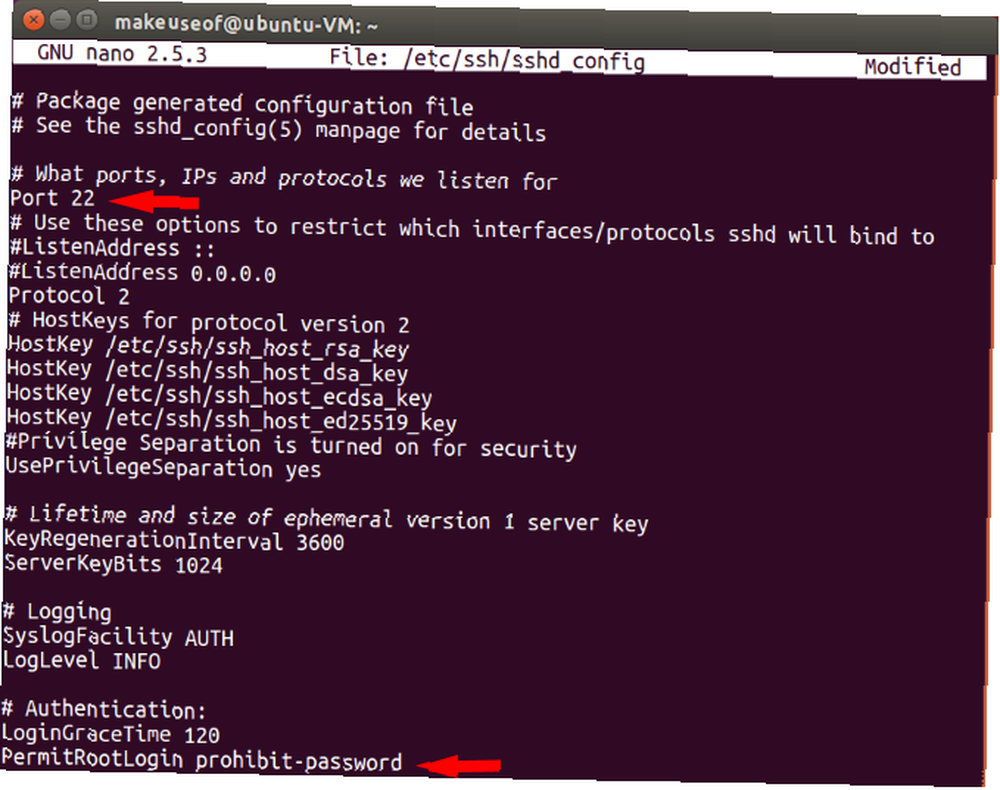

Une des premières choses à faire est de restreindre la connexion SSH à l’utilisation d’une paire de clés SSH. Comment s’authentifier via SSH avec des clés plutôt que des mots de passe Comment s’authentifier via SSH avec des clés plutôt que des mots de passe SSH est un excellent moyen d’obtenir un accès distant à votre ordinateur. Lorsque vous ouvrez les ports de votre routeur (le port 22 pour être exact), vous ne pouvez pas uniquement accéder à votre serveur SSH depuis… au lieu d'un mot de passe pour vous connecter. Vous devriez alors changer le port SSH par défaut et désactiver la connexion root. Ouvrez simplement votre configuration SSH en tapant:

sudo nano / etc / ssh / sshd_configUne fois le fichier ouvert, recherchez les lignes indiquant Port et PermitRootLogin. Vous devez remplacer le port par un numéro inhabituel et non utilisé par votre système. Examinez le point suivant de l'article sur la vérification des autres ports actuellement utilisés par d'autres programmes.. PermitRootLogin peut être réglé sur interdire-mot de passe si vous vouliez toujours vous connecter via racine en utilisant une paire de clés SSH.

Une fois que vous avez apporté lesdites modifications, vous pouvez redémarrer votre service SSH et profiter de sa nouvelle gloire privée trouvée en exécutant:

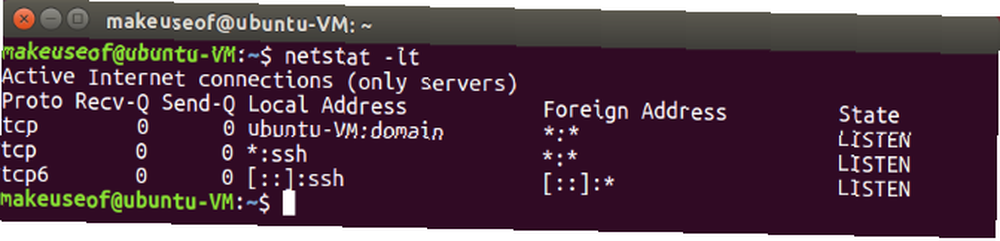

sudo service sshd redémarrer7. Désactiver les démons inutiles

Vous avez peut-être choisi quelques services au moment de l'installation dont vous n'avez pas réellement besoin. Ces démons pourraient écouter sur des ports externes. Si vous n’avez pas besoin de ces services, vous pouvez simplement les désactiver. Cela contribuera à protéger votre vie privée et à améliorer vos temps de démarrage.!

Lorsque vous êtes prêt à vérifier qui écoute, lancez:

netstat -lt8. Assurez-vous que votre système est mis à jour

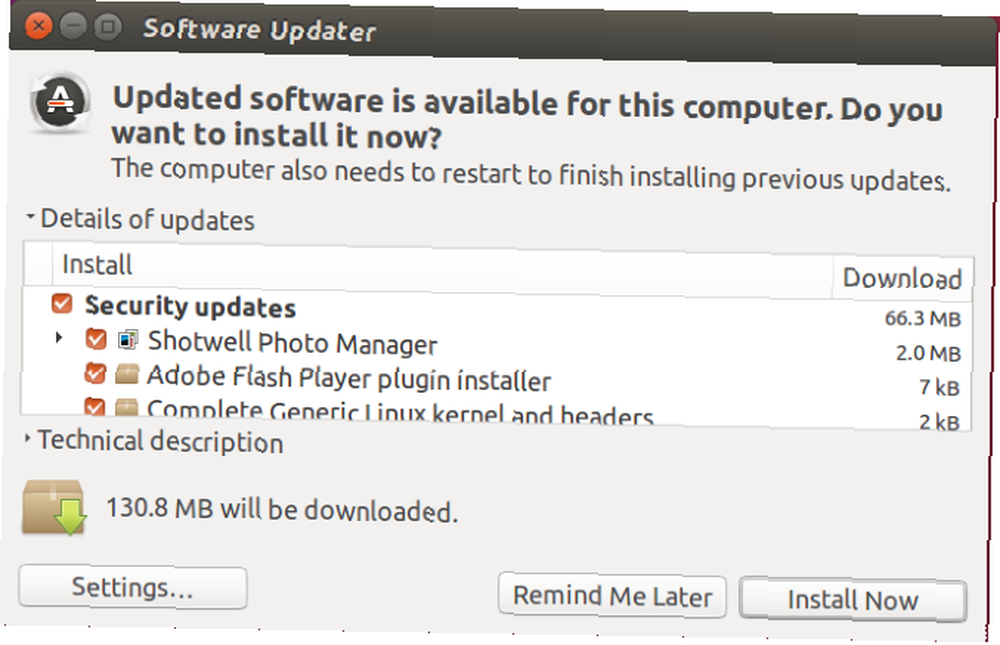

Au moment de l'installation d'Ubuntu, vous auriez remarqué une option permettant de télécharger les mises à jour lors de l'installation. La raison en est que depuis la mise à disposition de la version de base téléchargeable d'Ubuntu, il se peut qu'il y ait eu quelques mises à jour de sécurité système et critiques. Cela montre à quel point il est essentiel et important de veiller à ce que votre système reste à jour. Si vous voulez sélectionner les mises à jour à appliquer, vous pouvez récupérer le programme de mise à jour de logiciel à partir de l'application Ubuntu Software..

Une fois que vous aurez lancé Software Updater, les mises à jour seront décomposées en Mises à jour de sécurité et Autres mises à jour. Le minimum absolu devrait être de s’assurer que toutes les mises à jour de sécurité sont toujours mises à jour. Pourquoi vous devriez toujours garder votre installation Ubuntu à jour [Linux] Pourquoi devriez-vous toujours garder votre installation d’Ubuntu mise à jour [Linux]. D'autres mises à jour incluront des corrections de bugs importants et des mises à jour de base Ubuntu si elles sont disponibles..

9. Utilisez un VPN

Il existe une pléthore d'options VPN disponibles à l'heure actuelle. Les meilleurs services VPN Les meilleurs services VPN Nous avons compilé une liste de ce que nous considérons comme les meilleurs fournisseurs de services de réseau privé virtuel (VPN), regroupés par premium, gratuit et torrent. amical. . Beaucoup d'entre eux ont des clients Linux nativement disponibles. Un VPN va masquer et chiffrer votre trafic Internet. Cela garantit que toute votre activité en ligne est apparemment brouillée à quiconque tente d'intercepter votre trafic. De plus, certains VPN peuvent manipuler ou usurper votre adresse IP.

En bref, cela vous donne l’impression d’être dans un pays ou un lieu différent. Cela peut s'avérer utile dans un certain nombre de scénarios, y compris le jeu en ligne. 7 raisons pour lesquelles les joueurs ont besoin d'un VPN convivial pour les jeux 7 raisons pour lesquelles les joueurs ont besoin d'un VPN convivial pour les jeux Vous disposez de la meilleure souris et d'un moniteur époustouflant. Mais avez-vous déjà réfléchi à la manière dont un bon VPN peut améliorer votre expérience de jeu? Voici sept raisons d'essayer un. .

10. Le vert c'est bon

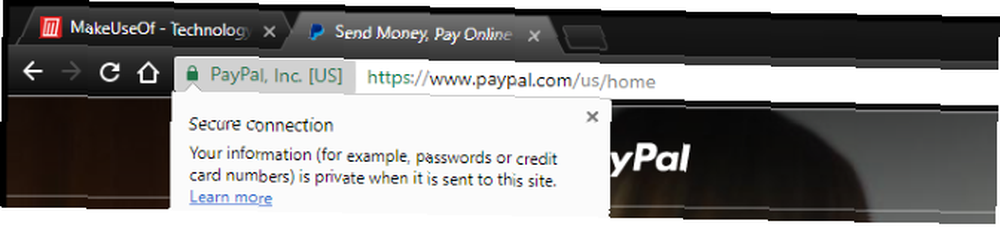

Il s’agit plutôt d’une meilleure pratique, quel que soit le périphérique que vous utilisez. C'est un point tellement important que nous ne pouvons absolument pas le laisser de côté. Si vous consultez un site Web sur lequel vous devez entrer des informations personnelles et / ou des informations de paiement, veillez à consulter le Connexion sécurisée icône dans la fenêtre du navigateur. Ceci est normalement indiqué par un cadenas vert à gauche de l'adresse ou de l'URL du site Web. Cette icône signifie que le site Web que vous visitez possède un certificat SSL valide. Qu'est-ce qu'un certificat SSL et en avez-vous besoin d'un? Qu'est-ce qu'un certificat SSL et en avez-vous besoin? Naviguer sur Internet peut être effrayant lorsque des informations personnelles sont impliquées. . Ceci crypte et sécurise tout le trafic entre votre navigateur et le site web.

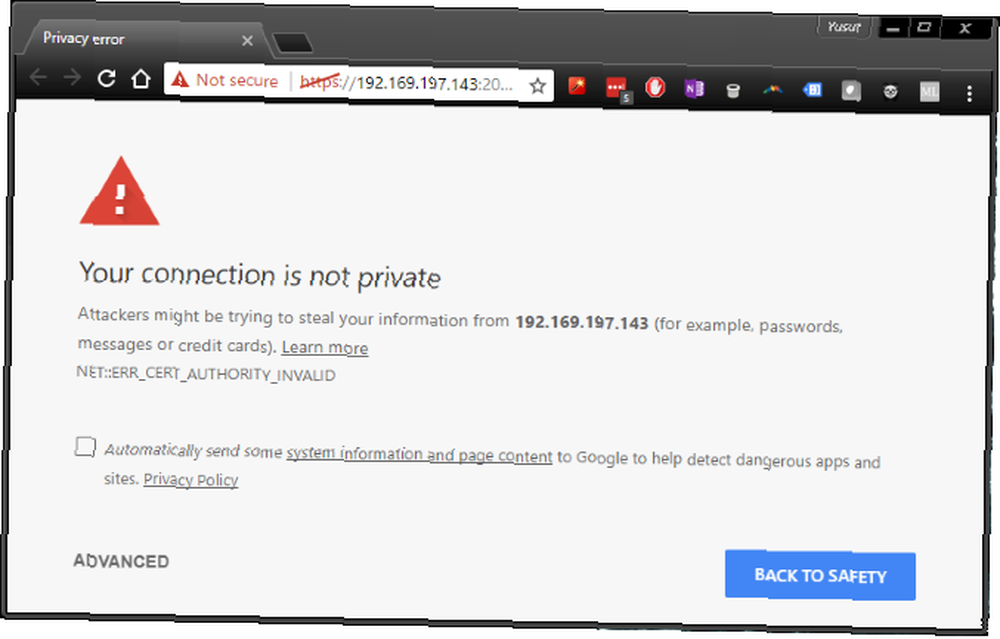

Si un site Web possède un certificat SSL non valide, un avertissement similaire à la capture d'écran ci-dessous peut s'afficher. Vous remarquerez le Non sécurisé à la place du tout cadenas vert indiquant que vous devez maintenant procéder avec la plus grande prudence.

Si vous vous rendez sur un site Web non sécurisé, veillez à ne pas saisir vos informations personnelles, mots de passe ou détails de paiement..

La vie privée importe-t-elle si je ne fais rien de mal?

Glenn Greenwald aborde cette question dans son exposé de 2014 sur TED. L'exemple donné est qu'il n'y a rien de mal à chanter et à danser, pourtant certains choisissent de le faire en privé parce qu'ils ne veulent pas le faire devant d'autres. Vous n'avez peut-être rien d'incriminant à cacher, mais cela ne signifie pas que vous ne devriez pas être autorisé à vous cacher lorsque vous voulez chanter et danser. Qu'il s'agisse d'une personne qui envahit votre vie privée à des fins malveillantes ou simplement d'un sentiment de liberté, de la vie privée qui nous est retirée, la confidentialité est importante Pourquoi les Américains ont-ils abandonné la vie privée? Pourquoi les Américains ont-ils renoncé à la vie privée? Une étude récente de la Annenberg School for Communication de l'Université de Pennsylvanie a conclu que les Américains sont résignés à abandonner les données. Pourquoi est-ce et affecte-t-il plus que les Américains?? .

Bien que cet article traite de la vie privée et de la sécurité, le point de vigilance devrait être repris partout. Prendre l'habitude des meilleures pratiques de sécurité signifie que vos informations personnelles et confidentielles sont protégées et à l'abri des regards indiscrets.

Avez-vous trouvé des moyens de protéger votre vie privée? Que pensez-vous de la confidentialité de vos informations dans le monde Linux actuel? Faites-nous savoir dans les commentaires ci-dessous!

Crédits d'image: maimu / Shutterstock