Harry James

0

4444

596

Les systèmes d’exploitation ont la responsabilité d’être les intermédiaires permettant aux programmes de s’exécuter sur votre ordinateur. Ils répartissent les ressources de votre ordinateur. Combien de RAM avez-vous vraiment besoin? De combien de RAM avez-vous vraiment besoin? La RAM est comme la mémoire à court terme. Plus vous effectuez plusieurs tâches à la fois, plus vous en avez besoin. Découvrez combien votre ordinateur a, comment en tirer le meilleur parti ou comment en tirer davantage. , en les séparant entre les applications, pour vous permettre de manipuler le matériel situé en dessous. En résumé, toute machine pouvant exécuter des programmes en a besoin, qu’il s’agisse de macOS, Windows ou Linux. Quel système d’exploitation devez-vous choisir pour votre prochain PC? Quel système d’exploitation devez-vous choisir pour votre prochain PC Acheter un nouveau PC? Vous avez plus de choix de systèmes d'exploitation que jamais. Lequel devriez-vous choisir? Nous vous donnerons un aperçu, ainsi que des avantages et des inconvénients. Spoiler: Il n'y a pas une meilleure option! .

Qubes OS 3.2: Le système d'exploitation Linux le plus sécurisé Qubes OS 3.2: Le système d'exploitation Linux le plus sécurisé Le système d'exploitation Qubes OS est un système d'exploitation Linux fonctionnel et intuitif, basé sur la sécurité, utilisé par Edward Snowden. Est-ce que ses responsabilités en matière de sécurité, de super compartimentage, de liberté et de fonctions de confidentialité intégrées vous conviennent? De nos jours, beaucoup d’entre eux font de leur mieux pour se protéger des problèmes potentiels potentiels. En tant que tel, il serait erroné de dire que, simplement parce que certains sont connus pour avoir plus d’exploits que d’autres, ils le font par méchanceté..

Cet article couvre certaines de ces techniques communes aux systèmes d’exploitation les plus modernes..

1. Protection de la mémoire

Pour pouvoir exécuter des programmes, ils doivent disposer de ressources avec lesquelles ils peuvent être manipulés rapidement. Il s’agit de RAM (Random Access Memory). Tout ce que vous devez savoir sur la gestion de la mémoire vive et de la mémoire. La RAM de gestion est la mémoire à court terme de votre ordinateur. Par conséquent, la gestion de la mémoire a un impact significatif sur les performances du système. Nous expliquons ici comment fonctionne la RAM et si vous pouvez faire quelque chose pour augmenter son efficacité. , qui fait exactement cela. La RAM est un type de stockage temporaire (tout ce qui s'y passe est effacé à l’arrêt. Comment accélérer Windows 10 du démarrage à l’arrêt Comment accélérer Windows 10 du démarrage à l’arrêter Les modifications du Registre et les nettoyants inquiétants réparent rarement un ordinateur lent. Nous avons compilé une liste de méthodes éprouvées qui donneront à votre ordinateur Windows 10 un gain de performances instantané.), Qui permet d’écrire et de lire les données très rapidement. Quand une application est démarrée, le système d'exploitation lui donne accès à une partie de cette ressource pour s'exécuter dans.

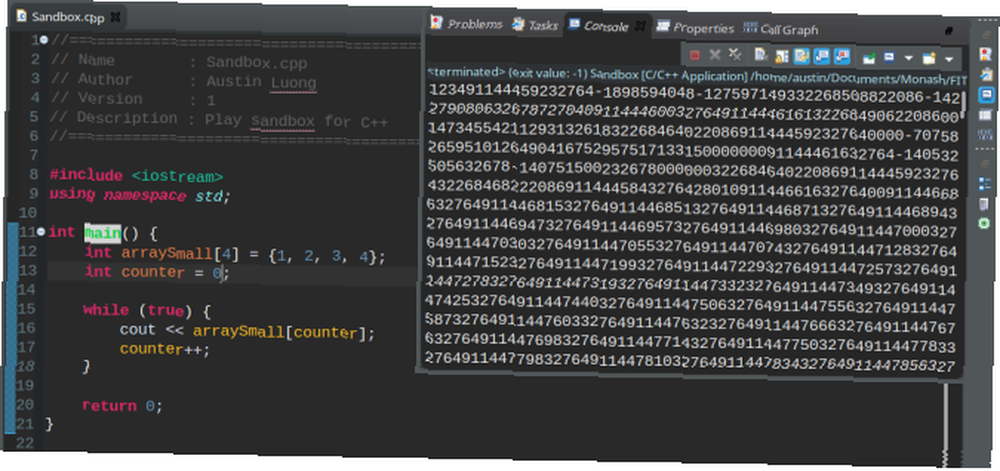

Étant donné que tous les programmes doivent utiliser cette ressource, un programme malveillant pourrait éventuellement accéder à un autre emplacement en mémoire, auquel il n'était pas alloué. UNE débordement de tampon est un exemple de cela. Il dénote la manipulation de la mémoire en dehors de la zone qu'ils sont censés utiliser. Cela peut permettre à un code malveillant de s'exécuter sans que l'utilisateur le sache, ou de lire en mémoire des choses qu'il ne devrait pas lire..

Tandis que les systèmes d’exploitation 10 systèmes d’exploitation gratuits vous n’avez peut-être jamais réalisé exister 10 systèmes d’exploitation gratuits vous avez peut-être jamais réalisé existés Les chances sont, votre ordinateur est livré avec Windows ou macOS. Ces systèmes d'exploitation peuvent sembler gratuits, mais ils ne le sont pas. Cependant, il existe de nombreux systèmes d'exploitation gratuits mais relativement inconnus. Nous allons jeter un coup d'oeil. ne peuvent empêcher ces problèmes de se produire, de nombreux problèmes modernes les empêchent de faire des dégâts. Cela se fait en protégeant des zones de mémoire auxquelles les programmes ne sont pas autorisés à accéder. Au lieu de lui permettre de faire quoi que ce soit, il le fera simplement crash. Mieux que cela, que d'avoir des failles de sécurité potentielles.

2. Élévation des privilèges de l'utilisateur

Les systèmes d’exploitation utilisent également le concept de privilèges pour aider à protéger et sécuriser un ordinateur. L'idée sous-jacente est que sur un ordinateur, il y a plusieurs utilisateurs différents, avec différents éléments auxquels ils peuvent accéder. Par exemple, la possibilité de modifier certaines choses, telles que les préférences système. 9 Préférences système Mac que vous n'avez pas encore peaufinées 9 Préférences système Mac que vous n'avez pas encore peaufinées Que vous soyez un nouvel utilisateur d'OS X ou un utilisateur de longue date, il y a probablement quelque chose dans les Préférences Système, vous n'avez pas encore trouvé. Voici neuf choses que vous avez peut-être manquées. , est un type de privilège. Sans eux, tout programme exécuté par un utilisateur pourrait avoir la capacité de compromettre l'ordinateur en modifiant le système d'exploitation..

Windows, par exemple, a le compte administrateur Compte administrateur Windows: Tout ce que vous devez savoir Compte administrateur Windows: Tout ce que vous devez savoir À partir de Windows Vista, le compte administrateur Windows intégré est désactivé par défaut. Vous pouvez l'activer, mais faites-le à vos risques et périls! Nous vous montrons comment. , qui permet à un utilisateur d’apporter des modifications à l’ensemble du système (par exemple, dans des dossiers restreints. 5 Fichiers et dossiers Windows par défaut que vous ne devez jamais toucher. 5 Fichiers et dossiers Windows par défaut et que vous ne devriez jamais toucher. Windows contient d’innombrables fichiers et dossiers par défaut, Vous ne devriez pas toucher. Voici cinq dossiers que vous devriez laisser seuls pour éviter d’endommager votre système (par exemple, où se trouvent les programmes). De même, les systèmes d'exploitation Linux ont un compte super-utilisateur Qu'est-ce que SU & Pourquoi est-il important d'utiliser Linux efficacement? Qu'est-ce que SU & pourquoi est-il important d'utiliser efficacement Linux? Le compte utilisateur Linux ou root est un outil puissant qui peut être utile s’il est utilisé correctement ou dévastateur s’il est utilisé de manière imprudente. Voyons pourquoi vous devriez être responsable lorsque vous utilisez SU. qui se comporte de la même manière, vous permettant d’affecter presque tout sans restrictions.

Cependant, avec une grande puissance, il y a un plus grand risque de casser des choses… et des dommages potentiels si, par exemple, un logiciel malveillant était exécuté avec un niveau de privilège élevé. Les utilisateurs habituels, par exemple, pourraient ne pas être en mesure de demander à certains programmes de s'exécuter au démarrage. Comment contrôler les services de démarrage Linux et les démons. Comment contrôler les services de démarrage Linux et les démons. Linux exécute de nombreuses applications "en arrière-plan". même être au courant. Voici comment en prendre le contrôle. . Un utilisateur disposant de plus de privilèges peut toutefois le faire, ainsi que tous les programmes malveillants qu’il exécute..

En tant que tels, de nombreux systèmes d’exploitation font de leur mieux pour verrouiller les privilèges d’un utilisateur. Cela aide à réduire les dommages pouvant être causés par les programmes. Dix étapes à suivre lors de la découverte de programmes malveillants sur votre ordinateur. Dix étapes à suivre lors de la découverte de programmes malveillants sur votre ordinateur. Nous aimerions penser qu'Internet est un endroit sûr temps (toux), mais nous savons tous qu'il y a des risques dans tous les coins. Courriel, médias sociaux, sites Web malveillants qui ont fonctionné… s'ils existent 10 étapes à suivre lorsque vous découvrez des logiciels malveillants sur votre ordinateur 10 étapes à suivre lorsque vous découvrez des logiciels malveillants sur votre ordinateur Nous aimerions penser qu'Internet est un endroit sûr où passer notre temps (toux), mais nous savons tous qu'il y a des risques à chaque coin. Courriel, médias sociaux, sites Web malveillants qui ont fonctionné…. En bref, ils ne peuvent pas faire autant pour le système dans cet état, le protégeant. Au lieu de cela, ils demandent aux utilisateurs si quelque chose souhaite faire quelque chose d'important, de sorte que seules les choses qu'ils acceptent manuellement passent à travers..

Comment vous le verrez

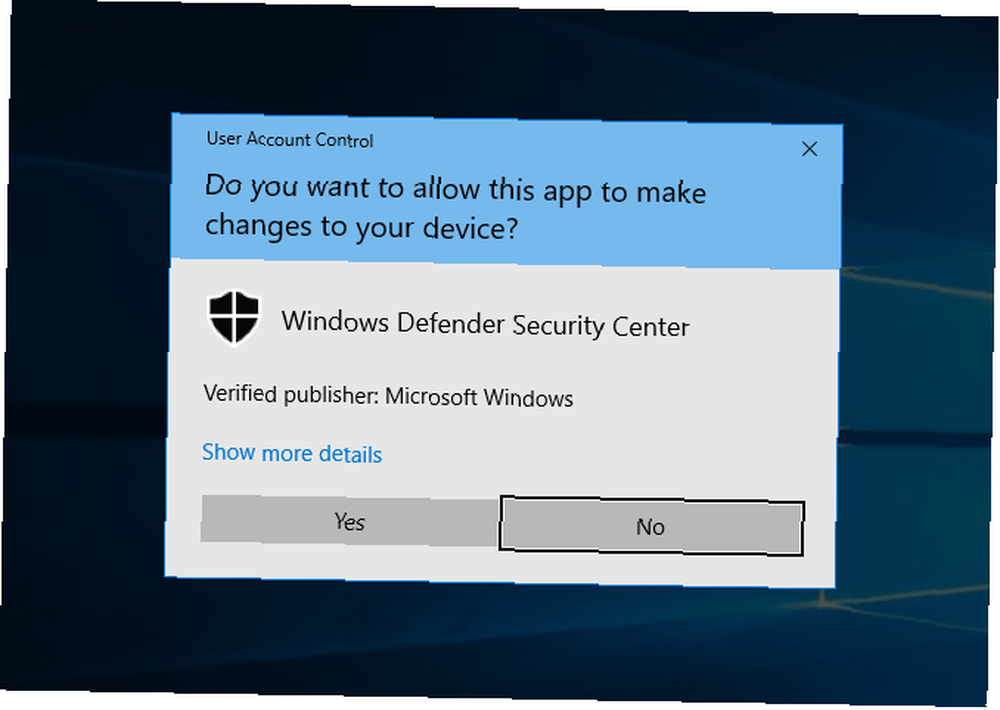

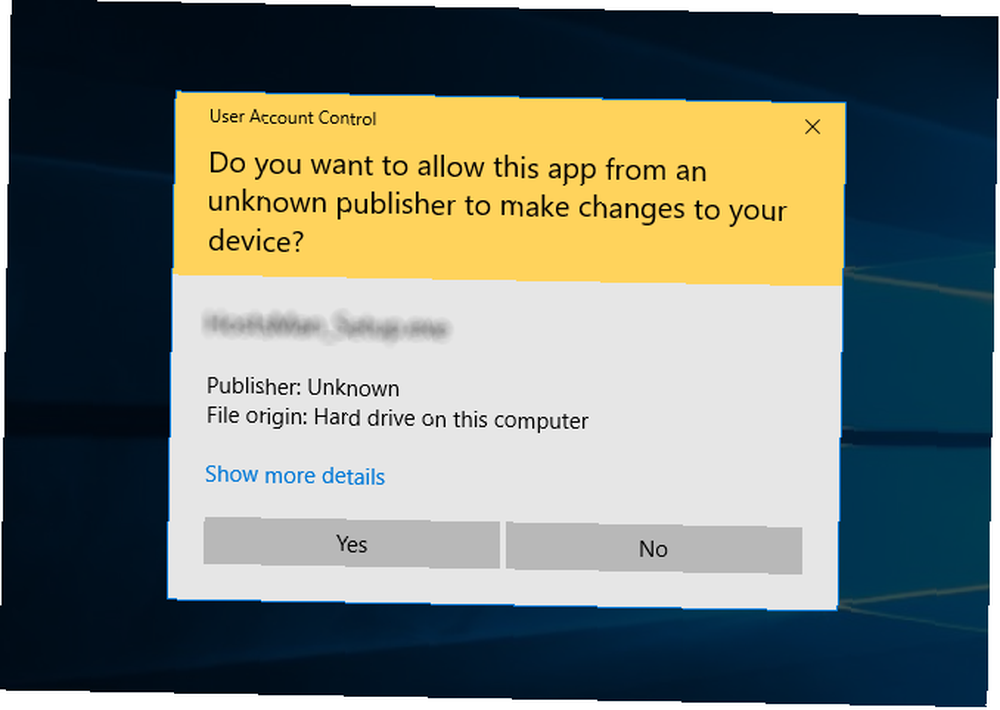

Windows, par exemple, a quelque chose qui s'appelle UAC (Contrôle de compte d'utilisateur) Arrêtez les invites incontrôlables du contrôle de compte d'utilisateur - Comment créer une liste blanche de contrôle de compte d'utilisateur [Windows] nous, les utilisateurs de Windows, avons été harcelés, bogués, ennuyés et fatigués de l'invite UAC (User Account Control) nous informant du lancement d'un programme que nous avons lancé intentionnellement. Bien sûr, cela s’est amélioré,… Il agit comme un moyen de donner aux applications des autorisations plus élevées leur permettant de faire certaines choses uniquement si l’utilisateur l’accepte. Par défaut, les programmes ne fonctionnent qu'avec un petit ensemble de privilèges, le contrôle de compte d'utilisateur indiquant à l'utilisateur de faire autre chose (par exemple, modifier les fichiers système)..

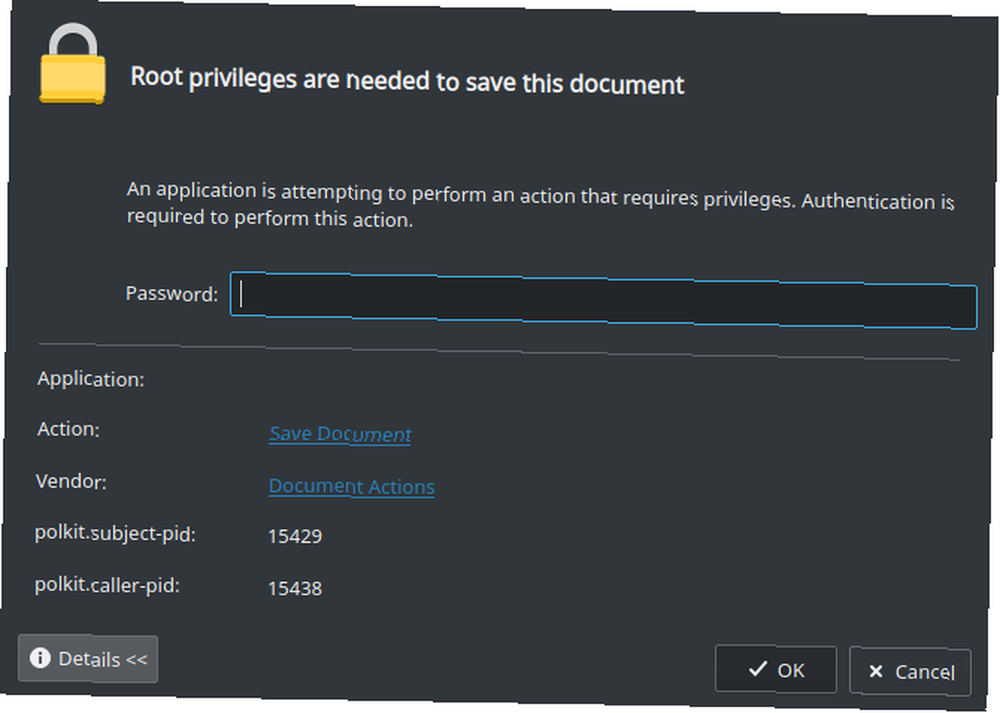

De même, Linux a quelque chose d'un peu similaire, sous la forme de quelque chose appelé Sudo et Polkit. Qu'est-ce que SU & Pourquoi est-il important d'utiliser Linux efficacement? Qu'est-ce que SU & pourquoi est-il important d'utiliser efficacement Linux? Le compte utilisateur Linux ou root est un outil puissant qui peut être utile s’il est utilisé correctement ou dévastateur s’il est utilisé de manière imprudente. Voyons pourquoi vous devriez être responsable lorsque vous utilisez SU. . Bref, ce sont deux méthodes pour faire la même chose: exécuter un programme avec un niveau de privilège plus élevé. La seule différence est que ce dernier est principalement utilisé sur les ordinateurs de bureau Linux. 5 excellents environnements de bureau Linux que vous n'avez pas entendus. 5 excellents environnements de bureau Linux. Dont vous n'avez pas entendu parler Il existe de nombreux environnements de bureau Linux, y compris certains ceux dont vous n'avez probablement pas entendu parler. Voici cinq de nos favoris. , un peu comme Windows UAC. En dehors de cela, ils fonctionnent tous les deux de la même manière, obligeant les utilisateurs à entrer un mot de passe avant de continuer..

Les systèmes d'exploitation mobiles fonctionnent à un niveau complètement différent. Par défaut, les utilisateurs ne peuvent même pas accéder à de tels privilèges puissants, à moins de faire quelques ajustements. Cela vise à maintenir leurs systèmes aussi sécurisés que possible, en limitant ce qu'ils peuvent faire beaucoup plus. Sous iOS, cela s'appelle jailbreaker Le Guide du débutant en Jailbreaking [iPhone / iPod Touch / iPad] Le Guide du débutant en Jailbreaking [iPhone / iPod Touch / iPad]. L'équivalent Android est en train d'enraciner le Guide complet pour enraciner votre téléphone ou tablette Android. Le guide complet pour enraciner votre téléphone ou tablette Android. Vous souhaitez donc rooter votre appareil Android? Voici tout ce que vous devez savoir. . Quels que soient leurs noms, ils font des choses similaires.

3. Signature de l'application

La signature des applications est une autre mesure de sécurité importante utilisée par la plupart des systèmes d'exploitation ces temps-ci. Cela garantit que les programmes que vous exécutez sur votre ordinateur proviennent d'une source fiable. C’est-à-dire qui ne risque pas de vous blesser. La cybersécurité peut-elle suivre? L'avenir des logiciels malveillants et des antivirus La cybersécurité peut-elle suivre? L'avenir des logiciels malveillants et des antivirus Les logiciels malveillants évoluent constamment, ce qui oblige les développeurs d'antivirus à garder le rythme. Les malwares sans fil, par exemple, sont essentiellement invisibles - comment pouvons-nous nous défendre contre eux?? .

Les programmes, comme n'importe quoi d'autre sur un ordinateur, sont simplement constitués d'une série de données. En tant que tel, il peut être passé et traité à des fins de vérification - une signature numérique de toutes sortes. Ce que tout cela signifie en réalité, le hashage MD5 [Technologie expliquée] Ce que tout cela, le hachage avec MD5, signifie réellement [la technologie expliquée] , hachage et un petit aperçu des ordinateurs et de la cryptographie. - pour confirmer que c'est correct. En bref, cette signature d'application garantit que ce que vous exécutez correspond à ce que vous vouliez.

Ce processus est généralement effectué par certaines autorités qui autorisent les personnes à signer leur code (moyennant des frais). Cela a pour but de vous aider à confirmer que le logiciel utilisé n’est pas conçu pour nuire au système des utilisateurs. Les programmes avec un grand nombre d'utilisateurs ont généralement la capacité de faire de telles choses.

Comment vous le verrez

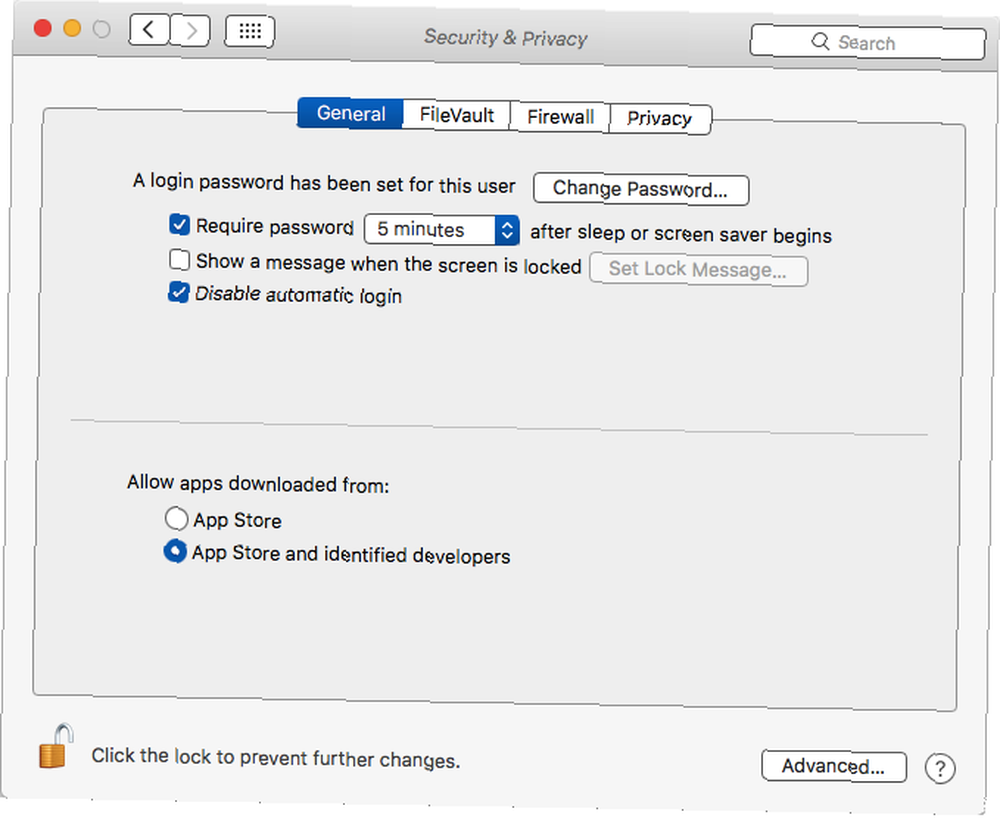

La plupart des systèmes d'exploitation essaient d'avoir un certain niveau de signature d'application. Cependant, ils ne vous arrêteront généralement pas si vous essayez d'exécuter des programmes non vérifiés. Cela étant dit, ils ont tendance à donner un certain degré d'avertissement. Un exemple inclut Windows UAC “éditeur inconnu” warning 10 Autres fonctionnalités de Windows 10 que vous pouvez désactiver 10 Autres fonctionnalités de Windows 10 que vous pouvez désactiver La mise à jour de Windows 10 Creators a introduit une multitude de nouvelles fonctionnalités, paramètres et applications. Nous vous montrons quelles fonctionnalités vous pouvez désactiver et améliorer votre expérience Windows en toute sécurité.. .

Ce n'est pas quelque chose de limité à quelques systèmes d'exploitation, cependant. Beaucoup de systèmes d'exploitation Linux Les meilleurs Distros d'exploitation Linux Les meilleurs Distros d'exploitation Linux Les meilleures distributions Linux sont difficiles à trouver. À moins que vous ne lisiez notre liste des meilleurs systèmes d’exploitation Linux pour les jeux, Raspberry Pi, et plus encore. avoir quelque chose de similaire aussi. Cela se présente sous la forme de référentiels logiciels, emplacements en ligne qui hébergent des programmes qui ont tous été signés et vérifiés. En théorie, tant que vous n'allez pas installer des programmes provenant de sources inconnues, les PPA Linux: Installation, suppression et sécurité Les PPA Linux: Installation, Suppression et sécurité - les archives de packages personnels - constituent un moyen d'installer le logiciel Linux via le terminal. Mais sont-ils sûrs à utiliser? Comment pouvez-vous supprimer un PPA? Et quels sont les AAE les plus sûrs pour…, vous êtes en sécurité. Cependant, ce n'est pas toujours le cas.

Par exemple, les systèmes d'exploitation de téléphonie mobile hébergent tous leurs programmes à un seul endroit. Sur Android, Google Play Store et iOS, l'App Store 8 conseils pour tirer le meilleur parti du nouvel iOS 11 App Store 8 conseils pour tirer le meilleur parti du nouvel iOS 11 App Store Après une décennie sans changement, le nouvel App Store peut sembler un peu intimidant au début, mais la refonte d'Apple a de quoi séduire! . Toutes les applications qui y figurent sont censées être fiables et bien vérifiées. Mais cela n'a pas toujours fonctionné Les magasins d'applications sont-ils vraiment sûrs? Comment les logiciels malveillants des smartphones sont-ils filtrés? Les magasins d'applications sont-ils vraiment sûrs? Comment les logiciels malveillants des smartphones sont-ils filtrés? Sauf si vous êtes enraciné ou jailbreaké, vous n'avez probablement pas de logiciels malveillants sur votre téléphone. Les virus sur les smartphones sont réels, mais les magasins d'applications les filtrent bien. comment font-ils ça? autrefois.

Pas sans défense

En résumé, bien que certains systèmes d’exploitation soient considérés comme moins sécurisés que d’autres, il n’est pas juste de dire que l’un d’eux est facile à casser. En fait, beaucoup de choses se passent dans les coulisses qui aident à garder votre ordinateur sain et sauf.

Cela ne veut pas dire qu'ils sont immunisés si. Programmes de sécurité Les 10 meilleurs logiciels antivirus gratuits Les 10 meilleurs logiciels antivirus gratuits Quel que soit l'ordinateur utilisé, vous avez besoin d'une protection antivirus. Voici les meilleurs outils antivirus gratuits que vous pouvez utiliser. sont toujours importants, tout comme les techniques pour s'exercer par vous-même. 10 façons simples de ne jamais attraper un virus 10 façons simples de ne jamais attraper un virus Grâce à un peu de formation de base, vous pouvez complètement éviter le problème des virus et des logiciels malveillants sur vos ordinateurs et appareils mobiles. . Maintenant, vous pouvez vous calmer et profiter d'Internet! . Il n'y a pas de remplacement pour le bon sens et le bon jugement, après tout.

Comment protégez-vous vos appareils??